您可能已閱讀最近有關 macOS Monterey 關鍵安全性更新的公告,其中包含已被利用的任意代碼漏洞(均為零時差漏洞)(CVE-2022-32894 和 CVE-2022-32893)。

這對您的使用者意味著什麼?他們打了補丁嗎?

掌握永無止境的漏洞補丁流具有挑戰性,尤其是對於大型企業而言。然而,時間至關重要,大多數組織都為潛在對手提供了充足的攻擊時間——根據 Ponemon Institute 的研究,在檢測到關鍵漏洞後,平均需要 16 天來修補。

Patch Management 在任何規模上都具有挑戰性

Ponemon Institute 的研究表明,60% 的組織 由於已知但未修補的漏洞而存在漏洞。有一些方法可以減少補丁管理的挑戰,縮短平均響應時間,並避免成為統計資訊的一部分。

五大挑戰 Patch Management

1.有多種系統和應用。 現在,每個組織都混合了操作系統和第三方應用程式。這可能意味著 macOS、Windows、Linux 等,以及來自數百個不同供應商的應用程式。

2. 系統僅偶爾連接到域的混合輔助角色。 掌握直接管理的設備已經夠難了,但要確保在存取組織的資源之前修補 BYOD 或承包商設備更具挑戰性,甚至可能更關鍵。

3. 即使是緊急的關鍵安全補丁,在推出時也需要進行一定程度的測試和謹慎,以確保它們不會影響可用性。 執行此操作需要支援以增量方式將補丁發佈到更大設備組的流程和自動化。

4. 必須對易受攻擊的系統進行持續的可見性和監控。 即使您考慮了風險權衡,並測試並修補了最新的嚴重漏洞,工作仍未完成。主動監視仍然至關重要,以確保在對威脅做出反應時可能尚未連接的設備在連接回資源時得到修補。您既需要查看任何未修補的設備,又需要針對易受攻擊的設備提供持續保護。

5.缺乏安全性和 IT 員工。 任何規模的安全性或 IT 對於日常工作來說,組織資源太少了,更不用說每個備受矚目的漏洞觸發的消防演習了。

MetaDefender 訪問:必不可少的解決方案

這些挑戰可能感覺像是一場艱苦的戰鬥,但好消息是有解決方案。詳見此處, OPSWAT MetaDefender Access 提供了一個完整的解決方案,可説明您更快地修補並確保您受到保護。

1. MetaDefender Access 有助於確保透過以下方式修補所有系統和應用程式:

- 透過檢測漏洞和過時的軟體並在 MetaDefender 訪問儀錶板和每日報告。使用這些,您可以鑽取以查看更多詳細資訊,如下所示:

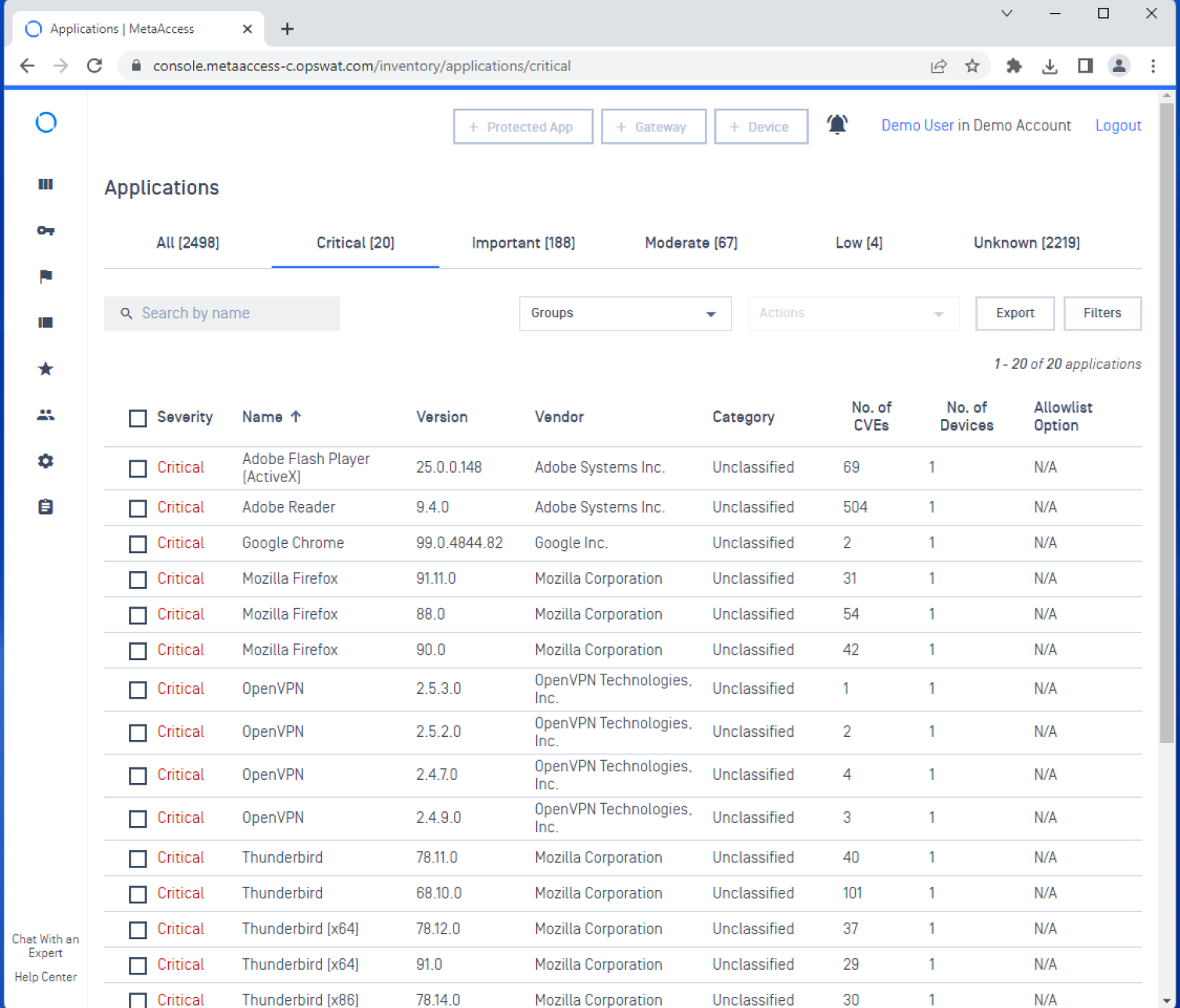

- 從應用程式的角度提供漏洞的可見度:

- 確保您選擇的補丁管理解決方案在端點上正確配置,並在補丁管理解決方案配置不正確時提醒您並可能阻止使用者的設備:

- 可能會阻止設備存取您的應用程式和其他資源,包括作業系統或第三方應用程式未打補丁時,例如 Monterey 12.5.1 補丁。可以在可配置的天數內警告使用者,如果補丁仍未應用,則可以阻止他們,讓他們有機會處理風險和影響工作流。

2. 隨著混合工作的規範化,使用任何解決方案修補設備都適用於本地或遠端使用者,這一點至關重要。如 MetaDefender 訪問是雲端託管的, MetaDefender Endpoint可確保設備在訪問公司資源時無論位於何處都是安全的。

3. 如果補丁有隱藏的意外,逐步推出補丁以降低廣泛影響的風險至關重要。 MetaDefender Access 允許您對支援自動推出補丁的每組設備實施不同的策略、排除特定補丁,甚至豁免特定設備。除了豁免設備外,還可以豁免特定補丁和 CVE,如果您認為影響太大而無法應用它,則允許設備繼續被視為合規。

4. MetaDefender Access的安全訪問功能可保護您的組織免受來自有風險或不合規設備的訪問。其中一個重要方面是確保最近可能沒有連接但可能具有較舊嚴重漏洞的設備將被阻止,直到它被修補,無論自在其他系統上解決初始漏洞以來已經過去了多長時間。

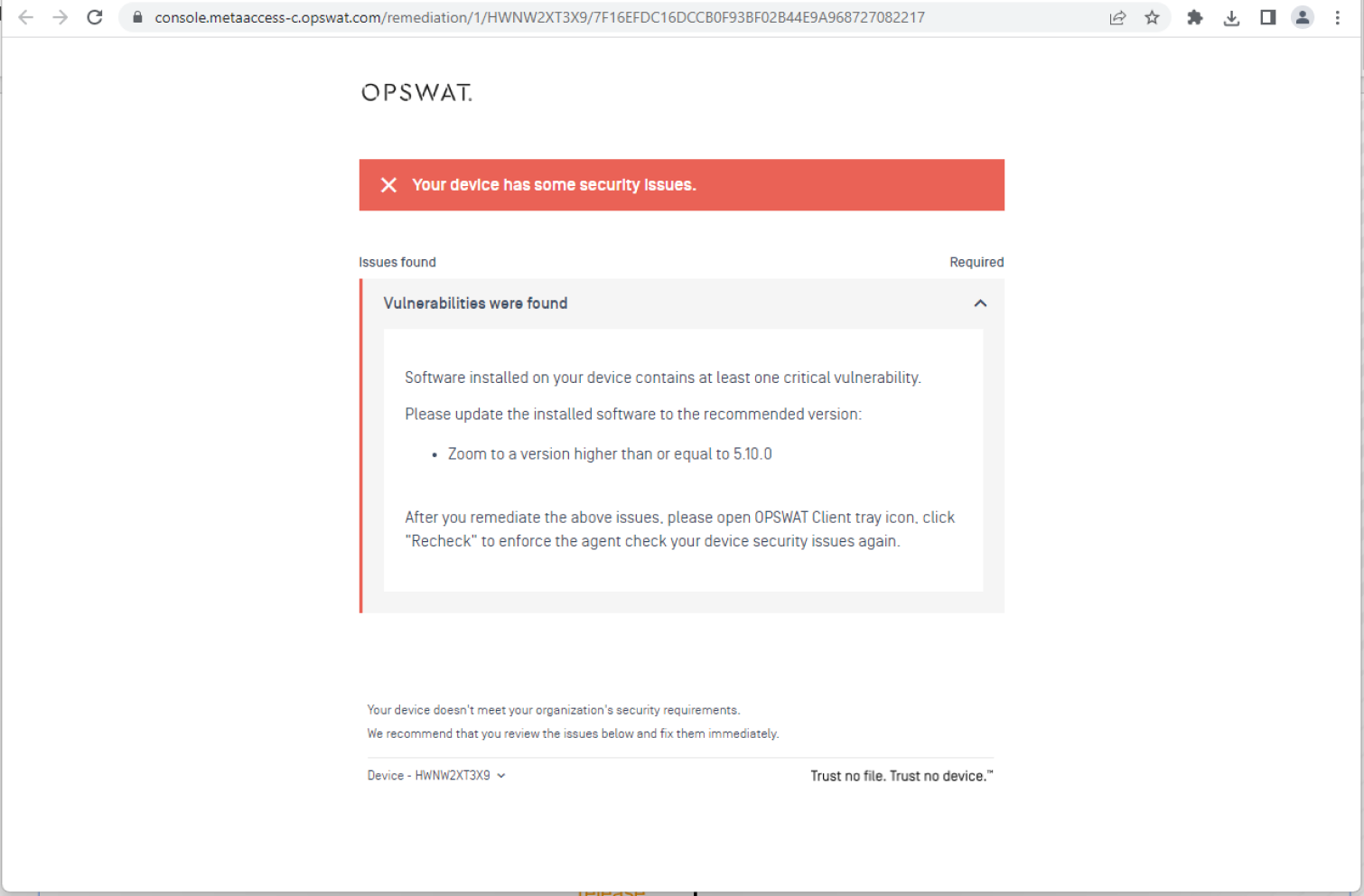

5. MetaDefender Access 向用戶顯示詳細的修正消息,其中包含有關漏洞的資訊。提醒使用者使他們更有可能更快地修補自己的設備。如果他們不採取行動, MetaDefender 每次他們嘗試訪問組織資源時,Access都可以繼續警告他們,如果他們等待的時間過長,您可以配置 MetaDefender 訪問策略,要求他們修補以獲取對公司資源的訪問許可權。這允許快速推出關鍵補丁,即使是負載最大的補丁 IT 團隊,無論時間如何,都是自動的。

MetaDefender Access 解決了所有這些挑戰,幫助組織負擔過重的員工更快、更有效地回應關鍵漏洞,而無需額外的工作量。嘗試 MetaDefender 免費訪問!

立即與我們的一位專家聯繫,瞭解更多資訊。