MetaDefender Core的零時差偵測

直接在您的Core 啟用動態檔案分析與行為威脅偵測功能

——無需新增任何基礎架構。

- 數分鐘內完成安裝

- 無需額外整合

- 使用您現有的政策

統一零時差漏洞偵測

第一層:威脅聲譽

快速揭露已知的

威脅

阻止已知威脅的洪流。

即時或離線檢查網址、IP位址及網域名稱,以偵測惡意軟體、網路釣魚及殭屍網路。

阻斷了基礎設施與通用惡意軟體的重複利用,迫使攻擊者輪替基本指標。

第二層:動態分析

揭露未知

威脅

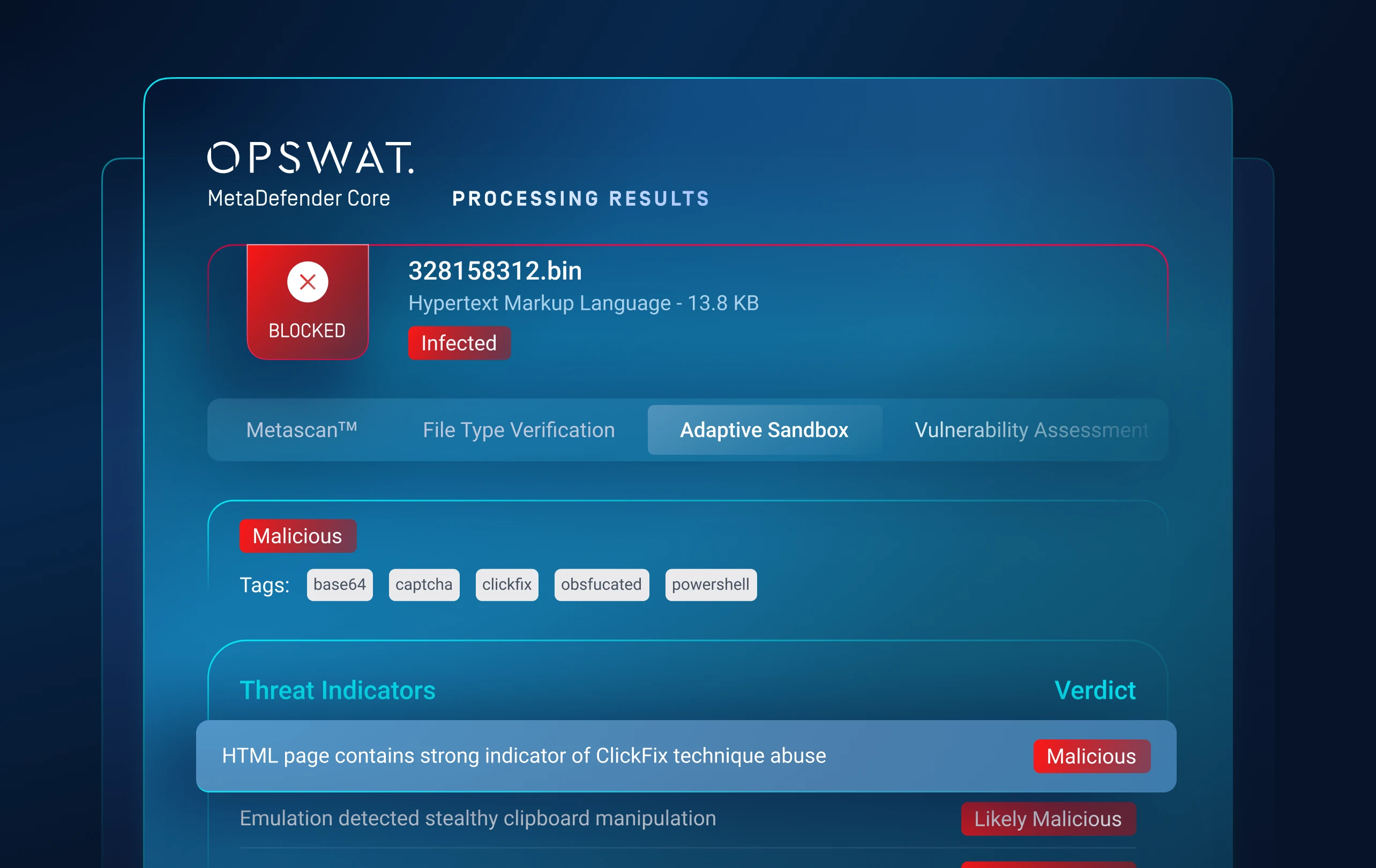

偵測躲避傳統沙箱的惡意軟體。

基於模擬技術的沙盒會分析檔案,以偵測勒索軟體等隱藏威脅。

揭露程式殘留物、載入器鏈、腳本邏輯及規避策略。

第三層:威脅評分

威脅優先級排序

減少警報疲勞。

威脅風險等級採用分級制,可即時快速標示優先處理的威脅。

第四層:威脅獵捕

識別惡意軟體

活動

機器學習相似性搜尋

威脅模式關聯分析將未知威脅與已知惡意軟體、攻擊手法、基礎設施等進行比對。

揭露惡意軟體家族與攻擊行動,迫使攻擊者全面調整戰術與基礎設施。

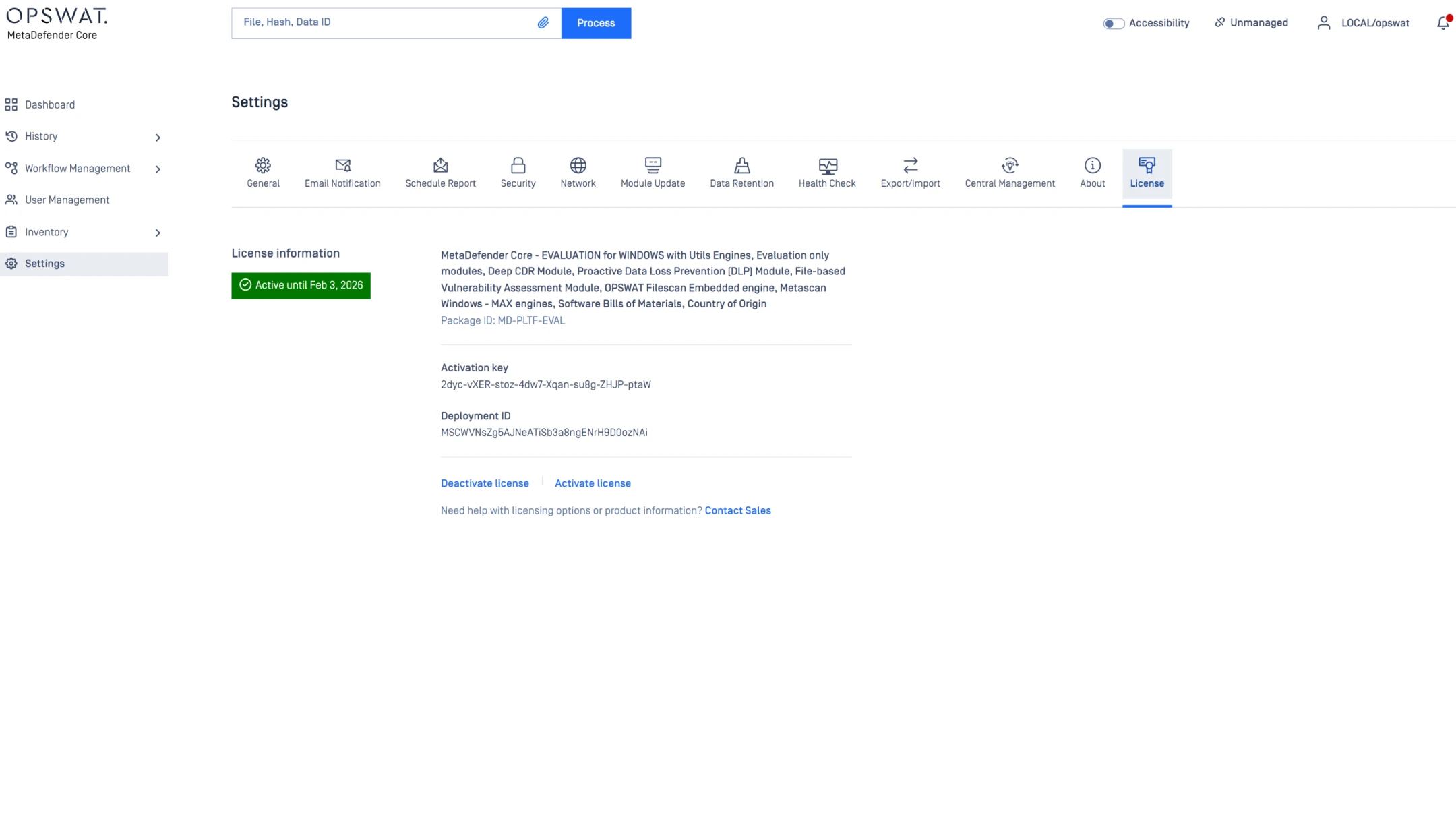

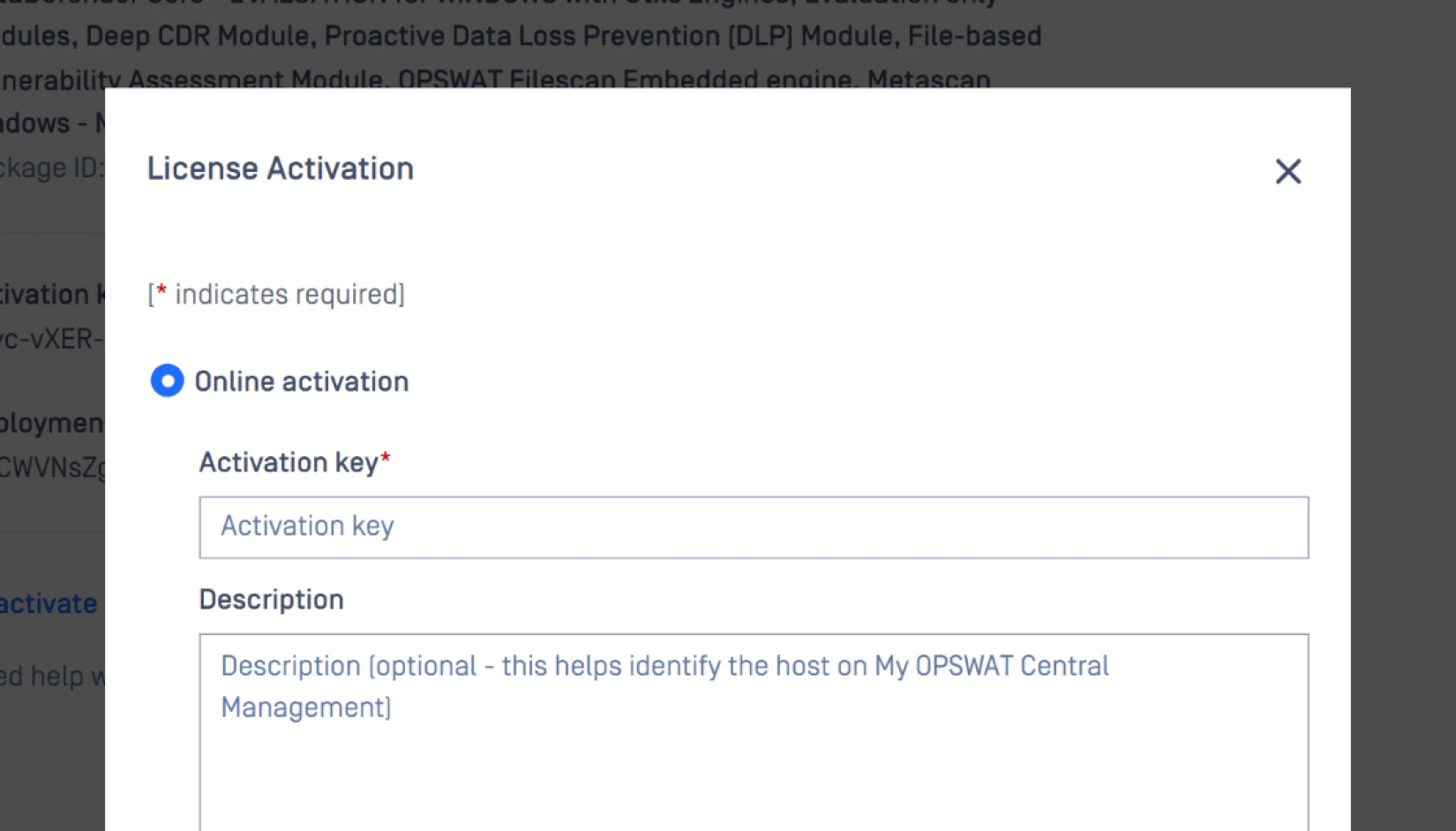

三步驟輕鬆上手

啟用您的整合

添加您的API 以啟用Sandbox 內建Threat IntelligenceSandbox Adaptive Sandbox 。

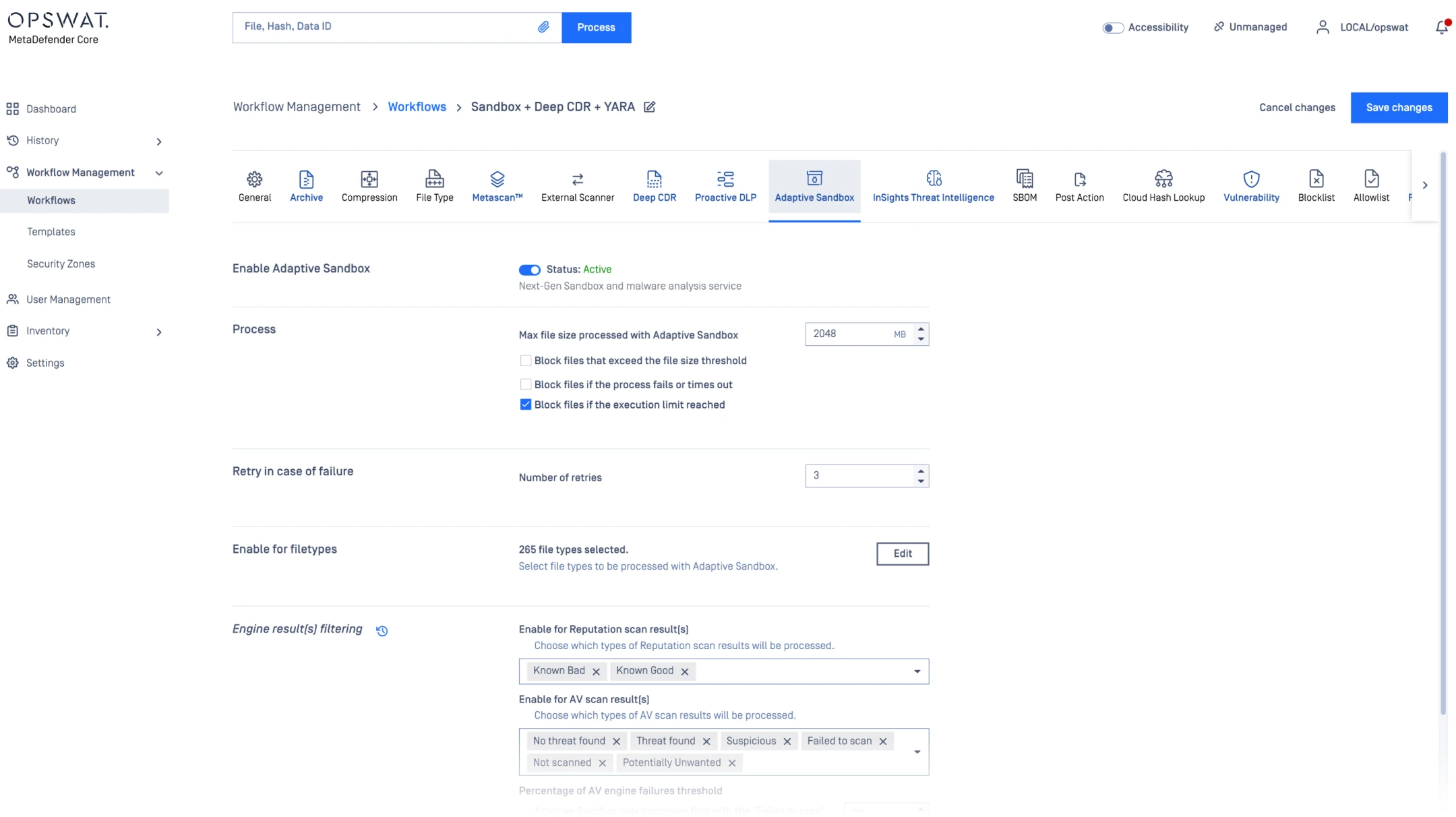

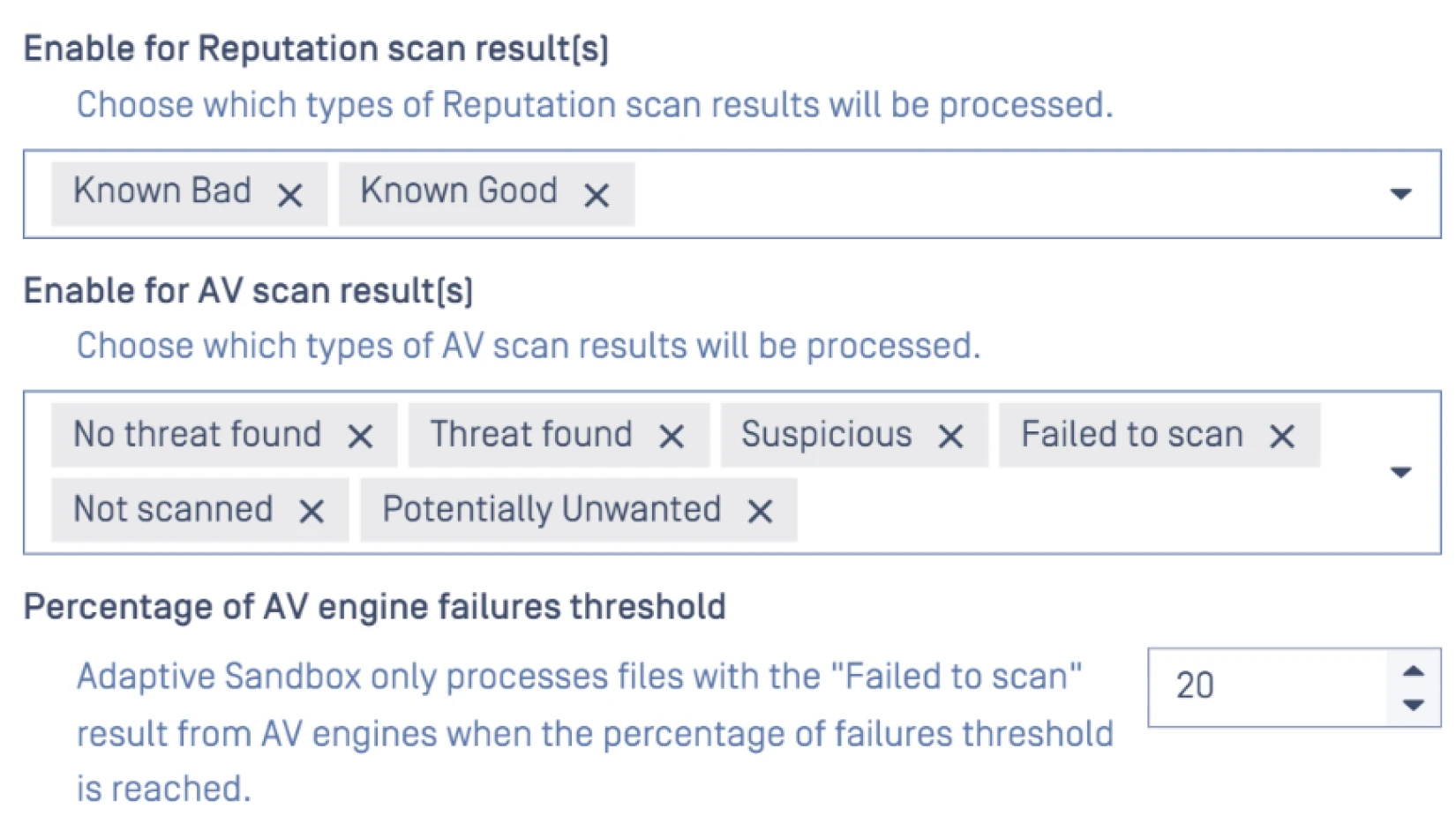

Configure Policies

選擇哪些檔案類型或風險類別將自動送交動態分析。

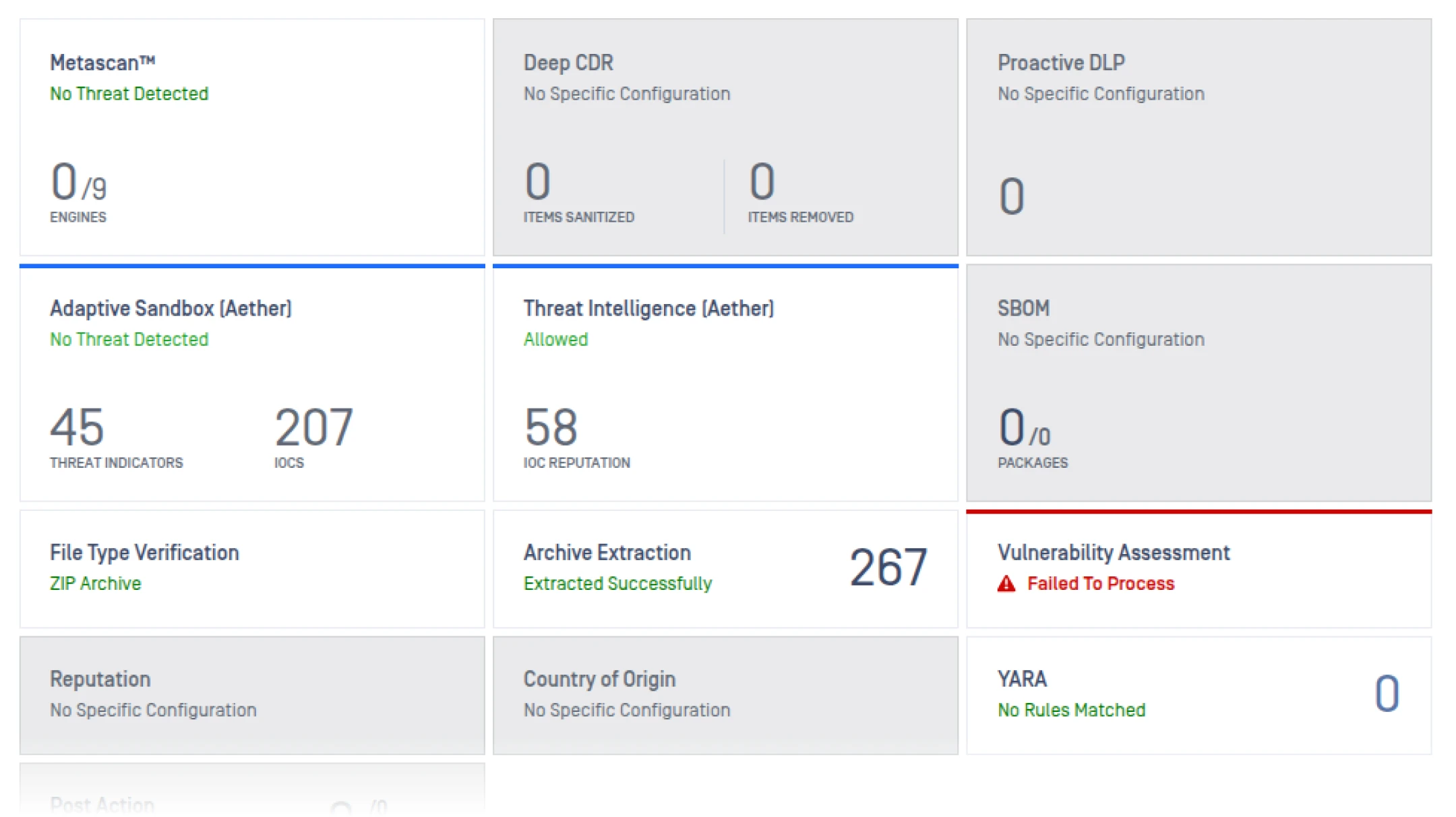

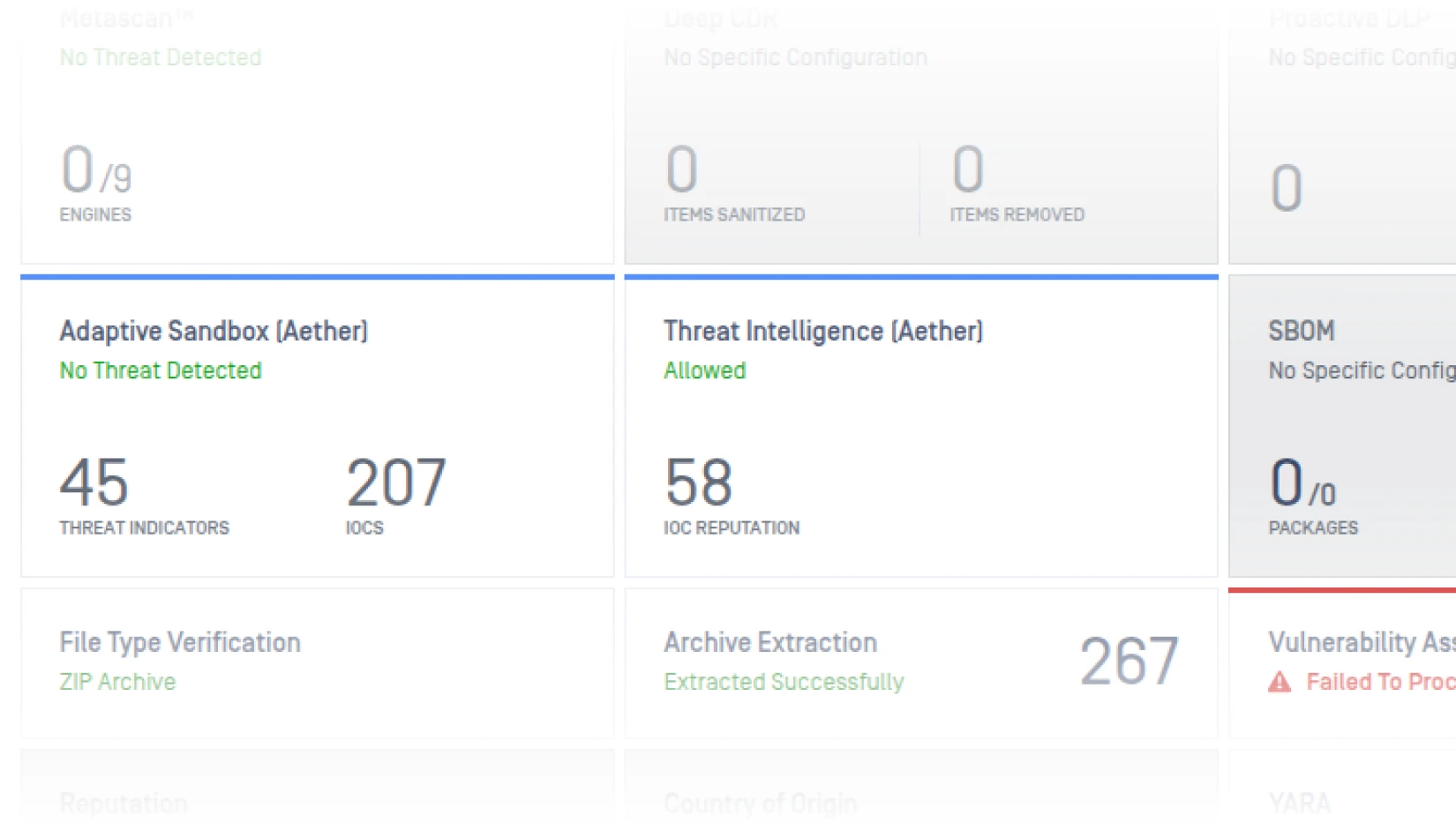

檢視結果

直接在您的Core 檢視沙盒判定結果、威脅評分及IOC指標。

- 步驟1

- 步驟2

- 步驟3

嵌入式與遠端

Adaptive Sandbox 功能

下表概述了Adaptive Sandbox 與嵌入式引擎的功能集。此表未包含平台功能,例如API 、可配置的存取控制清單 (ACL)、OAuth 整合、通用事件格式 (CEF) syslog 反饋等。

請聯繫我們預約技術簡報,以全面了解所有平台功能與能力。

支援

符合監管要求

隨著網路攻擊及其執行者日益精進,全球監管機構正

實施法規,確保關鍵基礎設施採取必要措施維持安全。

推薦的資源

MetaDefender Cloud

SANS 2025 偵測與應對調查

2025OPSWAT 威脅趨勢報告

常見問題

這是MetaDefender Core 內建的沙箱模組——當您需要將零時差分析緊密整合至現有Core (ICAP、自助服務站、電子郵件、MFT)時Core尤其適用於受監管或物理隔離的環境。若需完整的獨立分析介面及更廣泛的威脅情報工作流程,則應選擇 Aether 解決方案。

使用Core (巨集、腳本、嵌入式物件、動態內容)自動路由僅佔2-3%的高風險流量,在維持模擬環境吞吐量的同時,確保不會漏檢隱蔽的第一階段攻擊載體。此機制亦可手動運用於分析檔案行為。

獨立偵測邏輯更新(更快覆蓋)、離線憑證驗證(適用於隔離環境操作)、擴展檔案類型/安裝程式覆蓋範圍,以及雙重Base64解碼機制,讓您無需完整升級即可應對不斷演進的規避手法。

Yes-Linux伺服器(RHEL/Rocky)部署於本地端,離線模式下無外發依賴,具備最小化外發選項,並透過簡易REST連線至現有Core。專為營運技術/工業控制系統及機密網路設計。

更精準的分流(減少升級處理)、更快速的根本原因分析(解碼腳本/拆解載入器),以及可立即執行的指標(IOCs),這些將豐富您的安全資訊與事件管理系統(SIEM)規則與操作手冊。