介紹

在不斷發展的網路安全世界中,工業控制系統 (ICS) 和 營運技術 (OT) 網路 是一個值得關注的重要領域。這些系統不僅對業務營運的連續性至關重要,而且是一個國家關鍵基礎設施的組成部分。 OPSWAT的 MetaDefender Sandbox (以前稱為 Filescan 沙箱)團隊一直在努力監測ICS/OT風險,並觀察到持續存在且可能具有高影響的活動。

當前威脅態勢

最近網路安全威脅的模式顯示出令人擔憂的攻擊趨勢:國家資助的團體已經開始專門針對ICS,例如Sandworm(俄羅斯)和 Volt Typhoon(中國),而網路犯罪分子則意識到對工業系統的影響嚴重性。安全部隊全面意識到這些威脅對所有行業部門的重要性,因此發佈了旨在加強ICS安全的聯合報告和活動。

持續存在的問題和建議

降低這些風險的長期建議之一是減少系統暴露。然而,暴露系統的普遍存在仍然是網路安全領域中一個令人不安的問題。隨著偵察和利用技術的傳播越來越廣泛,機會主義攻擊的威脅越來越大,使複雜程度較低的威脅行為者能夠對關鍵系統產生影響。9月份的一份報告強調了一個令人擔憂的趨勢: OT過去三年中,ICS網路安全事件已超過1991年至2000年報告的總數。僅這一統計數位就凸顯了負責這些環境安全的人員所面臨的挑戰日益升級。

抵禦威脅

框架和更新

MITRE公司意識到需要特別關注,因此開發了一個特定於ICS的ATT&CK矩陣,為部門間交流提供一種通用語言,並使代表性不足的部門能夠利用其映射,促進有關風險和威脅的有意義的溝通。相對較新的版本繼續精心更新,最新版本僅在上個月發佈。

的相互關聯性 IT 和 OT

這 OPSWAT MetaDefender Sandbox 團隊在及時了解這些更新的同時,強調了兩者之間的內在聯繫 IT 和 OT,因為 IT 資產存在於普渡模型的所有級別,而不僅僅是頂部。

妥協 IT 導致 OT 組成。受訪者主要關注並經歷過涉及惡意軟體威脅或攻擊者違反 IT 業務網路。這些漏洞通常允許訪問和轉向ICS/OT環境。妥協 IT 導致威脅進入 OT/ICS 網路的系統排名最高,其次是工程工作站和外部遠端服務的入侵。

共同點:惡意檔

在與ICS相關的網路攻擊中,惡意檔的存在是一個一致的因素,無論進入媒介如何 - 無論是 IT 或 OT 系統。這就是像 MetaDefender Sandbox 開始發揮作用。此類工具旨在仔細檢查遍歷組織網路定義邊界的檔,並針對不同的上下文進行客製化,以獲得最佳性能,包括在隔離環境中。

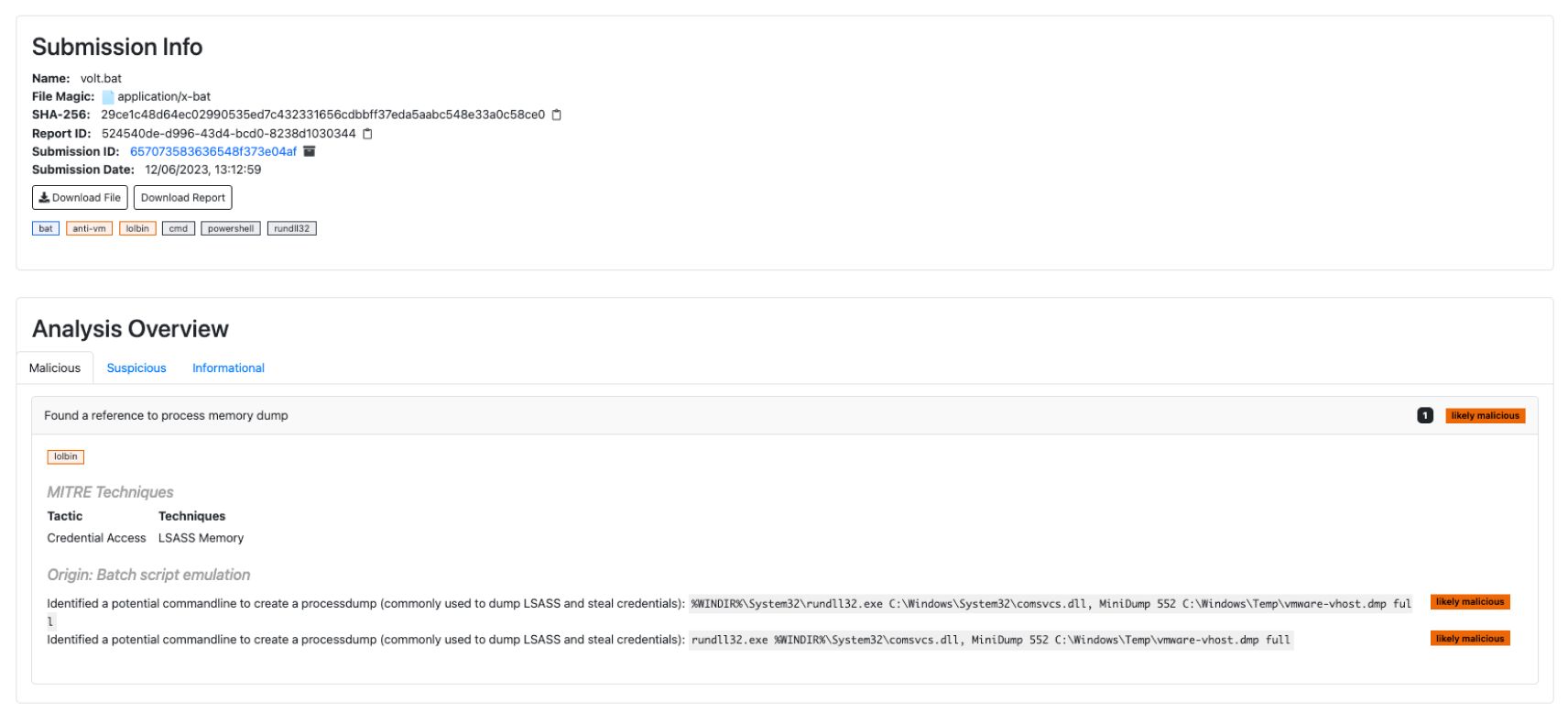

OPSWAT的自適應 沙箱 使用內部分析器和其他廣為人知的 Yara 規則(如 Yara)組合不同的威脅指標集。之前引用的 Volt Typhoon 和 Sandworm 的這兩種攻擊都嚴重依賴 Living-Off-the-Land 二進位檔 (LOLBINS),其中 MetaDefender Sandbox 實現許多指標。然而,由於樣本的可用性,最早的攻擊是指標組合的一個很好的例子。第一個報告的有效負載是一個批處理腳本,其中包含一個base64編碼的Powershell命令,該命令會觸發兩個有趣的指示器。

圖1 伏特颱風有效載荷分析

報告連結

前面顯示的指標的起源是腳本模擬,其中也可以觀察到其他相關指標。以下螢幕截圖顯示了由腳本的解碼base64內容觸發的嚴重性更高的不同指示器。此外,這兩個已識別的元素都相應地使用相應的MITRE ATT&CK技術進行映射。

圖2 伏特颱風有效載荷分析

報告連結

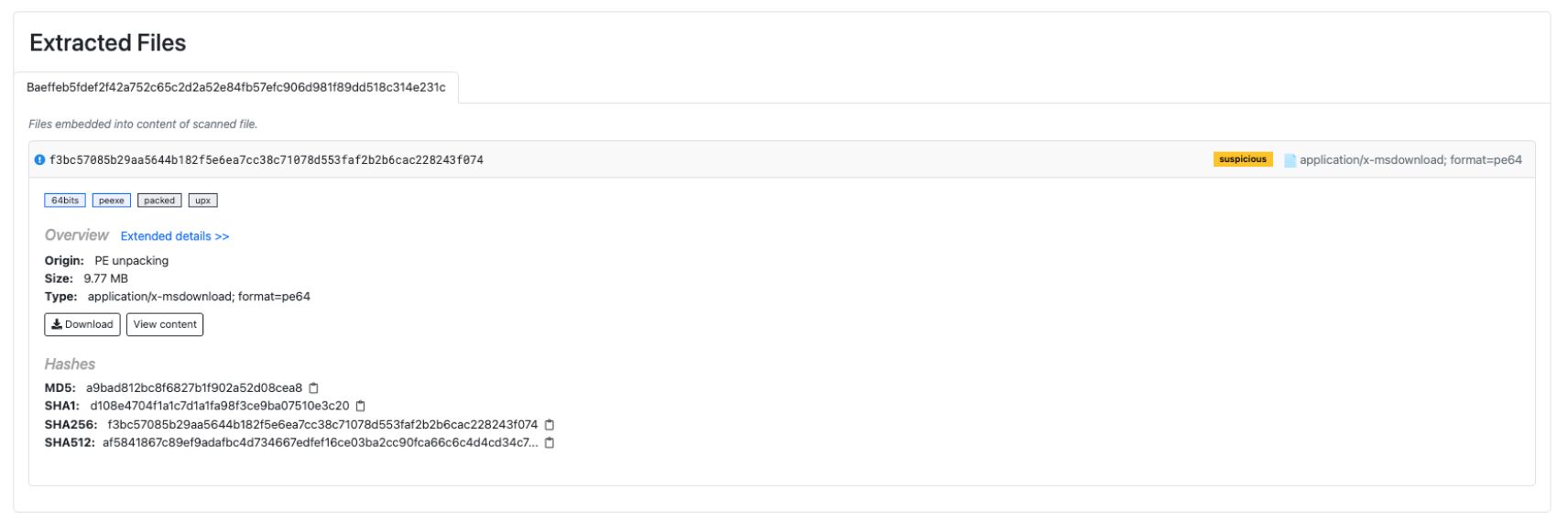

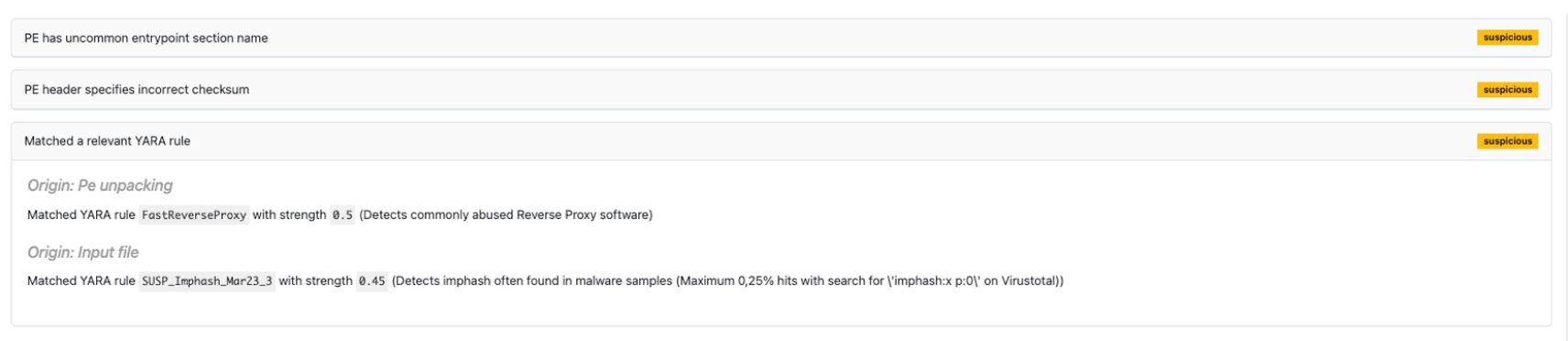

此外,同樣的攻擊還涉及使用快速反向代理樣本,儘管這些樣本是 UPX 打包的, MetaDefender Sandbox 能夠解壓縮,允許在提取的檔上匹配幾個額外的指標並識別威脅。

圖 3 解壓的 Volt Typhoon 的 FRP 樣品

報告連結

圖4 雅苒將拆封的樣品識別為FRP

報告連結

總結:關鍵OT系統受到保護 服務不間斷

隨著威脅形勢的發展,我們的防禦也必須不斷變化。 OPSWAT對ICS安全的承諾,以及 OT 網路仍然堅定不移,並且 MetaDefender Sandbox 團隊致力於提供積極更新的解決方案,以應對這些新出現的挑戰。隨時了解情況,做好準備,保持安全。