PDF 檔案廣泛用於跨多個協作平台共享文檔,為業務報告到最終用戶內容都提供了可靠的格式。然而,它們的普遍存在,也使它們成為網路犯罪分子的有利目標。惡意 PDF 可以透過嵌入有害內容,或其他危險方式來利用毫無戒心的使用者。

PDF 惡意軟體的威脅日益增長

PDF 檔案是最常被網路攻擊利用的檔案類型之一,惡意行為者利用它們來傳播危險的惡意軟體,例如 WikiLoader、Ursnif 和 DarkGate。最近的統計數據和報告顯示,PDF 傳播的惡意軟體攻擊顯著增加,因此了解與 PDF 檔案相關的安全風險至關重要。

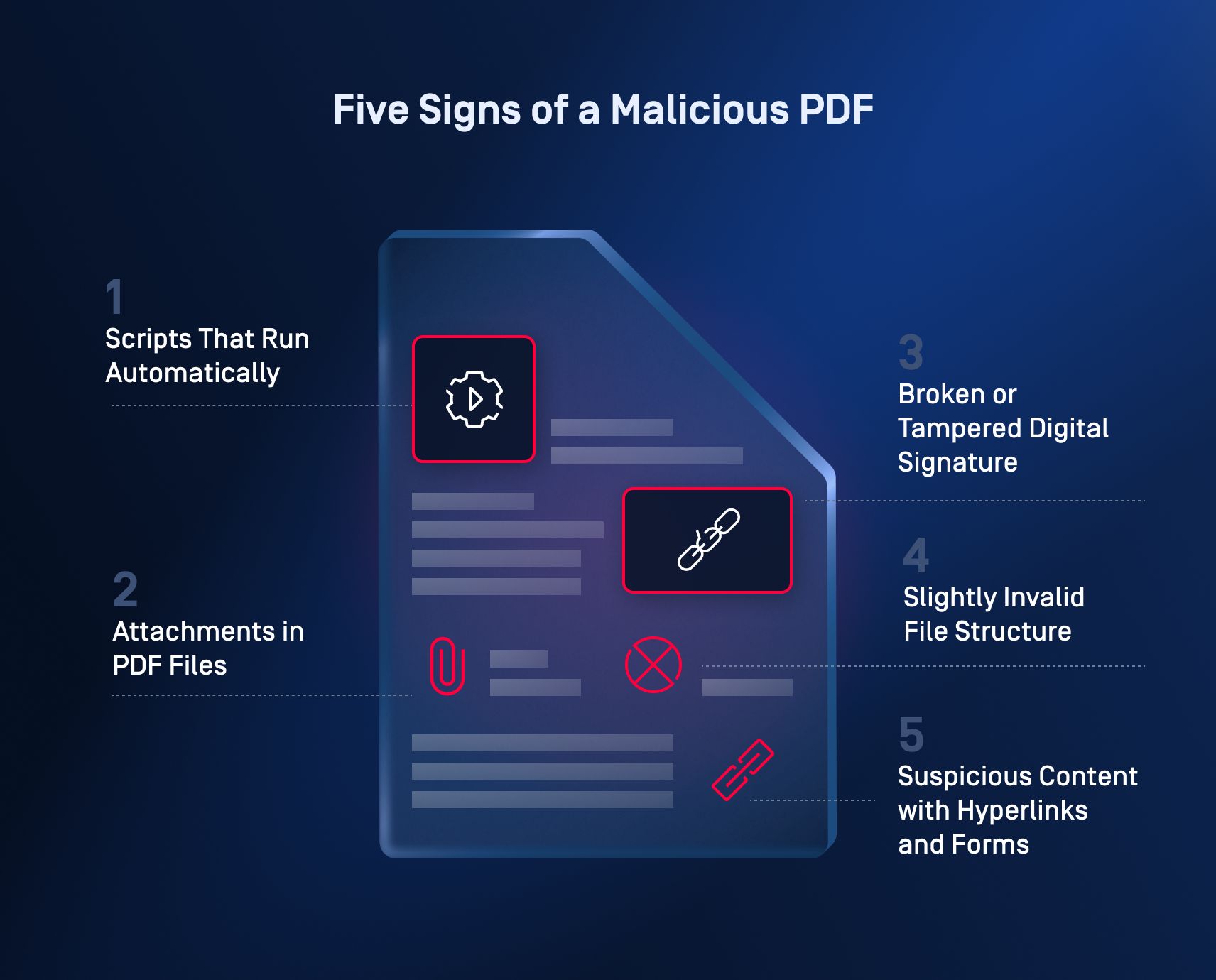

五個跡象教你辨別惡意 PDF 檔

1.自動運行的腳本

PDF 中嵌入的 JavaScript 允許攻擊者註入在開啟檔案時執行的惡意程式碼。

警告標誌:

- 意外的彈出窗口

- 系統交互

- 未經授權的腳本執行

2. PDF 檔案中的附件

PDF 附件可能會偽裝成合法內容,但開啟後可能會感染使用者的裝置。

警告標誌:

- 意外附件

- 可執行檔(.exe、.bat 或 .scr)

- 在沒有上下文的情況下就請你下載的 PDF

3. 數位簽章損壞或被竄改

數位簽名不再有效或已洩露,表明簽名內容已更改或篡改。

警告標誌:

- 數位簽名損壞

- 來自 PDF 閱讀器的篡改警報

- 簽章資訊不符或不明確

4. 稍微無效的檔案結構

操縱 XREF 表來引用惡意物件、隱藏有害元件、導致緩衝區溢位、允許惡意程式碼執行。

警告標誌:

- PDF 工具偵測到損壞或無效的檔案結構

- 與 PDF 互動時出現異常行為,例如:載入速度慢、無法解釋的崩潰

- 多個預告或虛假條目,用意是要躲過解析器的檢查

5.帶有超連結和表格的可疑內容

PDF 包含網路釣魚連結,這些連結會導至惡意網站;或是將危險連結隱藏在看似合法的文本或按鈕後面、通過嵌入表單的方式收集敏感的個人資訊。

警告標誌:

- 指向可疑或不熟悉的 URL 的連結

- 無合法目的索取敏感資訊的表格

- 點擊 PDF 中的連結或按鈕後意外重新導向到外部網站

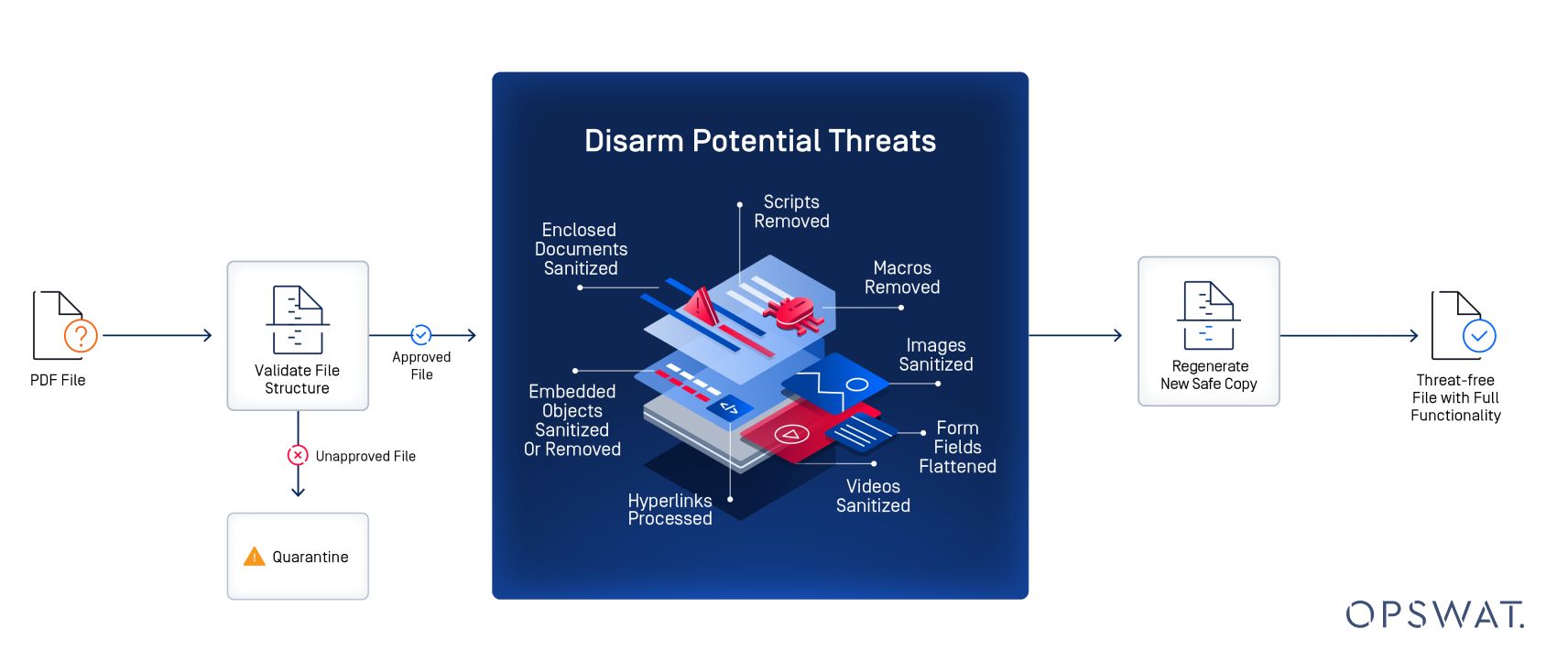

防止 PDF 傳播的惡意軟體Deep CDR ™

防止 PDF 傳播的惡意軟體的最有效方法之一是使用Deep CDR 技術。與基於檢測的防毒軟體不同, Deep CDR 採取「主動」的方法,從檔案中移除潛在有害的元素,確保只提供安全使用的內容。

1. 檔案類型和一致性檢查

Deep CDR 首先驗證檔案類型和副檔名是否與實際內容相符。這可以防止惡意檔案偽裝成 PDF。

2. 建立安全佔位符檔案

產生一個佔位符檔案來保存安全元素。該檔案保留與原始檔案相同的佈局、元資料和結構,減去任何有風險的組件。

3. 刪除有害內容

潛在危險的元素(例如 JavaScript、巨集或嵌入式執行檔)將被刪除。只有安全內容(如文字和圖像)才會傳輸到佔位符檔案,從而保留檔案的結構,包括表格和框架。

4. 完整性檢查

新重建的檔案經過完整性測試,以確認其正常運作且不含有害程式碼,確保使用者可以安全地與之互動。

5. 原始檔案的隔離

原始檔案可能仍含有有害元素,將被隔離以進行進一步分析或安全處置,以防止任何潛在風險。

防止零時差攻擊

Deep CDR 不依賴檢測已知的惡意軟體簽名,這使其能夠有效抵禦零時差威脅(傳統安全工具尚未識別的新的或未知的惡意軟體類型)。

防止嵌入超連結和表單

Deep CDR 也掃描並清理 PDF 中的超連結或嵌入表單,確保停用或替換任何潛在的惡意連結。這有助於防止網路釣魚嘗試,和未經授權的重新導向到有害網站。

主動保護

與反應式、基於檢測的方法不同, Deep CDR 在威脅到達用戶系統之前將其阻止。

維護檔案可用性

文字、圖像和靜態表單等基本內容都被保留,允許使用者毫無風險地與檔案互動。

保護您的組織免受 PDF 傳播的威脅

最近的統計數據表明,PDF 傳播的惡意軟體不斷增加,因此識別 PDF 檔案中惡意活動的跡象變得至關重要。從 JavaScript 漏洞到被篡改的簽名和可疑的連結,了解這些危險訊號可以幫助您避免成為網路攻擊的受害者。永遠使用最新的 PDF 閱讀器,對您互動的內容保持警惕,並避免開啟來自不受信任來源的檔案。

您準備好透過 Deep CDR 技術改善組織的安全態勢了嗎?