OPSWAT 獲得以下機構的信賴

為何傳統工具已不敷使用

零日攻擊與規避型惡意軟體如今能輕易突破傳統、靜態或反應遲緩的安全防護工具。

威脅規避

現代惡意軟體經過精心設計,旨在突破靜態防禦機制,透過環境檢測、時序延遲及沙盒偵測等手段隱藏惡意行為。

這些威脅具備即時適應能力,利用傳統工具的盲點潛入系統,在簽名檔或啟發式檢測機制反應前便已悄然滲透。

緩慢的事件應對

不堪重負的團隊面臨過多警報與過少背景資訊。

若缺乏快速分級與明確優先排序機制,分析師將耗費關鍵時間調查誤報事件,而真實威脅則趁機橫向擴散並竊取數據,卻未被察覺。

能見度受限

碎片化的系統在網路層、終端點層與應用程式層之間產生了盲點。

當偵測機制未能統一時,威脅便可能隱匿不現,進而削弱整個環境中的預防與應對能力。

擴展性差

傳統工具並非為當今的數據量或現代攻擊的速度所設計。

隨著檔案與流量負載持續增長,偵測管道陷入停滯,分析佇列不斷擴增,安全漏洞日益擴大,使組織暴露於風險之中。

127%

多階段惡意軟體「

」複雜度提升*

7.3%

在24小時內*將

重新分類為惡意軟體的公開情報檔案

703%

2024年末憑證釣魚攻擊激增*

*根據超過一百萬次檔案掃描的測試數據。

統一零時差漏洞偵測

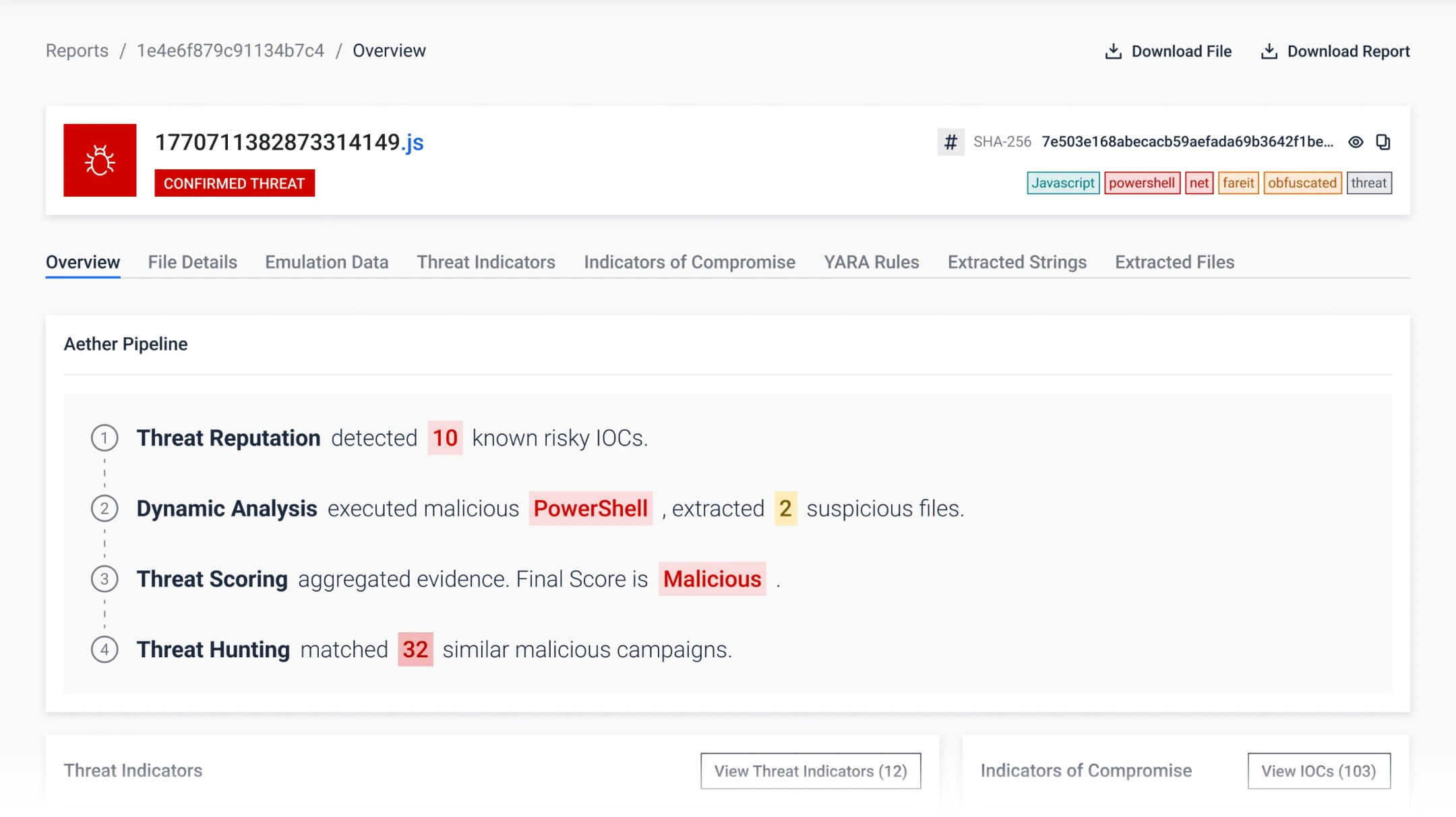

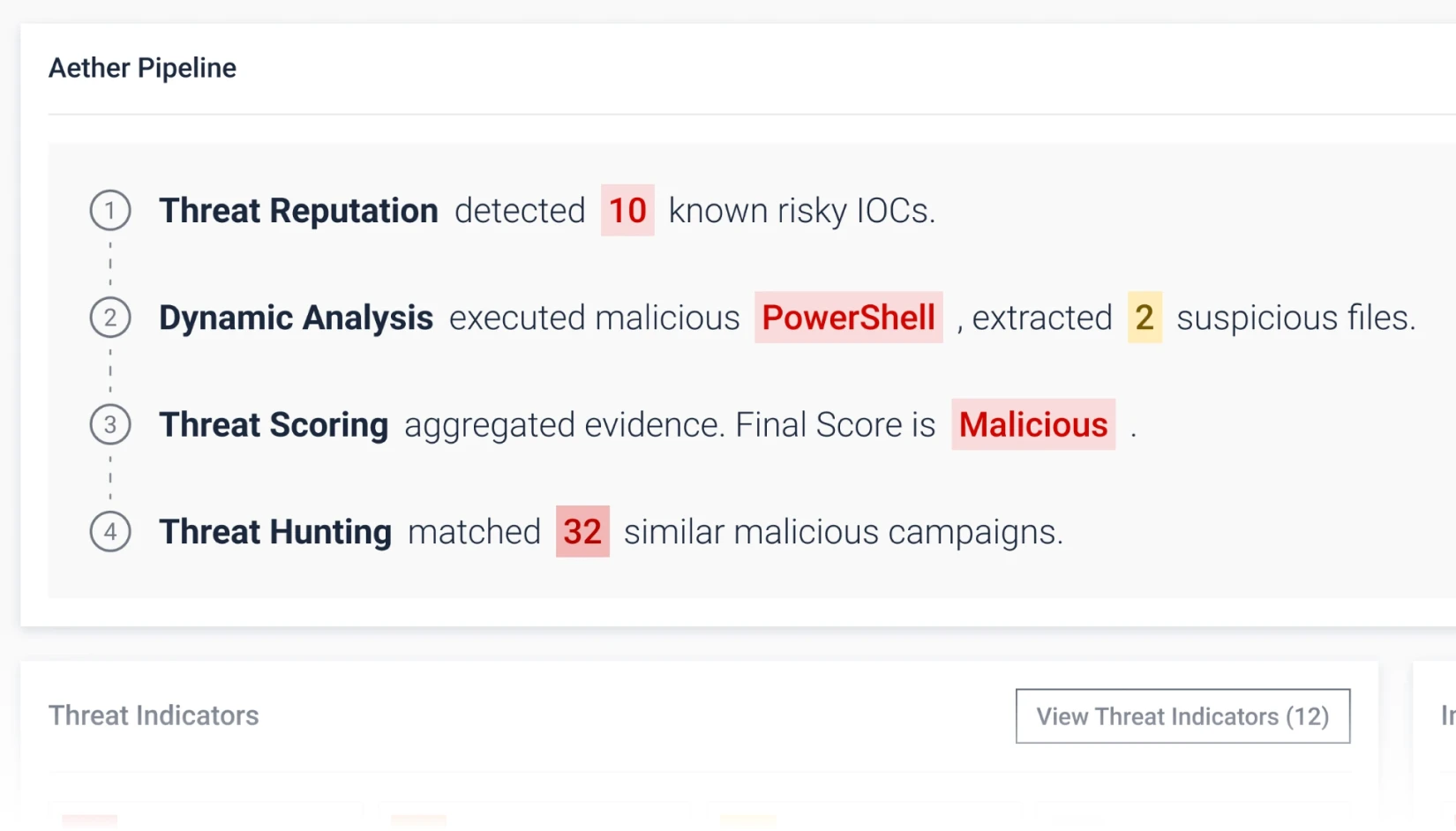

第一層:威脅聲譽

快速揭露已知的

威脅

阻止已知威脅的洪流。

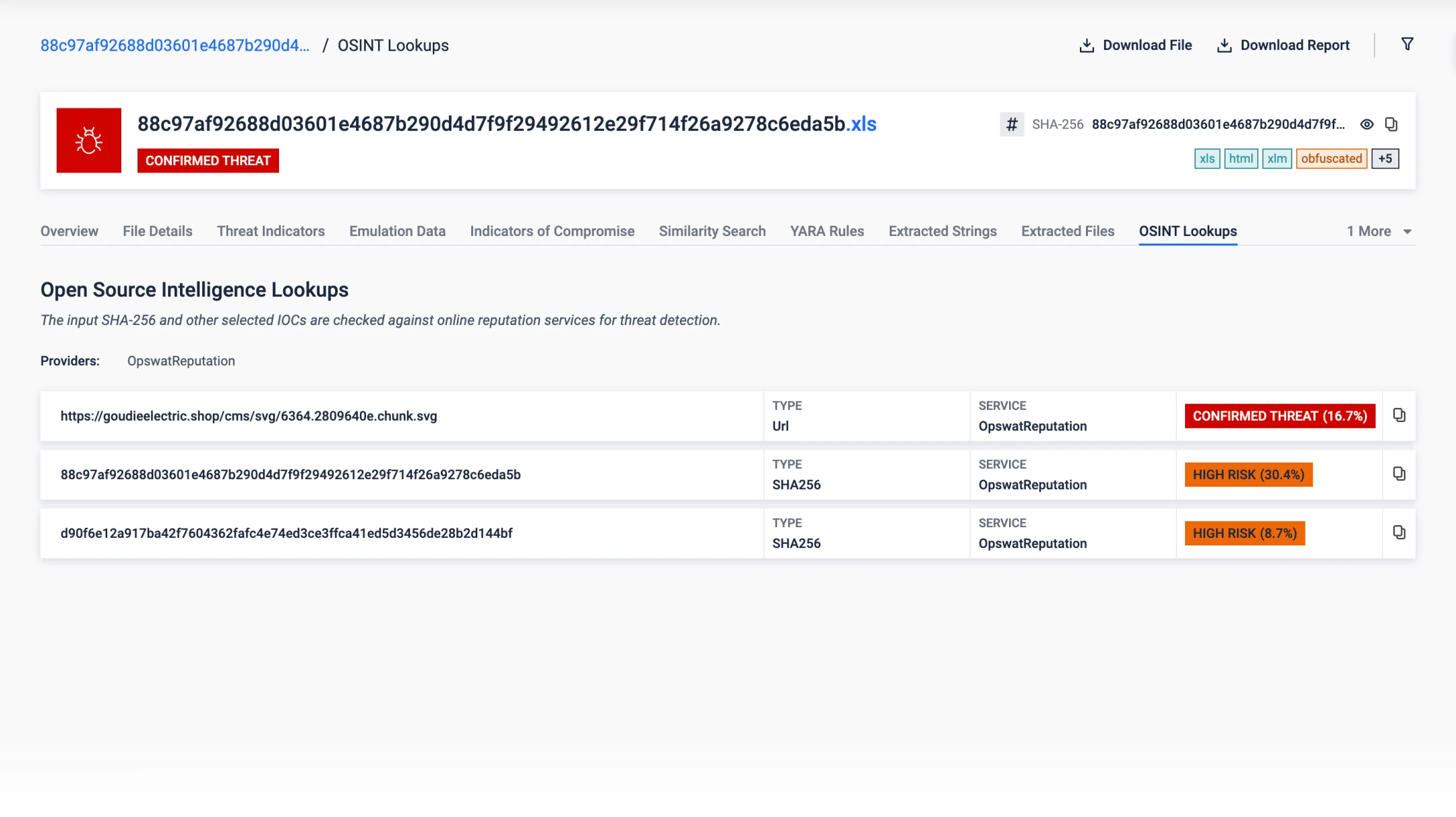

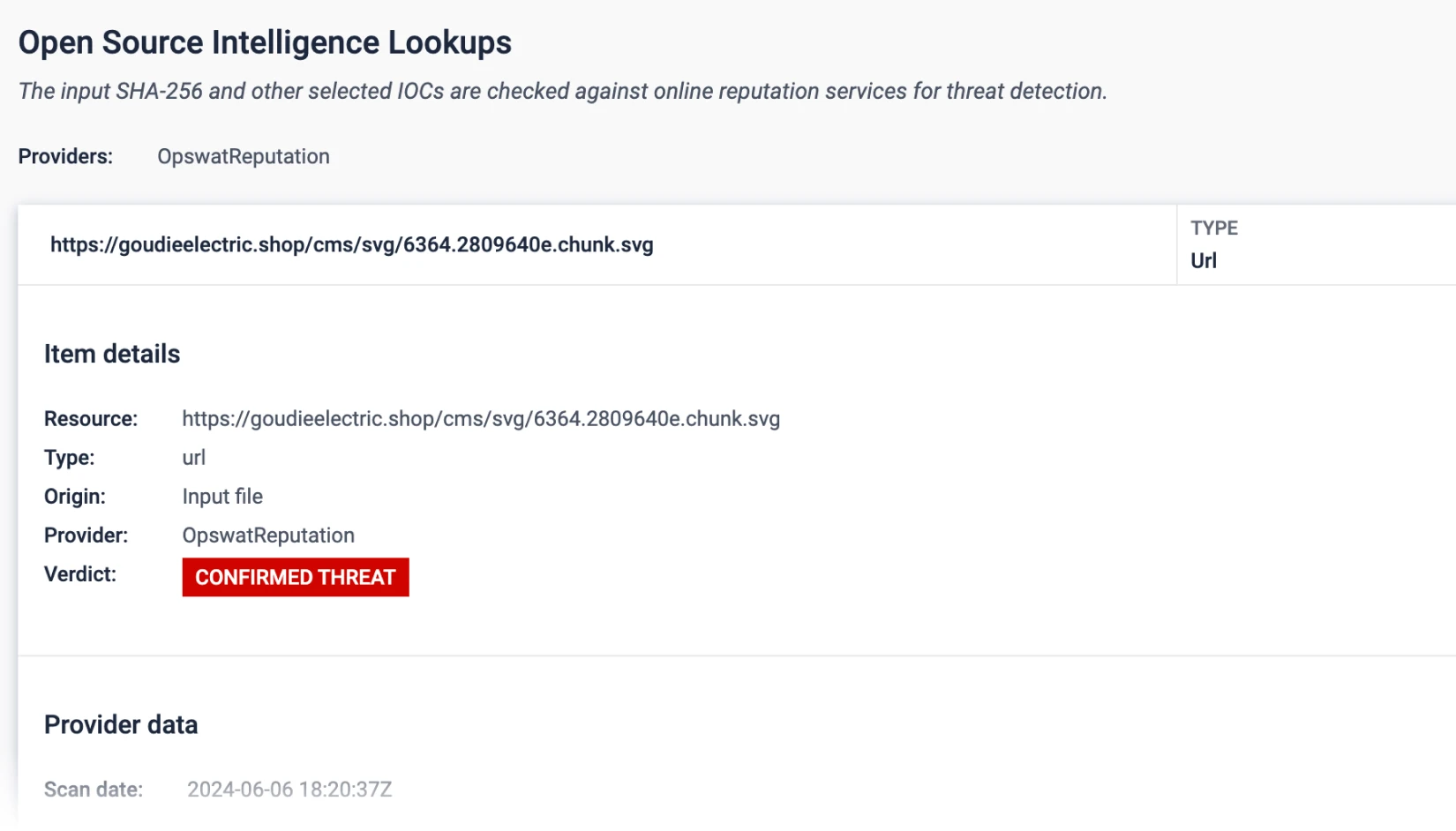

即時或離線檢查網址、IP位址及網域名稱,以偵測惡意軟體、網路釣魚及殭屍網路。

阻斷了基礎設施與通用惡意軟體的重複利用,迫使攻擊者輪替基本指標。

第二層:動態分析

揭露未知

威脅

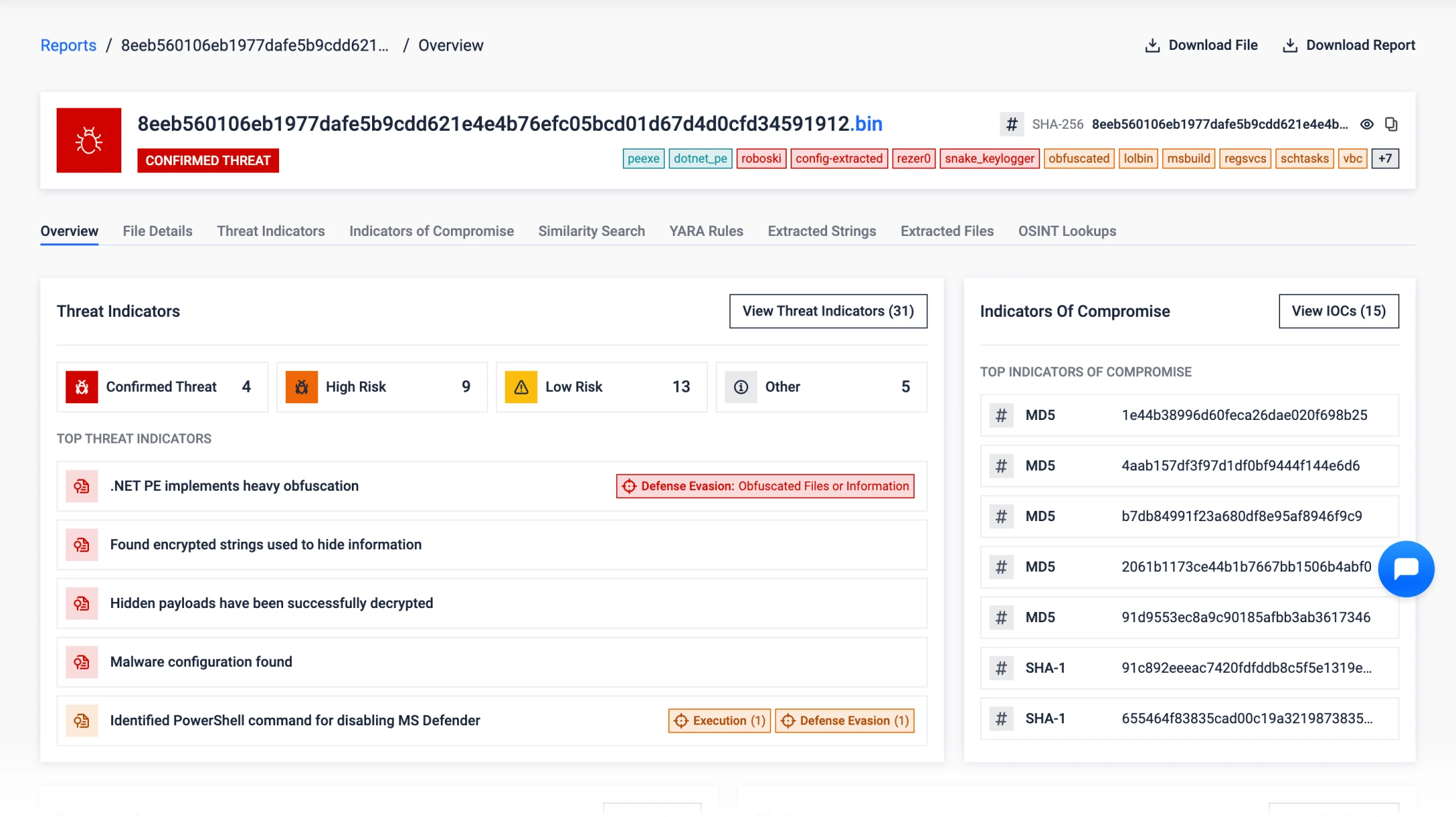

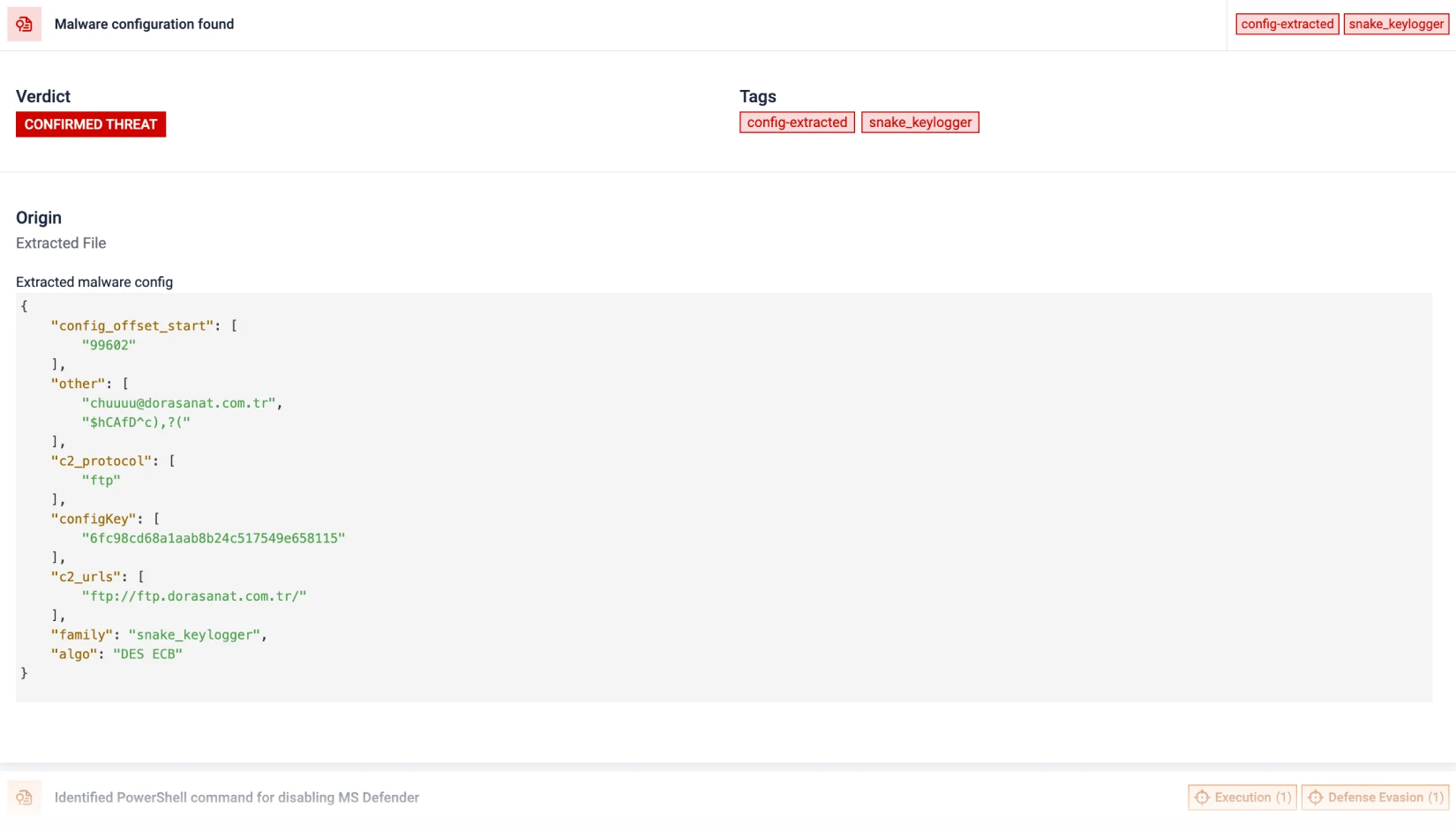

偵測躲避傳統沙箱的隱匿型惡意軟體。

基於模擬技術的沙盒會分析檔案,以偵測勒索軟體等隱藏威脅。

揭露程式殘留物、載入器鏈、腳本邏輯及規避策略。

第三層:威脅評分

威脅優先級排序

減少警報疲勞。

威脅風險等級採用分級制,可即時快速標示優先處理的威脅。

第四層:威脅獵捕

識別惡意軟體

活動

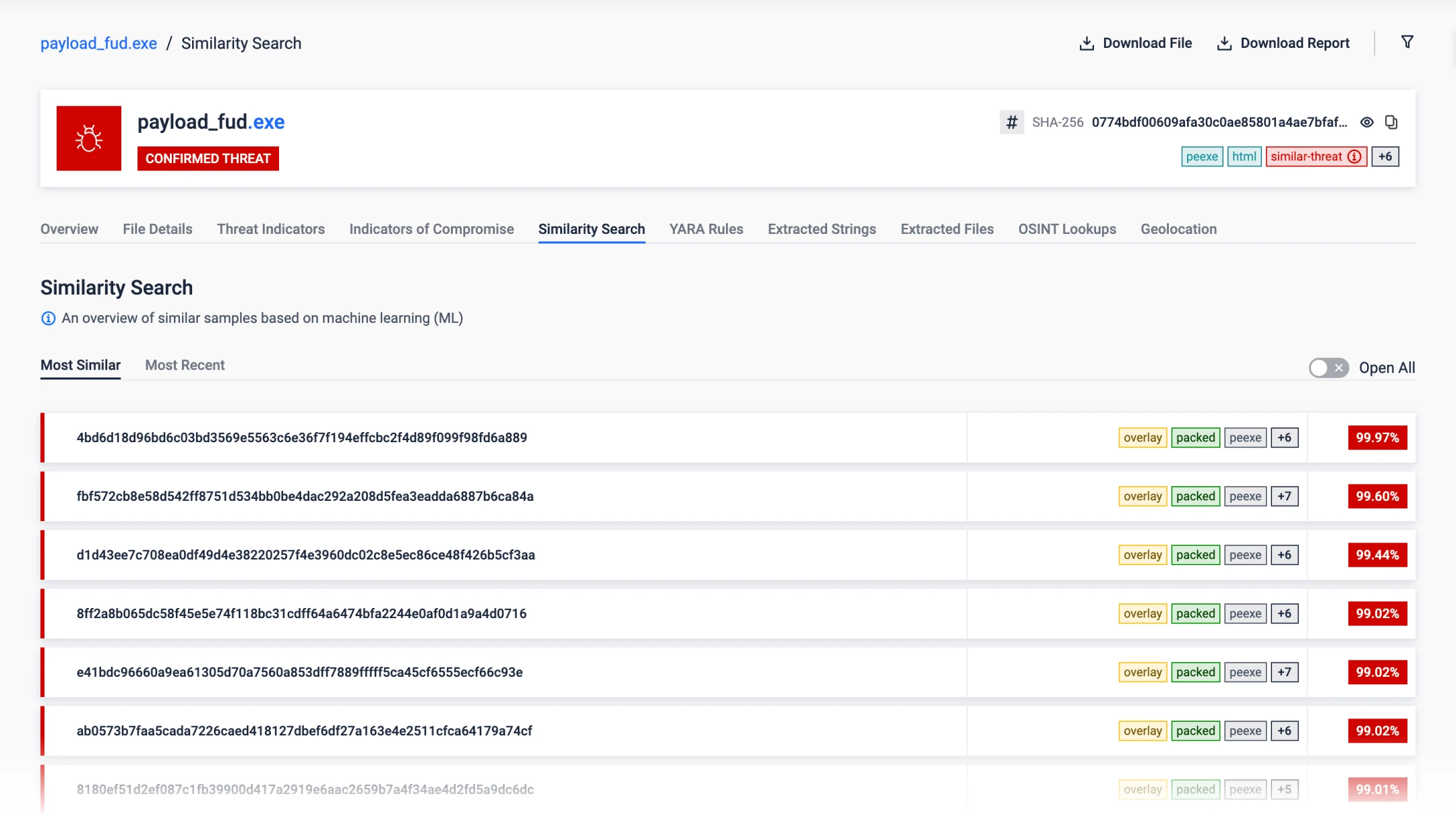

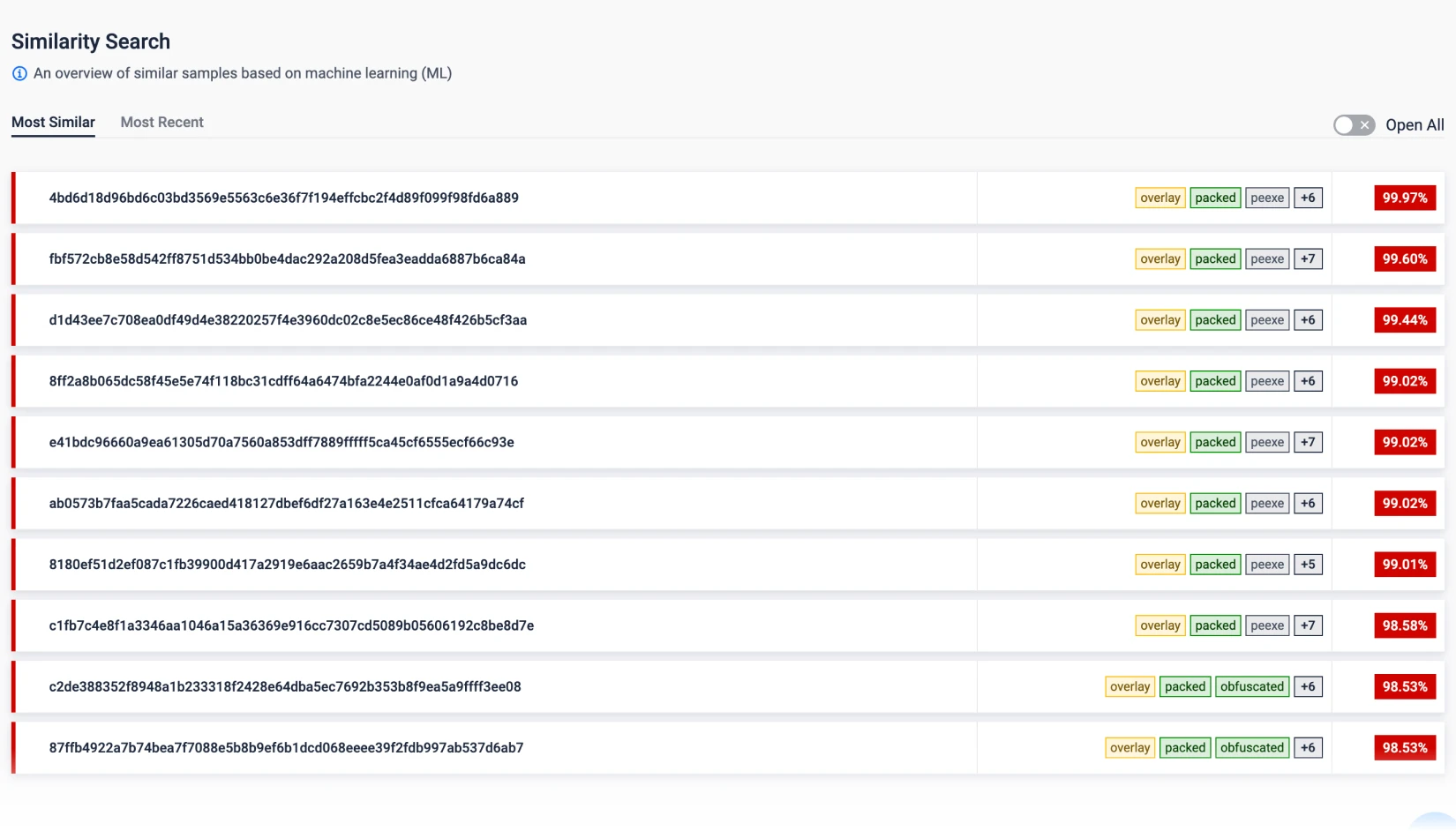

機器學習相似性搜尋

威脅模式關聯分析將未知威脅與已知惡意軟體、攻擊手法、基礎設施等進行比對。

揭露惡意軟體家族與攻擊行動,迫使攻擊者全面調整戰術與基礎設施。

「我們測試過的最快速度

」

維納克安全

330+

可偵測品牌

適用於機器學習

網路釣魚偵測

50+

檔案類型

提取工藝品、

圖像及其他內容

>14

自動化惡意軟體

家族提取

輕鬆整合

我們阻止那些無人知曉的攻擊,這些攻擊來自

。

20x

比傳統解決方案更快

深度可視性與快速反應

整合數十億威脅訊號與機器學習威脅相似性搜尋。

深層結構分析

快速分析50多種檔案類型,包括LNK和MSI檔案,以提取嵌入內容、工件及圖像。

自動化解碼、反編譯與殼碼模擬——結合 Python 解壓縮、巨集提取及 AutoIT 支援——為隱藏威脅提供深度可視性。

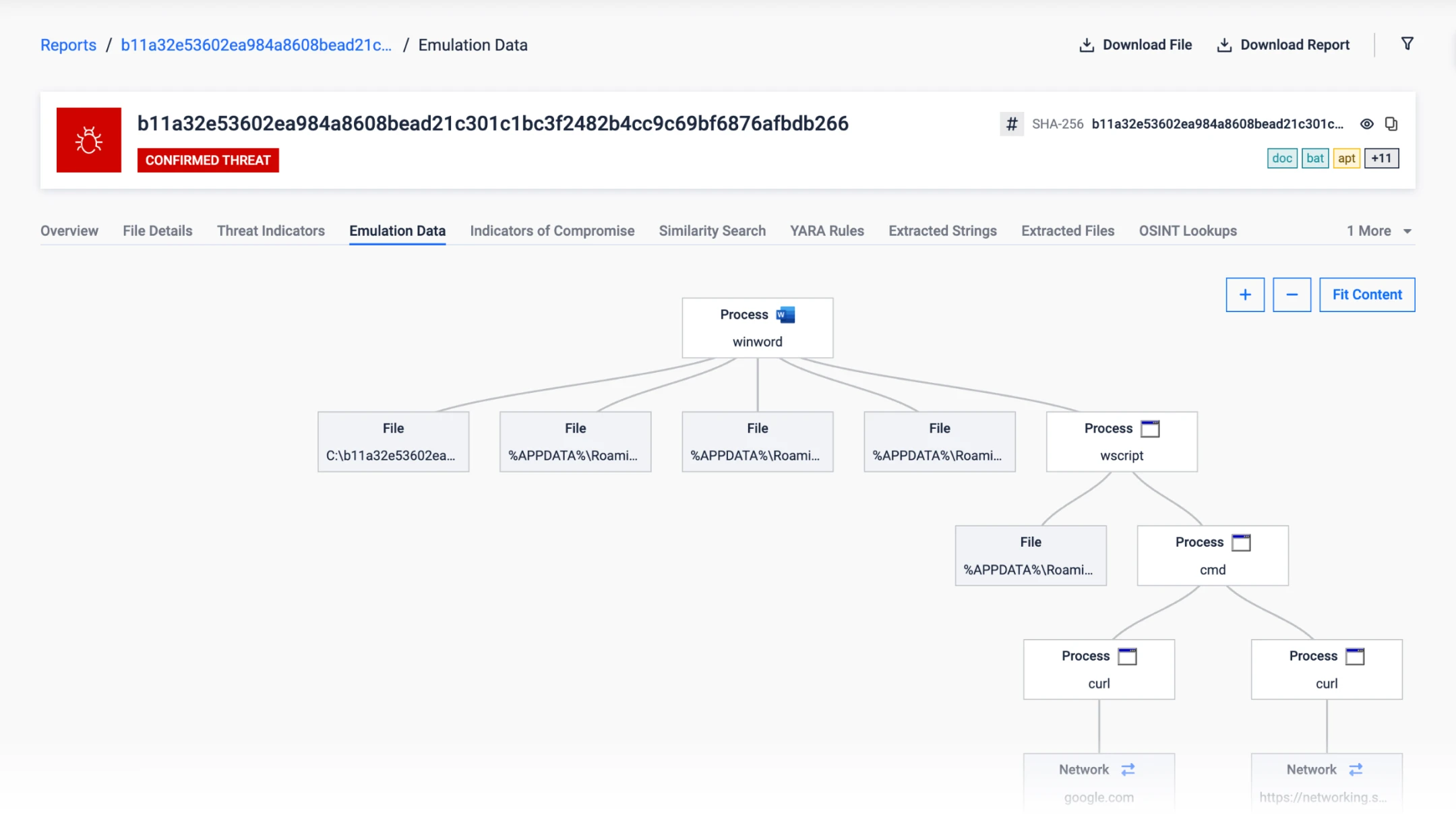

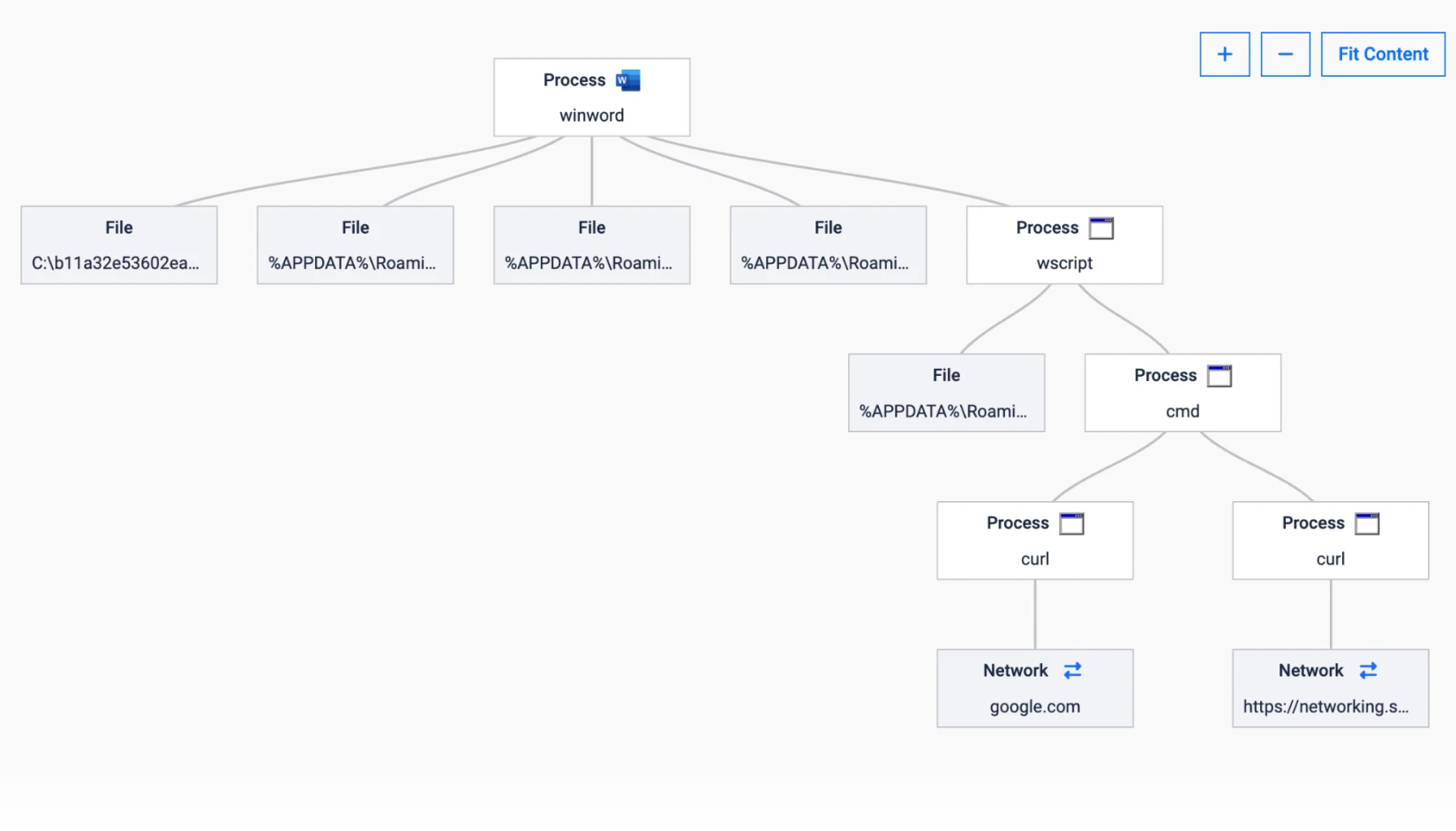

動態分析

運用機器學習技術,針對特定應用程式堆疊或環境執行定向觸發,以偵測並分類活躍威脅。

繞過反規避檢查,模擬 JavaScript、VBS 和 PowerShell 腳本,並動態調整控制流以揭露未知威脅。

威脅偵測與分類

透過機器學習(ML)分析,偵測超過330種網路釣魚品牌——即使離線狀態亦能偵測。

關聯IOC指標,運用900多項行為指標識別惡意意圖,從18個以上惡意軟體家族中提取配置,並透過基於相似性的聚類技術偵測未知威脅。

- MetaDefender

- MetaDefender Aether

- MetaDefender

Threat Intelligence 整合

自動化威脅狩獵與即時偵測功能,可無縫整合於各情報來源之間。

該系統支援輸出至MISP與STIX格式,可Reputation Service,並與開源情報供應商建立連結,針對每項偵測到的威脅自動生成YARA規則。

次世代反規避引擎

從高度隱蔽的惡意軟體中提取入侵跡象指標,並觸發針對性攻擊,使分析師能專注於高價值發現。

沙箱技術能有效抵禦多種進階規避手法,包括:- 長時睡眠與迴圈操作- 使用者或網域驗證- 地理圍欄技術- 作業系統地區設定檢查- VBA程式碼覆蓋攻擊- 進階自動執行行為(如滑鼠懸停觸發機制)- 任務排程器濫用

- MetaDefender

- MetaDefender

驅動零時差偵測

橫跨所有環境

OPSWAT零時差偵測解決方案建基於一組整合技術套件,結合沙盒技術、自適應智能及

行為分析,能快速大規模揭露未知威脅——無論在本地端、雲端環境或兩者之間的任何位置皆能有效運作。

解鎖跨解決方案的零時差偵測

探索如何將零時差偵測導入您的網路邊界,

確保所有檔案皆能獲得進階零時差偵測,且不影響效能。

引爆器 - 永無止境的追尋

零時差偵測

OPSWAT業界領先動態分析技術背後的發展歷程

MetaDefender 背後的故事

Jan Miller –OPSWAT威脅分析部門技術長

簡·米勒是現代惡意軟體分析領域的先驅,以創立革新產業偵測隱蔽威脅方式的平台而聞名。在創立Payload Security並於CrowdStrike推動Falcon X發展後,他持續Filescan.io進行創新,該平台後被OPSWAT收購。身為AMTSO董事會成員,他倡導透明化原則,同時推動融合動態分析與威脅情報的技術,以揭露隱蔽型惡意軟體。

動態分析隨內建威脅情報不斷演進

MetaDefender 融合了 CPU 層級模擬技術、行為分析能力及自適應威脅情報(威脅聲譽評分、相似性搜尋)。這意味著能更快做出零日威脅判定,並提供更豐富的上下文資訊,為您的安全架構提供威脅狩獵與自動化應對的強大動能。

捍衛重要資產,全球信賴

OPSWAT 全球超過 2,000 家組織的OPSWAT 協助其保護關鍵數據、資產及網路,抵禦來自

的裝置與檔案傳播威脅。

專為各行各業設計

支援

符合監管要求

隨著網路攻擊及其執行者日益精進,全球監管機構正

實施法規,確保關鍵基礎設施採取必要措施維持安全。

推薦的資源

MetaDefender forCore

SANS 2025 偵測與應對調查

2025OPSWAT 威脅趨勢報告

常見問題

透過結合聲譽檢查、模擬式動態分析與行為智能技術,它能填補未知檔案型威脅的防禦盲點——讓您洞悉記憶體中的有效載荷、混淆式載入程式及釣魚套件,這些正是傳統簽名式防護與端點工具所無法偵測的威脅。

它在資料攝取階段(ICAP、電子郵件、MFT、網頁)進行整合,強化您的SIEM/SOAR系統(MISP/STIX、Splunk SOAR、Cortex XSOAR),並將高精準度的IOC指標與MITRE行為映射結果反饋至各工具,全面提升偵測效能。

編號。聲譽「大過濾器」能瞬間過濾絕大多數雜訊;可疑檔案將在模擬沙箱中引爆,其速度較傳統虛擬機器沙箱快10倍,資源效率高出100倍——在維持檔案流暢運作的同時,仍能攔截那關鍵的0.1%零時差威脅。

是的。支援部署於雲端、混合環境或完全本地部署/隔離環境(支援 RHEL/Rocky Linux),具備離線模式與憑證白名單機制,提供基於角色的存取控制、稽核日誌,以及適用於 NIS2/IEC 62443/NIST 規範環境的資料保留管控功能。

降低事件數量/平均修復時間(減少誤報、豐富上下文資訊),更早偵測公開情報管道未偵測到的威脅,並為檔案工作流程(電子郵件、MFT、入口網站)實現可量化的風險降低。多數客戶會先針對實際流量進行範圍限定的實證驗證,再逐步擴展部署。