關鍵製造業已成為全球經濟的支柱,為醫療保健、科技等各行業提供基本商品和服務。這包括引擎、電氣元件、醫療設備、車輛等重要商品的生產。該領域的中斷可能會對各個行業和地區產生連鎖反應。然而,隨著製造業日益數位化,該行業面臨一系列網路安全挑戰,包括技術漏洞和局部事件引發的嚴重破壞的可能性。

製造業的網路威脅情勢

IT 和 OT 產業的威脅情勢一直在不斷成長和發展。 2023 年,製造業佔全球所有網路攻擊的近四分之一。此外,針對製造業的攻擊成本每年以 125% 的指數速度成長,使其成為網路犯罪分子的主要目標之一。原因包括:

- 遺留系統:許多製造流程依賴過時或未修補的系統,從而產生漏洞。

- 智慧財產權竊:競爭對手、網路犯罪者或心懷不滿的前員工可能會試圖竊取產品設計、配方和製程專利。

- 內部威脅:授權人員可能會濫用其存取權限,對關鍵製造作業中的專有資料或控製造成損害。

- Supply Chain漏洞:大多數製造工廠都依賴廣泛的供應鏈,這增加了遭受網路攻擊的風險。

- 其他產業的連鎖反應: IT、金融服務和通訊等連網產業的網路事件可能會蔓延,影響製造業的營運。

製造商如何保障其關鍵營運?

策略一:實施強大的網路分段

保護製造環境的第一步是網路分段。透過將網路劃分為不同的區域和管道,製造商可以將關鍵系統與較不安全的系統隔離,從而降低未經授權存取的風險。

實施方法:

- 根據安全要求建立不同的網路區域

- 在 IT 和 OT 網路之間部署防火牆,以保護敏感的製造系統

- 建立各部分之間的安全通訊協議

- 監控區域之間的流量以偵測潛在威脅

- 對跨段通訊實施嚴格的存取控制

策略 2:加強Endpoint 安全

工作站和機器等端點是網路威脅的常見入口點。當系統過時或未修補時,這些漏洞變得特別嚴重,可能讓攻擊者控制重要的製造流程。

實施方法:

- 部署進階Endpoint 檢測和響應解決方案

- 定期進行深度資料包檢查

- 整合威脅情資源

- 進行系統性的脆弱性評估

- 實施對異常行為的持續監控

- 維護嚴格的修補程式管理協議

策略3: 保護 供應鏈風險管理

現代製造業嚴重依賴複雜且相互關聯的供應鏈,而這會產生多個脆弱點。對供應商的一次網路攻擊可能危及整個製造過程的生產和智慧財產權。

實施方法:

- 建立健全的第三方風險管理框架

- 定期對供應商進行網路安全審計

- 強制遵守業界標準(NIST CSF、IEC 62443)

- 實施供應鏈安全監控工具

- 為所有合作夥伴制定明確的安全要求

- 對第三方整合進行定期安全評估

策略 4:事件回應和業務連續性計劃

偵測、回應和恢復網路事件的能力對於最大限度地減少停機時間和減輕攻擊造成的損害至關重要。準備不足的製造商經常面臨長時間的中斷和更高的恢復成本。

實施方法:

- 建立並維護詳細的事件回應計劃

- 實施 SOAR(安全編排、自動化和回應)平台

- 定期進行桌面演習和滲透測試

- 制定全面的災難復原策略

- 建立清晰的事件回應溝通協議

- 定期測試和更新恢復程序

策略五:網路安全意識與培訓

人為因素往往是網路安全中最薄弱的環節,內部威脅和人為錯誤仍然是製造環境中的重大挑戰。即使最先進的技術控制也可能被不了解情況或未經訓練的員工破壞。

實施方法:

- 實施定期安全意識培訓計劃

- 進行魚叉式網路釣魚模擬並提供即時回饋

- 建立明確的網路安全政策和程序

- 對員工進行 RBAC(基於角色的存取控制)培訓

- 制定適當的數據處理協議

- 定期評估員工安全意識水平

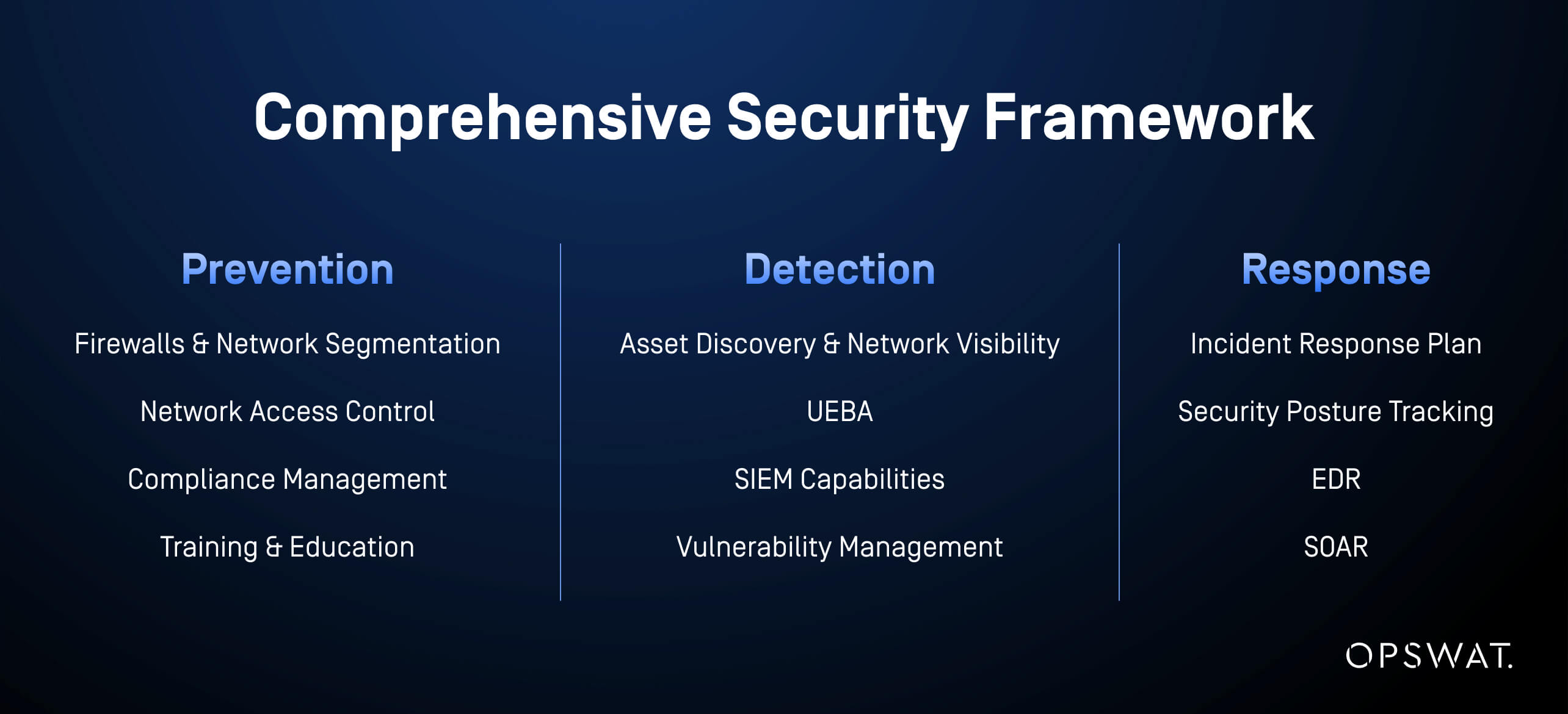

三支柱防禦戰略

保護關鍵製造環境需要採取策略性、多層次的安全方法。我們的策略共同建構了一個全面且有彈性的安全三大支柱框架,以應對現代製造工廠面臨的複雜挑戰。

準備好加強您的製造安全了嗎?

隨著製造業不斷擁抱數位轉型,強大的網路安全措施的重要性怎麼強調也不為過。實施網路分段、加強端點安全、保護供應鏈、制定事件回應計畫和培養網路安全意識文化等策略是保護關鍵製造環境免受不斷演變的網路威脅的必要步驟。

MetaDefender OT Security 旨在解決製造業面臨的獨特挑戰。具有威脅偵測、網路監控和合規性管理的進階功能, MetaDefender OT Security 幫助組織保護其關鍵基礎設施並保持營運連續性。