MetaDefender Core 2.4.0 的Adaptive Sandbox 標誌著威脅偵測與企業整合的一大躍進。此版本可讓安全團隊更快速、更精準地分析威脅。探索新功能以及您的威脅防禦如何變得更聰明。

嵌入式引擎:下一階段威脅偵測

最新消息

利用更聰明的解包、去混淆及變體辨識功能,擴大偵測能力。

- 更新 YARA 與惡意軟體組態擷取邏輯

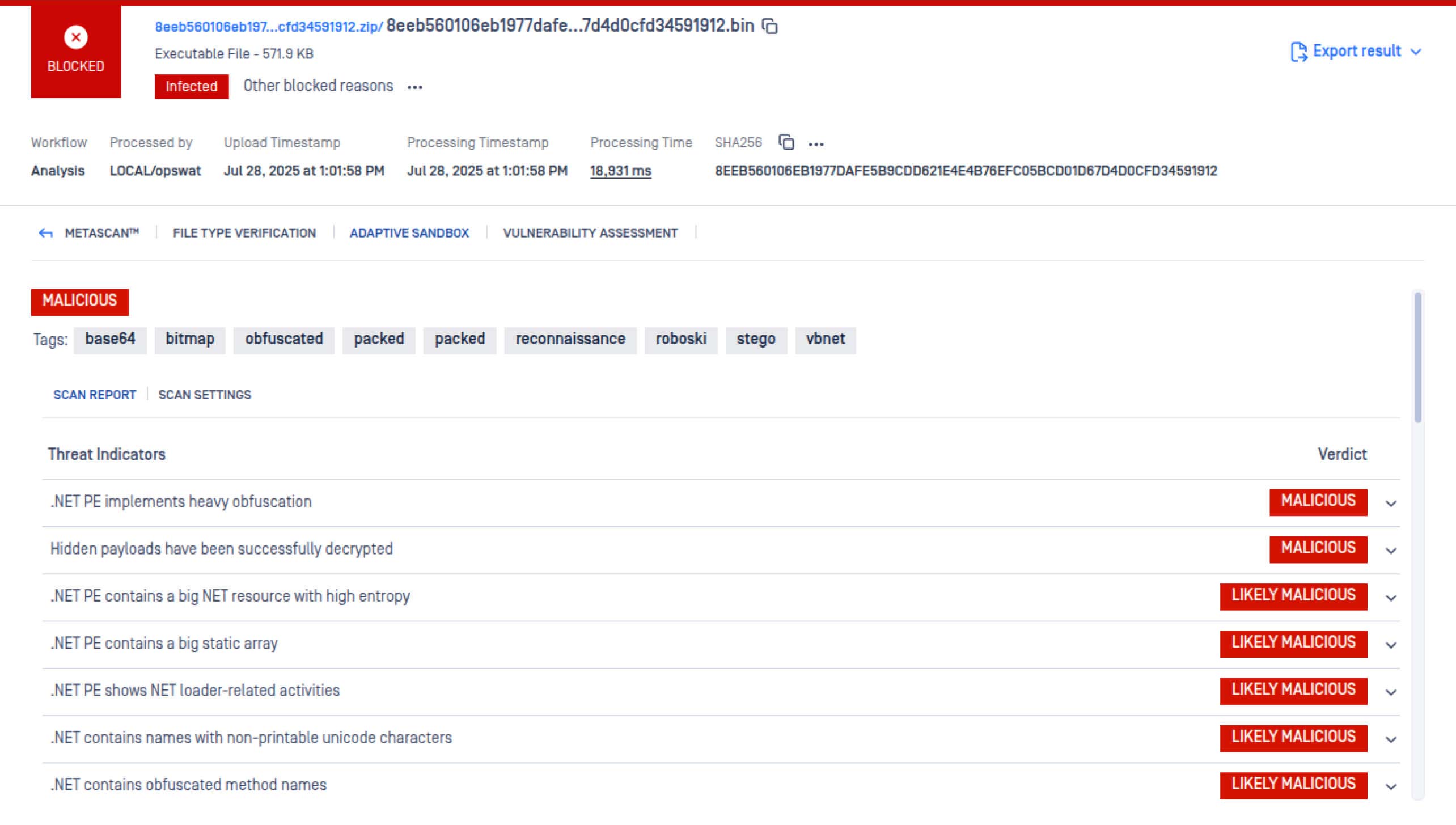

已更新偵測規則與組態擷取邏輯,以更有效識別 Lumma Stealer (ChaCha)、MetaStealer 和 Snake Keylogger 變種。 - .NET 載入器解包增強功能

新增對 Roboski 和 ReZer0 載入器解包的支援,以及 .NET 檔案中的控制流去混淆功能,以改善有效載荷的擷取。

- 在 .NET 檔案中的控制流去混淆

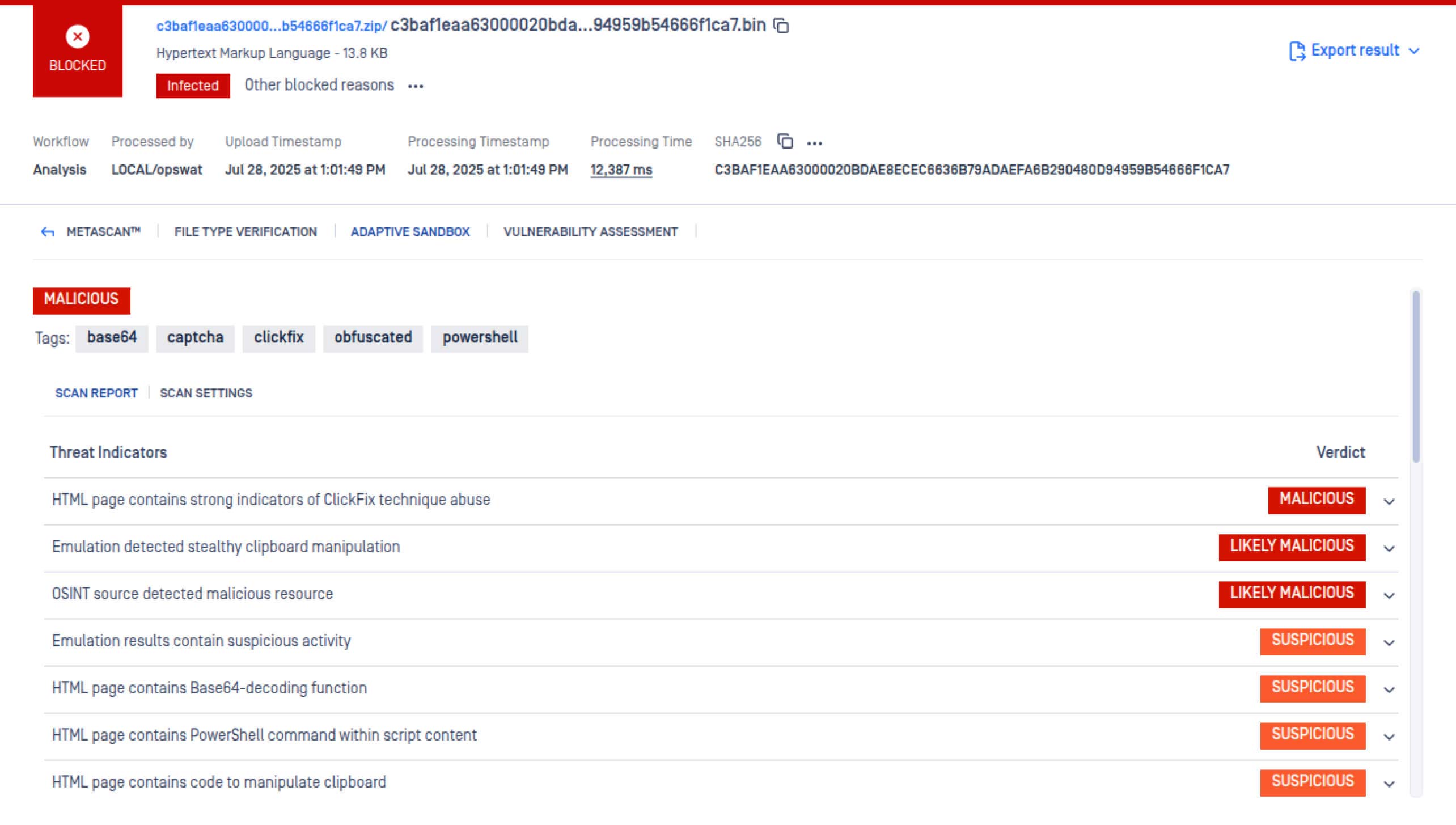

改善解包效率,並揭露混淆 .NET 樣本中的隱藏有效載荷。 - 對 ClickFix 變異體的早期偵測

已啟用對 ClickFix 及相關變異體的早期偵測,以因應社交工程威脅的上升趨勢。

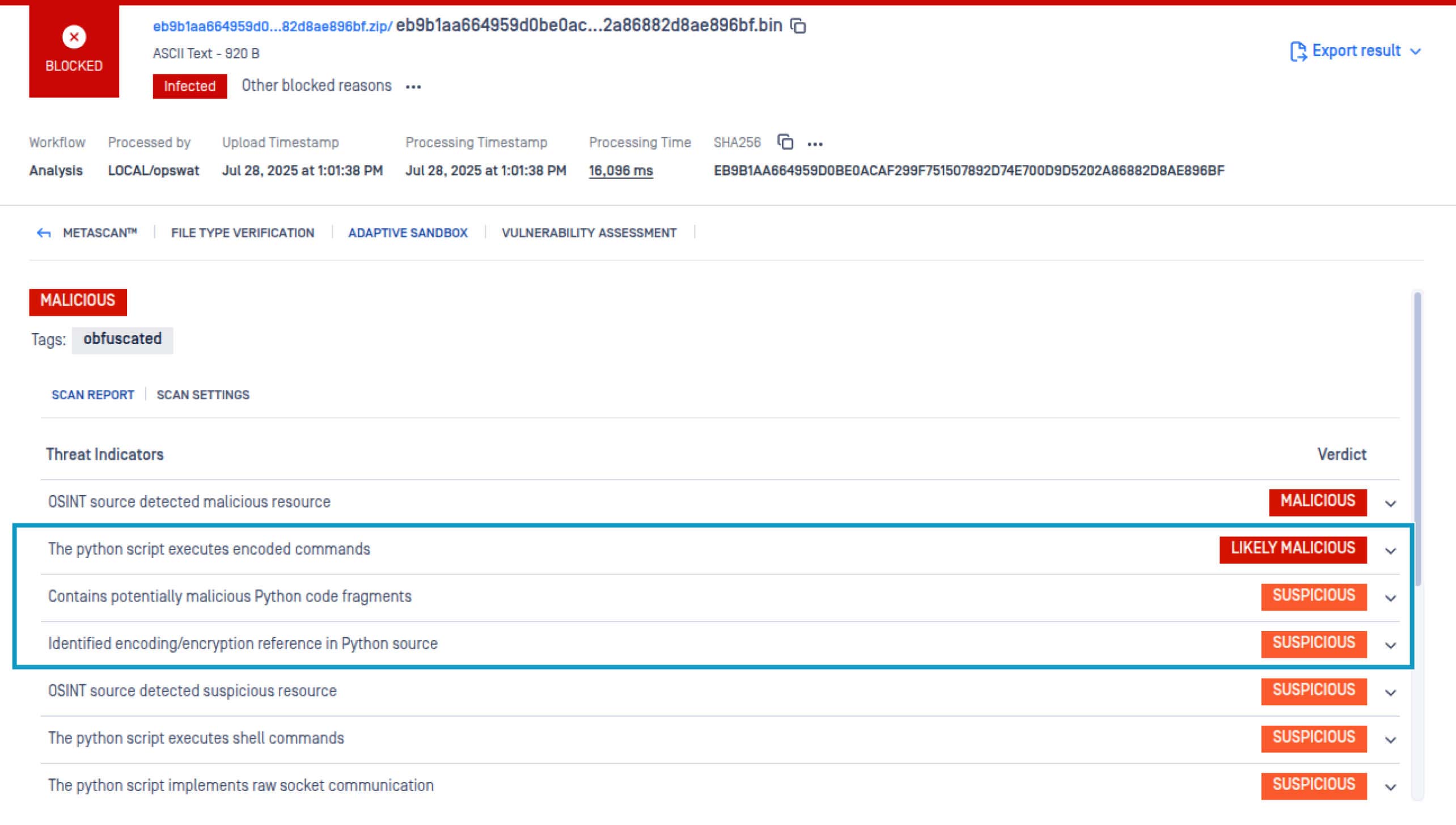

- Base64 指令的自動解碼

啟用 Python 和 Bash 指令碼中 base64 編碼指令的自動解碼,揭示更深層的混淆層,並提高偵測準確性。

- 支援 ACCDE 檔案分析

新增支援分析 ACCDE 檔案,將覆蓋範圍擴大至 Microsoft Access 應用程式,並提高嵌入式威脅的可見性。

這些新增功能可擴大行為洞察的深度,並更精確地揭露隱藏的威脅。

遠端引擎:流量分佈與高可用性

最新消息

- 負載平衡 / 故障移轉: 實施 Round Robin 負載平衡和故障移轉,以確保在節點故障時流量平均分佈和高可用性。

您可以在這裡找到適用於您的 Remote 引擎的單機版發行紀錄:v2.3.0 -MetaDefender Sandbox發行紀錄

若要瞭解更多資訊、要求演示或與OPSWAT 專家討論,請造訪:metadefender。

知名威脅曲線。