對ICS(工業控制系統)和OT(營運技術)網路的網路攻擊越來越頻繁和複雜,這給全球各行各業帶來了重大關注。這些攻擊表明瞭關鍵基礎設施固有的漏洞,導致嚴重的營運中斷和經濟損失。本文重點介紹了一些最亮點的ICS/OT網路事件,研究了它們的攻擊媒介並揭示了可以為更好的網路安全實踐提供訊息的相關性。

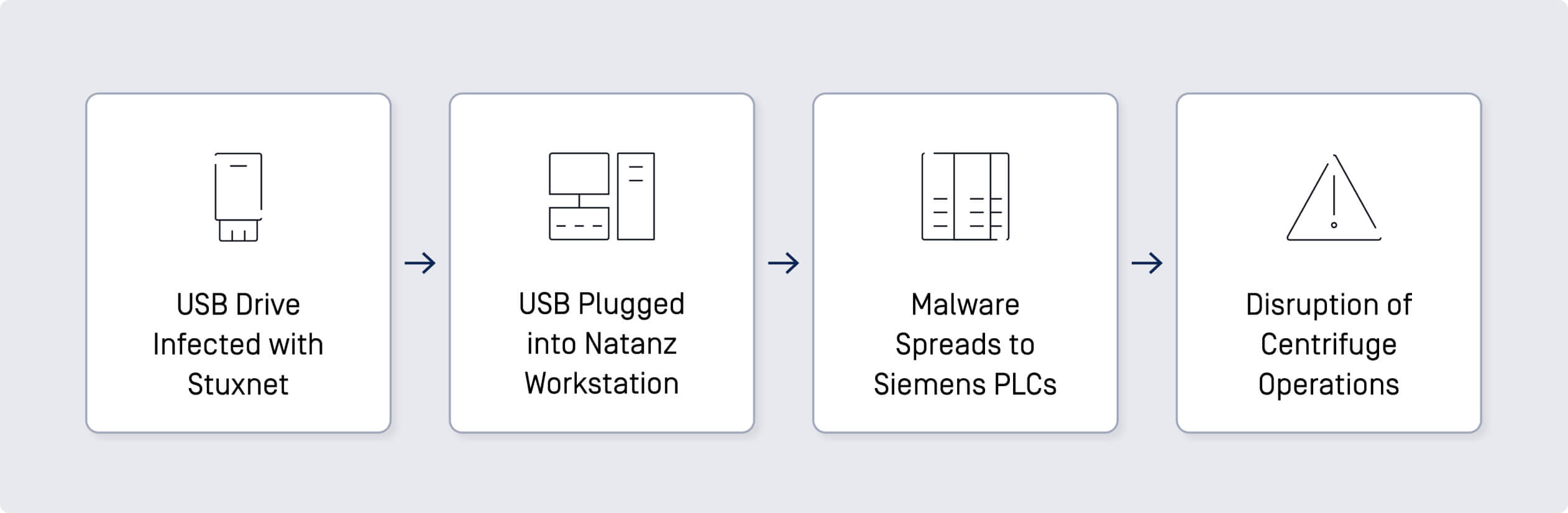

Stuxnet攻擊

Stuxnet於2010年被發現,是針對ICS的最著名和最複雜的網路攻擊之一。它專門針對伊朗的納坦茲核設施,利用零時差漏洞並透過感染者傳播 USB 驅動器。

- 惡意 USB 設備:惡意軟體是透過受感染者引入設施的 USB 驅動器。一旦進入內部,它就會傳播到西門子 Step7 軟體,該軟體用於對工業控制系統進行程式設計。

- 傳播:Stuxnet利用了多個零時差漏洞,並使用rootkit隱藏了其在受感染系統上的存在。它以 西門子PLC (可程式設計邏輯控制器)為目標,以改變離心機的速度,導致離心機發生故障和實體退化。

這次襲擊導致伊朗的核濃縮能力嚴重中斷,損壞了大約1000台離心機,從而推遲了他們的計劃。這一事件凸顯了在安全環境中與實體媒體相關的風險。

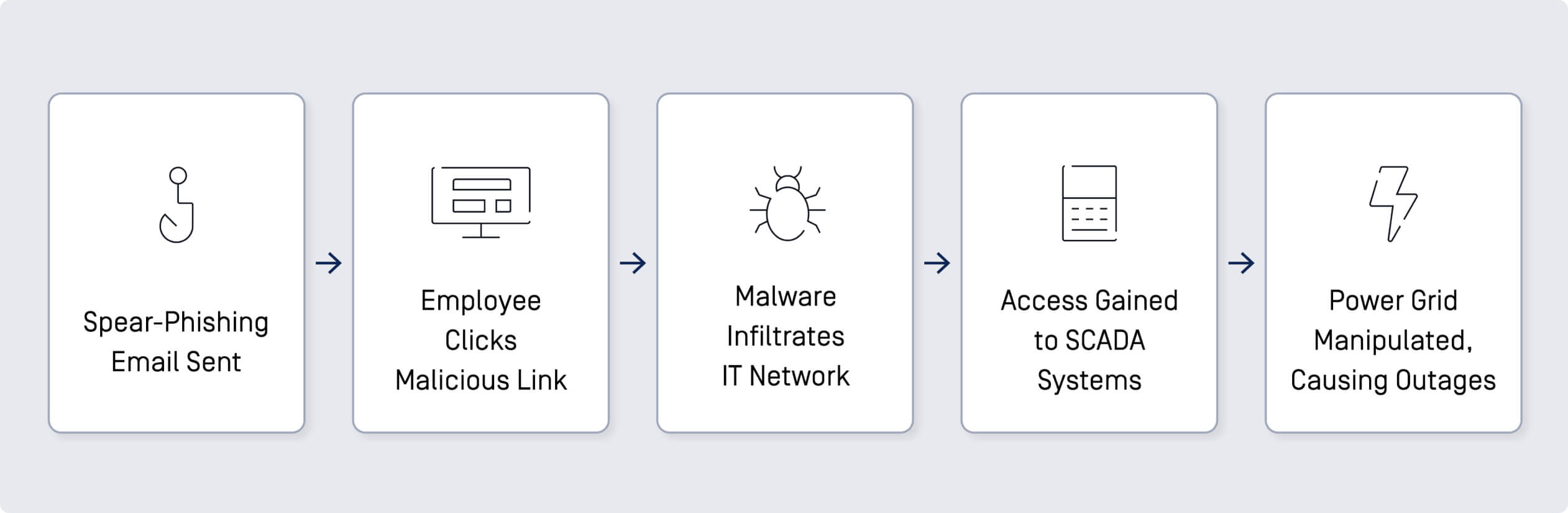

烏克蘭電網襲擊

2015年12月和2016年12月的烏克蘭電網攻擊是網路實體攻擊的顯著例子。這些事件涉及高階持續威脅 (APT) 組織使用複雜的方法來破壞電源。

- 魚叉式網路釣魚電子郵件:攻擊者向烏克蘭電力公司的員工發送魚叉式網路釣魚電子郵件。這些電子郵件包含惡意附件,打開後會在目標系統上安裝 BlackEnergy 惡意軟體。

- IT 網路入侵:一旦進入 IT 網路,攻擊者使用被盜的憑據來訪問控制電網的SCADA(監控和資料採集)系統。

- 人工干擾:攻擊者手動操作斷路器,導致多個區域停電。

這些攻擊導致停電,影響了數十萬人,展示了網路攻擊對關鍵基礎設施的破壞性影響。

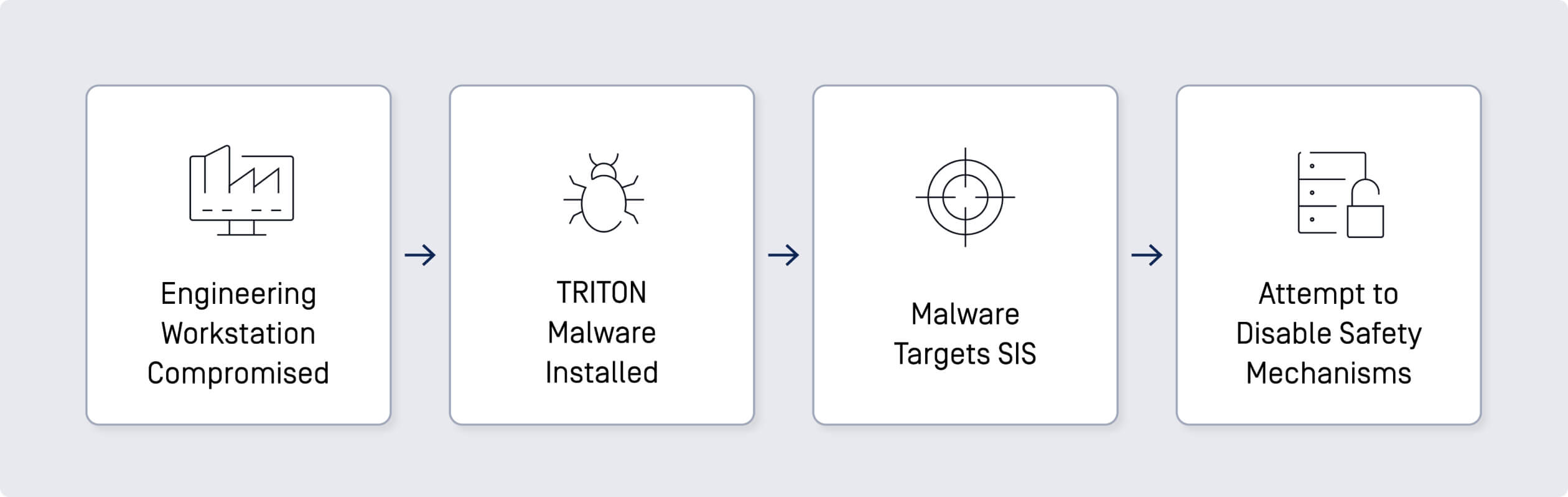

TRITON 攻擊

TRITON 惡意軟體,也稱為TRISIS,於2017年針對沙烏地阿拉伯一家石化廠的 SIS(安全儀錶系統)。該惡意軟體旨在操縱 SIS 控制器,這對於工業過程的安全運行至關重要。

- 受感染的工程工作站:攻擊者使用 VPN 訪問了連接到 SIS 的工程工作站。

- 惡意軟體安裝:惡意軟體安裝在Triconex SIS控制器上,試圖對其進行重新程式設計以關閉工廠或造成實體損壞。

Colonial Pipeline 勒索軟體攻擊

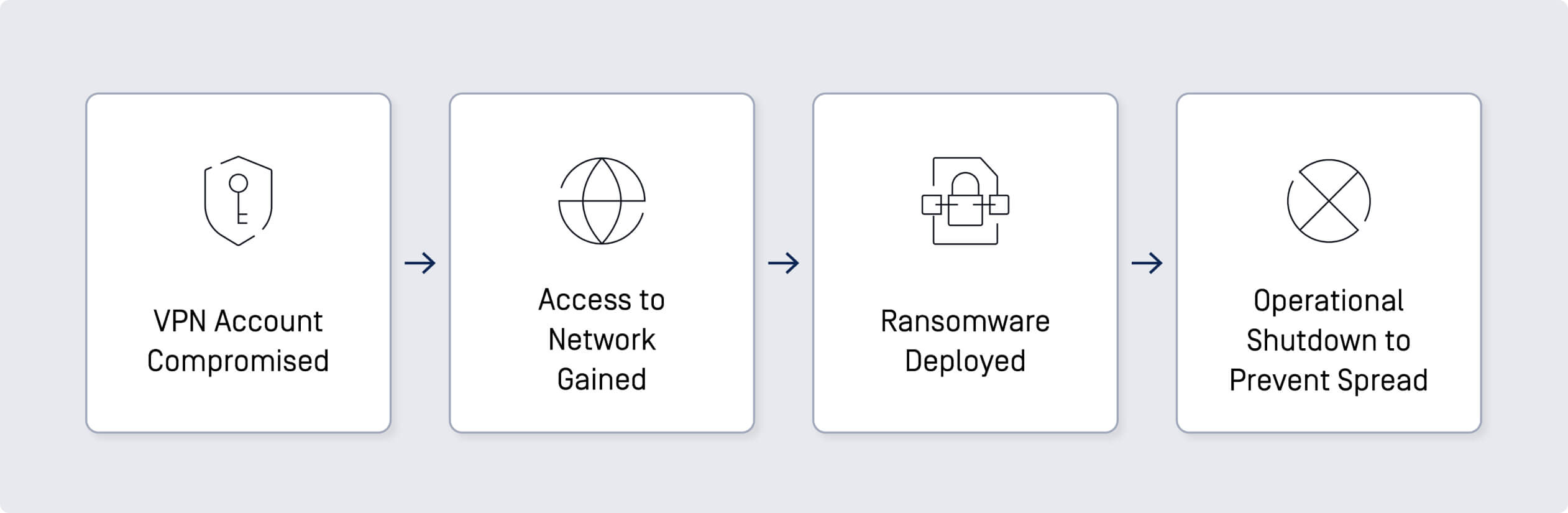

2021 年 5 月,美國主要燃料管道 Colonial Pipeline 遭到了 DarkSide 勒索軟體組織的勒索軟體攻擊。這次襲擊擾亂了美國東部的燃料供應。

- 已洩露的 VPN 帳戶:攻擊者透過已洩露的 VPN 帳戶訪問網路,該帳戶不再使用但仍處於活動狀態。

- 勒索軟體部署:一旦進入內部,勒索軟體就會加密網路上的資料,從而中斷管道操作。

這次襲擊導致管道暫時關閉,造成廣泛的燃料短缺,並凸顯了關鍵基礎設施的脆弱性。

德國鋼廠遇襲

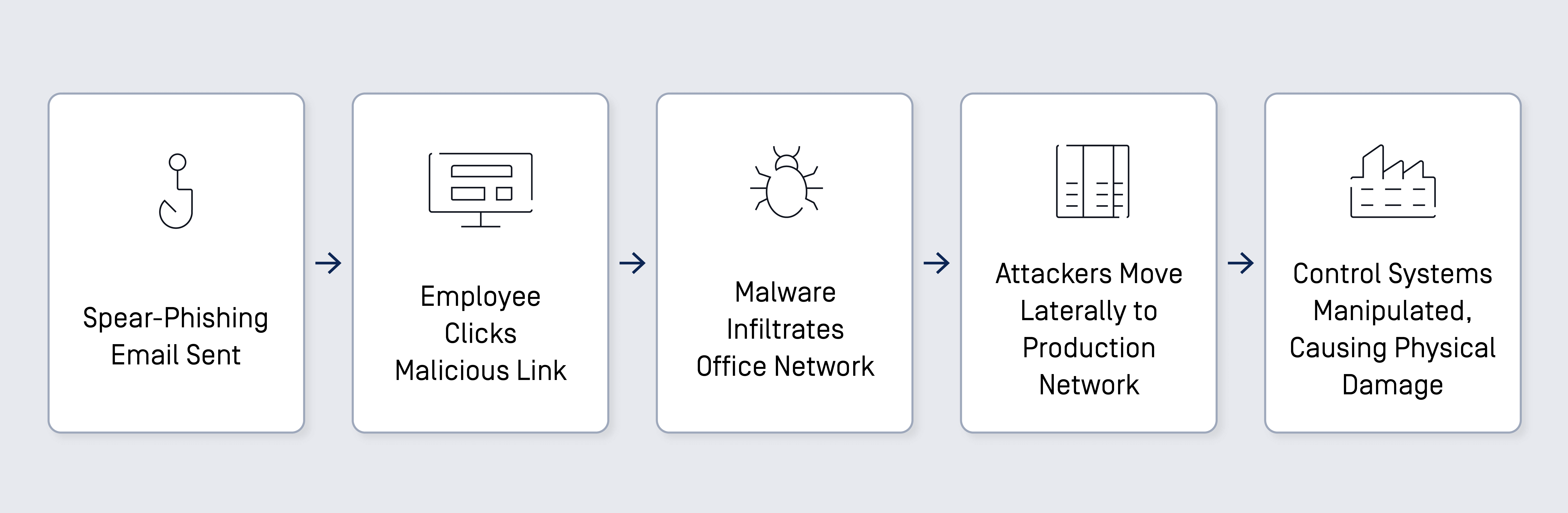

2014年,一家德國鋼廠因網路攻擊而遭受重大損失,其控制系統中斷。攻擊者使用魚叉式網路釣魚電子郵件訪問工廠的辦公室網路,然後滲透到生產網路。

- 魚叉式網路釣魚電子郵件:攻擊者向員工發送魚叉式網路釣魚電子郵件,導致在辦公網路上安裝惡意軟體。

- IT 網路入侵:攻擊者從辦公室網路橫向移動到生產網路。

- 控制系統操縱:一旦進入生產網路,攻擊者就可以訪問控制系統,對高爐造成巨大破壞。

這次攻擊對鋼廠造成了重大的實體破壞,凸顯了網路攻擊對工業控制系統的破壞性潛力以及對強有力的網路安全措施的迫切需求。

攻擊媒介概述:

對Industrial 網路安全的主要啟示與影響

Irfan Shakeel 是一位網路安全思想領袖、企業家和培訓師。他目前在以下公司擔任培訓和認證服務副總裁 OPSWAT.Irfan 已經説明一個由超過 15 萬名學生組成的社區進入網路安全領域,並且之前還創立了一個名為 eHacking 的先驅培訓平臺。