等待公共威脅來源標記新的惡意軟體系列可能會讓您暴露數小時。在這個空檔中,活動會擴散,憑證會被竊取,漏洞也會開始橫向移動。這篇文章展示了OPSWAT的MetaDefender Sandbox (Filescan.io 背後的引擎)如何透過指令層級的行為分析、自動解壓包和 ML 驅動的相似性搜尋縮窄這個視窗。這為 SOC 團隊、惡意軟體研究人員和 CISO 提供了實用的途徑,讓他們可以更早、更高確信度地偵測出惡意軟體。

問題:攻擊者所利用的「OSINT 滯後

在現今的威脅環境中,「小事件」與「大事件」之間的差異是以小時計算的。新的二進位檔案通常會在開放源碼情報 (OSINT) 跟上之前傳播,讓對手獲得重要的先機。我們最近的研究顯示

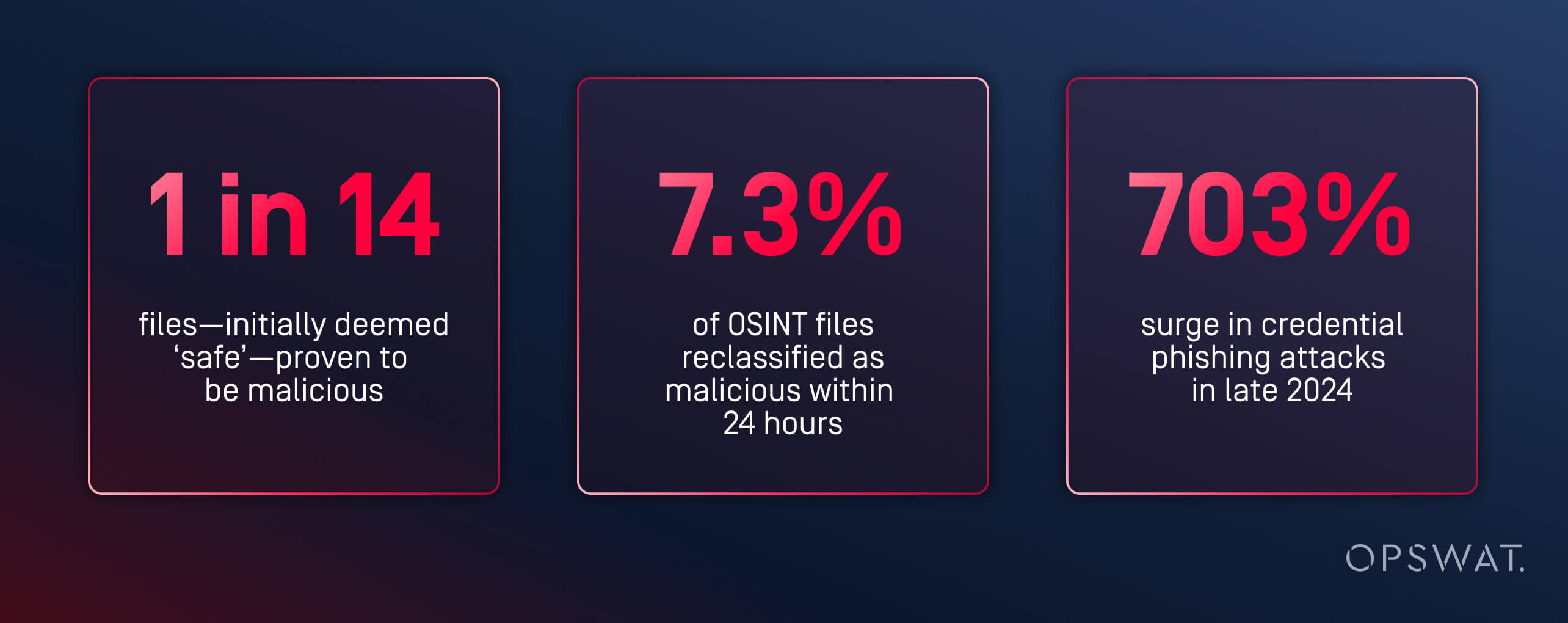

- 每 14 個公共 TI 饋送最初忽略的檔案中,就有 1 個是真正的惡意檔案,這些早期樣本正是後來活動的種子。

- Filescan.io 比傳統來源平均提早 24 小時發現這些威脅,縮短攻擊者的鞏固時間。

- 所有這一切都發生在憑證網路釣魚數量激增 ~700% 之際,而弱點揭露的趨勢是一年內超過 50,000 次,這擴大了攻擊面,也增加了 SOC 必須分流的「第一眼」二進位檔數量。

啟示:等待社區指標不再是一種策略。您需要一種方法,在 YARA 規則出現在公開饋送(public feed)前評估風險,而且是在企業規模下進行,而不會讓分析師淹没在雜訊中。

改變了什麼?惡意軟體更密集、更隱蔽、更多層次

單靠靜態檢查難以抵抗現代的迴避。我們看到:

- 隱藏在沙箱上的行為門控(例如 TLS 回呼、地理圍籬有效載荷、延遲執行),可避免天真的引爆。

- 編碼技巧(例如 UTF-16 BOM 標記)會破壞簡單的解析器。

- 封裝器膨脹(VMProtect、NetReactor、ConfuserEx) 包裝只在記憶體中揭示目的的多階段載入器。

- 無檔案技術(PowerShell、WMI) 將決定性的邏輯移至以磁碟為中心的掃描軟體能見度最低的 RAM 中。

- 複雜性激增:惡意檔案目前平均驅動18.34 個執行節點(去年為 8.06 個),反映出鏈結式腳本、LOLBIN 和階段式有效載荷。

影響: 為了贏回這 24 小時,防衛者需要指令層級的行為真相,以及持續的解包、記憶反省和自動關聯,將早期訊號轉換為可靠的判斷。

MetaDefender Sandbox 的優勢:行為第一,其他第二

OPSWAT的MetaDefender Sandbox 是Filescan.io 的動力引擎,專門針對 OSINT 滯後情況而打造,著重於樣本的行為方式,而非與之匹配的簽章。

Core 能力包括

1.指令層級模擬以擊敗現代規避- 處理 TLS 回呼、時間技巧和區域鎖定邏輯,使有效負載完全暴露自己。中和 UTF-16 BOM 及類似的解析器陷阱,以保持完整的執行路徑可被觀察。

2.針對無檔案與階段式攻擊的以記憶體為中心的可視性- 擷取從未碰觸磁碟的記憶體內有效載荷 (例如 PowerShell、WMI),提供工件、組態和 C2,否則會被遺漏。

3.自動拆解進階封裝軟體- 透過 VMProtect、ConfuserEx、NetReactor 和自訂封裝軟體來揭露真正的程式碼,以便分析師能夠分流意圖,而非封裝軟體。

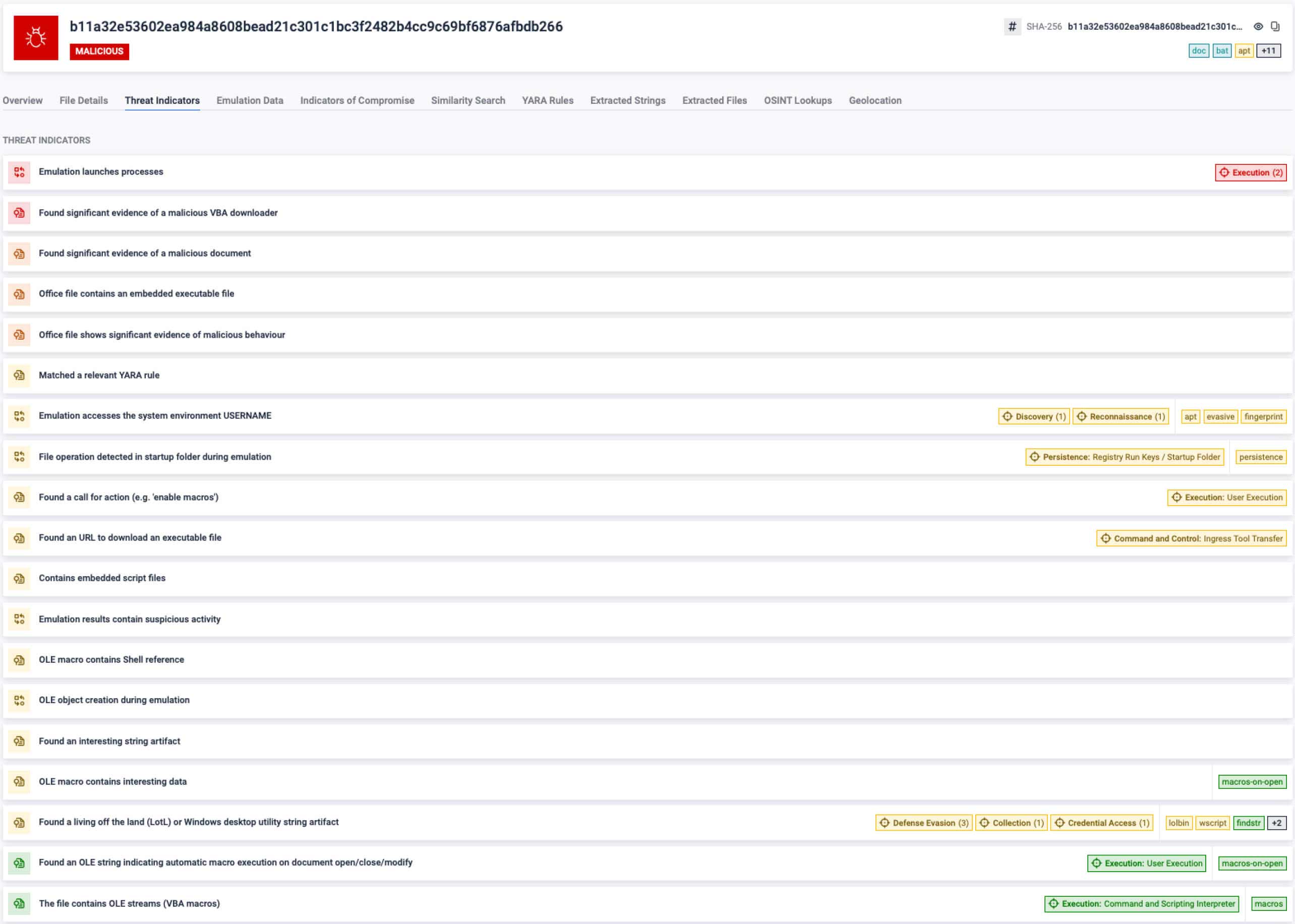

4.豐富、可解釋的結果 - MITRE ATT&CK 映射、已解碼的有效載荷、網路軌跡,以及記錄整個鏈的可視化執行圖表 (例如:.LNK → PowerShell → VBS → DLL inject)。

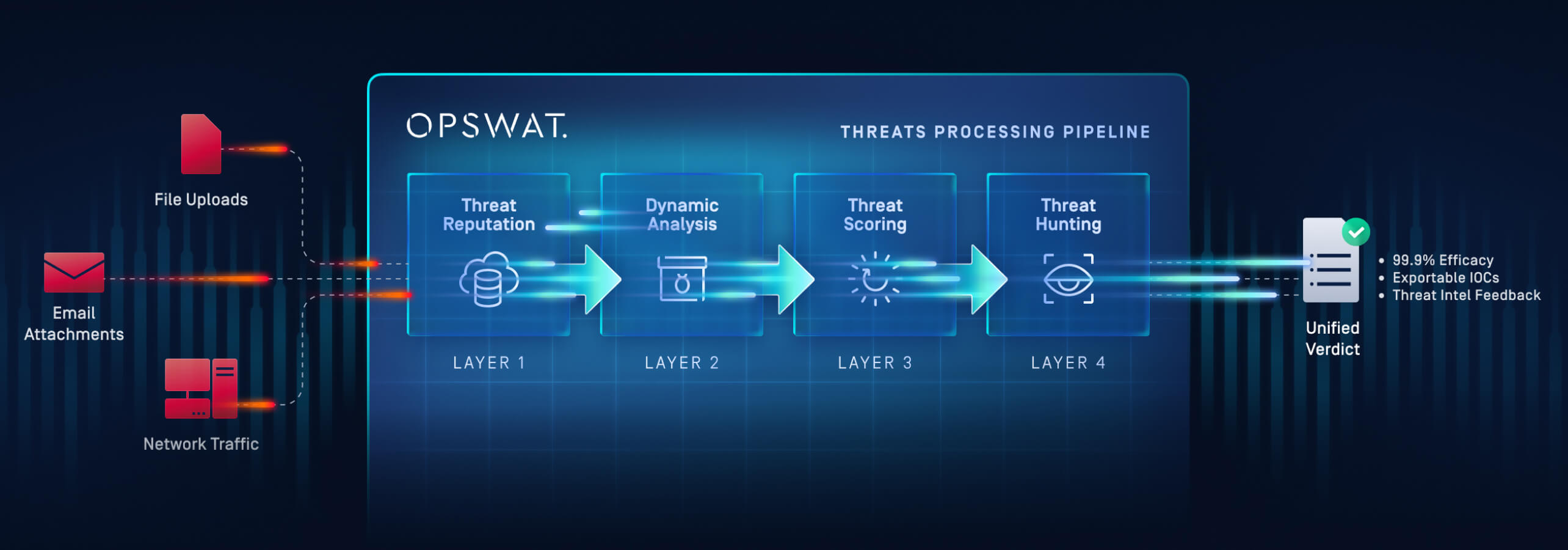

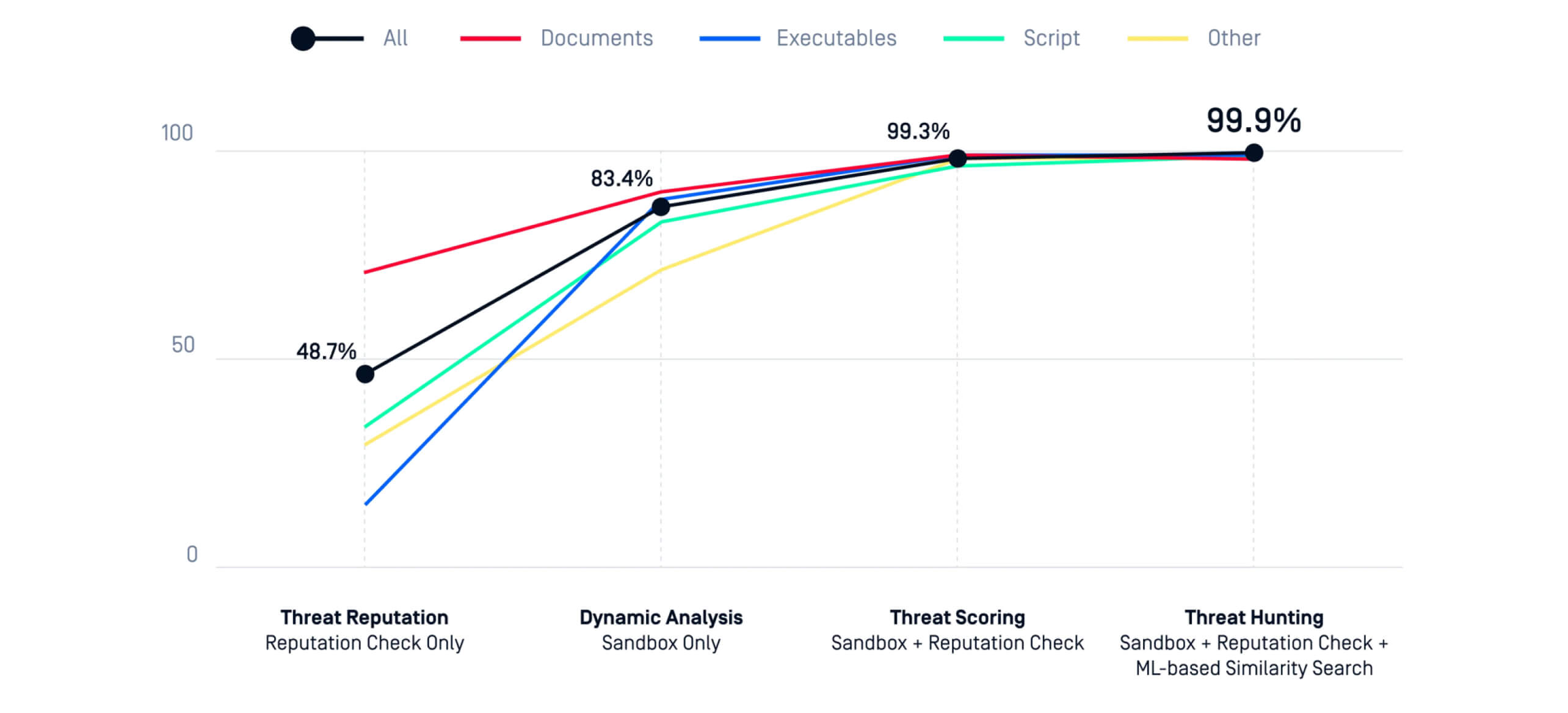

當信譽、行為沙箱和 ML 類似性搜尋同時運作時,組織可達到 99.9% 的偵測準確度,結合精確度和所需的及時性,以數小時的時間擊敗 OSINT。

Filescan.io:為每個人提供社區驅動的早期警告

Filescan.io將相同的企業級沙箱開放給大眾,讓各地的防禦者都能提交可疑檔案,並在幾秒鐘內看到深入的行為真相。擁有免費帳戶,您可以

- 上傳及引爆檔案以進行完整的行為分析。

- 檢查已解碼的有效載荷和完整的網路活動;檢視 MITRE ATT&CK 映射以進行快速分流。

- 為7400 萬以上的 IOCs 成長圖表做出貢獻,並從中獲益-為OPSWAT的全球Threat Intelligence提供更高的可信度。

每一次公開或私人掃描都會強化集體訊號,讓您更早瞭解現在傳播的訊息,而不是昨天發表的訊息。

從免費掃描到全面覆蓋:一次整合,處處捕捉威脅

企業可將MetaDefender Sandbox 嵌入風險檔案進入的即時流量路徑中:

- ICAP網頁代理伺服器和 DLP 閘道器上的 ICAP

- MetaDefender Core用於協調防毒與沙箱管道

- Managed File Transfer (MFT)工作流程,可在入口處進行檢疫和分析

- 電子郵件閘道可在傳送前引爆附件和連結的下載檔案

- Air-gapped部署適用於無法依賴雲端連線的機密或受監管環境

第一天有什麼變化:

- 未知裝置會自動引爆,並使用 ATT&CK、C2、登錄/檔案系統變更和解碼組態來豐富。

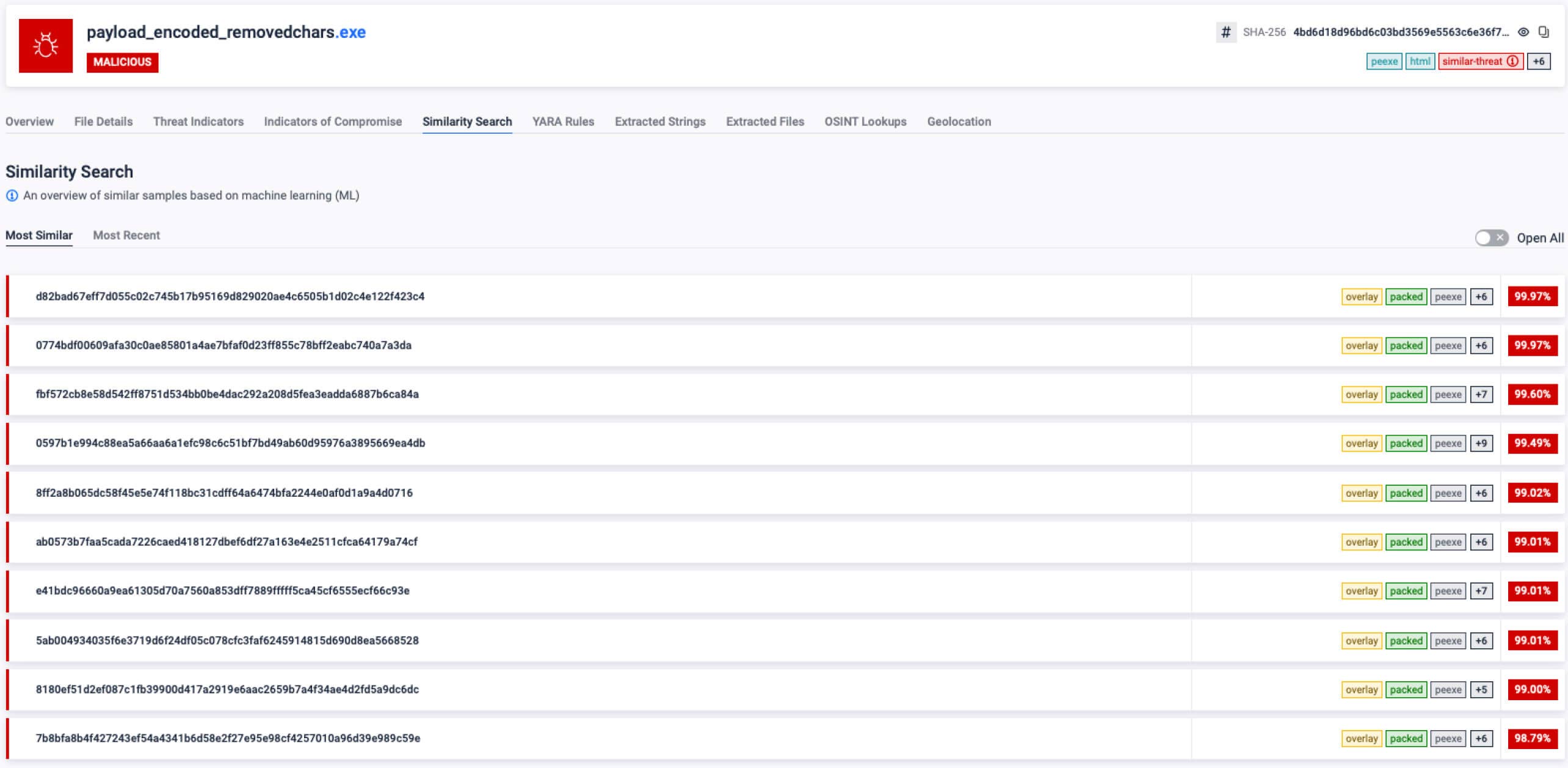

- 即使哈希值和字串是新的,相似性搜尋也會將新樣本與已知的族群/系列聚類。

- SOC 的分流方式從「這很糟糕嗎?」轉變為「有多糟糕、關係有多大、還有誰受到傷害?

實際成果:某能源產業客戶將MetaDefender Sandbox 整合至檔案傳輸程序,並將手動 SOC 調查減少 62%,同時攔截 OSINT 尚未標示的目標攻擊。

以角色為基礎的價值:每個團隊在第一天所得到的

適用於 SOC 分析師與事件回應者

- 快速分流:豐富的行為判斷與 ATT&CK 策略可減少臆測。

- IOC 抽取:自動抽取網域、IP、憑證、mutexes 及丟失的檔案。

- 清晰可視化:執行圖表顯示何時發生何事,非常適合交接工作。

針對惡意軟體研究人員與 TI 工程師

- 解包與反編譯:取得真正的程式碼 (而不只是封裝程式),以確保族群歸屬。

- 相似性搜尋:透過程式碼和行為,而不只是哈希值,將新樣本與歷史活動聚類。

- 基礎結構重複使用狩獵:從一個樣本透視到行動者更廣泛的工具集。

適用於 CISO 與企業安全經理

- 經過驗證的功效:行為 + 聲譽 + ML 可產生 99.97% 的精確度,且發現時間早於 OSINT。

- 審計就緒:證據豐富的報告,可將每個決策與工件和對應關聯起來。

- 規模與彈性: Cloud 或 Air-gapped、API、與現有控制整合。

適用於 IT 與基礎架構團隊

- 跨ICAP、MFT、電子郵件和儲存流量的簡單部署。

- 政策自動化:依據風險分數進行隔離;依據清白判斷進行釋放。

- 操作保障:用於變更控制的全面記錄和管理工具。

真實世界的證據:重要的早期、可解釋的勝利

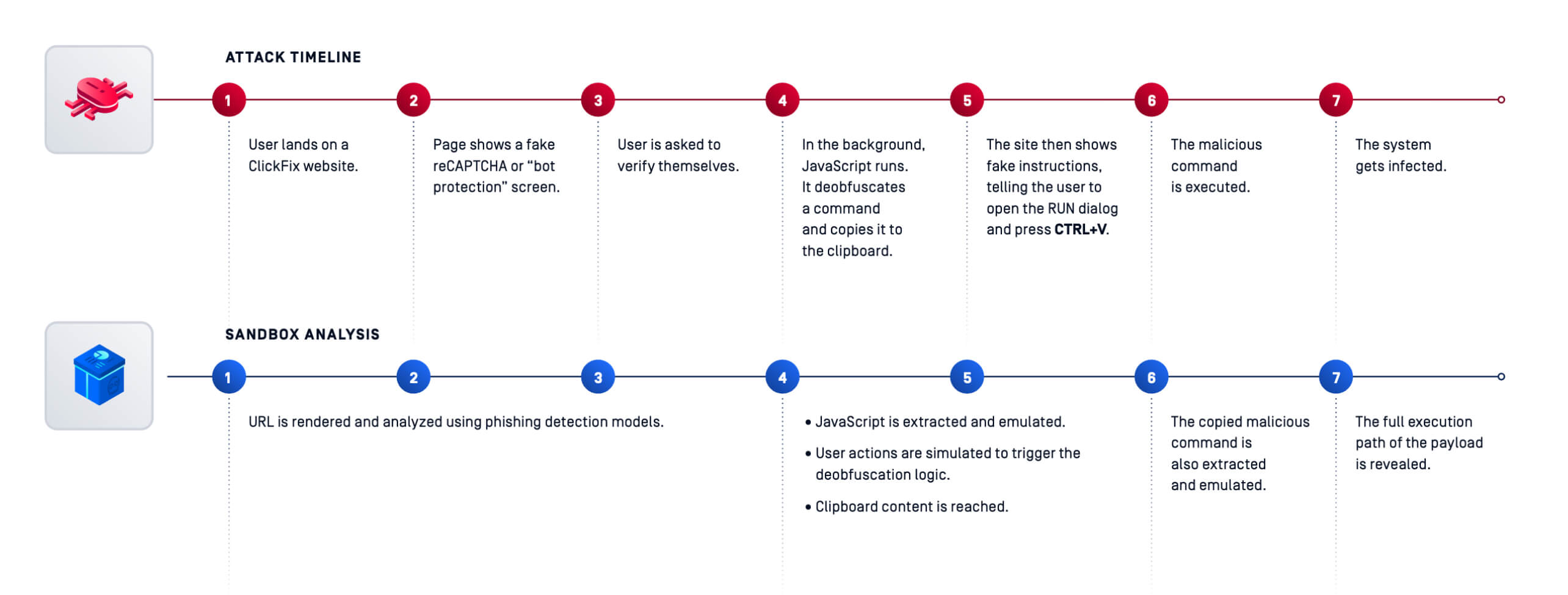

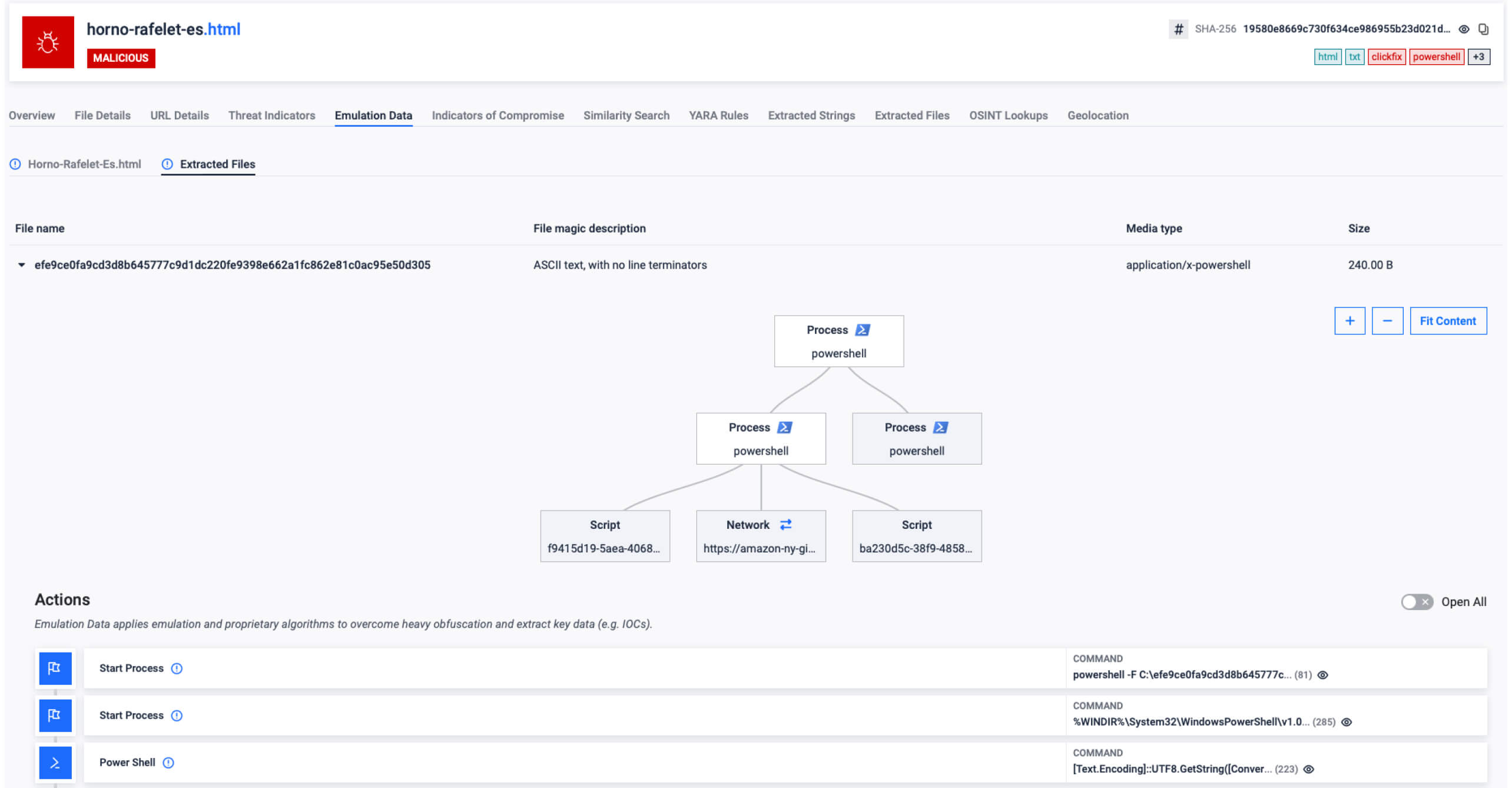

- ClickFix,首次公開引爆: Filescan.io 迅速引爆 ClickFix 剪貼板劫持技術並將其分類,記錄攻擊者用來誘騙使用者執行惡意剪貼板內容的端對端行為。這種可視性有助於防禦者調整偵測並加強使用者教育。

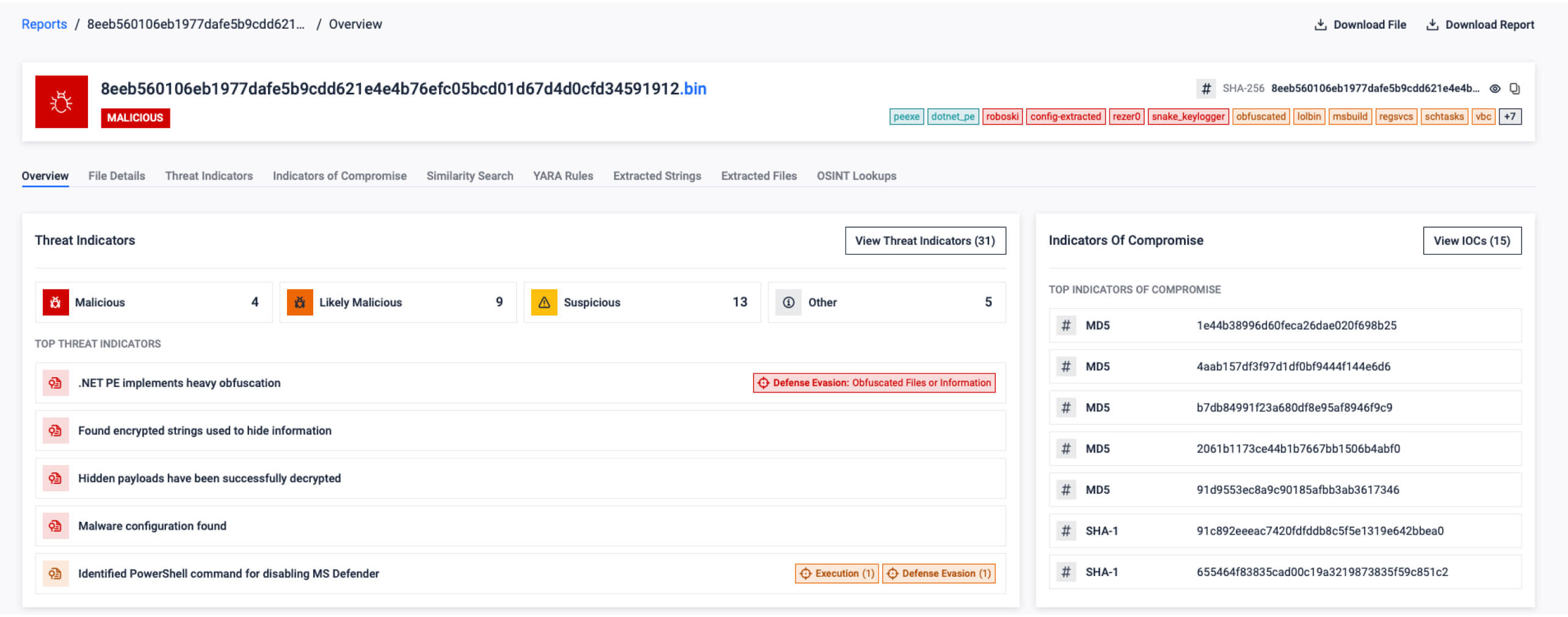

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- 重新分類未知樣本:沙箱將 7.3% 的 OSINT「未知」樣本重新標示為惡意,並在公開 YARA 命中出現前 24 小時提供高可信度的行為證據。

作業藍圖:如何在您的環境中消除 OSINT 的滯後

您不需要進行翻新,就能獲得早期警示。從這個分階段的計劃開始:

1.預設引爆

在 Web、電子郵件和MFT 攔截點透過MetaDefender Sandbox 路由所有入站檔案類型 (特別是存檔、腳本和 Office 格式)。以風險評分和 ATT&CK 策略標記結果。

2.自動化處理

使用沙箱判決和相似度評分自動化隔離/釋放決策。將高風險行為 (例如竊取憑證、注射、濫用 LOLBIN) 轉送至 SOAR 以進行封鎖播放簿。

3.叢集新的

當雜湊是新的時,相似性搜尋會依行為將它們錨定到族群/系列。這樣可以更快地豐富資料,並減少 「孤兒 」警示。

4.從行為獵取

圍繞行為建立獵取(例如,類似 ClickFix 的剪貼板指令注入;Office 的可疑子處理程 序;奇怪的憑證API 使用),並透過 EDR 和 DNS 記錄的沙箱 IOC 豐富獵取內容。

5.測量重要的 delta

追蹤未知威脅的平均偵測時間 (MTTD)、測量「從第一眼看到到封鎖」的時間、量化所節省的手動分流時數,以及監控沙箱確認威脅的遏制服務層級協定 (SLA)。如能源產業的範例所示,預期分析師的工作量將逐級減少。

為什麼這有效(並持續有效)

攻擊者在演變,但行為基礎不會。即使字串、封裝程式和密碼程式會變更,有效載荷仍然需要變更:

- 觸控憑證、機密或令牌

- 跨重新開機持續

- 與基礎設施交談

- 以顯著的方式操控作業系統

藉由擷取惡意軟體必須執行的動作,而非其符合的特徵,您可以維持持久的可見性,並透過相似性搜尋,在「同動作、新工具」的演化過程中加以概括。再加上Filescan.io 的社群遙測功能,您的組織就能在不犧牲本機控制或隱私的情況下,從共享早期警告中獲益。

您在實踐中會看到什麼

- 隊列更整齊:更少的「未知數」;更多高保真、有實據支持的警示。

- 更快的事件報告:視覺鏈、ATT&CK 映射和解碼組態可將撰寫時間從數小時縮短至數分鐘。

- 更好的桌面結果:與特定行為相連的可執行劇本(例如,根據沙盒 C2 建立封鎖清單,根據 LOLBIN 模式建立 EDR 封鎖)。

- 執行清晰:審計就緒的工件和準確度指標可直接轉換為風險狀況 KPI。

呼籲行動:更早發現。更快行動。

- 嘗試在Filescan.io上進行免費掃描,並觀察深層行為、已解碼的有效載荷和 IOC 出現的速度有多快。

- 申請MetaDefender Sandbox的企業試用版,以整合MFT 阻塞點的分析,並量化對 MTTD 和分流負載的影響。

如果這是我們免費提供的洞察力,那麼想像一下當它完全整合到您的管道中時,您會有多大的提升。

常見問題 (FAQ)

本部落格的研究從何而來?

來自OPSWAT的內部威脅遙測和透過Filescan.io 浮現的沙箱分析,以及為 Threat Landscape 工作綜合的發現,用來為本文章提供資訊。具體統計資料 (例如:OSINT 滯後、7.3% 重新分類、74M+ IOCs 及 99.97% 準確度) 來自我們的程式資料和工程驗證。

相似性搜尋」與簽名有何不同?

簽名與已知特徵完全吻合;相似性搜尋可將相關樣本的程式碼和行為相互關聯,即使雜湊值、封裝器或加密層已變更,仍可顯示家族連結。

我可以在空氣封閉的網路中執行此功能嗎?

是的。MetaDefender Sandbox 支援敏感或受管制環境的完全中斷部署,同時保留強大的分析和報告功能。

最佳的第一整合點是什麼?

電子郵件附件和MFT 輸入可提供立即的價值:高容量、高風險,以及基於沙箱判決和風險評分的直接政策自動化。