2008年首次從深處出現的12年歷史的遠端存取木馬 (RAT) 現在已經從藏身之處匆匆忙忙地在2020年傳播了一種新的病毒株。

關於惡意軟體

在其歷史上,這種被稱為“Taidoor”的病毒株主要針對政府機構,但多年來已將其受害者群體擴大到智庫、金融部門、電信和製造商。

美國聯邦調查局(FBI)於8月3日發佈了警告和 惡意軟體分析報告 (MAR),以提醒組織並希望減少對Taidoor的接觸,它認為這是中國國家支持的威脅 - 這本身就令人擔憂。國家支援的駭客是那些受到政府制裁和/或雇用的駭客,通常以敵對國家為目標,以獲取防禦、敏感資訊和智慧財產權的內幕知識,並對政府運作造成干擾。

國家資助=一股不可忽視的力量

國家支持的攻擊通常比普通病毒的威脅要大得多。

- 它們具有精確的目標:這些攻擊通常透過魚叉式網路釣魚進行,在這種攻擊中,對特定個人進行深入研究,並以高價值組織為主要目標。魚叉式網路釣魚電子郵件是針對目標個人精心製作的,以使其看起來真實,以至於即使是訓練有素的眼睛也可能無法發現攻擊。這意味著個人更有可能從魚叉式網路釣魚攻擊中下載惡意電子郵件附件,為隨後的惡意軟體讓路。

- 他們善於隱藏自己的身份:國家支援的駭客努力保持匿名——通常是透過偽裝成另一個不良行為者或透過幾個不同的國家傳遞資訊來掩蓋原籍國來實現的——因此調查人員很難追溯他們的起源並確定他們的真正目的;不知道誰或什麼在攻擊,使得建立防禦變得更加困難。

- 他們善於逃避檢測: 國家支援的網路攻擊的一個特點——也是使它們更加危險的一個特點——是在獲得後門進入後長期留在目標網路上。一旦進入,攻擊操作員就可以在閒暇時蒐集和洩露敏感資訊,並了解組織的模式和習慣,同時在現有安全系統的雷達下飛行——其中許多系統根本無法檢測或阻止這種複雜的攻擊。

最重要的是,國家支持的攻擊勝過其他攻擊,因為它們背後的資源。

以以下兩種情況為例:

場景一:一種易於識別的勒索軟體病毒,部分從暗網下載,透過網路釣魚電子郵件從烏克蘭倉庫中的一個單獨的操作員發送,沒有特定的目標。

情景二:RAT,由一個裝備精良的機構多年來創建和完善,可以存取情報和無限資源,專為目標組織中經過高度研究的個人設計。

防禦一個與防禦另一個相去甚遠。在當前 Covid-19 大流行和即將到來的美國大選中,在世界範圍內傳播的不確定性和動蕩中,這一點尤為重要——政府批准的攻擊不太可能在不久的將來減少。

惡意軟體細分:剖析 RAT

Taidoor被認為是一種由國家支援的病毒。那麼它是如何工作的呢?

作為 RAT,它尋求獲得設備的後門入口,然後它可以讓其操作員遠端存取複製檔、執行命令和監控目標而不被發現。與其他人一樣,這種 Taidoor 通常以提示個人打開魚叉式網路釣魚電子郵件的附件開始。一旦打開,誘餌檔就會使個人相信沒有任何問題;同時,惡意內容開始在端點上工作。

根據美國網路安全和基礎設施安全域 (CISA) 發佈的 惡意軟體分析報告 ,有四個檔案被確定為 Taidoor:32 位和 64 位 Windows 平臺各兩個:

1. ml.dll – 32 位載入器

2. rasautoex.dll – 64 位載入器

3. 和 4.svchost.dll – Taidoor RAT 檔,每個版本的 Windows。

對於這兩個 Windows 操作系統,這兩個檔案中的第一個是動態連結庫 (DLL)。動態連結庫由多個小程式、過程和代碼組成,可以同時由多個較大的程式使用。DLL檔有助於節省電腦記憶體,因為資訊在程式之間共用。

根據 CISA 惡意軟體分析報告,Windows 32 位載入程式 ml.dll 和 64 位載入程式 rasautoex.dll 在其各自的平臺上作為服務啟動。從這裡,他們搜索運行目錄中的第二個檔:svchost.dll – Taidoor RAT。

然後,RAT被讀入電腦記憶體並由載入程式檔解密,在那裡執行其「啟動」功能,木馬開始為攻擊操作員建立遠端存取。

防線1: OPSWAT MetaDefender Cloud

那麼如何消滅這樣的 RAT 呢?或者更好的是:首先防止感染。我們的答案是使用雙層防禦系統!

當然,病毒需要防病毒軟體。然而,由於 Taidoor 的複雜性,以及其背後可能有一個裝備精良的機構和豐富的資源,依靠單一的端點防病毒解決方案來檢測和防止此類攻擊是一個很大的風險。

我們的網路安全專家知道這一點;這就是為什麼我們提出了一個盡可能降低風險的解決方案。

此解決方案是 MetaDefender Cloud,它透過徵用一系列先進技術來提供威脅檢測和預防。

同時掃描

其中一種稱為「多防毒引擎掃描」的技術,使用30多個反惡意軟體引擎,使用啟發式、簽名匹配和機器學習技術掃描已知和未知威脅。使用如此多的防病毒引擎有很多優勢:

- 更高的檢測率:在檢測惡意軟體時,防病毒引擎都使用不同的技術和不同領域的專家。統計資料顯示,使用的防病毒引擎越多,檢測率就越高。利用 30+ 防病毒引擎意味著 MetaDefender Cloud 可聲稱檢出率超過99%。

- 最小化暴露時間: 反惡意軟體引擎檢測新威脅所需的時間不同;如果該解決方案不能像其他解決方案那樣快速發現新威脅,則依賴單個端點解決方案可能意味著更長的暴露時間。使用多個防病毒引擎意味著當新威脅出現時,您被排除在外的機會將降至最低。

- 消除了使用單一供應商的局限性: 所有反惡意軟體解決方案都有優點和缺點。使用 30+ 反惡意軟體引擎意味著一個引擎的任何限制都會被另一個引擎覆蓋。如果一個解決方案由於地理或業務限制而無法運行,則同樣適用該原則;請放心,30+ 中的另一個將覆蓋此基礎。

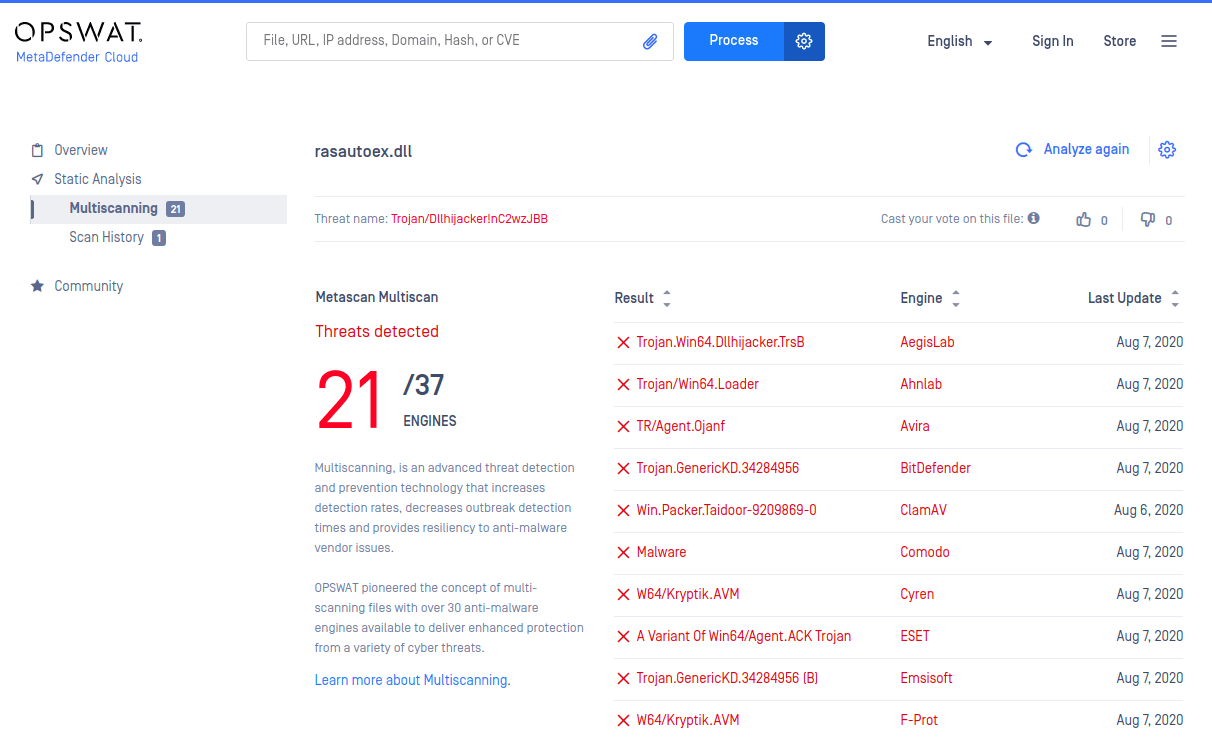

MetaDefender Cloud 與 Taidoor RAT 相比

當涉及到有問題的 RAT 時, MetaDefender Cloud 被證明是非常有效的。

從用於用 Taidoor 感染電腦系統的每個檔案中獲取以下樣本 - 並查看每個檔案透過以下方式進行分析時的多防毒引擎掃描檢測率 MetaDefender Cloud:

1. ml.dll - 32 位載入器: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - 64 位載入器: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32位泰多鼠: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64位泰多鼠: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

CISA 在 Taidoor 惡意軟體分析報告中提供的惡意軟體樣本。

MetaDefender Cloud 多頻掃描可檢測 Taidoor 攻擊中使用的所有四個樣本中的惡意軟體,每次都有多個引擎將樣本標記為惡意樣本。

這些檢測提供了一個真實的例子,說明如果用戶試圖從魚叉式網路釣魚攻擊中下載 Taidoor RAT,會發生什麼:檔將被檢測和標記 MetaDefender,並阻止主機設備,從而防止感染。

防線 2:按請求管理

第二道防線是特權存取管理 (PAM) 軟體。PAM 是指使用最小特權原則 (POLP) 限制、控制和監視對電腦系統的更高階別存取的做法:僅允許開展活動所需的最低限度的存取;和即時提升 (JIT):僅在絕對必要時才允許提升存取。

我們的合作夥伴 Admin By Request 提供一種這樣的 PAM 解決方案,該解決方案以易於部署、使用、管理和維護的軟體包形式提供。從本質上講,Admin By Request 可以快速、乾淨地撤銷管理員許可權。

在用戶門戶中,可以創建組並客製化設置以涵蓋所有級別的使用者,具體取決於他們的存取需求。

“請求”頁面顯示使用者為使用管理員許可權運行應用程式或具有提升電腦存取許可權的定時會話而發出的任何請求 - 可以選擇在基於 Web 的使用者門戶中批准或拒絕這些請求,或者 mobile 應用。

Auditlog 記錄使用者以管理員身份運行應用程式或具有管理員會話時發生的活動,從而允許監視所有提升的存取許可權。

在清單中,將蒐集並顯示每個用戶設備的所有必要資料,以及該使用者使用的提升的應用程式和管理員會話。

所有這些功能最終都允許Admin By Request 透過阻止使用者存取並能夠對其電腦的關鍵部分進行更改來保護端點。

Admin By Request 與 Taidoor RAT

那麼,Admin By Request 的 PAM 解決方案如何與 Taidoor RAT 相媲美呢?

考慮到病毒必須如何運作才能感染系統,答案是:非常好。

從我們的惡意軟體細分中,我們知道載入程式檔(ml.dll 和 rasautoex.dll)透過在各自平臺上作為 Windows 服務開始感染過程。

- Admin By Request 在撤銷本地管理員許可權時會中斷這第一步:由於普通使用者無法啟動、停止或重新啟動 Windows 服務,因此 Taidoor 載入程式檔不可能在安裝了 Admin By Request 的任何設備上作為服務開始運行,除非使用者首先獲得管理員存取許可權。

Taidoor感染過程的另一個早期步驟是載入程式檔將RAT檔(svchost.dll)讀取到電腦記憶體中。

同樣,Admin By Request 透過限制提升的存取許可權來防止這種情況發生:

- 沒有管理許可權的用戶帳戶在未首先獲得提升存取許可權的情況下無法存取主機設備上的記憶體,這意味著 Taidoor 載入器檔無法讀取/寫入安裝了 Admin By Request 的端點的記憶體。

如果用戶確實嘗試在安裝了 Admin By Request 的設備上從魚叉式網路釣魚電子郵件下載和運行惡意代碼,則該惡意軟體根本無法開始感染所需的存取許可權。

聯盟: MetaDefender Cloud 和 Admin By Request

全面的防病毒軟體或單獨的 PAM 解決方案都是可行的安全選擇,可以更安全地 IT 系統——但將兩者結合在一起的單一解決方案提供了必要的分層防禦系統,以抵禦先進的、國家支持的攻擊。

Admin By Request 的 PAM 軟體整合了 MetaDefender Cloud API 來形成分層防禦。

除了使用者被撤銷其本地管理員許可權外,使用管理員許可權運行的任何檔案案都會首先由 MetaDefender Cloud的 30+ 反惡意軟體引擎。

保護是雙重的:Admin By Request 阻止惡意軟體獲得急需的本地管理員許可權,而 MetaDefender 如果檢測到惡意軟體,則阻止使用者以管理員身份運行檔 – 成功防止 Taidoor 和類似惡意軟體造成任何損害。

總結

像 Taidoor RAT 這樣的國家支援的後門惡意軟體需要非常認真地對待,有針對性的魚叉式網路釣魚電子郵件通常會欺騙普通用戶和專家。

如果您成為攻擊目標,可以檢測和防止此類攻擊,但前提是使用全面的防禦系統,確保覆蓋所有漏洞和端點:30+ 倍以上。

使用以下方法提供分層方法覆蓋所有基礎 OPSWAT MetaDefender Cloud 以及 Admin By Request 的 PAM 解決方案。

有關更多惡意軟體分析新聞,請訂閱下面的時事通訊。