最初發表於2020年6月5日。

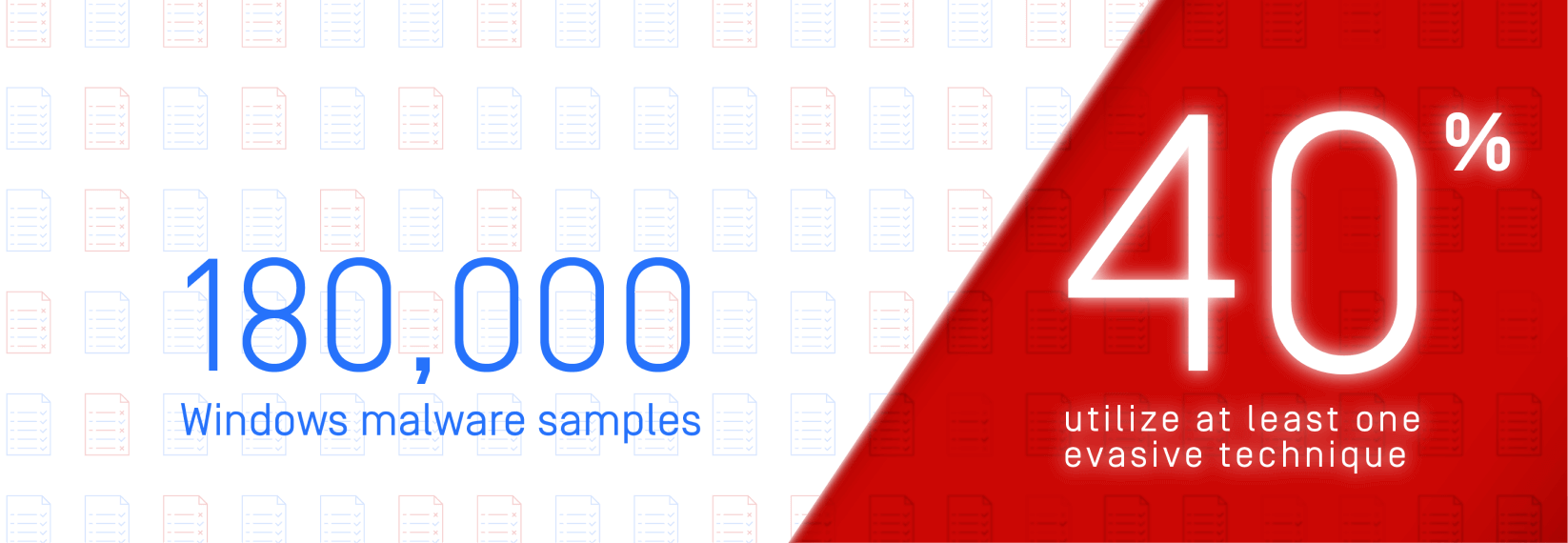

惡意軟體在不斷發展,惡意軟體規避技術也在不斷發展。在熱那亞 大學進行的一項研究 中,分析了 180,000 個 Windows 惡意軟體樣本,其中多達 40% 使用了至少一種規避技術。在這篇博文中,我們探討了威脅參與者用來繞過防病毒 (AV) 軟體的兩種方法。

我們將查看惡意軟體範例,以了解攻擊者如何使用看似無害的 Excel 檔來感染組織。該檔案包含一個巨集,用於下載速記檔並對其進行解碼以提取惡意負載。

VelvetSweatshop 密碼

“VelvetSweatshop”默認密碼是 2012 年首次引入的舊漏洞。 它最近被用來傳播 LimeRAT 惡意軟體。網路犯罪分子之所以選擇這種策略,是因為 Microsoft Excel 能夠使用嵌入式默認密碼 VelvetSweatshop 來解密檔,在沒有密碼要求的情況下以只讀模式打開檔,並同時運行板載巨集。

透過使用 VelvetSweatshop 密碼加密示例檔,一些防病毒掃描引擎無法檢測到惡意代碼。在我們的測試中,40 輛自動駕駛汽車中只有15輛發現了威脅。

受密碼保護的巨集

就像使用密碼保護工作表一樣,Microsoft Excel 使用戶能夠鎖定 Excel 中的巨集以防止查看。但是,此功能不會對巨集進行加密。

當我們使用此功能隱藏示例惡意軟體巨集時,這也使某些AV的檢測效率降低。成功檢測到惡意軟體樣本的三個AV引擎在巨集受密碼保護時看不到威脅。

如果我們將這兩種策略結合起來會發生什麼?

當同時應用VelvetSweatshop密碼和密碼保護的巨集功能來幫助惡意樣本繞過檢測時,我們目睹了掃描 結果的顯著下降。40 台 AV 引擎中只有 13 台能夠檢測到威脅。

防止惡意軟體規避技術的解決方案是什麼?

威脅行為者總是在尋找新技術來隱藏其惡意檔以防病毒系統。擊敗規避性惡意軟體的最佳做法之一是禁用傳輸到系統中的檔案中的所有潛在惡意物件。即使是無害的巨集也可能在以後成為漏洞。

OPSWAT 深度檔案無毒化 (Deep CDR) 刪除檔(包括巨集、OLE 物件、超連結等)中所有嵌入的活動內容,並僅使用合法元件重建檔。此外,Deep CDR 使您能夠在不知道密碼的情況下調查受密碼保護的巨集。這項行業知名的技術來自 OPSWAT 在預防已知和未知威脅方面非常有效,包括零時差針對性攻擊和高階規避惡意軟體。

在透過 Deep CDR 清理 樣本 後,我們現在擁有了一個具有完整功能的無威脅檔。

如果您的業務營運需要巨集,請務必使用多個AV同時掃描每個檔,以增加檢測到威脅的機會。 OPSWAT 開創了多防毒引擎掃描的概念,使用 30+ 商業反惡意軟體引擎掃描檔。結合各種分析機制和技術,包括簽名、啟發式、AI/ML 和模擬, OPSWAT 多防毒引擎掃描技術 可説明您以較低的總體持有成本 (TCO) 最大限度地提高檢測率。

瞭解有關Deep CDR(檔案無毒化) 和多防毒引擎掃描的更多資訊,或 與 OPSWAT 技術專家 ,以發現防止零時差和高階規避惡意軟體的最佳安全解決方案。