MetaDefender Sandbox 2.4.0 標誌著威脅偵測、企業整合及使用者體驗的重大躍進。透過全新的模擬功能、無縫的 SSO 支援以及豐富的使用者介面工作流程,此版本可讓安全團隊更快速、更精準地分析威脅。探索新功能、改進功能,以及您的威脅防禦如何變得更智慧。

最新消息

此版本帶來強大的新功能,旨在提升企業就緒度、使用者存取權限及分析深度。

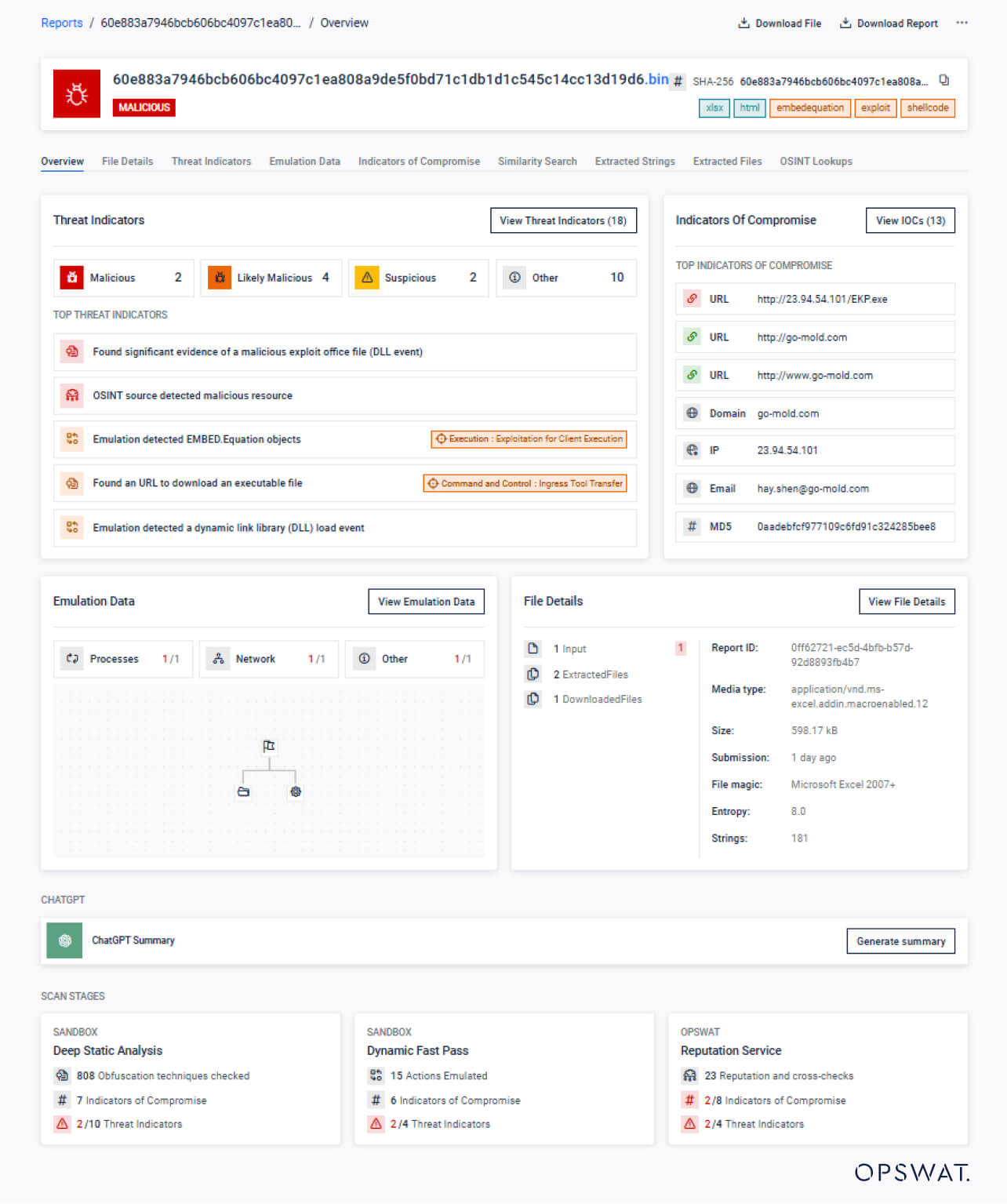

- 報告總覽 重新設計

探索完全重新設計的使用者介面,其設計以清晰和快速為目標,在單一簡化的檢視中提供直覺的導覽、動態篩選和綜合威脅洞察。

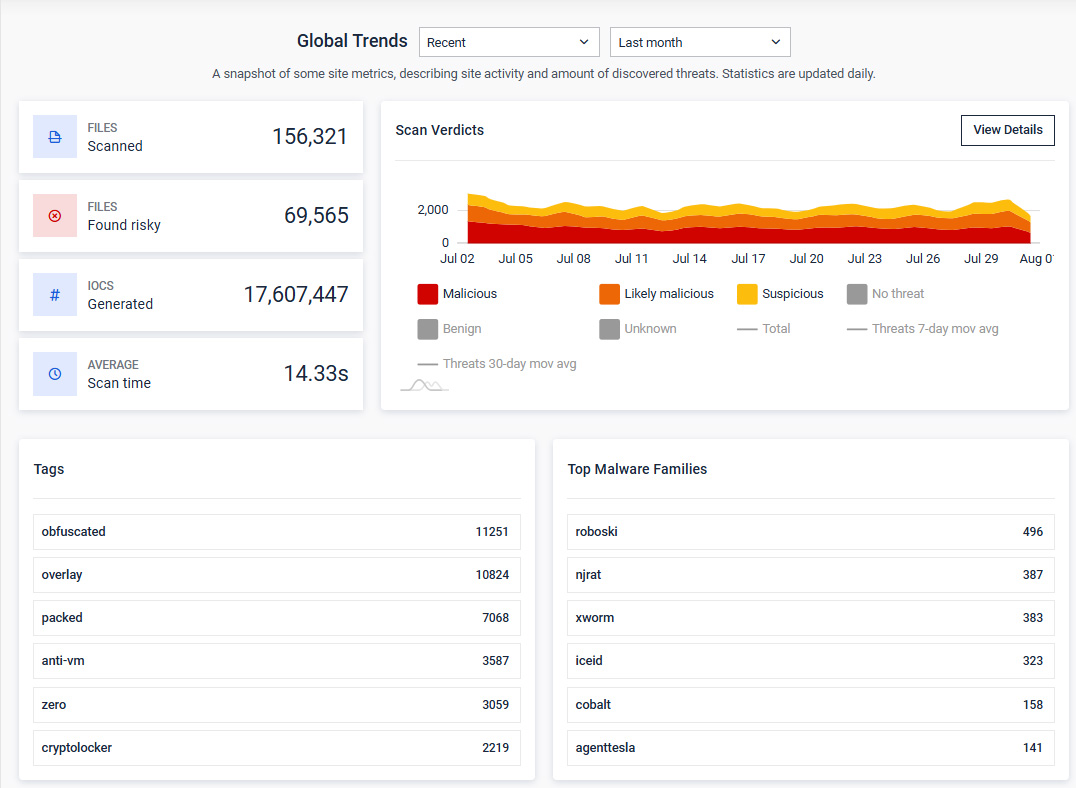

- 趨勢頁面重新設計

無縫導覽增強的趨勢頁面,版面設計煥然一新,視覺效果直觀 - 透過掃描判定、平均掃描時間、IOC 生成和主要威脅指標的更新圖表,釋放更深入的可見性。

- SAML 2.0 身份提供者 (IDP) 整合

使用完整的 SAML 2.0 聯盟,將MetaDefender Sandbox 與 OKTA、Ping 和 Active Directory Federation Services (AD FS) 等企業 SSO 解決方案無縫整合,簡化使用者管理並加強組織的安全勢態。 - Red Hat 離線安裝模式

在 Red Hat Enterprise Linux 9 上完全支援離線安裝,可安全地在 air-gapped 環境中部署Sandbox 。 - 進階 Windows PE 模擬器 (測試版)

進階 WindowsPE 模擬器測試版透過解壓縮動態有效載荷、揭露隱藏的 IOC,以及揭露新的威脅指標,已經提供了顯著的價值 - 直接貢獻於Filescan.io 測量的實際影響:每日高可信度 (「惡意」) 判決增加 +48%、每日擷取的 IOC 增加 +224%,以及標籤產生增加 +159%。

這些創新技術讓MetaDefender Sandbox 更為直覺、可擴充且有效地應用於現代安全作業。

改進

除新功能外,此版本還引入了有針對性的增強功能,以簡化效能、彈性和可見性。

- Threat Indicator Overview Counts

Dashboard 現在可顯示明顯的威脅指標,濾除雜訊,提供更清晰、更可行的風險評估。 - 無障礙輸入與表單重構

改良後的表單元件可確保標籤一致、符合 ARIA 與無障礙驗證 - 提升可用性並符合無障礙最佳實務。

這些改進強化了MetaDefender Sandbox 作為進階威脅分析基礎工具的角色。

次級威脅偵測

最新消息

MetaDefender Sandbox 2.4.0 藉由更聰明的解包、去混淆及變體辨識功能,擴大偵測能力。

- 更新 YARA 與惡意軟體組態擷取邏輯

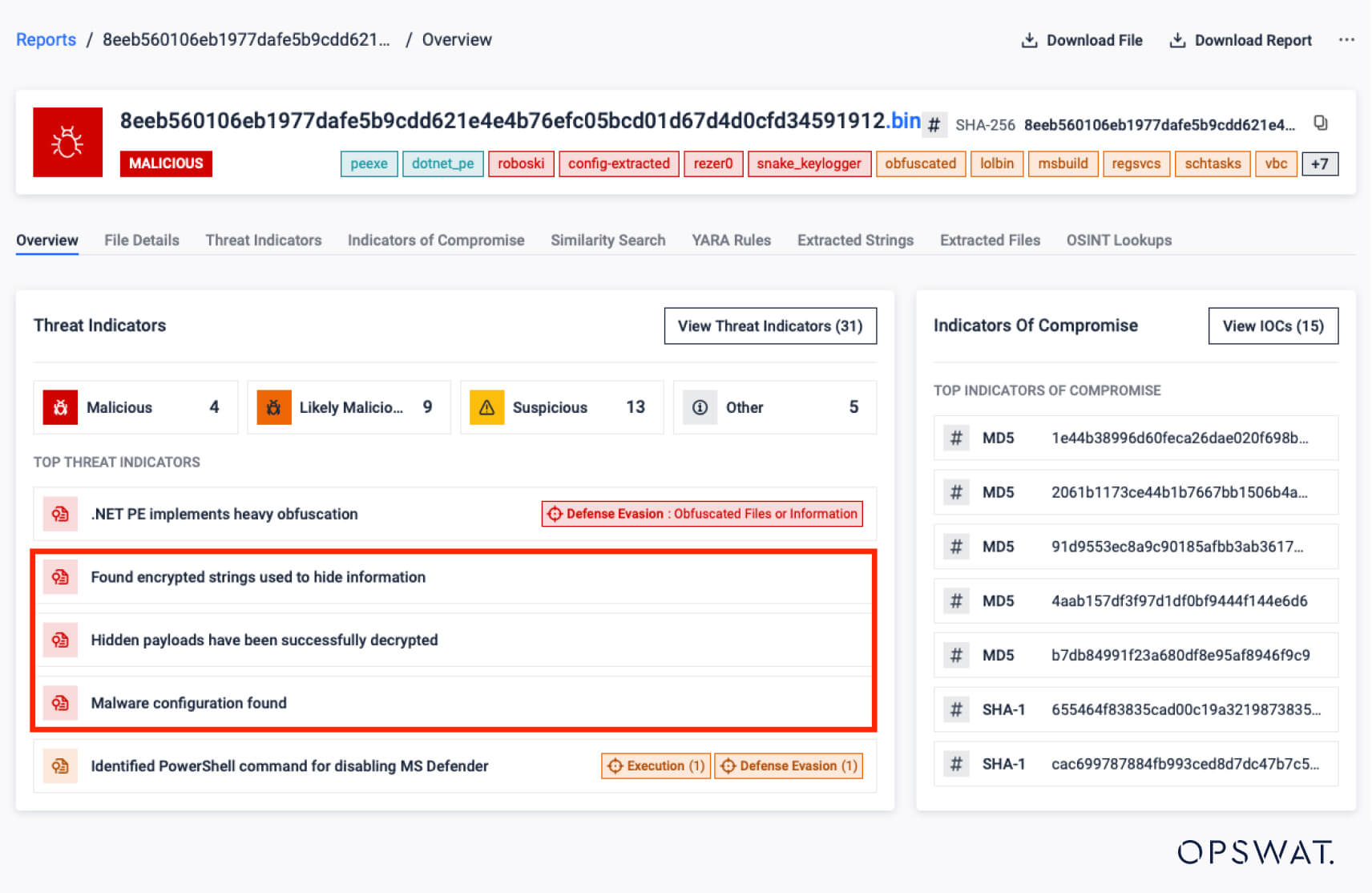

已更新偵測規則與組態擷取邏輯,以更有效識別 Lumma Stealer (ChaCha)、MetaStealer 和 Snake Keylogger 變種。 - .NET 載入器解包增強功能

已新增對 Roboski 和 ReZer0 載入器的解包支援,以及 .NET 檔案中的控制流去混淆功能,以改善有效載荷的擷取。

- 在 .NET 檔案中的控制流去混淆

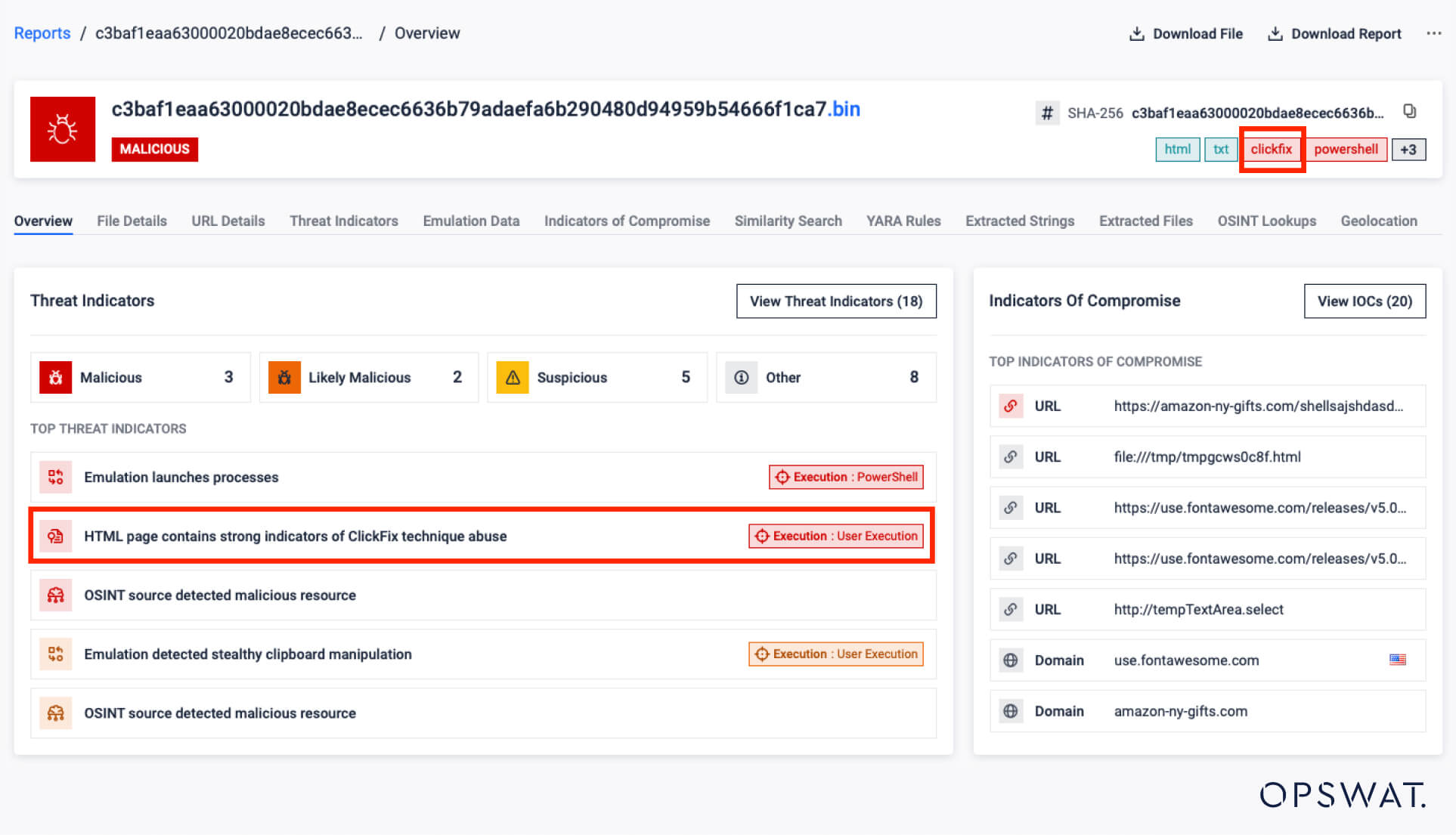

實作控制流去混淆,以提高解包效率,並揭露混淆的 .NET 範例中隱藏的有效負載。 - 及早偵測 ClickFix 變異體

啟用了對 ClickFix 及相關變異體的早期階段偵測,以應對社交工程威脅的上升趨勢。

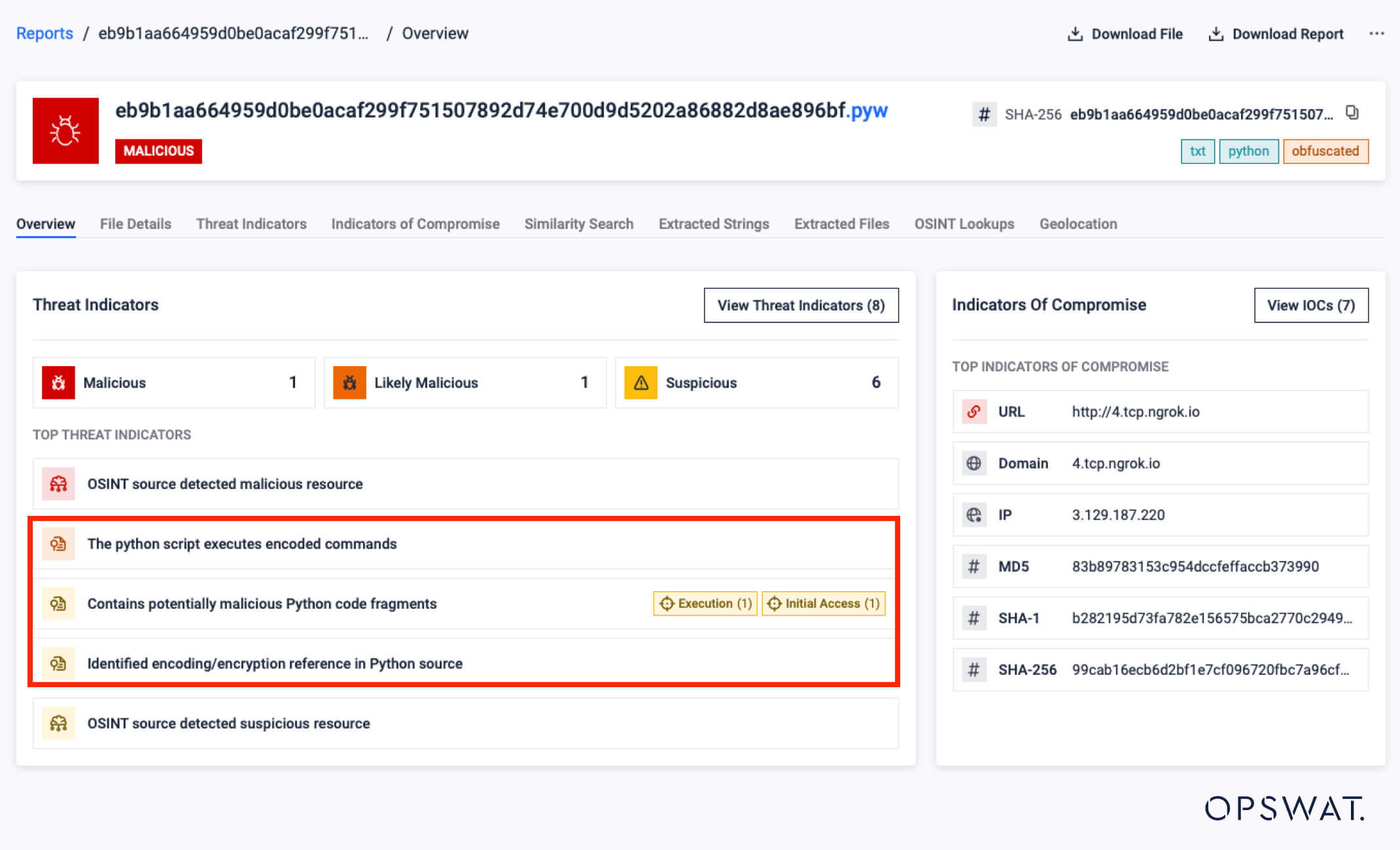

- Base64 指令的自動解碼

啟用 Python 和 Bash 指令碼中 base64 編碼指令的自動解碼,揭示更深層的混淆層,並提高偵測準確性。

- 支援 ACCDE 檔案分析

新增對分析 ACCDE 檔案的支援,將覆蓋範圍擴大至 Microsoft Access 應用程式,並提高嵌入式威脅的可見性。

這些新增功能可擴大行為洞察的深度,並更精確地揭露隱藏的威脅。

改進

本節中的增強功能可在更廣泛的威脅範圍內提高偵測精確度和情境分析。

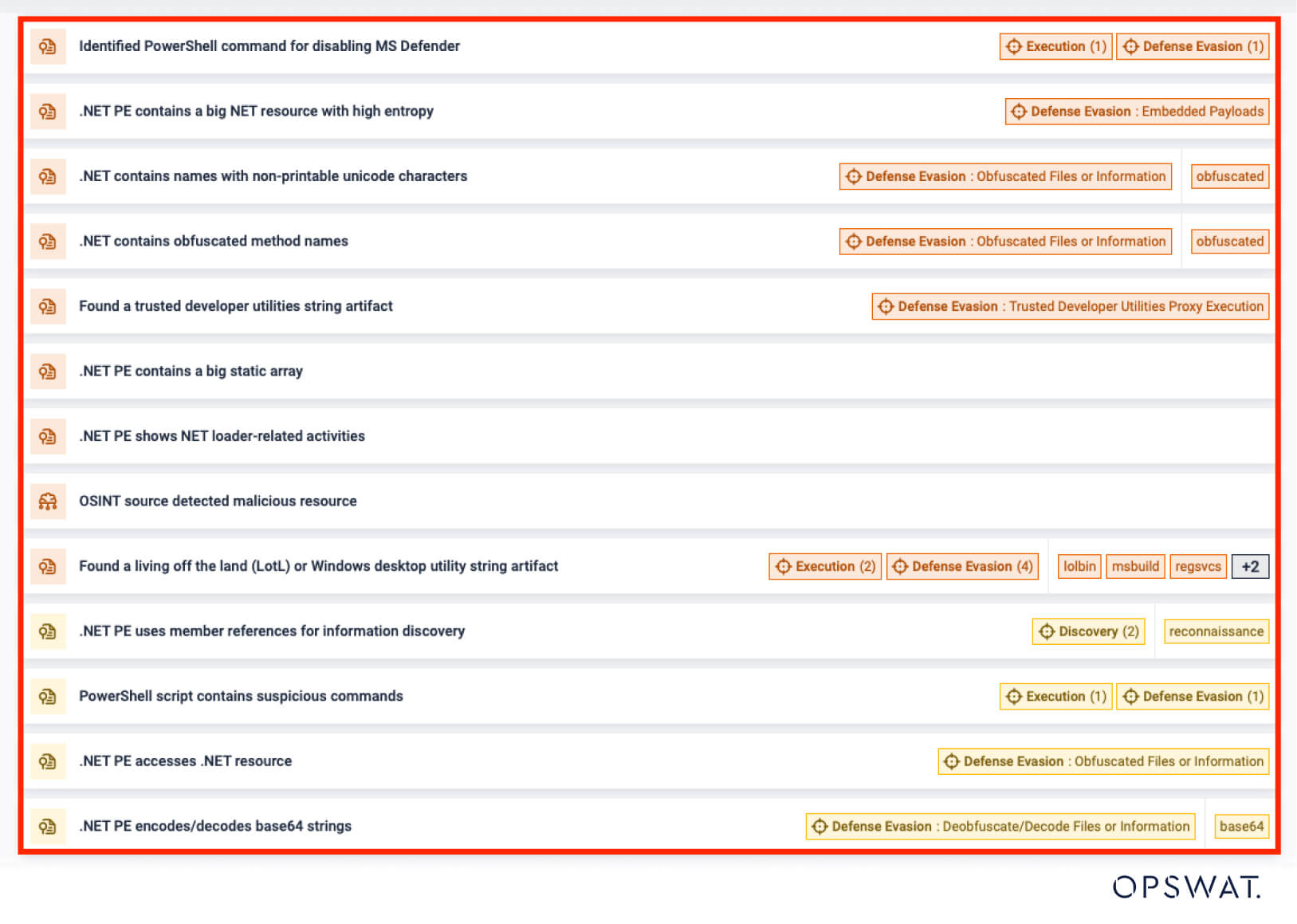

- 改善對可疑 .NET 二進位檔的偵測

透過分析低階異常現象 (例如過大的靜態陣列、高熵資源和不規則的呼叫模式),強化偵測功能,以提早識別混淆的 .NET 威脅。 - 增強的 HTML 威脅分析

升級的 HTML 解析器和擴充的偵測指標,可提高針對迴避性或畸形網頁型威脅的精確度。 - 擴大的 IOC 與 MITRE ATT&CK 涵蓋範圍

更深入的 LNK 檔案解析、更智慧的指標豐富化,以及彈性的 YARA 標籤,可強化各報告的威脅關聯性與情境分析。

- DIE (Detect It Easy) 資料庫更新

改良的檔案類型和封裝的二進位識別功能,可提升不同複雜樣本集的分類精確度。 - OSINT 尋找最佳化

針對啟發式擷取的網域名稱禁用尋找,以減少誤報並提高整體判定精確度。

從靜態啟發式到動態豐富化,這些改進進一步強化了分析師的能力,使其能夠對抗現今躲躲閃閃的威脅。

引擎發佈筆記

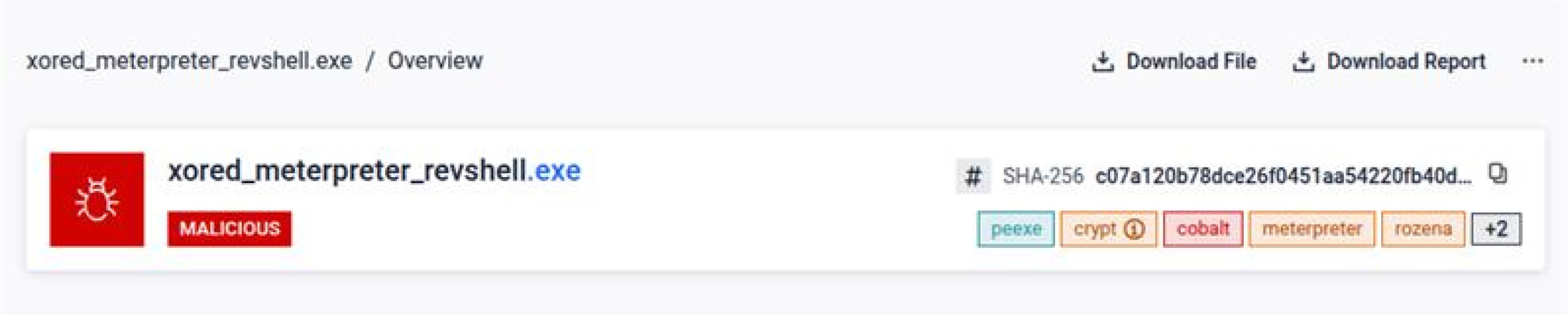

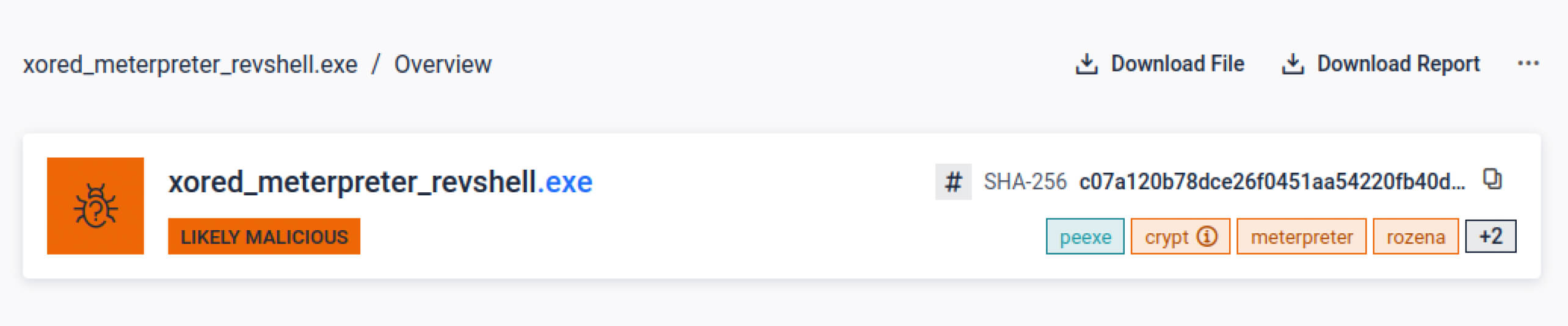

進階 PE 模擬器 (測試版)

增強

進階 PE 模擬器 (Beta) 在此版本中有重大升級,可釋放更深入的行為洞察力,並發現迴避傳統分析的威脅。

- Shellcode 執行

已新增獨立 shellcode 與 forwarder 綁定的支援,可深入分析低階有效載荷。 - 事件追蹤

擷取可疑活動,包括記憶體和磁碟寫入、保護變更、DNS 解析、HTTP 請求等。 - 相關記憶體轉儲

自動從關鍵執行點(例如 PE 檔案)擷取記憶體轉儲,以進行更深入的威脅檢測。 - 與反彙編整合

將有意義的記憶體轉儲直接路由至反彙編管道,以加強深入分析。 - 概述和追蹤

引入摘要統計、版本和可設定的API 日誌增強功能,以提供更豐富的執行追蹤可見性。 - 新的威脅指標

新增特定於 PE 的行為指標,以提供更具針對性和更有意義的分析洞察。 - 額外的 IOC 擷取

利用模擬來發現靜態分析看不到的 IOC,提升偵測的完整性。 - Defeating Evasion

採用先進的模擬指紋技術來偵測和繞過逃避式惡意軟體行為。

這些強化功能讓模擬器成為偵測複雜、多階惡意軟體的重要工具,並能以無與倫比的精確度擷取可操作的 IOC。

最新消息

此引擎更新引入了擴展的模擬、先進的指標邏輯和現代的腳本分析。

- .lnk 批次刪除偵測

可偵測產生和執行批次指令碼的 Windows 捷徑檔案,彌補「離岸生存」技術所利用的重要漏洞。 - 剪貼板API 模擬

網路模擬現在可以擷取現代的剪貼板作業,例如 write() 和 writeText(),揭露網路釣魚工具包和滴水程式中使用的技術。 - Anesidora

中的 ECMAScript 6 支援JavaScript 模擬現在支援 ES6 語法,大幅擴大了對先進和現代惡意指令碼的涵蓋範圍。

每項新功能都有助於提早偵測威脅,並做出更有把握的判斷,尤其是在複雜的環境中。

改進

在引擎最新的改進週期中,效能、保真度和自動化都向前邁進了一步。

- HTML 模擬中的自動按鈕/連結點選

改善的模擬功能可觸發 UI 驅動的腳本,增加對隱藏在互動元素後面的偷渡式下載的偵測。 - 在點擊時執行事件處理程序

現在會執行內嵌的點擊事件處理程序,以加強偵測嵌入 HTML/JavaScript 的攻擊。 - document.body.append() & Self-Read / Stage-Spawn 支援

引入高保真 DOM 模擬,並支援自我參照行為,以便更好地分析多階段威脅。 - HtmlUnit 升級 升級後的

基於 Java 的瀏覽器模擬功能帶來了 JavaScript 引擎修復、CSS 渲染改進以及更高的整體穩定性。

這些後端改進增強了大容量和先進有效載荷的可擴展性和精確性。