這 USB 攻擊態勢

外圍設備和 可攜式多媒體 ,如 USB 對於個人和組織來說,設備都是必不可少的工具,主要是因為它們允許輕鬆儲存和傳輸資料。然而,它們的受歡迎程度也使它們成為網路犯罪分子的常見目標。多年來,惡意行為者利用了以下漏洞 USB 進行複雜網路攻擊的設備,導致資料完整性和系統安全性受損。儘管人們對此類風險的意識不斷提高,但許多使用者仍然沒有意識到看似無害的潛在危險 USB 設備。事實上,這些設備乍一看似乎是無害的,但一旦它們可以訪問設備,它們就可以充當鍵盤、滑鼠或其他外圍設備,從而危及其安全性。

2010年,Stuxnet 成為具有里程碑意義的網路攻擊,它利用 USB 針對伊朗核設施的驅動器。攻擊是透過感染者執行的 USB 驅動器,使Stuxnet能夠滲透到ICS(工業控制系統)中,並專門針對負責破壞鈾濃縮過程的PLC(可程式設計邏輯控制器)。這一事件凸顯了 USB 設備,並強調必須採取全面的網路安全措施來保護關鍵基礎設施。

類型 USB基於 - 的攻擊

在 USB 安全性,以前的攻擊主要集中在利用與以下方面相關的漏洞 USB 設備儲存, 自動播放 USB 與驅動器相關的惡意軟體,以及惡意修改 USB 驅動程式,通常會導致許可權升級的緩衝區溢出攻擊。然而,最近的趨勢表明,人們轉向利用擊鍵/滑鼠點擊注入攻擊或重新程式設計微控制器。這些攻擊是透過非USB HID(人機介面設備)偽裝成鍵盤或電腦滑鼠,其固件經過巧妙修改。此外, USB 設備還可用於透過模仿惡意來捕獲網路流量 USB 作為 USB 乙太網適配器。這使 USB 設備用作 DHCP 伺服器,透過惡意 DNS 路由流量或向主機提供惡意預設閘道。

除了其他策略外,攻擊者還使用固件更新和 USB 驅動程式 USB基於的攻擊。如果主機在 USB 設備韌體修改後,攻擊者可以重新程式設計 USB 設備並使用它來破壞主機。在 USB 驅動程式攻擊時,攻擊者可能誘使主機下載惡意驅動程式,從而啟用代碼執行或利用受害者系統上的緩衝區溢出漏洞。

以色列內蓋夫本古裡安大學的研究人員對 USB基於的攻擊分為四個主要類別,其中包括 29 種不同類型的攻擊的完整清單 USB 攻擊:可程式設計微控制器、惡意重新程式設計的外設、非重新程式設計的外設和電氣。

在基於電氣的背景下 USB 攻擊, USB 殺手是一個重大問題。連接時,此惡意設備會發出強大的電擊,從而對主機組件造成不可逆轉的損壞。

USB HID 協定

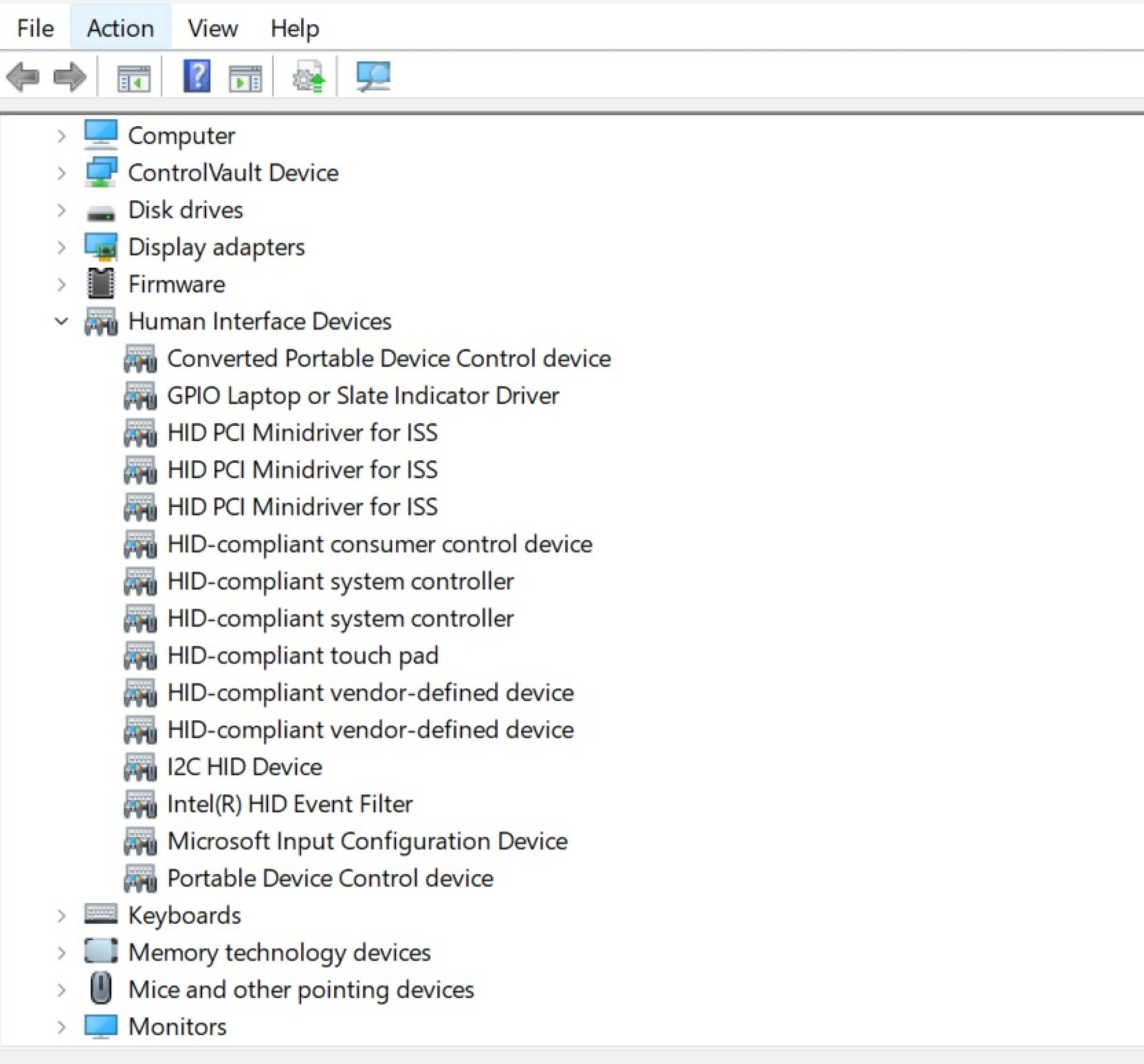

主機標識的類型 USB 透過執行名為「設備枚舉」的過程連接到它的設備。在此過程中,主機與 USB 設備以獲取有關其功能和功能的資訊。此資訊包括 USB 設備的類代碼,用於標識其類型,例如鍵盤、滑鼠、適配器或其他 HID。

這 USB HID 協定是外圍設備(如鍵盤、電腦滑鼠和其他輸入設備)與主機之間通訊的標準化方法。透過設置一系列規則和規範,該協定確保了這些設備與電腦之間的順暢資料交換,使用戶能夠以有效的方式與軟體應用程式進行交互。

透過 HID 協定,設備傳輸包含有關使用者輸入的資訊的資料包,例如按鍵、滑鼠移動和按鈕按兩下,然後由主機操作系統解釋這些資訊。該協定在確保各種輸入設備和電腦系統之間的相容性和互操作性方面起著至關重要的作用,使其成為現代計算的基本組成部分。

擊鍵注入攻擊

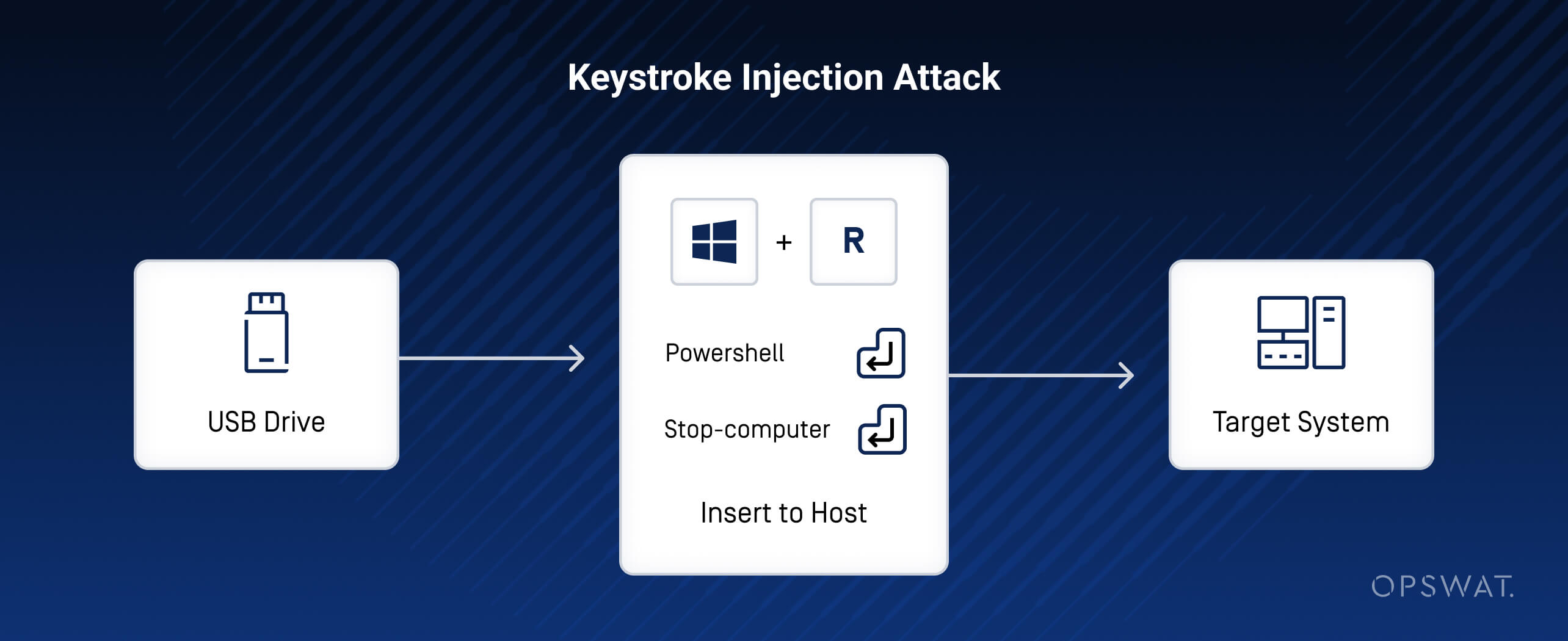

擊鍵注入攻擊,這是一種特定類型的 USB 攻擊、操縱 USB 將未經授權的擊鍵插入目標系統的設備。擊鍵注入攻擊利用 HID 協定將惡意擊鍵注入目標系統,繞過傳統的安全措施和多個安全層,包括 GPO、防火牆、防病毒程式,甚至 Windows Defender,使您的系統容易受到未經授權的操作。這種攻擊透過將自己呈現為 USB HID 鍵盤,然後「鍵入」鍵盤快速鍵和命令。擊鍵的輸入速度如此之快,以至於受害者看不到它們,眨眼間就會發生。

模擬擊鍵注入攻擊 USB 橡皮鴨

USB Rubber Ducky」是 Hak5 於 2010 年開發的一款強大的按鍵注入筆試工具。它是一個小型的USB ,設計類似標準的USB 磁碟機,但卻具有鍵盤的功能。一旦插入電腦,Rubber Ducky 即可快速輸入預先設定的按鍵,無需使用者介入即可執行指令和腳本。此功能使其成為各種網路安全用途的多用途工具,例如滲透測試和模擬USB 式攻擊。

要使用 USB Rubber Ducky,需要設計一個有效載荷,轉換為二進位檔,然後載入到設備上。完成這些步驟後,惡意用戶可以透過類比鍵盤在受害者的設備上執行操作。

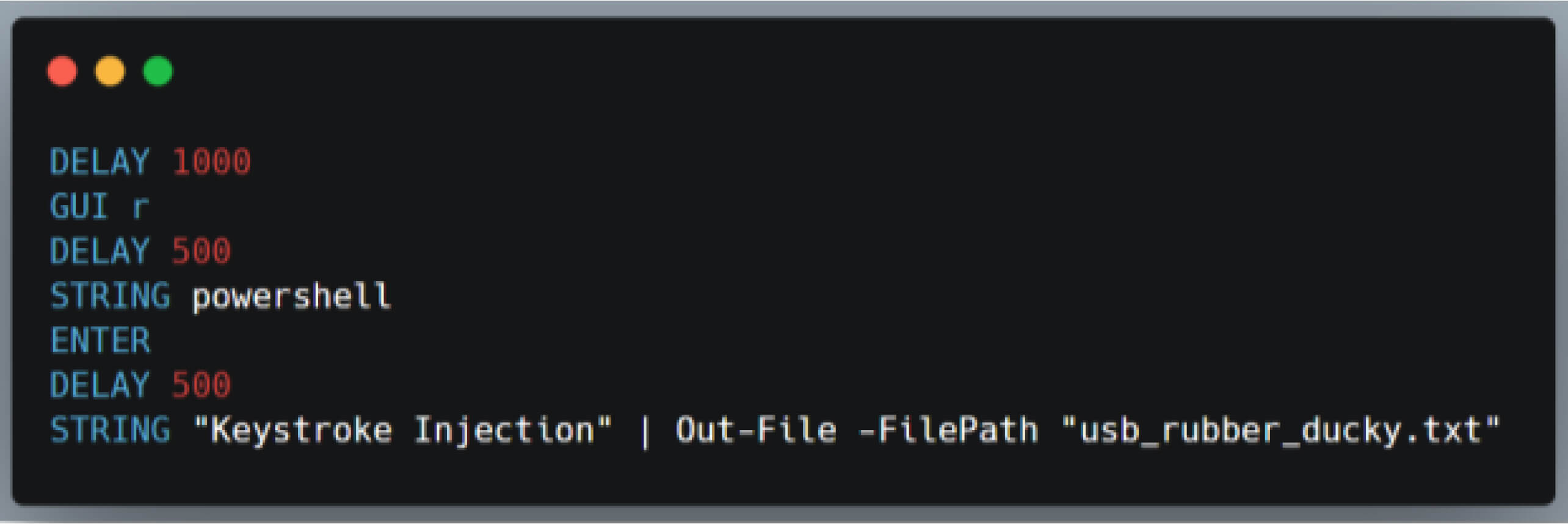

這 USB Rubber Ducky 使用 DuckyScript 作為其程式設計語言,有效負載將使用此語法編寫。下面是一個 DuckyScript 有效負載,它允許將包含文本「擊鍵注入」的名為「usb_rubber_ducky.txt」的檔寫入受害者的設備,當惡意 USB 設備已插入。

想像一下插入 USB 開車進入您的筆記型電腦,卻不知道它可能會引發擊鍵注入攻擊,該攻擊會在您不知情的情況下運行。這種隱蔽攻擊可以秘密打開許多服務,隨後接管您的設備,使設備的安全受到威脅並危及您的敏感資料。承認看似無害的潛在危險確實令人不安 USB 裝置。讓我們檢查下面的影片,以瞭解此威脅的嚴重性。

緩解

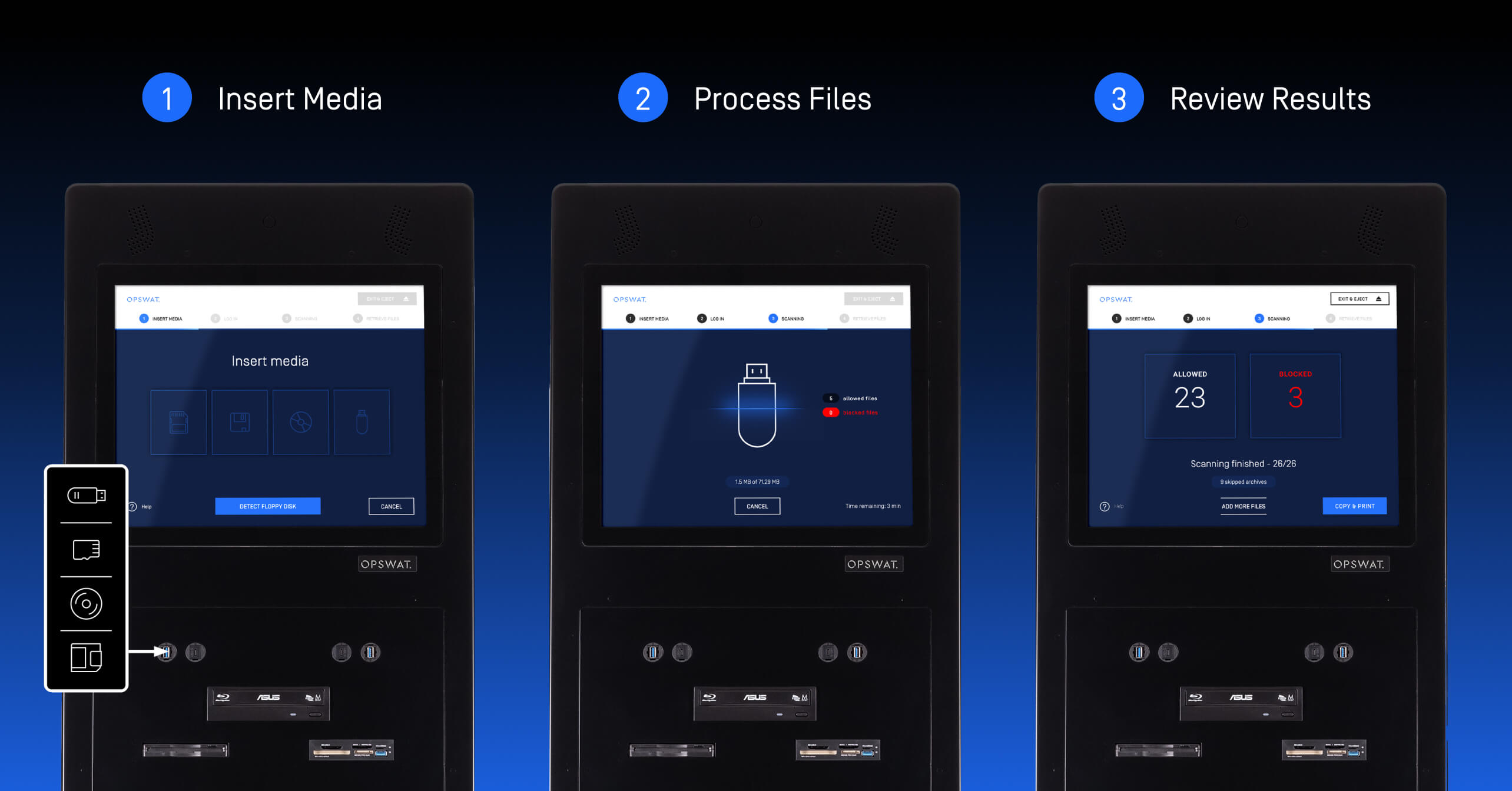

在 OPSWAT,我們堅持“不信任任何檔案。™不信任任何設備。 “的理念,專注於在客戶關鍵基礎設施的每個層面部署零信任解決方案和知名市場的專利技術。我們解決客戶從發電廠最基層到全球雲端空間的挑戰,來盡可能地保護客戶的網路、資料和設備的安全。我們了解 外圍設備和可攜式多媒體對基本系統帶來的網路安全風險。為了解決這個問題,我們開發了 MetaDefender Kiosk,一個先進的外圍設備和可攜式多媒體清理站,有助於防止許多攻擊 USB 設備。

MetaDefender Kiosk 透過控制資料流入和流出組織來説明保護資產。它可以在您自己的硬體上用作媒體掃描站,也可以在 OPSWAT的售貨亭。 媒體 如 USB 設備、DVD、SD 卡、快閃記憶體驅動器或磁碟由 Kiosk.掃描完成後, Kiosk 生成詳細報告。

使用內建 MetaDefender Kiosk 硬化措施, Kiosk 顯著增強其免疫力 USB 攻擊。

下面的影片演示了 MetaDefender Kiosk 在防範 USB基於的攻擊,尤其是那些使用 USB 橡皮鴨。

今天就和我們的專家談談,了解為什麼 MetaDefender Kiosk 是防止邊界和可攜式多媒體傳播威脅的關鍵優勢。

Loc Nguyen 是 OPSWAT.他積極增強了安全性 OPSWAT的產品,並在它們到達客戶之前保護它們免受潛在的網路威脅。此外,他還積極與同事和學生分享他的網路安全專業知識。 OPSWAT 獎學金計劃。