SVG* 檔案:惡意垃圾郵件有效載荷的新面貌

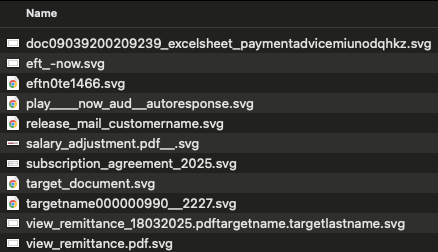

在過去的幾個月中,OPSWAT 威脅情資分析師已觀察到商品惡意垃圾郵件和憑證網路釣魚活動將武器化的 SVG 檔案傳送至一般的郵件清單 (他們可以接觸到的每個收件匣)。

這些 SVG 檔案與一般包含內嵌圖片的電子郵件有兩個重要的差異,其中之一就是寄件者很可能會透過惡意垃圾郵件活動中常見的敘事方式 (例如未付帳單、錯過的語音電子郵件或來自上層管理階層的虛假指示 (誘餌)),藉由表示緊迫感來指示收件者開啟這些檔案。

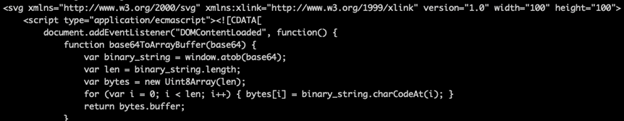

另一個差別是這些 SVG 檔案包含惡意 JavaScript 或內嵌連結至虛假登陸頁面,以進行憑證收集或個人資訊竊取。

對於經驗豐富的安全從業人員而言,這種檔案類型的轉換應該不會令人感到意外。多年來對檔案型態趨勢的監控顯示,威脅份子擅於識別檔案類型,藉此提供躲避防禦的機會,並提高對目標使用者的傳送率。

為什麼 JavaScript 才是真正的有效載荷

那些追蹤特定行動者的人可以很有信心地假設,這個檔案技術轉移是下一個合乎邏輯的步驟,以推進針對目前安全防禦措施維持低偵測範圍的活動。

由於「賴以為生」的技術往往會受到青睞,以確保活動運作的廣泛有效性,因此久經考驗的最愛通常會是最普遍的標準:內嵌 JavaScript。

在常見的檔案類型中執行任意 JavaScript 的能力,可讓威脅份子存取其徹底開發的混淆技術武庫。這讓威脅份子有機會以低成本將舊有的伎倆套用在新的容器上,以低偵測率進行攻擊。

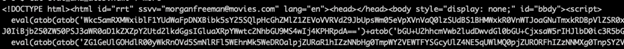

我們通常會在直接 HTML 檔案、PDF 檔案,甚至是純 JavaScript (.js) 檔案中看到這些類型的 JavaScript 有效負載嵌入。將活動內容包裝在通常被認為危害性較低的檔案類型 (影像檔案) 中的能力,為威脅份子帶來固有的成功率。

相反地,專注於生產力應用程式(例如 Microsoft Office 和 OneNote)技術的攻擊面減少不一定會擴展到這些新興的邊緣檔案類型。

以下範例說明攻擊者如何將 JavaScript 嵌入不同的檔案類型 (包括 HTML 和 SVG),以執行惡意功能並逃避偵測。

這個問題難免會引發討論:為什麼 JavaScript 在網頁空間會有如此大的攻擊面,以及有哪些符合成本效益的解決方案,可以降低惡意軟體在傳送順序中使用 JavaScript 所造成的風險。對某些組織來說,這可能是個困難的命題,這取決於作業需求。

這也屬於供應商與開發人員常用的工具與框架的問題範圍,但最終卻被犯罪分子濫用(這是另一個討論話題)。雖然一般使用者是否需要在廣泛使用的應用程式 (例如電子郵件) 中使用 JavaScript 仍有待商榷,但過度反應 (例如 Steve Jobs 關於 Adobe Flash 的公開信) 可能會導致構思不周的做法,造成無法預見的後果。

惡意軟體即服務(Malware-as-a-Service)的規模:中小企業應該知道的事

雖然這些商品化的攻擊活動通常由惡意軟體即服務 (malware-as-a-service) 和關聯網路提供動力,缺乏民族國家作業的複雜性,但卻能以大量和快速的迭代來彌補,從而達到大規模的廣泛影響。對於中小型組織來說,這個領域中的大量參與者可能是一大挑戰,因為這些組織可能無法獲得有限的安全工具來緩和這些威脅。

因此,防禦這種常見威脅的任務就落在防衛者身上,他們必須衡量預期或合法的使用個案與環境中可能惡意使用 JavaScript 的情況。

將安全性融入檔案分析管道

擁有複雜開發線路的組織需要清楚定義各工程領域中檔案類型的可接受使用政策,以平衡生產力與安全性。

基於 YARA 識別碼進行檢測的防禦程式很可能已涵蓋 HTML 檔案中的可疑 JavaScript;改編這些規則或建立 SVG 特定的對應規則,可讓檢測工程師有快速的途徑,利用先前未見過的檔案技術涵蓋熟悉的威脅。

資源豐富的偵測工程師可能會選擇更進一步,探索其他易於使用者執行且支援 JavaScript 的檔案類型,以涵蓋未來的威脅。

全面的檔案分析:惡意檔案技術的解毒劑

在OPSWAT,我們相信謹慎的使用者是防禦攻擊的關鍵要素。但我們也知道,將所有期望寄託在我們的使用者身上,要他們識別並避開精心設計的誘餌是不切實際的。

因此,我們開發了有效且高度自動化的方法,以在一般工作流程中大規模偵測惡意檔案。 MetaDefender Sandbox可分析並偵測可能經由連接管道與整合而來的 SVG 檔案,以自適應性分析功能協助保護電子郵件與網頁通路。

以下是 SVG 檔案範例,說明Deep CDR 功能可辨識檔案中的活動 JavaScript 內容,並找出風險項目。

活躍 Campaign 的雜湊值範例

以下是觀察到的惡意 SVG 樣本的檔案哈希,用於您的威脅搜尋和 YARA 規則開發。

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

使用MetaDefender Sandbox 的客戶可從快速的威脅情資更新中獲益,包括 SVG 等新興檔案格式。一旦部署了偵測邏輯,就會自動識別並隔離本篇文章所討論的威脅,即使攻擊者的策略不斷演變,也能確保持續的防護。

最後的想法:檔案格式多變,您的防禦措施也應如此

攻擊者不斷演變他們的方法,在網路釣魚活動中使用載有 JavaScript 的 SVG 檔案就是這種適應性技術的最佳範例。雖然檔案副檔名可能會改變,但核心威脅 (執行混淆的腳本) 仍保持不變。

為了保持知名地位,防禦人員必須持續改進偵測技術、調整現有規則以適應新格式,並利用MetaDefender Sandbox 等自動分析工具來發現埋藏在意想不到地方的惡意行為。光靠使用者的警覺性是不夠的,可擴充的智慧型防禦現在是不可或缺的。

*什麼是 SVG 檔案?

SVG 或 Scalable Vector Graphics 是一種廣泛使用的檔案格式,用於在網路上顯示向量式影像。與 JPEG 或 PNG 等傳統圖像格式不同,SVG 檔案是以文字為基礎,並以 XML 撰寫,因此可以包含互動元素,甚至內嵌腳本 (例如 JavaScript)。這種彈性使 SVG 對開發人員非常有用,但也吸引攻擊者將惡意程式碼隱藏在眾目睽睽之下。