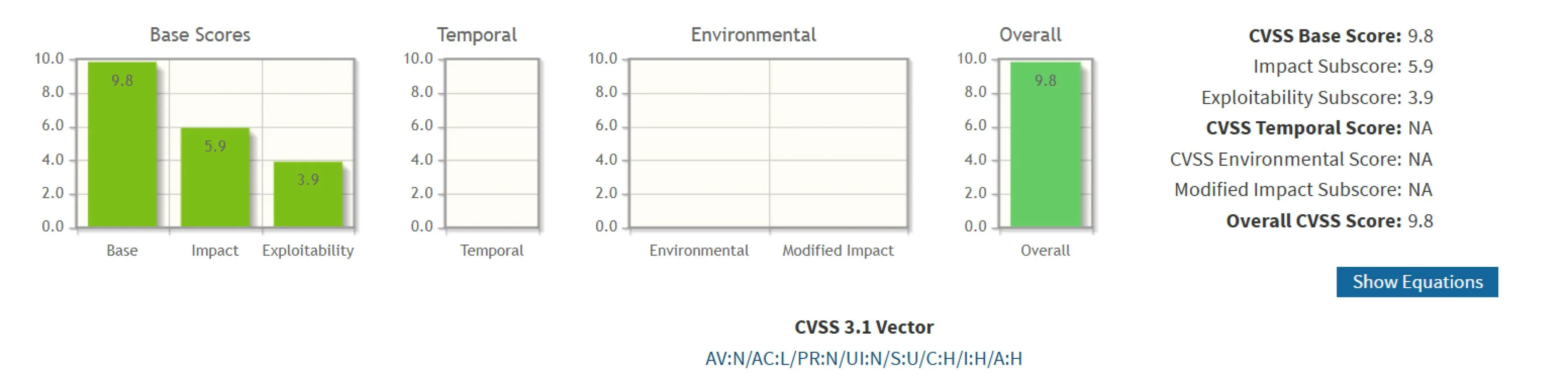

CVE-2025-66516 漏洞於 2025 年 12 月 4 日首度被發現,此為 Apache Tika 中的關鍵性漏洞(NVD 嚴重性評分達 9.8),凸顯出廣泛使用的後端元件中單一缺陷,可能對現代應用程式造成的巨大衝擊。 Apache Tika 深度嵌入文件處理工作流程(PDF、PPT、XLS),用於索引、搜尋、合規性檢查及內容分析,通常在幕後運作並擁有廣泛的系統與數據存取權限。當此層級出現漏洞時,即使受影響的函式庫未直接暴露於終端使用者面前,仍可能使整個環境陷入風險。

僅靠修補程式已不足以抵禦這類關鍵漏洞攻擊。企業需要採取多層次安全策略,預設漏洞終將出現,並著重於降低各階段的暴露風險。

在本篇部落格中,我們將探討三個互補的層面:

- Sanitizing untrusted PDF files before they are processed with Deep CDR™ Technology

- 透過零時差偵測的進階分析偵測惡意文件行為

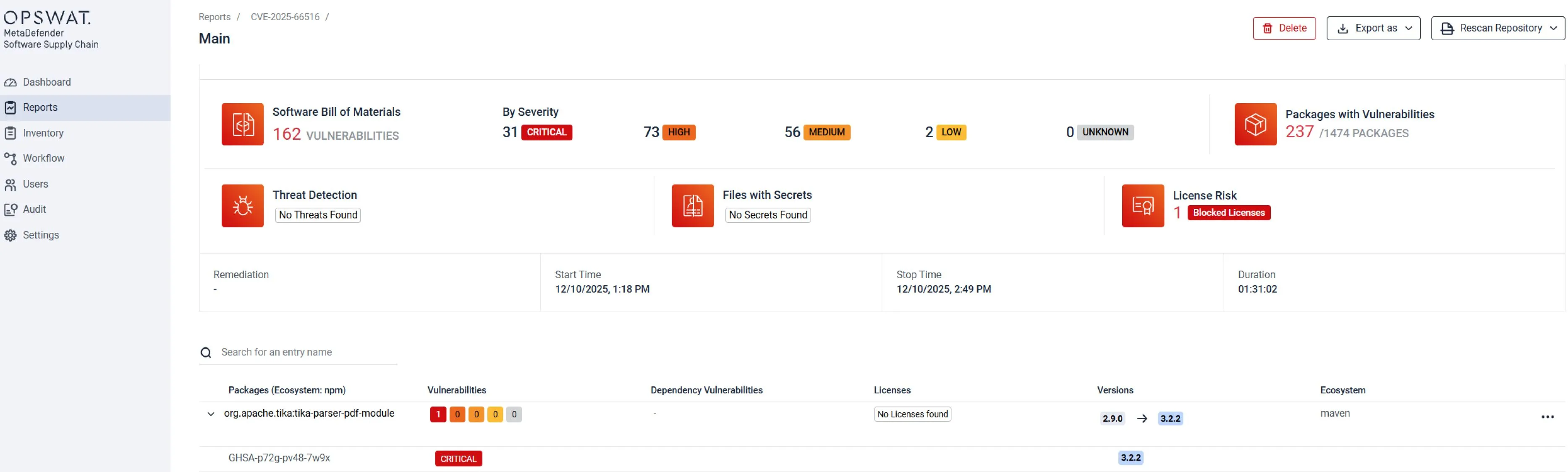

- 透過軟體物料清單(SBOM)與軟體組成分析(SCA)強化軟體供應鏈安全,偵測Apache Tika依賴項中的關鍵XXE漏洞

這些層級共同構成了一套實用的深度防禦策略,用以緩解已知漏洞與未來基於檔案的威脅。

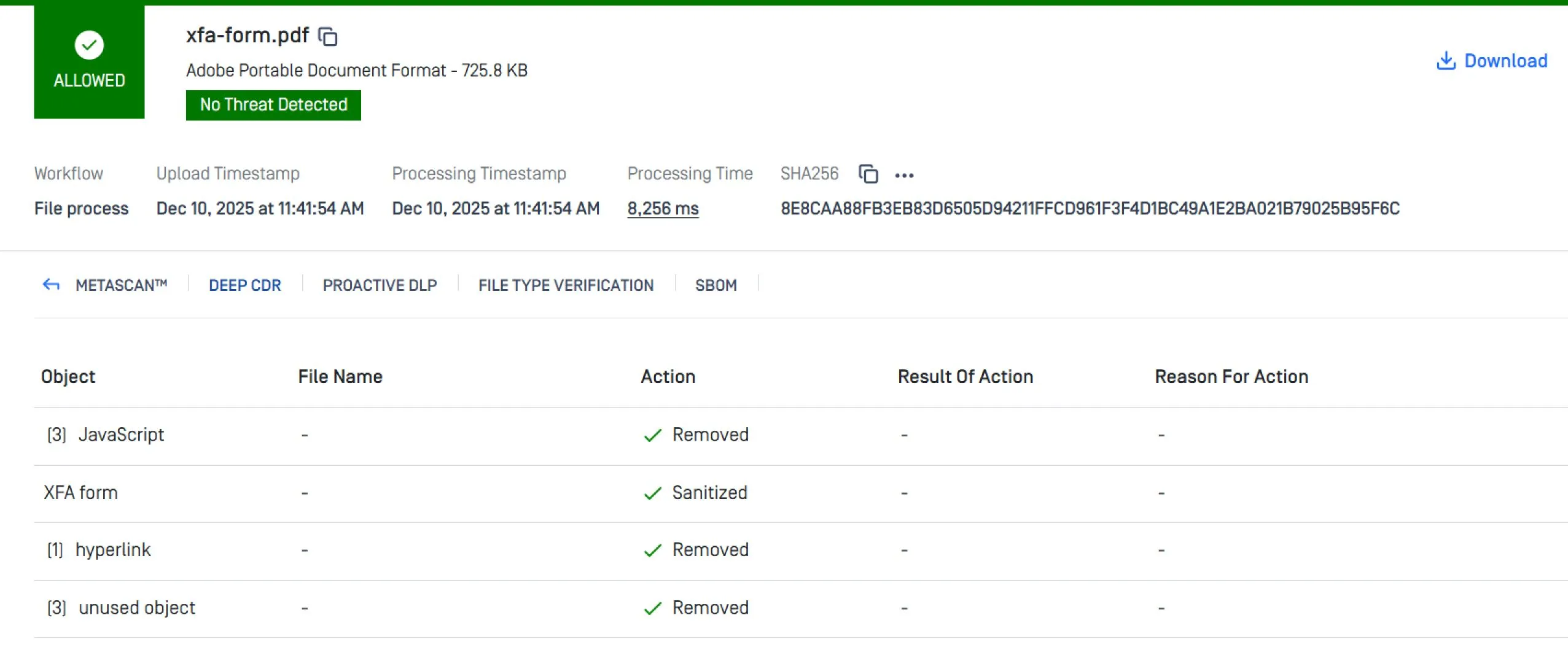

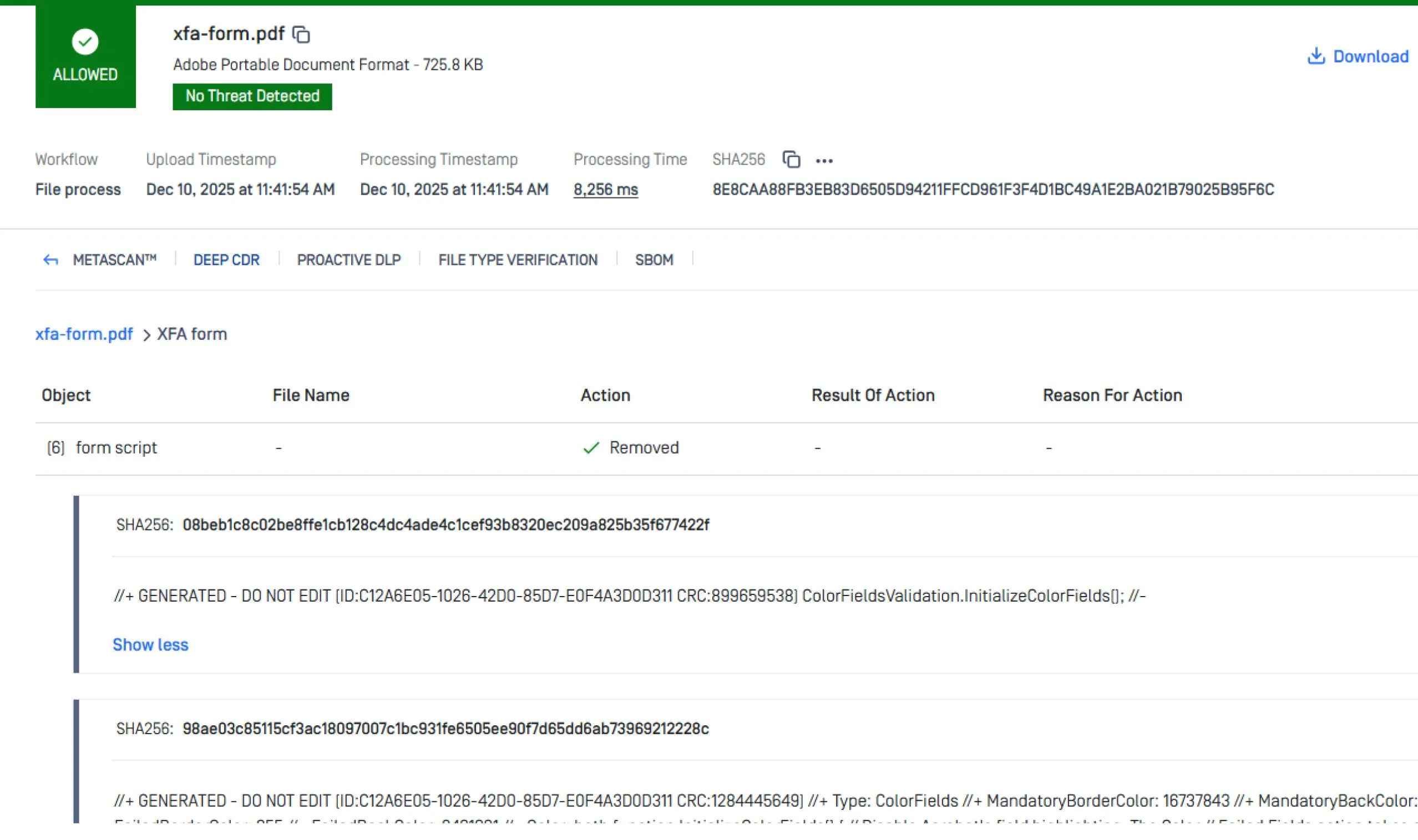

1. File Sanitization with Deep CDR™ Technology

A tactical solution to mitigate CVE-2025-66516 is to sanitize all incoming PDF files before they reach Apache Tika. Deep CDR™ Technology (OPSWAT’s content disarm and reconstruction technology) removes embedded XFA forms, external entity references, and any other active content that could trigger XXE attacks.

The sanitized output is a safe, regenerated PDF containing only the approved, non-executable elements. This pre-processing layer ensures that even maliciously crafted PDFs are neutralized before Tika performs parsing or metadata extraction. Learn more about OPSWAT Deep CDR™ Technology

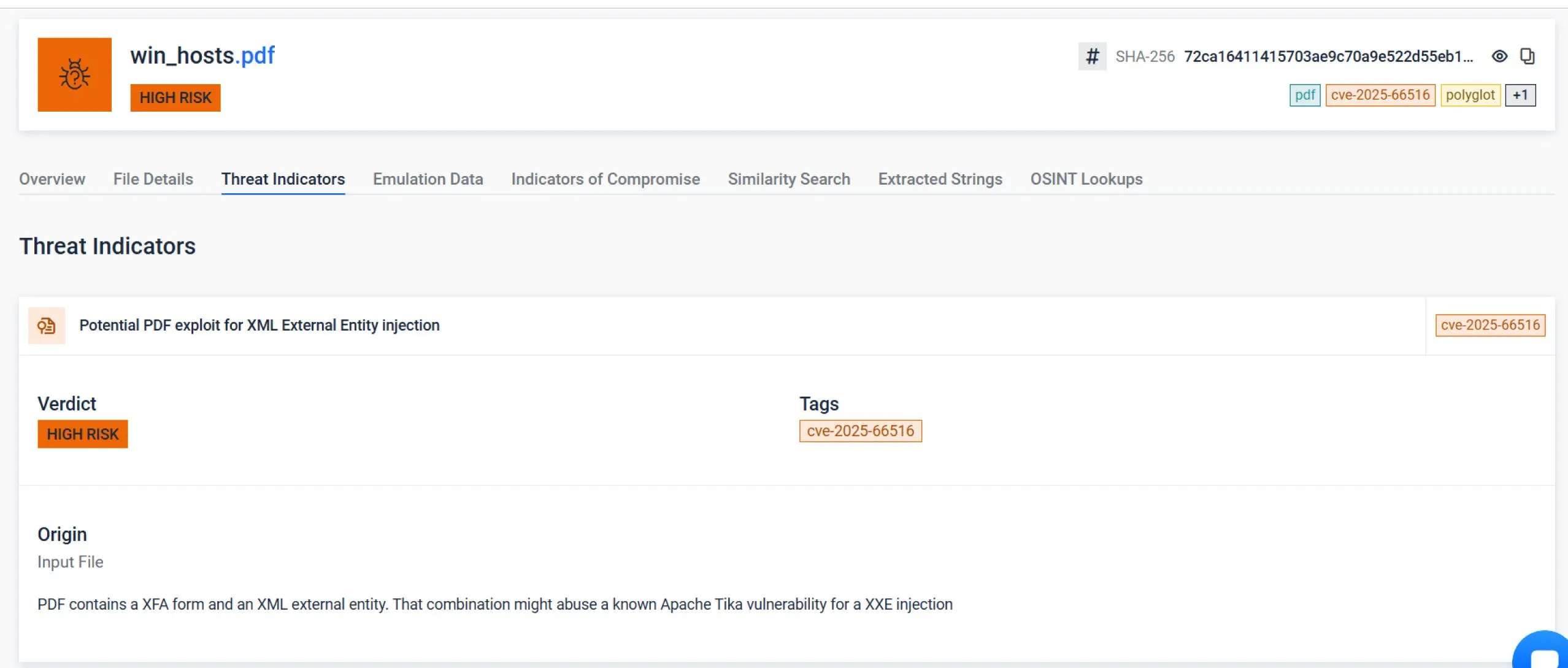

2. 具備零時差偵測功能的行為分析

透過結合先進偵測規則與執行階段模擬OPSWAT專有的模擬式沙箱技術能偵測靜態分析可能忽略的惡意行為,即使漏洞利用程式經過混淆處理或嵌入複雜檔案結構中亦能有效偵測。詳情請參閱Filescan.IO - 新世代惡意軟體分析平台。

漏洞披露或廠商修補程式往往難以跟上零時差攻擊的步伐;OPSWAT 動態分析OPSWAT 內建威脅情報,實現對這類攻擊的偵測與防禦。我們的技術不依賴軟體緩解措施,而是對PDF檔案進行深度檔案層級分析,以理解其行為模式及企圖利用的系統漏洞:例如嵌入式XFA表單所引用的危險XML外部實體。

這使系統能夠偵測到由真實攻擊衝擊所引發的結構異常、已知利用技術,甚至依賴未公開或新興安全漏洞的零時差攻擊。深入了解OPSWAT 偵測技術

3.Secure Software Supply Chain

安全的軟體供應鏈流程可協助識別任何服務或元件是否依賴受CVE-2025-66516漏洞影響的易受攻擊Apache Tika版本。

透過將自動化依賴項掃描工具(如軟體組成分析 SCA)整合至持續整合/持續部署 (CI/CD) 管道,企業可持續偵測過時函式庫、傳遞性依賴項或隱藏模組中仍引用 Tika ≤ 3.2.1的情況。深入瞭解OPSWAT MetaDefender Supply Chain

這些掃描器能及早標記出存在漏洞的版本,使團隊得以阻止部署作業,或觸發強制升級至已修補的版本(例如 Tika 3.2.2)。

結合軟體物料清單(SBOM)生成與定期庫存稽核,此方法可確保第三方函式庫的完整可視性,並降低易受攻擊的程式碼進入生產環境的風險。

為何多層次安全至關重要

CVE-2025-66516 展示了現代攻擊極少依賴單一弱點。相反地,它們會利用受信任的檔案格式、解析函式庫及自動化工作流程。當任何一項信任假設被破壞時,下游系統便會承襲風險。正因如此,僅仰賴修補程式或邊界防禦已不足以應對威脅。

多層次安全模型(常稱為深度防禦)基於控制措施終將失效的假設,據此設計相應防護措施:

- 若修補程式延遲或未完整安裝,輸入檔案淨化機制將確保危險內容(例如 XFA 表單或外部實體參照)在觸及易受攻擊的程式碼前即遭移除。

- 若惡意檔案能繞過靜態檢查,行為分析與模擬技術仍可透過實際執行行為(而非已知簽名)偵測其攻擊企圖。

- 若不安全的程式碼透過依賴項進入環境,安全的軟體供應鏈實務可提供可視性與強制執行機制,從源頭防止存在漏洞的元件被部署。

這些防護層級分別針對攻擊生命週期的不同階段:解析前、執行期間,以及整個開發與部署過程。它們共同作用,既能降低漏洞遭利用的機率,也能在系統已投入生產環境後,有效縮小漏洞被發現時的影響範圍。

對於需要大規模處理不可信檔案的組織,特別是在自動化後端服務中,這種多層次防護策略至關重要。諸如CVE-2025-66516這類漏洞將持續出現,但透過多層次安全機制的部署,這些威脅將轉化為可控風險,而非致命性系統故障。

關於 Apache Tika

Apache Tika 是一個 Java 函式庫,能處理多種檔案格式(如 PDF、Word、PowerPoint 等),並從中提取文字與元數據,使應用程式得以對文件進行索引、搜尋或分析。此工具廣泛應用於搜尋引擎、電子證據發現工具等系統,以及任何允許使用者上傳文件進行自動處理的網路應用程式。

關於 CVE-2025-66516

攻擊面是一種XXE(XML外部實體)漏洞,當Tika解析含有惡意XFA(XML表單架構)表單的PDF時便會觸發。XXE意指當Tika處理PDF內的XML時,可能被誘使載入指向本地檔案或遠端網址的「外部實體」,而此行為本不應發生。

CVE-2025-66516 是 Apache Tika 中的關鍵安全漏洞,攻擊者可透過提交含有惡意 XFA 表單的特殊 PDF 檔案觸發 XXE 注入攻擊。此漏洞影響多個模組(tika-core 版本 ≤ 3.2.1、tika-pdf-module 及 tika-parsers),並獲得 CVSS 9.8 的嚴重性評級。若遭利用,攻擊者可能讀取敏感伺服器檔案、執行伺服器端請求偽造(SSRF),甚至達成遠端程式碼執行。

在此情況下,漏洞存在於核心 Tika 函式庫(tika-core)中,而不僅限於 PDF 解析器模組,因此即使僅更新 PDF 模組也無法解決問題。

典型高風險使用情境

任何允許使用者上傳PDF檔案進行預覽、索引或文字擷取的應用程式,或在後台使用Tika自動處理這些上傳檔案的應用程式,都存在風險,尤其當其運行於可存取內部網路或敏感檔案的後端服務時。