每個組織都仰賴檔案。它們載有合約、敏感資料、客戶資訊、智慧財產,而且仍然是最常見的網路攻擊工具之一。根據 Ponemon 研究所的最新研究,61% 的企業在過去兩年內曾發生與檔案相關的資料外洩事件,每次事件平均造成 270 萬美元的損失。

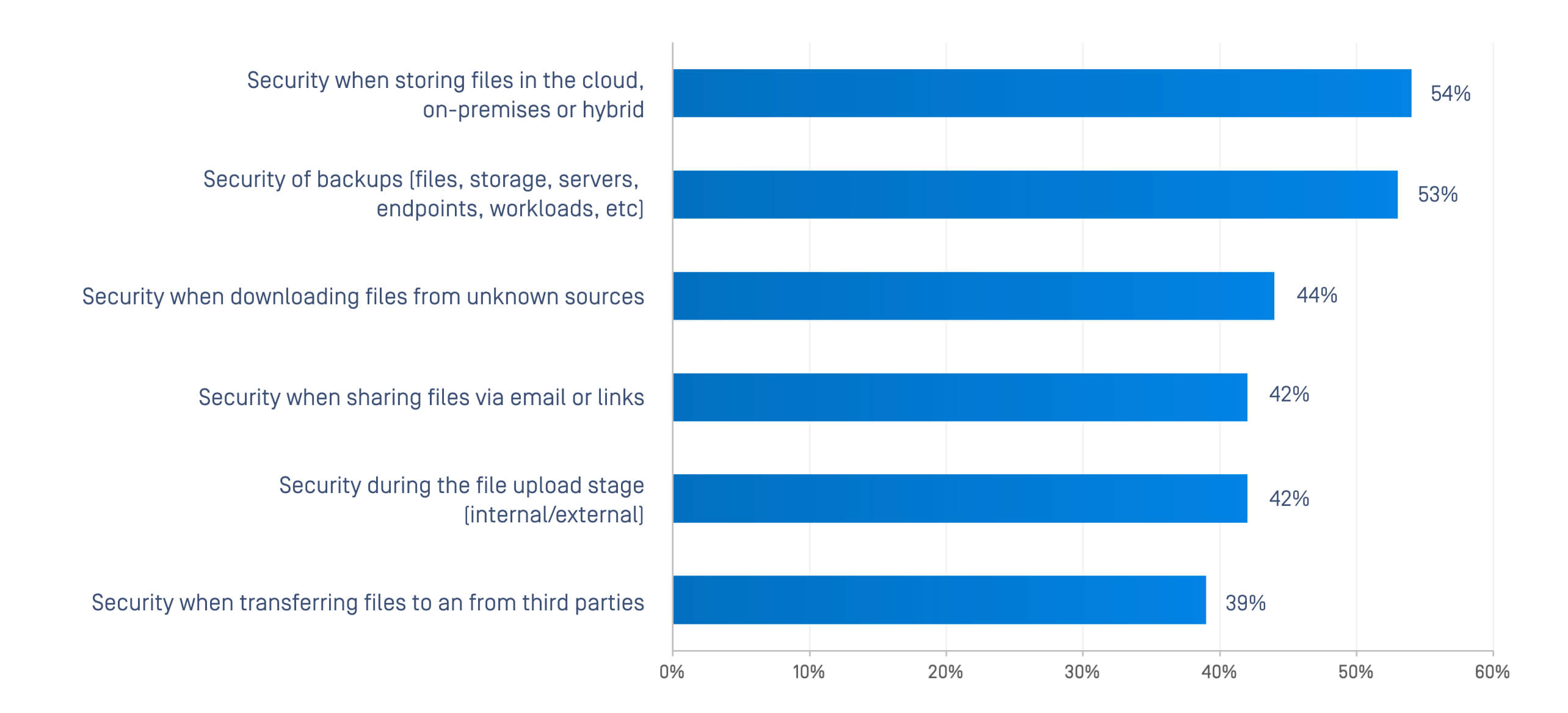

使問題更加複雜的是對檔案保護的信心不足。舉例來說,不到一半的組織對於在上傳、傳輸、下載和第三方共用等一般工作流程中保護檔案的信心很高。

傳統的點解決方案,例如單一的防毒引擎、孤立的資料遺失防護工具,以及基本的閘道,並不是針對現代威脅的複雜性而設計的。攻擊者現在利用隱藏的惡意軟體、內嵌的腳本和可利用的函式庫,將日常檔案變成武器。無論是疏忽或惡意的內部風險,都會使問題更加複雜,而與資料隱私和治理相關的法規要求也不斷增加。

進入多層檔案安全平台:一種整合式方法,可在每個檔案的整個生命週期中,對其採取深度防禦策略。與零散的工具不同,平台結合了從惡意軟體偵測到CDR (內容解除與重建) 等多種互補控制,可提升彈性、審計準備度並降低作業複雜度。

本文將探討何謂多層檔案安全平台、企業採用的原因,以及它們如何推動可衡量的安全與商業成果。

什麼是多層檔案安全平台?

多層檔案安全平台是整合多種偵測、分析和防禦技術的統一系統,可在混合 IT 和 OT 環境中保護敏感檔案。

多層檔案安全的Core 原則

這種方法的核心反映了檔案安全性的深度防禦原則:沒有任何單一工具可以阻止所有威脅,但是多層次的共同作用可以大幅降低風險。

- 檔案會在每個入口點進行掃描、消毒和分析。

- 安全層是集中協調的,而不是零碎地附加在安全層上。

- 平台將覆蓋範圍擴展至雲端、端點及關鍵基礎架構環境。

現代平台的基本安全層級

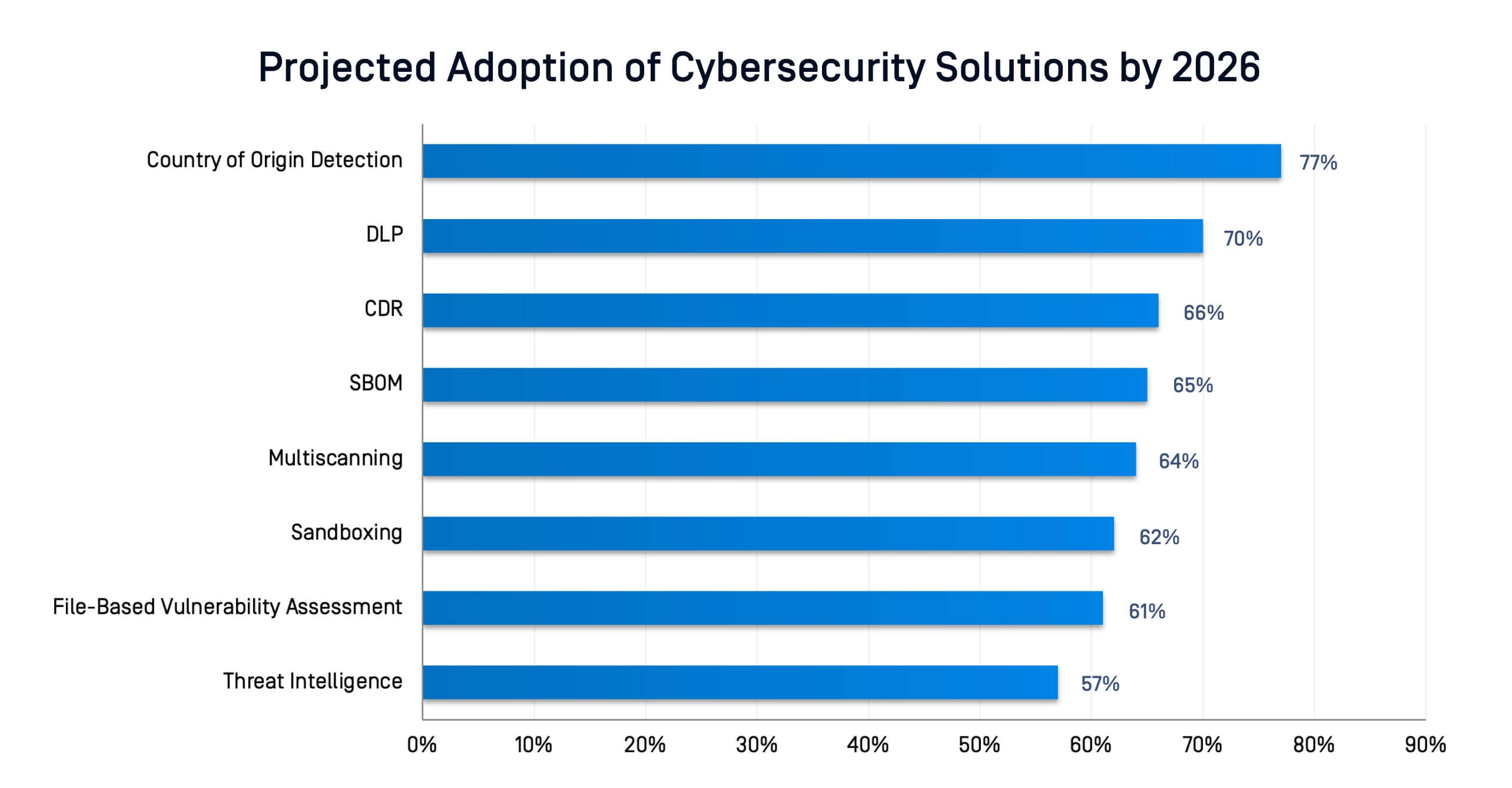

知名的平台整合了各種技術,例如

- 使用數十種反惡意軟體引擎Multiscanning

- CDR 可清除隱藏的巨集或惡意物件

- 沙箱動態分析可疑檔案

- File-based vulnerability assessment ,攔截含有過期或有風險程式庫的檔案

- SBOM (Software 物料清單)分析以發掘隱藏的相依性 (例如 Log4j)

- DLP (資料遺失防護) 可阻止意外或惡意的資料外洩

- 針對新興風險的威脅情報關聯

- 原產地分析可標示來自特定地區的高風險檔案

多層檔案安全性如何保護敏感資料

透過分層控制,平台可防止以下情況發生:

- 隱藏在一般格式中的檔案型惡意軟體和駭客軟體

- 意外洩漏敏感資料(PII、PHI、PCI)

- 利用嵌入式元件的漏洞

- 利用檔案能見度低的內部威脅

- 透過產生稽核就緒的檔案安全記錄,避免不符合法規的情況發生

為何單點式檔案安全解決方案會失敗

單點產品是為更簡單的時代所設計。如今,敵人會利用它們之間的空隙。

迴避點解決方案的檔案傳播威脅不斷演進

- 惡意巨集從 Office 檔案啟動勒索軟體

- 繞過單一防毒引擎的混淆型惡意軟體

- 可開發的檔案格式,如 CAD、ISO 和 ZIP 影像

- 人工智慧工具可能無意中暴露的元資料洩漏

法規與合規差距

GDPR、HIPAA 和 RBI 網路安全準則等法規遵循框架要求對敏感資料進行可證明的控制。點式工具很少能提供企業所需的稽核追蹤、報告和集中管理,以證明符合規定。

研究透視:企業採用與功效

資料很清楚:組織正轉向多層防禦解決方案,作為統一安全平台的一部分,結合多種技術以大規模偵測、解除及分析檔案。

企業投資趨勢與投資報酬率

CIO 和 CISO 通過以下方式報告可衡量的 ROI:

- 降低或避免外洩成本 (Ponemon 指出每次事件的平均成本為 270 萬美元)

- 將工具整合至單一平台,降低作業複雜度

- 改善合規狀況,降低罰款和法規懲處的風險

閱讀更多關於全球產業如何因應現代網路威脅的資訊。

威脅驅動因素:內部風險、檔案傳播攻擊和法規壓力

混合環境中的內部威脅

Ponemon 的研究顯示,45% 的檔案外洩事件來自於內部人員洩漏資料,而 39% 則是由於可視性和控制不佳所造成。混合環境會讓情況變得更糟,因為檔案現在會在雲端平台、端點和協力廠商系統間流動,造成更多的濫用機會。

檔案型惡意軟體、駭客軟體和 APT

攻擊者持續將檔案武器化,作為贖金軟體和進階持續性威脅的傳送機制。日常檔案格式中的漏洞可讓惡意有效載荷繞過傳統防禦,在企業網路中建立據點。

合規、資料主權和法規

從 GDPR 和 HIPAA 到印度的 CERT-In SBOM 指導方針等法規要求,使得檔案層級控制成為必要。資料主權要求也意味著組織必須確切知道敏感檔案的儲存、存取和傳輸位置。

平台層級的檔案安全性如何降低風險、成本和複雜性

集中管理和可見性

平台可在上載、傳輸、下載和協作的工作流程中統一安全政策。CIO 可透過單一視窗監控檔案安全性,並提供全面的稽核記錄以符合法規。

整合式安全控制

平台在單一工作流程中協調分層控制,而非雜亂使用不同的工具。無論檔案是透過雲端儲存、電子郵件或 OT 網路移動,都會自動進行掃瞄、消毒和分析。

降低 TCO 並提高 ROI

透過將多點產品整合為單一的多層平台,企業可降低授權、整合及管理成本。Ponemon 的調查結果顯示,採用平台的組織在改善彈性的同時,也大幅節省 TCO(總擁有成本)。

獲取有關如何讓您的組織加快速度的最新見解。

主要功能、評估標準與最佳實務

必備功能

- 使用多個反惡意軟體引擎進行Multiscanning

- CDR 可移除內嵌威脅和零時差攻擊

- 具有快速動態分析功能的沙盒

- 檔案型弱點與 SBOM 分析

- DLP 與敏感資料分類

- 威脅情報整合

- 原產地檢查

- 集中式政策執行

評估標準:需要注意的事項

- 跨平台相容性 (雲端、端點、OT)

- 集中式管理主控台

- 可客製化的工作流程與自動化

- 強大的報告與稽核能力

- 在受管制行業的供應商記錄

實施最佳實務

- 從高風險的工作流程開始 (例如第三方上傳、跨網域傳輸)

- 與現有的 CI/CD 管道和安全檔案傳輸系統整合

- 訓練團隊了解零信任檔案處理政策

- 定期更新政策,以符合法規要求和威脅情報

建立防禦檔案傳播威脅的彈性

檔案是威脅份子最常見的攻擊媒介之一,傳統解決方案已無法跟上。

企業必須採用多層次的檔案安全平台,在每個檔案的每個階段提供深度防禦。

OPSWAT的MetaDefender 平台將 Metascan™Multiscanning、Deep CDR、Adaptive Sandbox、Proactive DLP™、SBOM 生成等功能整合至單一、統一的架構中,協助企業降低成本、加強合規性,並保護 IT 和 OT 環境中的敏感檔案。

透過業界專家的建議和現場問答環節,瞭解OPSWAT 如何協助您的企業實現端對端檔案安全復原能力。