檔案安全是一項複雜的網路安全挑戰,影響著各行各業的組織。隨著全球公司都向數位基礎設施過渡,並依賴更多的第三方工具和服務來託管和管理其數位資產,日益複雜的惡意軟體的攻擊面不斷擴大。

要瞭解檔案保護,首先要對什麼是檔案安全性有基本的瞭解。在我們探索檔案安全最佳實踐之前,我們不僅必須了解檔案安全的含義,而且必須了解為什麼它是任何組織網路安全策略中不可或缺的一部分。

什麼是檔案安全?

檔案安全由數位檔案的安全訪問、發送和儲存來定義。其中包括檔案、公司機密和關鍵業務資訊、日誌檔(log files)和原始程式碼。檔案安全措施可防止這些資產被未經授權的各方刪除、篡改或訪問。

檔案通常必須在組織內外傳輸,與多個利益關係人共用,並發給合作眾多項目的夥伴。從一個安全點傳輸到另一個安全點的檔案不可避免地會暴露,因此容易受到攻擊。不良行為者可能會利用這些關鍵漏洞點,來滲透組織防禦,並導入隱藏的惡意軟體,而這些惡意軟體很不容易被發現。

僅在 2024 年,就發生了幾起 備受矚目的資料洩露事件 ,影響了從 Microsoft 等科技公司到 摩根大通等金融機構的大型組織。任何企業,無論大小,都不能免於潛在的檔案安全風險。

瞭解檔案安全性

定義檔案安全的概念,和真正理解檔案安全是兩種不同的課題;除了定義之外,檔案安全還可以分為五個不同的支柱:

為了防止將惡意或敏感檔案上傳到受保護的網路,必須在外圍就阻止威脅上傳。在將檔案上傳到 AWS 和 Microsoft Azure 等平臺上的網路應用程式之前,或者在檔案透過負載平衡器和 WAF 時,都需要掃描檔案以查找惡意軟體、漏洞和敏感資料。

透過過濾網路流量,對於保護網路免受網路型的威脅至關重要,尤其是在保護網路閘道和企業瀏覽器,免受從陌生網站下載的檔案影響時。

在整個檔案傳輸過程中,需要透過MFT (託管檔案傳輸)解決方案安全地在內部或外部傳輸檔案。這可以防止傳輸中的檔案專有資料被攔截、更改或竊取

像 Google Drive、Microsoft 365 或 Box 等雲端服務,允許組織可以無縫地共用和同步檔案。保護這些協作檔案的完整性和機密性,可以降低資料洩露的風險並遵守資料保護法規。

透過保護雲端和內部儲存環境(如 AWS S3、NetApp、Wasabi 和/或 Dell EMC)的資料儲存解決方案,防止資料洩露、停機和違反合規性。

檔案安全的主要威脅

為了更好地瞭解預防措施並確保檔案安全,請務必瞭解可能危及組織數位資產的新興威脅:

攻擊者可能會在組織網路與 雲端運算的應用程式連接時利用其網路中的弱點,通常是透過 API 或簡單的錯誤配置。雖然像Salesforce這樣的供應商可能會執行自己的安全策略,但網路安全是供應商和用戶之間的共同責任。

檔案安全最佳實踐

為了保護檔案,組織必須採用多層方法,包括實體、軟體和程序措施:

使用 Deep CDR(檔案無毒化)等工具,您可以在檔案進入檔案系統之前就清理檔案,從而防止任何潛在的惡意代碼滲透組織的防禦。透過從 150 多種受支援的檔案類型中,刪除任何非必要或不符合策略的代碼來防止零時差攻擊。

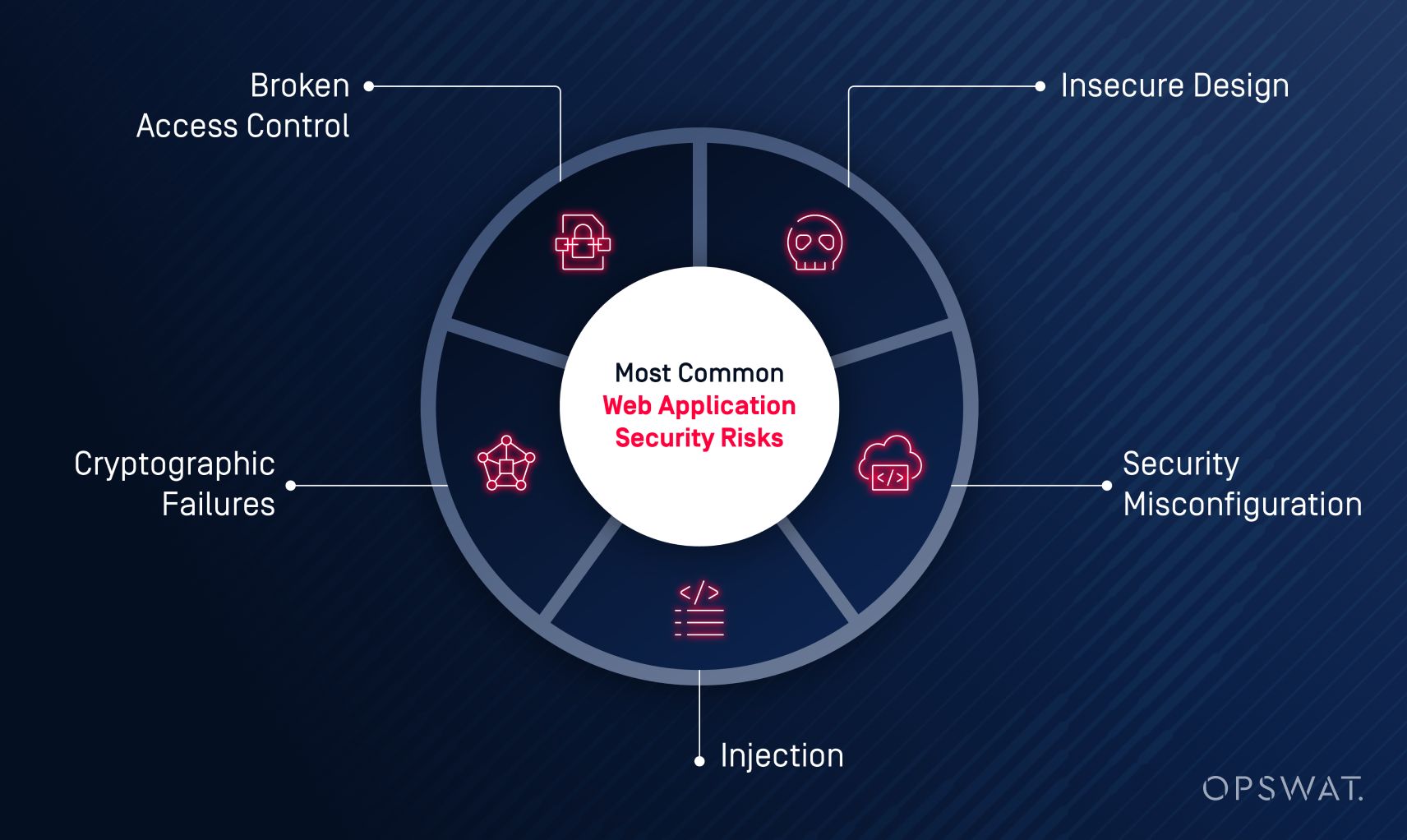

OWASP 前 10 名

開放 網路應用程式安全專案 (OWASP) 前 10 名是基於廣泛研究和調查的最常見的 網路應用程式安全風險清單。此清單會定期更新,並被廣泛認為是安全 網路應用程式開發的行業標準。其中一些風險包括:

合規性的影響

GDPR 和 HIPAA 等嚴格的資料保護法規,使合規性成為制定檔案安全策略的關鍵部分。不合規不僅會使組織面臨法律責任,還會損害其聲譽並損害客戶的信任。

制定安全措施以防止敏感資訊洩露,並減少組織在發生資料洩露時的責任尤為重要。 主動式 DLP(資料外洩防護) 等工具可以掃描、檢測和編輯檔案中的機密和其他敏感資訊,以幫助組織滿足合規性標準。

延伸閱讀:什麼是資料外洩防護(DLP)?

結論: 保護檔案並防止資料洩露

檔案安全是保護組織資產和維持資料完整性不可或缺的要素。透過採用強大的安全措施,組織可以降低惡意軟體暴露或勒索軟體攻擊的風險,培養信任,並充滿信心地應對不斷變化的威脅情勢。實施多層安全策略並優先採取主動措施來降低風險並保護當前的敏感資訊,可以防止明天發生代價高昂的資料外洩。