不斷增加的檔案型攻擊和零時差威脅正在侵蝕防毒和沙箱等傳統安全解決方案的效能。現今的 CISO 面臨越來越大的壓力,他們必須證明能夠主動防禦複雜的攻擊者,尤其是在檔案、附件和檔案傳輸對日常作業非常重要的環境中。

這就是 CDR(內容解除與重組)的由來。CDR 並非試圖偵測已知的惡意軟體,而是透過移除潛在的惡意元件,主動對檔案進行消毒,同時保留可用性。

本部落格將探討 CDR 的技術特性及其運作方式、與傳統工具的比較,以及企業為何快速採用 CDR 作為多層防禦策略的一部分。

什麼是內容解除與重建 (CDR)?

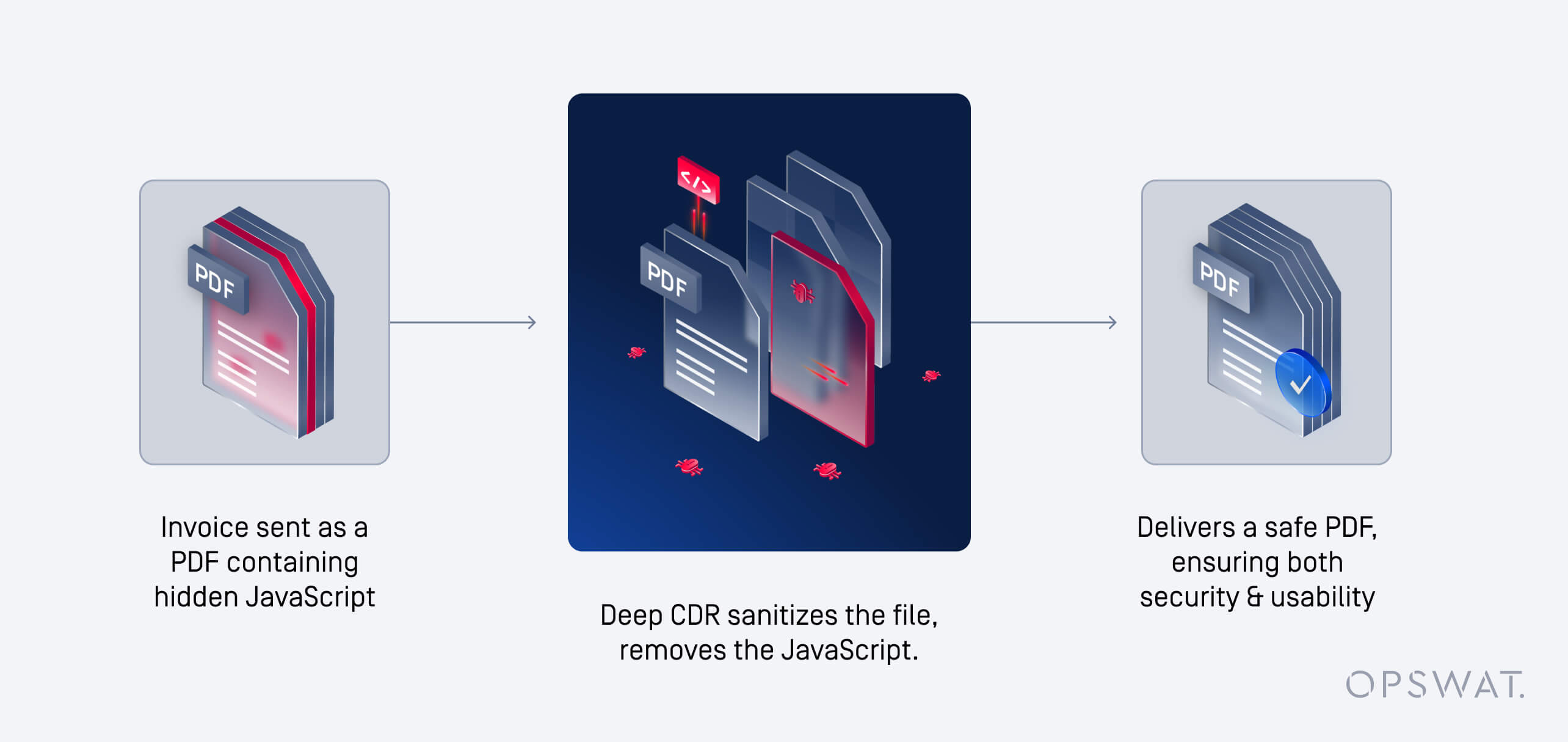

CDR 是一種主動式檔案淨化技術,可透過移除檔案中的惡意人工物質來消除潛在威脅。CDR 不是嘗試識別惡意軟體,而是拆解檔案、剔除不安全的元素 (例如巨集或內嵌程式碼),然後為終端使用者重建安全可用的版本。

此方法可確保透過電子郵件、下載、檔案傳輸或協作工具進入企業的檔案,不含隱藏的惡意有效載荷,在不影響生產力的情況下保護組織。

CDR 與傳統惡意軟體偵測的差異

- CDR:移除未經核准的元素,無須依賴簽章或行為分析。

- 防毒:根據識別碼或啟發式偵測已知威脅。

- 沙箱:在隔離環境中引爆可疑檔案以觀察行為。

與大多數基於偵測的工具不同,CDR 提供無簽章的防護,使其能高度有效地對抗零時差威脅和多形惡意軟體。

內容 解除武裝與重建背後的Core 原則

- 假設所有檔案都不可信

- 解除 移除作用中或可執行的內容 (巨集、指令碼、內嵌程式碼)

- 重建:以安全、標準化的格式重新產生檔案

- 交付:提供乾淨、可用的檔案,並保留完整性、功能性及業務連續性

CDR 在現代網路安全中的重要性

超過 90% 的惡意軟體透過檔案型威脅進入組織,例如電子郵件附件、上傳入口網站、下載和卸除式媒體。由於攻擊者越來越多地將 PDF、Office 檔案和影像等可信賴的檔案類型作為攻擊目標,因此僅依賴偵測會留下盲點。CDR 可在威脅執行之前將其解除,從而縮小了這一差距。

為何企業轉向使用 CDR 來保護檔案安全?

採用的驅動因素包括

- 不斷增加的零時差和 APT(先進持續性威脅)

- 金融、醫療保健和政府部門的合規壓力

- 需要以安全、可用的檔案維持業務連續性

- 減少檢測型工具的誤報

- 加強深度防禦策略

內容解除與重建如何運作?

CDR 遵循結構化的工作流程,旨在即時消毒檔案,而不會影響可用性。

循序漸進的 CDR 工作流程:從檔案輸入到傳送

- 攝取:檔案上傳、下載或傳輸。

- 解析:將檔案分解為元件進行分析。

- 解除:剔除惡意或不必要的元素 (巨集、內嵌可執行檔、指令碼)。

- 重建:重建檔案的乾淨、功能性副本。

- 傳送:安全檔案傳送到最終使用者或工作流程。

CDR 技術的主要功能

- 廣泛的檔案格式涵蓋範圍 (Office、PDF、影像、檔案等)

- 適用於高產量環境的即時處理

- 政策式控制 (隔離、警示、封鎖或允許)

- 靈活的配置可滿足不同的使用情況(電子郵件閘道、網頁上傳和檔案分享平台)

- 保留檔案完整性與可用性

為何Deep CDR 非常重要

基本 CDR 可移除表面層的有效內容。Deep CDR™則更進一步,以細微層級解析檔案結構,確保沒有惡意片段隱藏在巢狀層中。

CDR vs. 防毒與沙箱:主要差異與互補角色

防毒、沙櫃和 CDR 如何處理檔案型威脅

| 使用個案 | 防毒軟體 | 沙盒 | CDR |

|---|---|---|---|

| 已知威脅偵測 | 完全支援 | ||

| 零天防護 | |||

| AI 產生的惡意軟體 | 部分支援 | ||

| 行為分析 | |||

| 即時檔案淨化 | 不適用 | 不適用 | |

| 保留檔案可用性 | 部分支援 | ||

| 合規對齊 | 部分支援 | 部分支援 | 部分支援 |

| 大容量的擴充性 | 部分支援 | ||

| 與企業工具整合 |

CDR 是取代還是補充沙箱和防毒軟體?

CDR 本身並非替代品或整體解決方案。它是深度防禦策略的補充層級:

- 防毒軟體可有效率地處理已知的威脅。

- 沙盒提供行為洞察。

- CDR 可確保檔案在傳送至使用者之前,已清除未知的威脅。

選擇正確的組合:何時部署 CDR、防毒軟體或兩者兼具

- 電子郵件附件:使用 CDR 主動進行消毒

- 進階威脅分析:使用沙箱

- Endpoint 防禦:使用防毒軟體

- 企業彈性:結合三者

CDR 可應對哪些類型的檔案和威脅?

CDR 支援的常見檔案類型

- Microsoft Office(Word、Excel、PowerPoint)

- PDF格式

- 影像 (JPEG, PNG, BMP, ...)

- 檔案 (ZIP, RAR)

- 可執行檔與安裝程式

- CAD、DICOM 和特殊工業格式

被 CDR 中斷的威脅媒介:巨集、嵌入式物件等

- Office 檔案中的巨集

- PDF 中的 JavaScript 動作

- 隱藏技術

- 可利用物件觸發檔案閱讀器的漏洞

- 混淆或多形有效載荷

CDR 如何防禦零時差

漏洞和基於檔案的 Evasive 威脅?

為何 CDR 能有效對抗未知和零時差惡意軟體

- 不依靠簽名或行為模式

- 透過直接消毒檔案中和結構性風險

- 減少執行前的攻擊面

CDR 對抗躲避式惡意軟體技術

逃避策略,例如:

- 多形惡意軟體

- 加密的有效負載

- 延遲執行觸發

CDR 透過剔除檔案層級的活動內容來緩解這些問題,讓攻擊者無機可乘。

評估和實施 CDR 的最佳做法

選擇 CDR 技術供應商時的主要評估標準

- 支援的檔案類型廣泛

- 消毒深度 (基本Deep CDR 與Deep CDR)

- 與現有工作流程的整合能力

- 合規認證與對齊

- 規模化的效能指標

整合 CDR 與現有安全基礎架構

| 陷阱 | 緩解 |

|---|---|

| 僅部署基本 CDR | 選擇Deep CDR 進階保護 |

| 忽略已加密的檔案 | 使用政策式處理(隔離或手動檢查) |

| 整合性差 | 選擇具有成熟企業連接器的供應商 |

進一步瞭解OPSWAT的檔案安全解決方案套件,以及Deep CDR 如何協助您的企業知名不斷演進的威脅。

常見問題

CDR 技術會影響檔案的可用性或格式嗎?

OPSWAT Deep CDR 旨在保留檔案在淨化後的可用性和可讀性。在移除巨集或內嵌腳本等作用中內容以消除威脅的同時,檔案的核心結構和格式仍保持完整,以支援業務的連續性。

CDR 是否適用於高度規範的產業,例如醫療照護或金融業?

是的。OPSWAT Deep CDR 符合醫療保健、金融和政府等產業嚴格的法規遵循要求。透過主動移除威脅而非依賴偵測,它可支援 HIPAA、PCI-DSS 和 GDPR 等法規要求,協助組織維護資料完整性和機密性。

CDR 如何處理加密或密碼保護的檔案?

除非解密,否則無法對加密或密碼保護的檔案進行消毒。OPSWAT Deep CDR 會標示這些檔案,以進行政策式處理,例如隔離或手動檢閱,以確保隱藏的威脅不會繞過安全控制。

CDR 有哪些典型的部署模式 (雲端、內部部署、混合)?

Deep CDR 支援多種部署選項,以滿足不同的企業需求。對於有嚴格資料駐留或法規要求的內部部署環境,可透過 MetaDefender Core.對於尋求可擴充、無基礎架構解決方案的組織、 MetaDefender Cloud提供 CDR 的 SaaS 服務。也可採用混合方式,結合內部部署與雲端部署,以支援分散式基礎架構或處理高峰處理需求。這種彈性可確保無縫整合至現有的安全架構,而不會影響效能、合規性或擴充性。

CDR 是否像防毒軟體一樣需要頻繁更新?

與依賴簽章更新的防毒工具不同,OPSWAT Deep CDR 採用主動、無簽章的方式。它可根據檔案結構和行為移除潛在的惡意內容,減少持續更新的需求,並將作業開銷降至最低。

CDR 處理大量檔案的速度有多快?

OPSWAT Deep CDR 專為高效能環境而設計。它可以即時處理大量檔案,因此適用於電子郵件過濾、檔案上傳和跨域傳輸等使用個案,而不會造成延遲。檢視Deep CDR 效能指標。

CDR 可以與電子郵件閘道和檔案分享平台整合嗎?

是的。OPSWAT Deep CDR 可與安全電子郵件閘道、檔案分享平台和內容協作工具無縫整合。這可讓組織在關鍵進出口點消毒檔案,降低跨通訊管道的檔案型威脅風險。

在敏感檔案上使用 CDR 對隱私有什麼影響?

OPSWAT Deep CDR 以隱私為考量。它在記憶體中處理檔案,不會保留已消毒的內容,確保敏感資料得到安全處理。組織可以設定政策,從處理中排除特定的元資料或欄位,以符合隱私需求。

CDR 技術如何演進以因應新的檔案格式和威脅?

OPSWAT 持續更新Deep CDR ,以支援新興的檔案格式和不斷演進的威脅媒介。其與格式無關的架構使其即使在不熟悉或修改過的檔案結構中也能解除威脅,使其能夠對抗未來的攻擊技術。

CDR 技術能否防禦人工智慧產生或人工智慧驅動的惡意軟體?

是的。OPSWAT Deep CDR 可解除威脅,無論威脅是如何產生,包括由 AI 產生或增強的威脅。與依賴已知簽章或行為模式的偵測型工具不同,Deep CDR 會根據結構分析移除檔案中的潛在惡意元素。這使得它能夠非常有效地對抗新型、多態或 AI 製作的惡意軟體,這些惡意軟體可能會躲避傳統的安全解決方案。