OPSWAT Metascan 是一種先進的威脅檢測和預防技術,可同時運行多個反惡意軟體引擎,以最大限度地提高捕獲已知惡意軟體的可能性。雖然單個防病毒引擎可以檢測 40%-80% 的惡意軟體,但 Metascan 使網路安全專家能夠在本地(支援 Windows 和 Linux)和雲端 (MetaDefender Cloud)以達到大於99%的檢出率(請參閱我們的報告)。我們的解決方案不僅提高了檢測率,縮短了病毒爆發檢測時間,而且還為單一供應商的反惡意軟體解決方案提供了彈性。Metascan是其中的關鍵軟體模組之一 OPSWAT MetaDefender Core 並透過評估最有效的防病毒 (AV) 提供者並將其添加到我們的 引擎供應商清單中來不斷增強。我們一直在尋找新的安全合作夥伴,以添加到我們的多防毒引擎掃描解決方案中,以更好地保護我們的客戶免受日益複雜的網路犯罪的侵害。在這篇文章中,我們將介紹自動駕駛汽車在被添加到Metascan之前的技術評估過程。

評估過程經歷四個不同的階段:軟體包需求驗證、第三方元件檢查、快速整合和自動化測試。

評估的第一階段是 SDK(軟體開發工具包)包需求驗證。根據我們與 30 多個知名的反惡意軟體引擎整合的經驗,我們提出了一組標準且簡單的要求:

- 為了便於整合,SDK 包需要是 C 或 C++ 介面。通常,使用 CLI(命令行介面)的掃描過程有三個步驟:初始化(包括載入整個資料庫)、掃描和取消初始化。每個掃描的檔都會發生整個過程,這會減慢掃描過程。而使用 C++ 整合時,系統只需初始化一次並等待傳入檔案掃描。我們只需要在停止整個產品服務時取消初始化系統。

- 合格的引擎應該有單獨的引擎模組檔和定義檔,以便於作為小包交付,不應無意中更新。

- 此外,我們為許多關鍵基礎設施行業提供隔離環境,因此提供的引擎必須支援定義檔的離線更新。

- 為了向客戶提供高階威脅防禦解決方案,我們需要對添加的AV提出其他幾項要求,例如線程安全、高輸送量和無需安裝過程的獨立SDK。

如果滿足所有包裝要求,我們將進入評估的第二階段,即檢查包裝的合規性。它使用第三方工具進行掃描,以檢測所有漏洞或證照問題。如果發現任何問題,我們會通知 AV 供應商解決該問題,然後再繼續評估過程。

要求的第三階段是整合檢查,看看發動機是否可以無縫整合並平穩運行。根據範例代碼或整合指南,我們啟動非常基本的功能,例如初始化和掃描。然後進行快速測試,透過掃描EICAR防病毒測試檔和乾淨檔案來確保整合正確。對於資料安全控制,我們在測試期間使用網路監控程式,以確保引擎不會向其家庭伺服器發送任何資料。

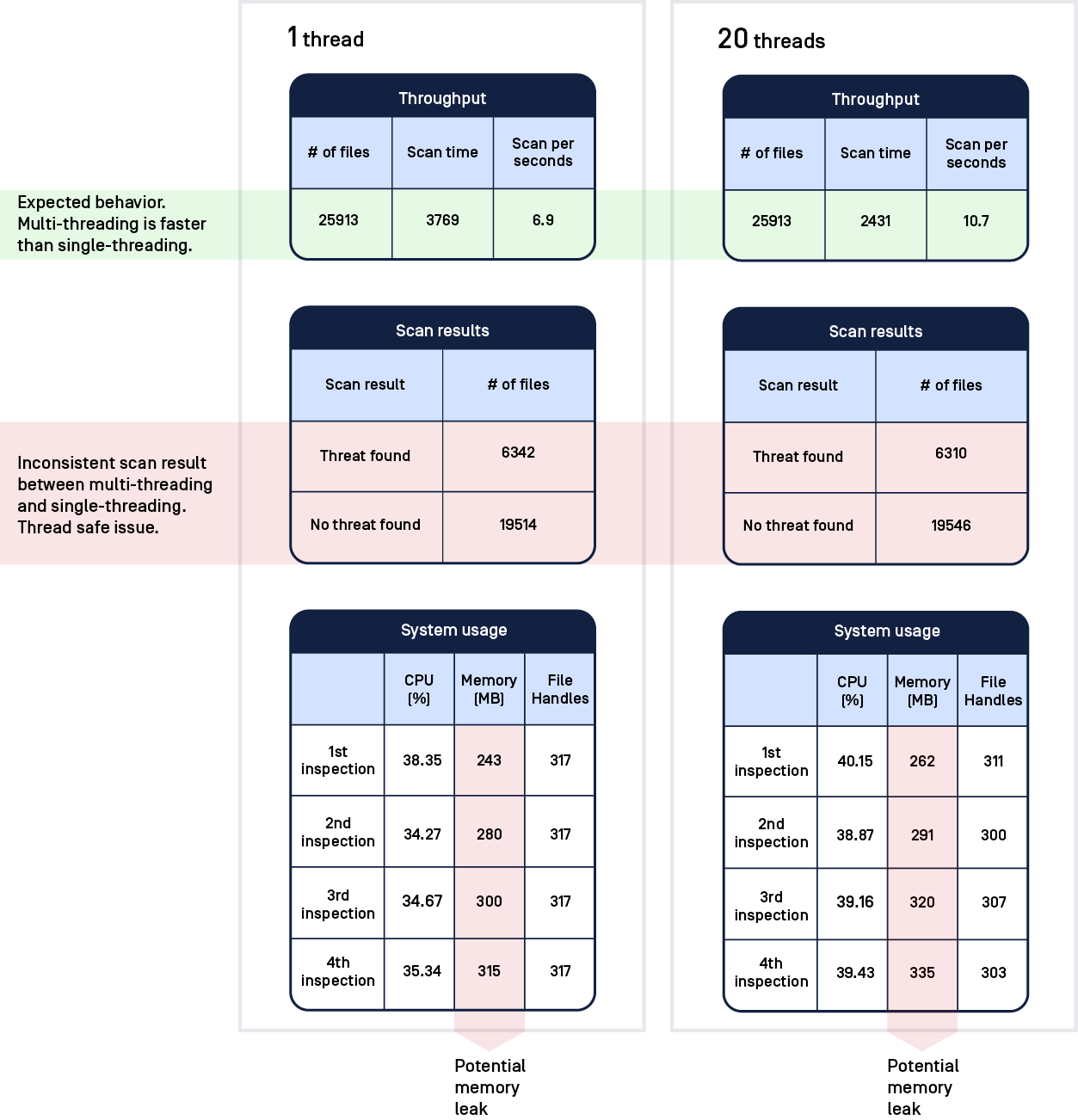

此外,我們還開發了一個全面的測試框架來衡量性能指標,包括輸送量、記憶體洩漏、CPU 消耗和線程安全。如下圖所示,我們進行了單線程掃描和多線程掃描(本次測試為20個線程)2種場景的測試。根據性能測量,我們可以識別AV在掃描過程中出現的現有錯誤或問題。

我們使用數以千計的樣本檔,包括已知的惡意檔和良性檔,並由評估引擎掃描它們,以衡量檢測率(假陽性和假陰性)。該框架還監控AV的佔用空間,以發現潛在的記憶體洩漏或高於預期的CPU消耗。例如,在上面的測試演示中,記憶體使用量在四次不同的檢查中有所增加,這表明可能存在記憶體洩漏。同樣,測試結果揭示了發動機輸送量以及掃描過程中的任何故障,這些故障被記錄下來以供進一步調查。

隨後,我們進行了壓力測試,該測試使用更大的資料集運行了一天,以進一步研究自動駕駛汽車的性能和穩定性。我們在 docker 容器中建構了一個整合測試環境。如果在此階段發現任何問題,我們會與AV供應商一起與測試容器共用已發現的問題,以保持一致的測試環境。

在仔細評估了 AV 的整合和性能後,如果 Metascan 透過了我們所有的嚴格測試,我們將部署與 Metascan 的正式整合,確認合作協定並宣佈為我們的客戶添加新的反惡意軟體引擎。

我們一絲不苟的AV評估流程旨在確保為我們的客戶提供無可挑剔、動態和高效的安全產品。它還在兩者之間建立了緊密而成功的合作 OPSWAT 與我們的技術合作夥伴共同保護我們的客戶免受日益先進的網路攻擊。我們不斷尋找新的視音訊供應商加入我們的多防毒引擎掃描解決方案。為了可能的合作夥伴關係 OPSWAT,請立即 聯繫我們 。我們很樂意回答任何問題。