我們技術精湛的團隊成果豐碩,專注於強化MetaDefender Sandbox 分析引擎、支援其他威脅類型 (例如我們新加入的 URL 分析功能)、在全球範圍內以共同趨勢發展社群,以及打造企業級產品。

在這篇簡短的文章文章中,我們會展示一些大多數使用者日常不會互動的管理面板/後端功能,因為這些功能只有管理員才能使用。

如何存取管理面板

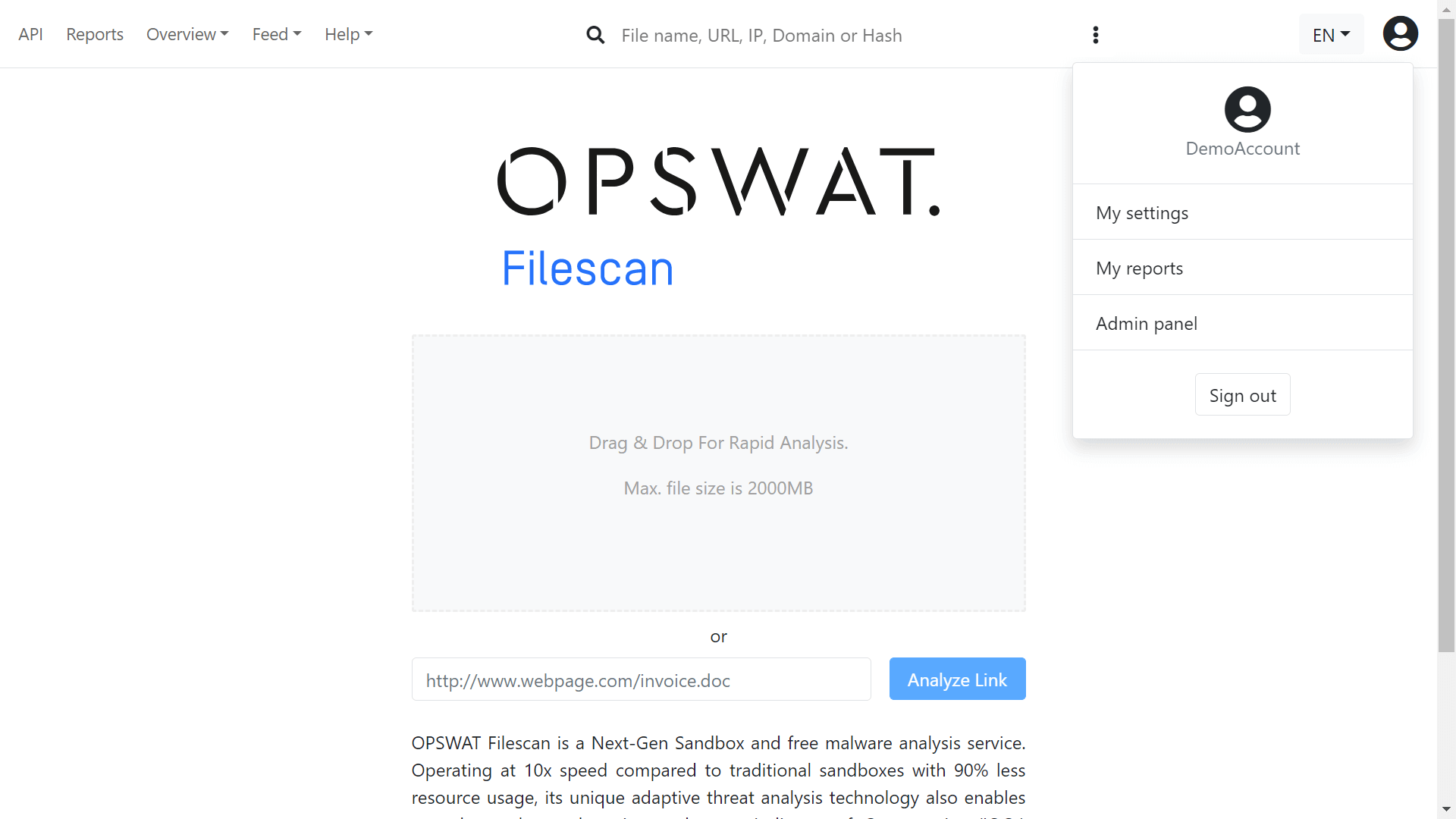

具有管理員身份的使用者可在登入OPSWAT Filescan Web 服務後存取「 管理面板」。您可以導航至螢幕右上方的 使用者設定檔功能表,然後按一下「管理面板」,即可找到管理 員按鈕。

注意:部署 vanilla 系統時,會自動為初始使用者指定管理員狀態。

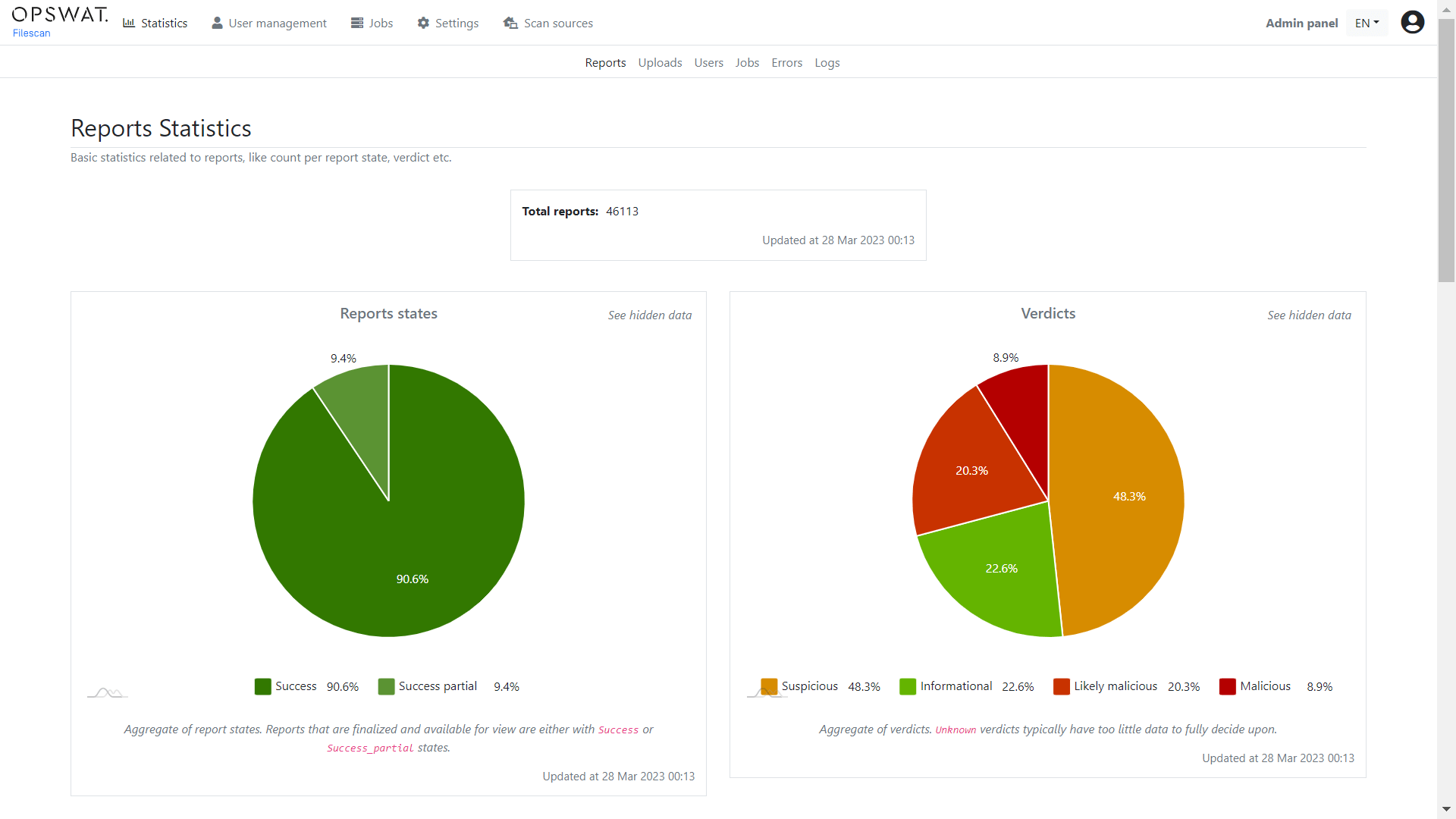

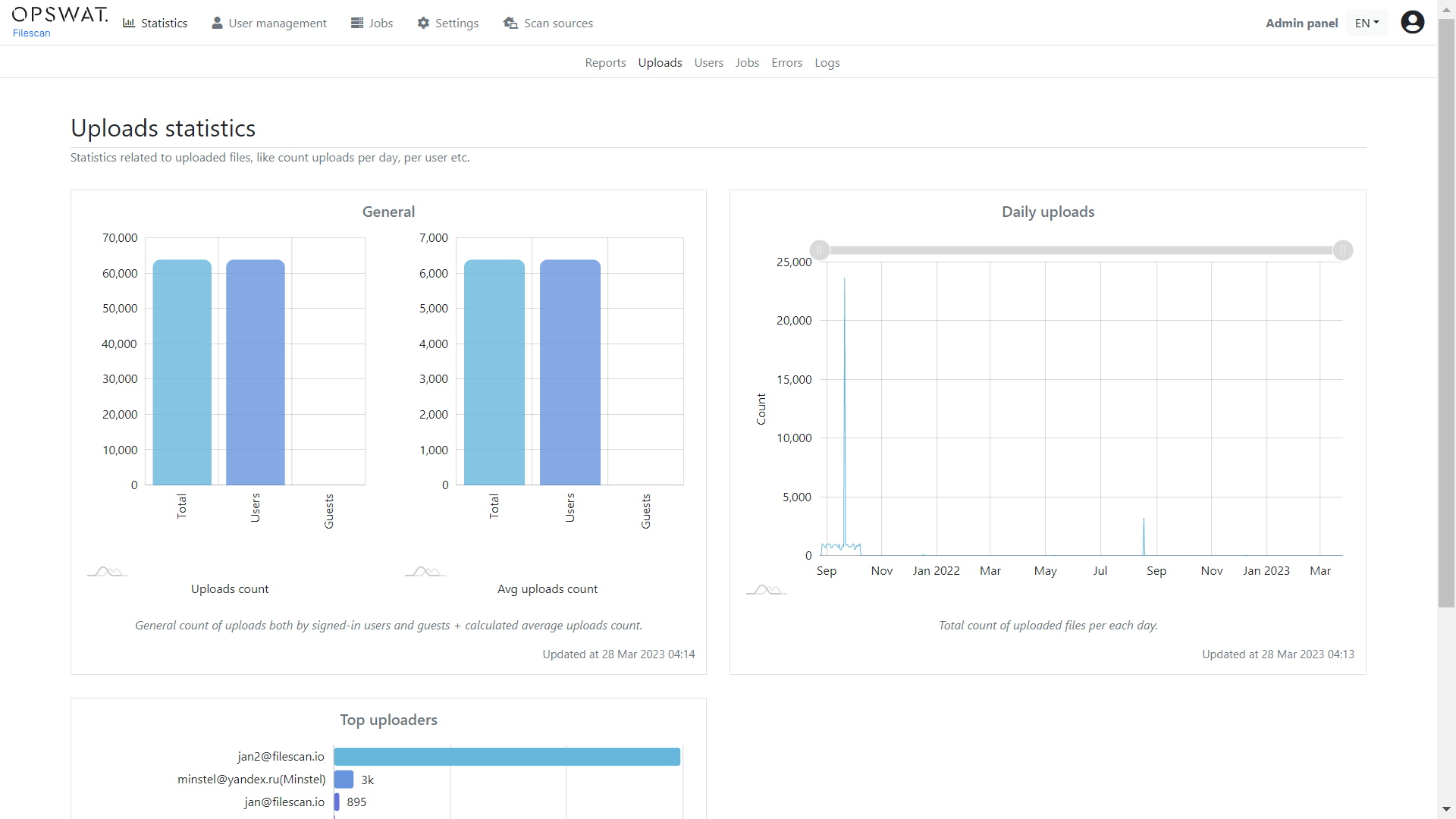

管理面板包含所有統計子頁面,您可以使用下圖的頂部功能表列存取。此外,一般使用者可以存取趨勢頁面,以獲得類似的輸出。

統計頁面有多種資料分析,包括看到的檔案類型、活躍使用者總數、最多上傳者、上傳者數量等。

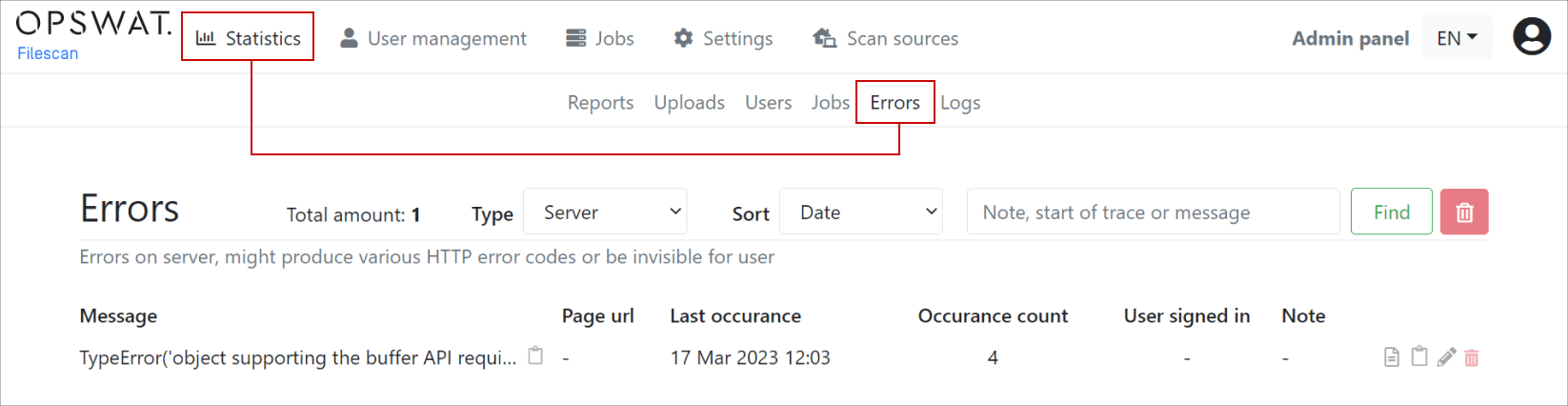

Errors 子頁面也包含一個去重複的清單檢視,具有篩選使用者可能遇到的客戶端錯誤的功能。這是尋找您可能尚未考慮的邊緣案例的好去處。

注意:經營公共社區服務的好處之一,就是我們會收到各式各樣的檔案和 URL。我們不斷以真實世界的資料來強化我們的系統。

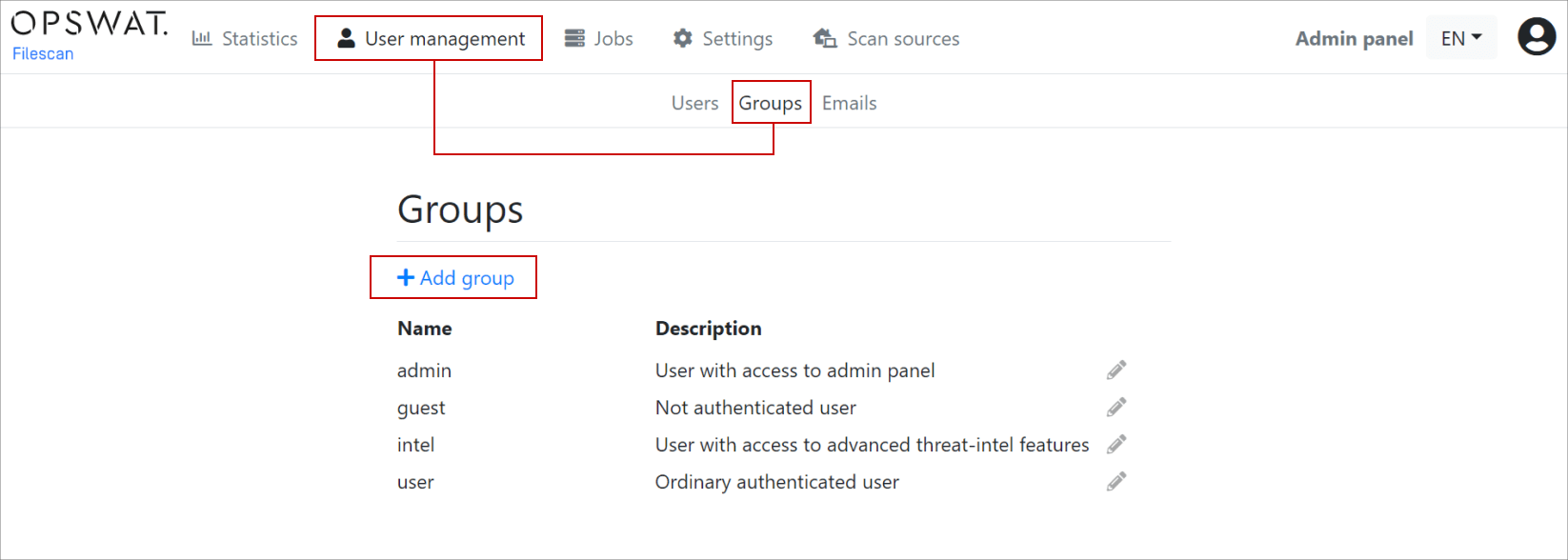

使用者管理

使用者管理」頁面提供分頁的使用者清單,包括使用者帳號狀態、群組名稱、最後登入日期及其他資訊。基於資料隱私的考量,我們不會附上截圖。不過,值得注意的是,有一個高度可設定的使用者群組功能,讓管理員可以建立任意數量的群組,並指定權限。任何使用者都可以是單一群組或多個群組的成員,而最終的存取權限是以群組聚集的方式進行,類似於使用者在 UN*X (Unix-Like) 系統上的運作方式。

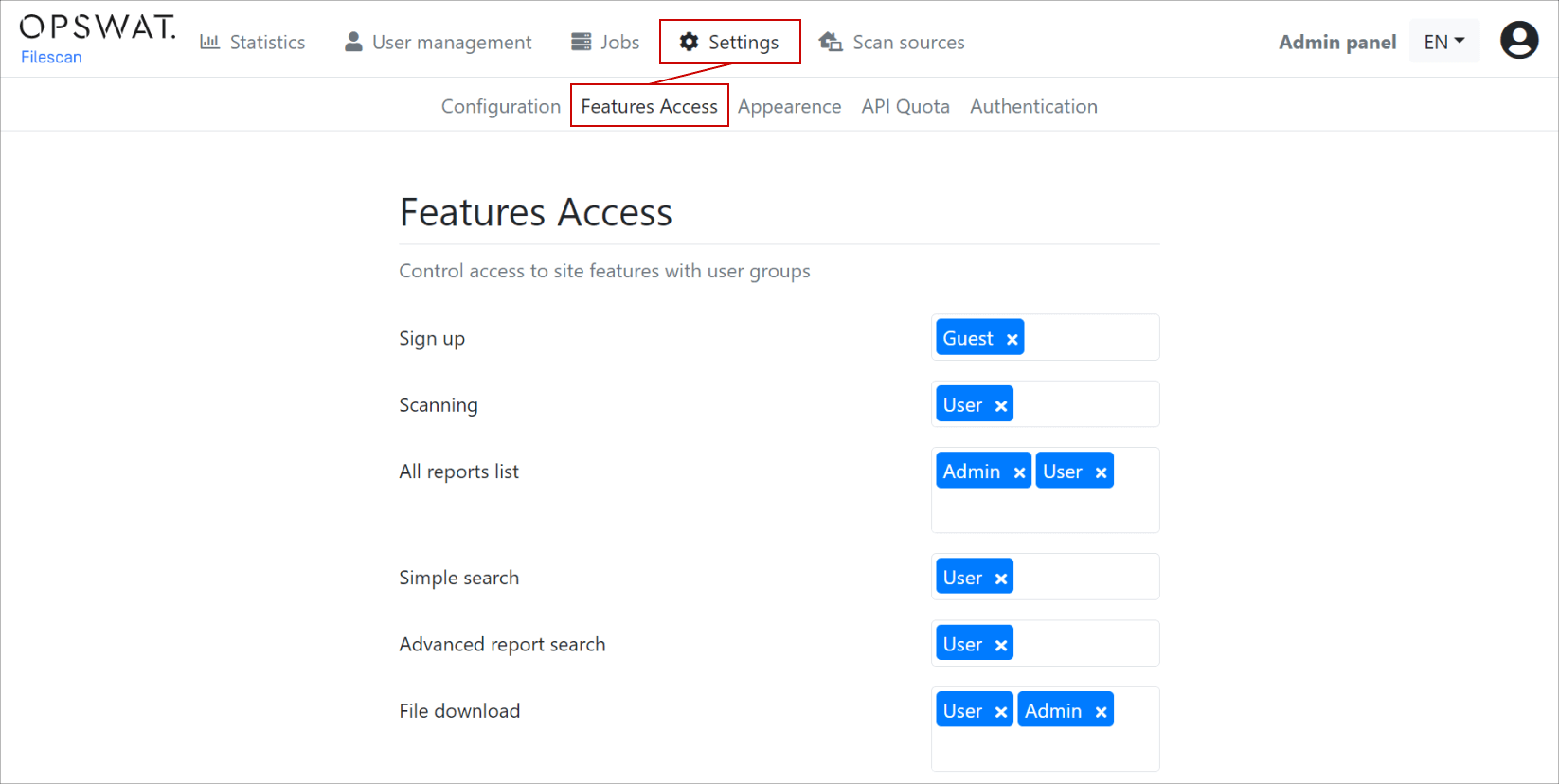

透過使用頂部功能表列導航至「設定」>「功能存取」,即可設定個別群組的權限。例如,您可以設定允許哪個群組存取哪項功能。

請注意,預設情況下,每個使用者都是使用者群組的一員。Intel 使用者將可存取基本Threat Intelligence 和進階情Threat Intelligence 功能。

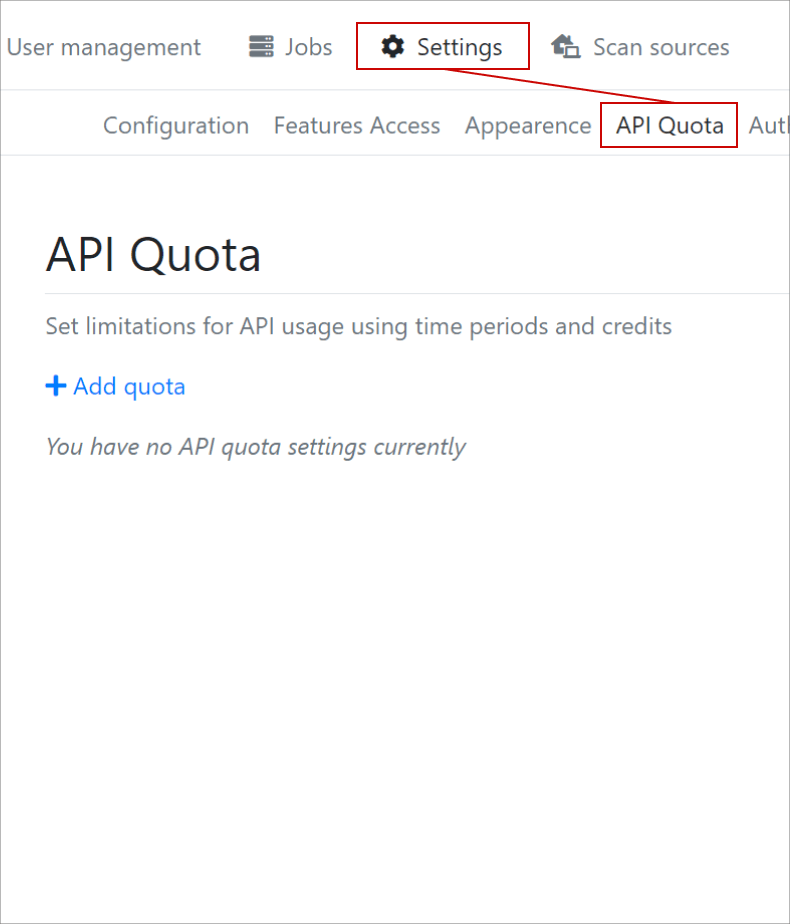

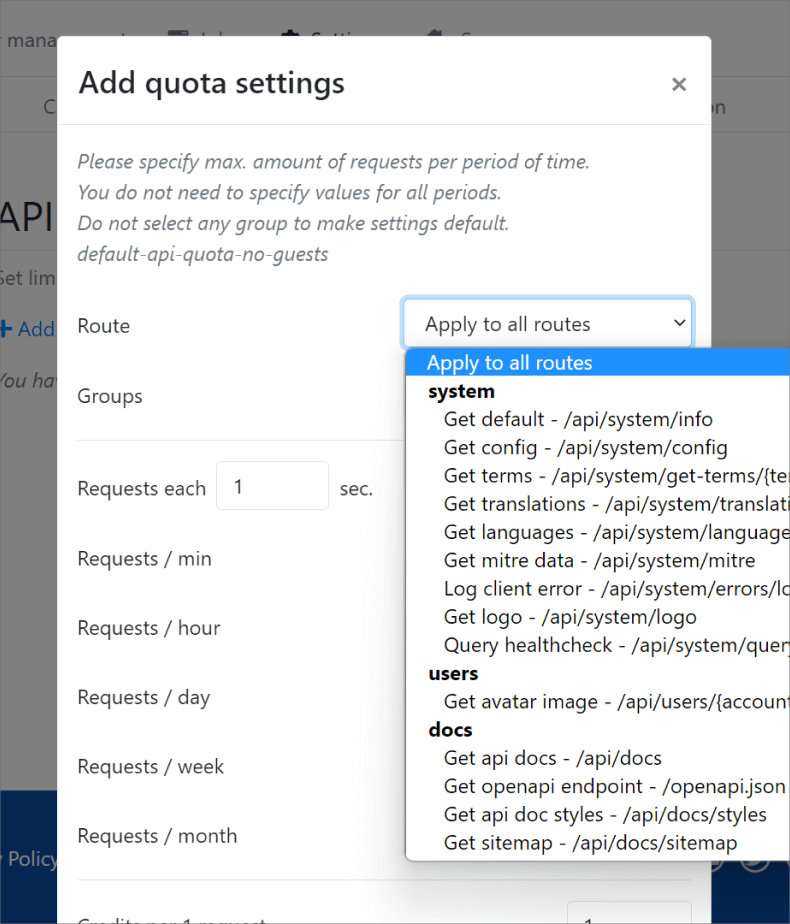

API 配額

我們有一個非常廣泛的API 配額設定子頁面,允許在路由 或每個群組的 基礎上設定API 配額,並提供非常細緻的組 態選項。

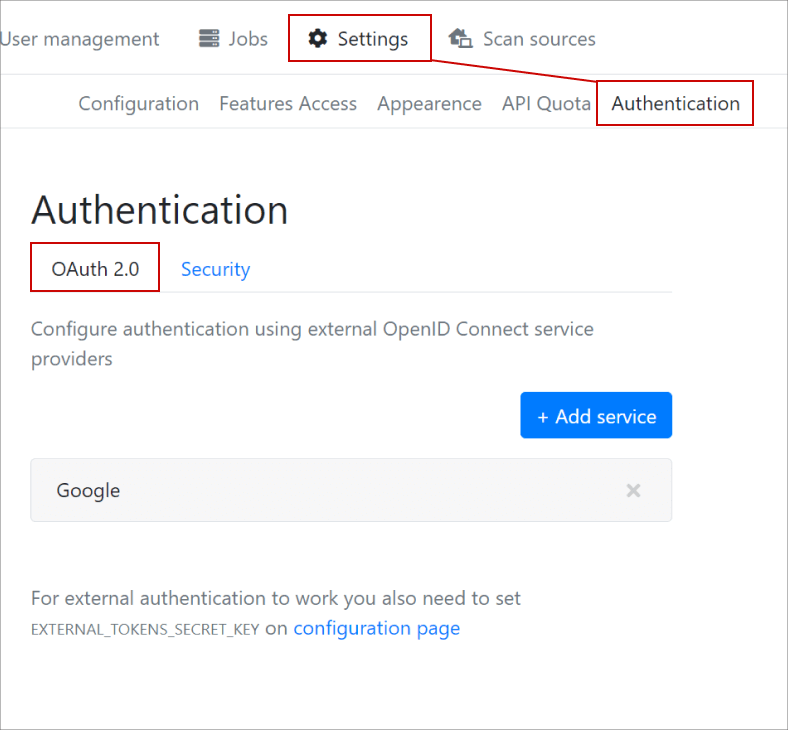

OAuth 2.0

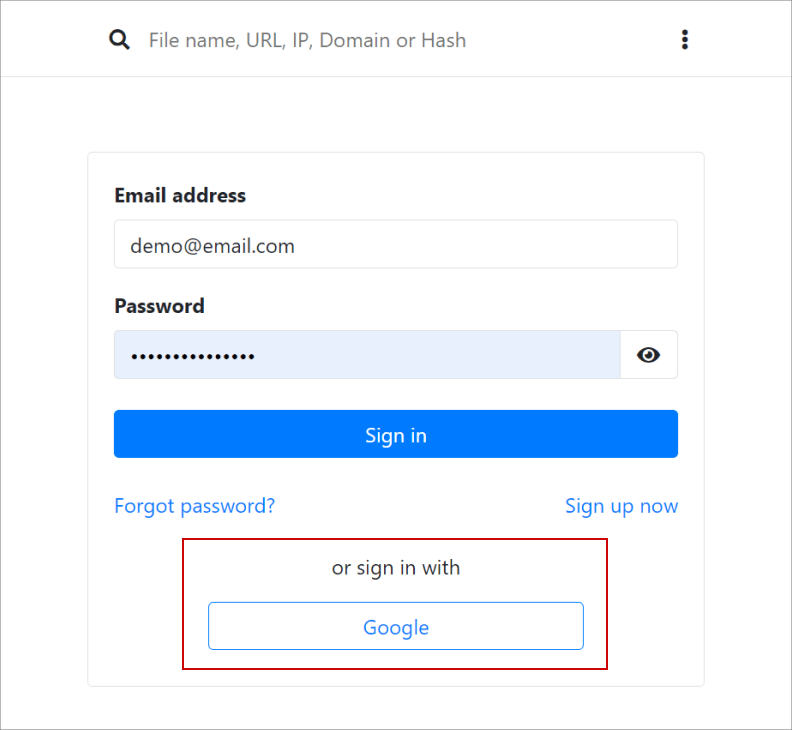

較少為人知的功能是允許使用 OAuth 2.0(例如 Google 或 Azure Active Directory)進行網路服務驗證。

啟用此功能後,使用者將可使用本機帳號或 OAuth 2.0 服務提供者登入網路服務。

注意:一個有趣的功能是我們允許指定多個 OAuth 提供者,並自動偵測和合併具有相同識別碼的使用者。

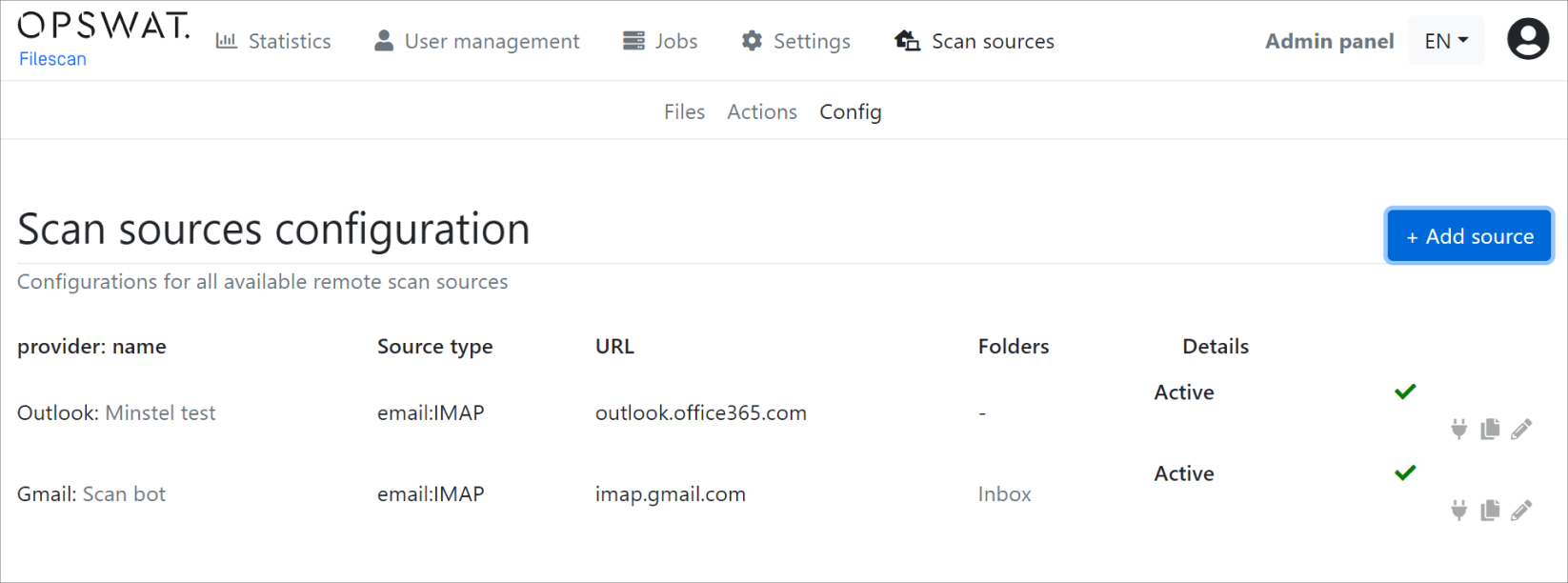

掃描來源

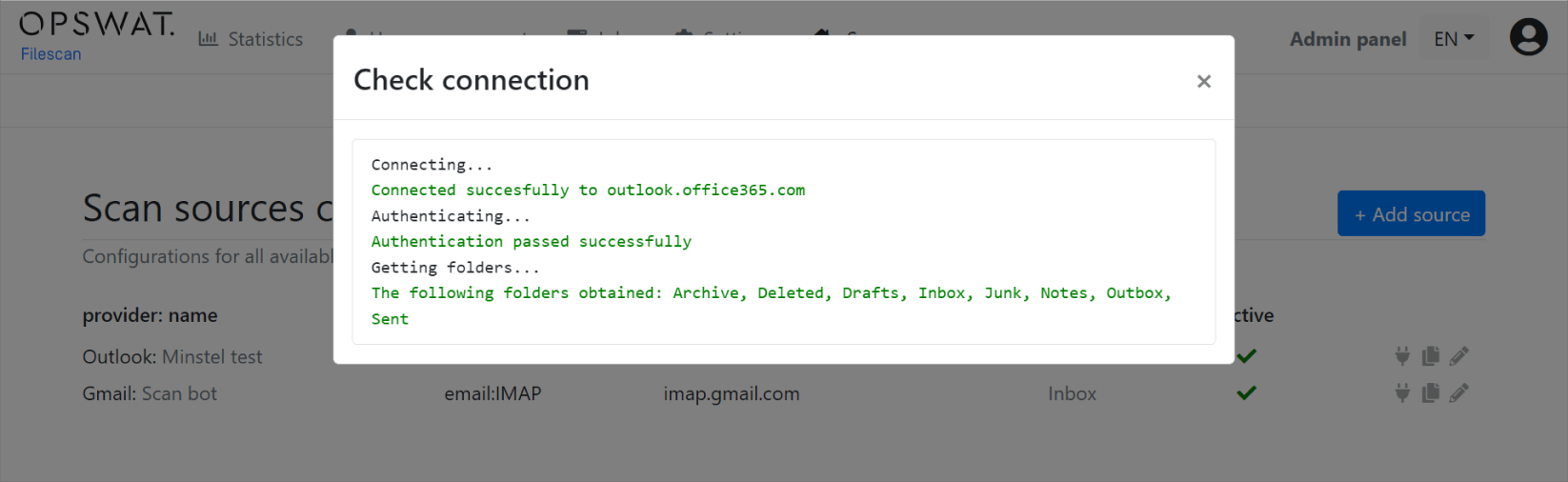

另一項新的網路服務功能是可從Top Menu 存取的 Scan Sources功能。它允許設定網路服務從各種來源擷取檔案/URL。

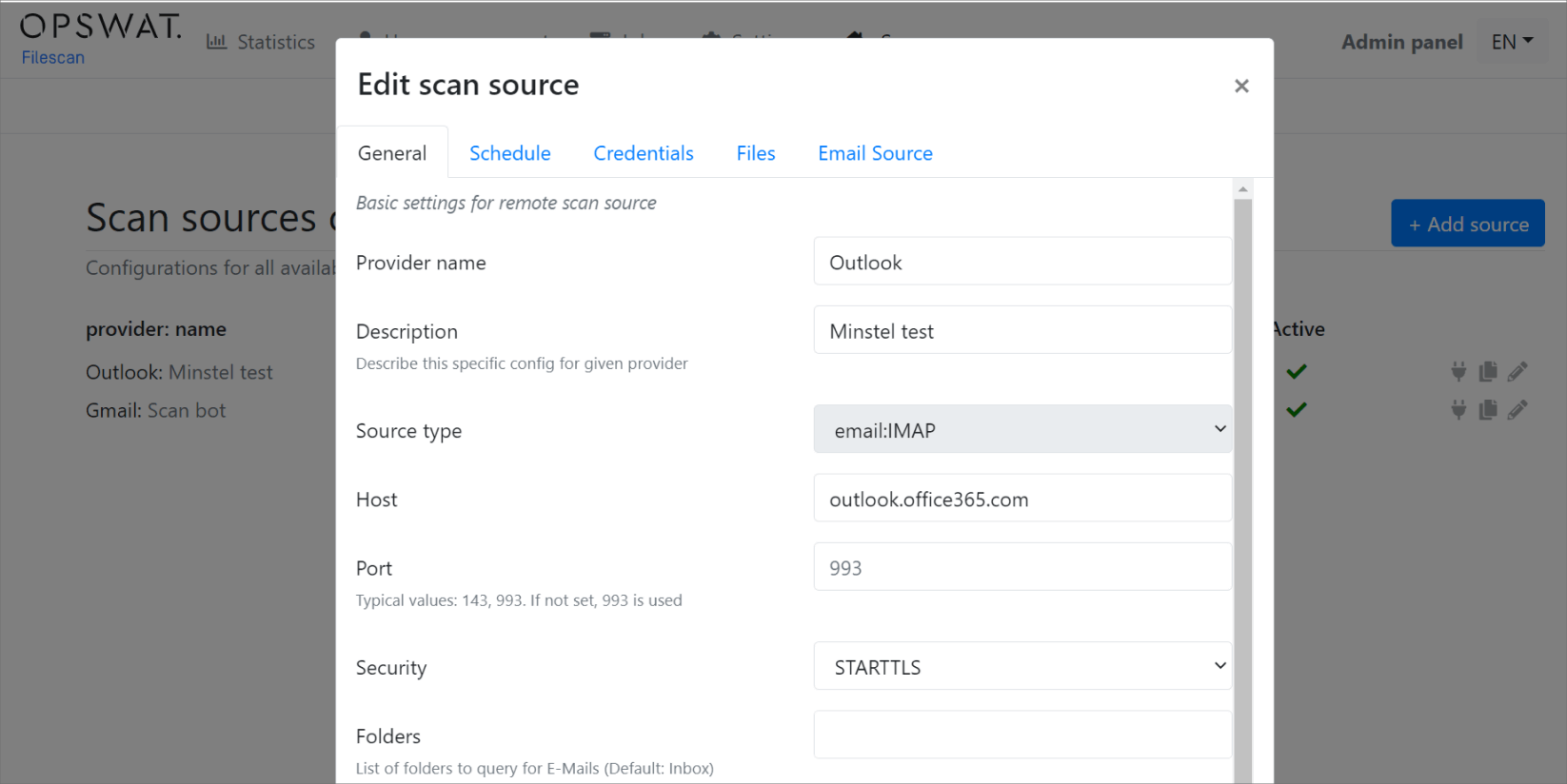

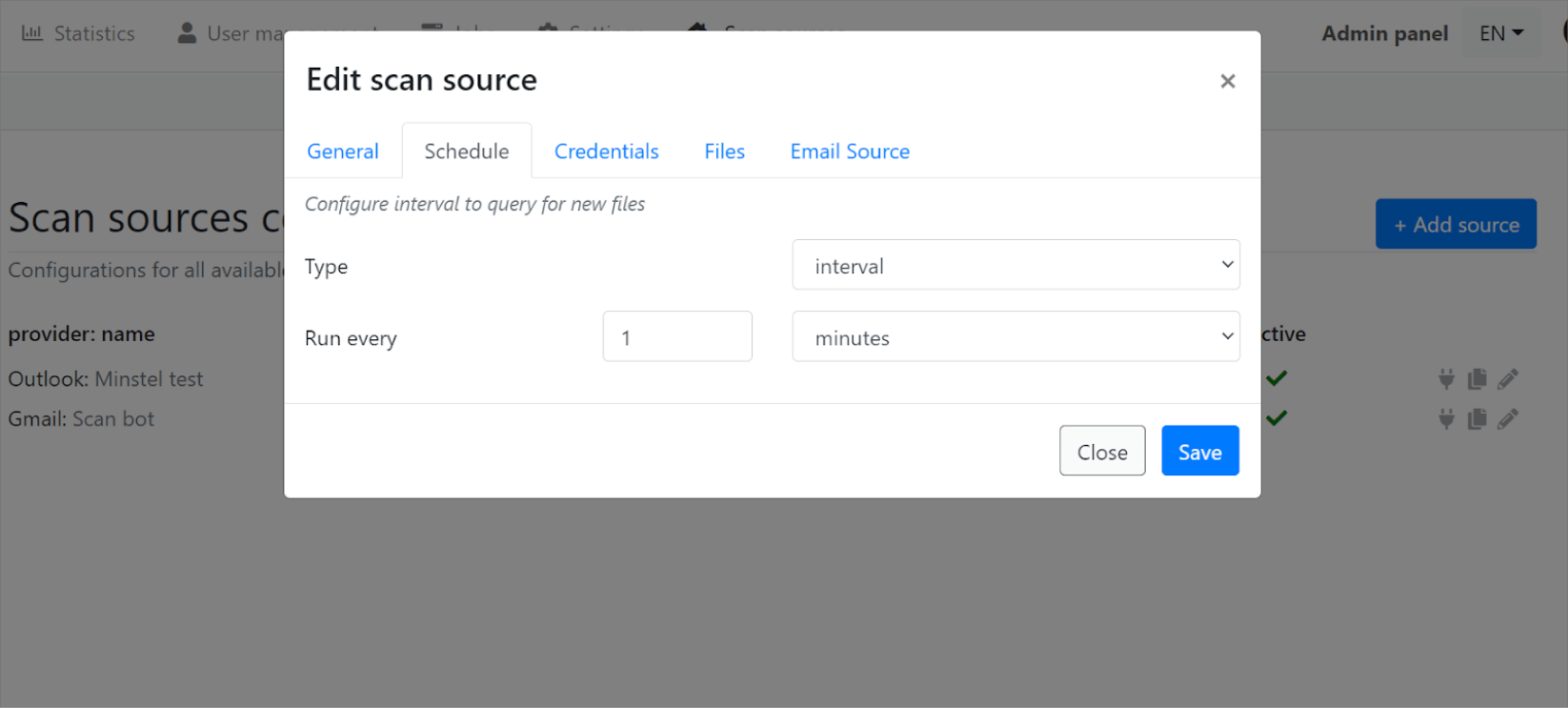

若要設定電子郵件掃描來源,請導航至掃描來源 -> 組態 -> 新增來源。

目前,我們支援 IMAP 帳號的設定,然後以背景 (cron-like) 工作定期輪詢,並自動擷取至網路服務。以下是幾個範例:

您可以導覽到掃瞄來源 -> 配置,然後按一下鉛筆圖示來編輯掃瞄來源。

常被忽略的功能

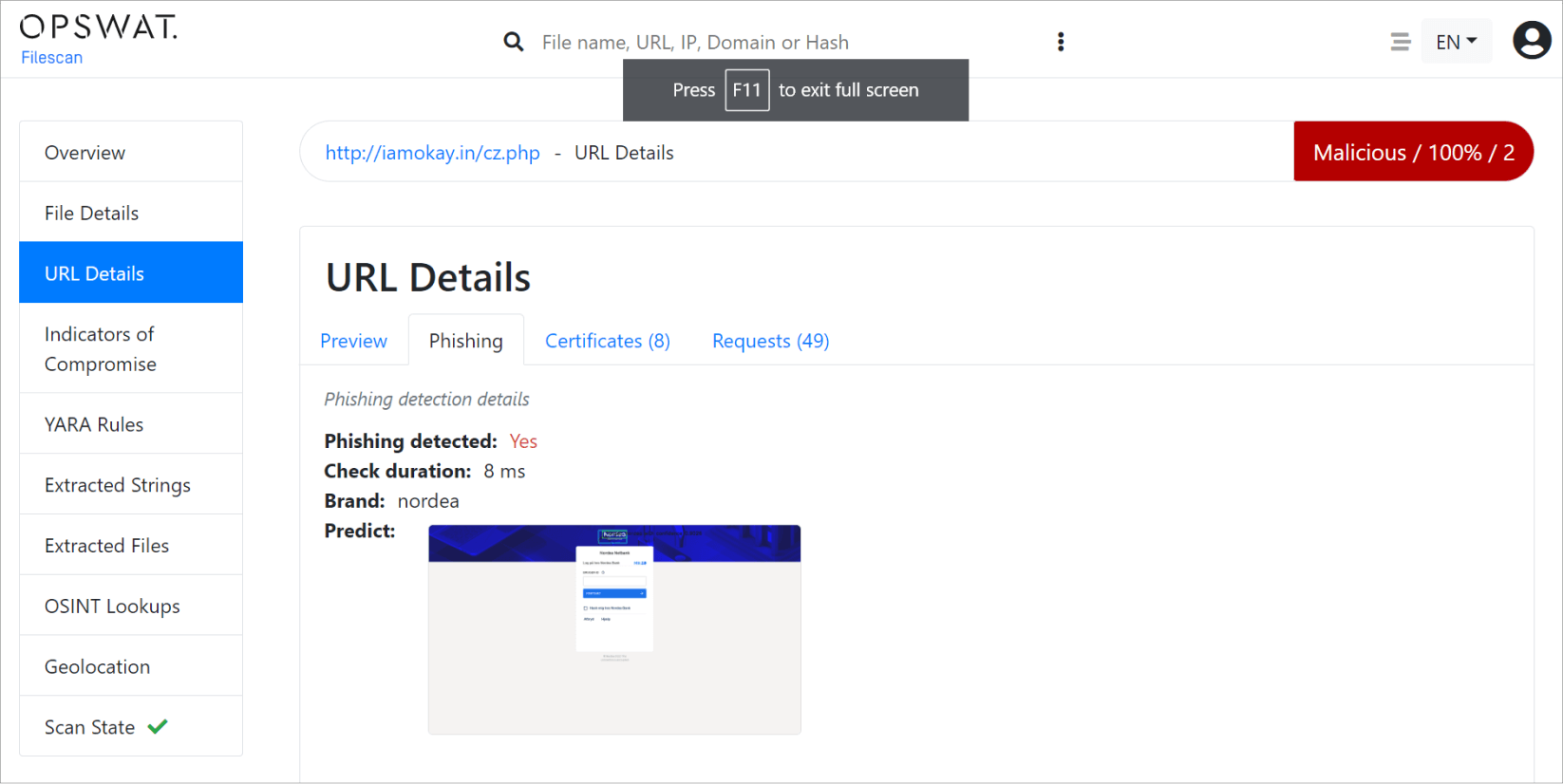

URL 釣魚偵測

提交 URL 時,MetaDefender Sandbox 會自動判斷它是「檔案的 URL」還是網頁。如果是一般網頁,則會執行完整的瀏覽器模擬,包括以機器學習為基礎的網路釣魚攻擊圖片分析。以下是MetaDefender Sandbox 如何偵測潛在網路釣魚攻擊並發出警示的最佳範例:

OpenAPI / Python CLI

廣泛的API 和 OpenAPI (OAS3) 檔案可從API連結。您可以在個人資料設定的API 金鑰標籤中,產生您的API 金鑰以進行授權。您可在此使用方便的 pip 套件 / CLI 工具:https://github.com/filescanio/fsio-cli。

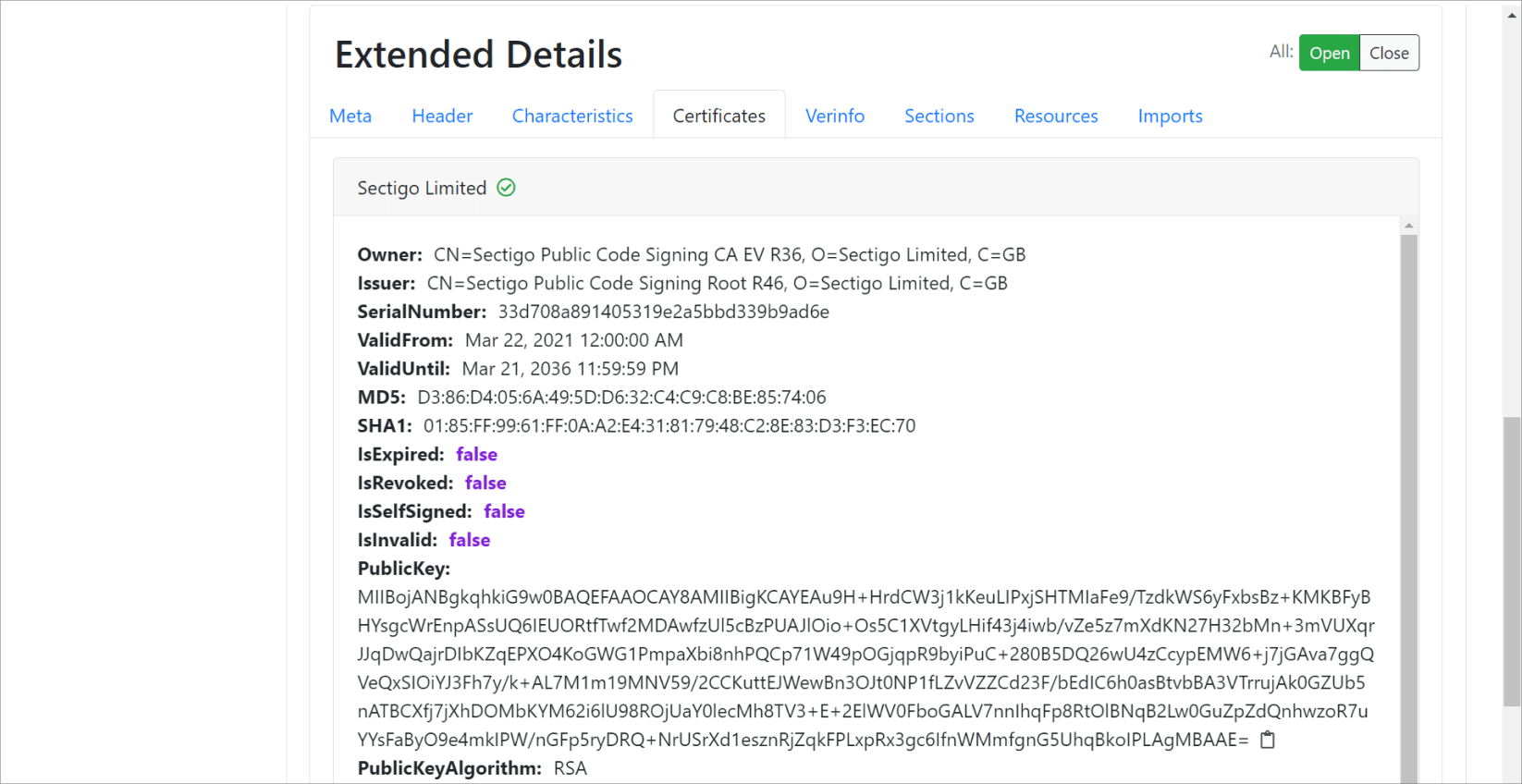

憑證白名單與驗證

MetaDefender Sandbox.io 不僅可從 PE 檔案擷取憑證,還可從 PDF 或 VBA 巨集等生產力檔案擷取憑證。所有擷取的憑證都會經過檢查,以確定它們是否過期、已撤銷或自簽。當可信賴的軟體廠商簽發證書時,該二進位工件的判定會自動設定為良性。

最後的話

在這篇博文中,我們展示了管理面板和後端功能的幾個關鍵區域,概述了整體產品的成熟度及其在 ACL 和客製化方面的靈活性。

如果您有興趣瞭解www.filescan.io或本文章文章的更多資訊,並對即時技術演示、資料表和/或報價感興趣,請透過我們的公司聯絡方式與銷售人員聯繫。