傳統防火牆是 OT 網路安全策略中最常部署和依賴的防禦層之一。然而,認為僅僅擁有防火牆就能保證安全是一種誤解。雖然防火牆被設計為守門人,但它們並非沒有漏洞。在這篇文章中,我們將討論七個具體案例,說明防火牆的存在雖然被認為是安全策略的關鍵,但卻無意中成為威脅行為者獲得未經授權訪問網路的途徑

什麼是CVE?

CVE(通用漏洞)是軟體、硬體或韌體中的安全漏洞或弱點的標準化識別碼。CVE 用於唯一識別和追蹤這些漏洞,使得組織、安全研究人員和供應商更容易分享有關安全問題的訊息,並協調他們的努力來減輕這些問題帶來的影響。

七個對防火牆產生重大影響的 CVE

3580

描述:在 CiscoAdaptive Security Appliance (ASA)Software 及 Cisco Firepower Threat Defense (FTD)Software的 Web 服務介面發現漏洞。

潛在損害: 此漏洞可讓未認證的遠端攻擊者執行目錄遍歷攻擊,從而讀取目標系統上的敏感檔案。

連結: CVE-2020-3580

1579

描述:在 Palo Alto Networks PAN-OS 8.1.10 之前的版本以及 9.0.0 中發現了一個漏洞。

潛在危害:遠程攻擊者可以利用這個漏洞來執行任意的作業系統命令,可能完全控制受影響系統。連結: CVE-2019-1579

6721

描述: 在 SonicWall 的 SonicOS 中發現的漏洞。

潛在損害: 遠端攻擊者可利用此漏洞,透過特製的分段資料包造成拒絕服務 (DoS),從而影響系統可用性。

連結:CVE-2018-6721

5638

描述:在 Apache Struts 2 版本 2.3.32 以及 2.5.x 版本 2.5.10.1 之前發現了一個漏洞。

潛在危害:這使得攻擊者可以透過特製的 Content-Type 值執行遠程命令執行攻擊,可能導致資料泄露或進一步的網路利用。

連結:CVE-2017-5638

0801

說明:在某些 Cisco ASA 產品上執行的 Cisco ASASoftware 發現漏洞。

潛在損害:遠端攻擊者可利用此漏洞執行任意程式碼或導致系統重新載入,可能導致系統受損或停機。

連結: CVE-2016-0801

CVE-2014-0160(Heartbleed)

描述: OpenSSL TLS 檢測訊號擴展中存在嚴重漏洞。

潛在損害:Heartbleed 漏洞允許攻擊者讀取受易受攻擊的 OpenSSL 版本保護的系統的記憶體,可能導致密碼、私鑰等敏感資訊洩露。

連結:CVE-2014-0160

4681

描述:影響 Oracle Java 7 Update 7 之前版本的漏洞。

潛在危害:允許攻擊者透過與反射 API 相關的向量遠程執行任意代碼,可能導致系統被入侵。

連結:CVE-2012-4681

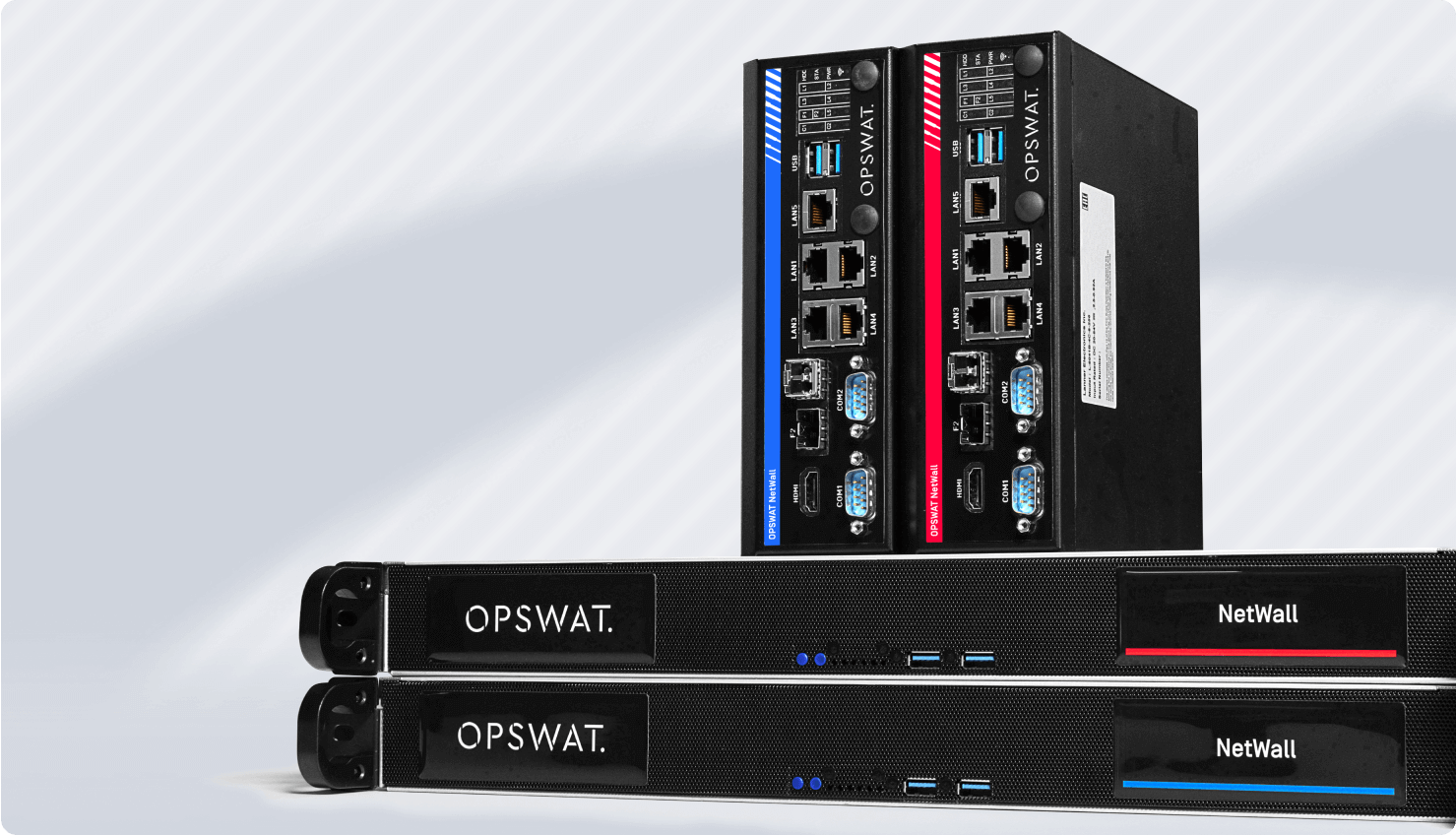

堅不可摧的 OT 網路安全

傳統的防火牆在組織的 OT 安全架構中仍扮演著重要的角色,了解並處理其固有的弱點仍然至關重要。但顯而易見的是,雖然防火牆絕對不會過時,但僅依賴防火牆的保護並不足以抵擋新興威脅。以 DMZ 中的Unidirectional Security Gateway 閘道或單向傳輸閘道為中心,建立真正的深度防禦策略,可確保資料僅能單向傳輸。這種實體強制措施意味著資料可以傳送出去,而不會有任何惡意資料或指令進入的威脅。在這種情況下,即使存在軟體漏洞,這些安全閘道的實體性質也能強制對抗威脅,隔離您的網路。