當Scattered Spider等威脅組織開始積極瞄準保險業時,臨界點就來臨了。這些組織以融合社交工程與先進的檔案型入侵而聞名,他們利用日常工作流程來滲透系統和竊取憑證。幾個在業界備受注目的入侵事件敲響了警鐘:僅有安全的檔案傳輸是不夠的。該公司需要一套解決方案,能夠在任何損害發生之前,檢查、淨化並控制進入其環境的每個檔案。

例行檔案傳輸背後的風險

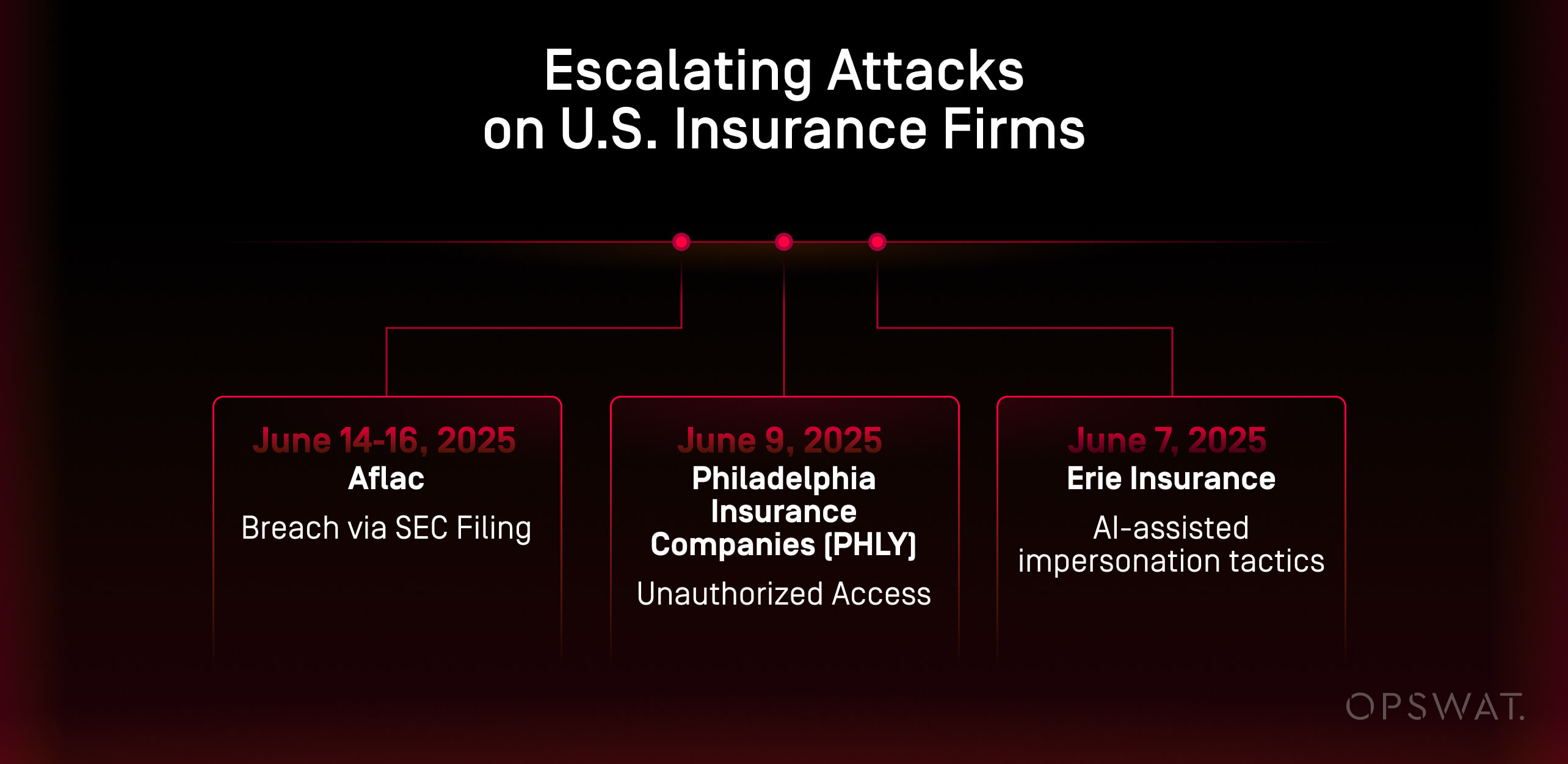

在美國發生的多起網路攻擊已被認定具有Scattered Spider 活動的所有特徵,因此警告保險業應提高警覺。據CNN 報導,僅在 2025 年 6 月,包括 Aflac、Erie Insurance 和 Philadelphia Insurance Companies 在內的多家美國保險公司就披露了與 Scattered Spider 相關的複雜社交工程和檔案型策略有關的漏洞。這些事件導致未經授權的存取、資訊科技中斷,以及社會安全號碼、健康資料和保險理賠的潛在暴露。

2025 年 6 月 7 日

事件:Erie Insurance

- 攻擊類型:不尋常的網路活動 → 業務中斷

- 影響:IT 系統中斷,營運受到影響

- 詳細資訊:Erie 報告「網路活動異常」,並啟動保護措施,後來透過 SEC 檔案揭露資料外洩。

- 分析:與分散蜘蛛策略一致

2025 年 6 月 9 日

事件:費城保險公司 (PHLY)

- 攻擊類型:未經授權的存取 → 系統斷線

- 影響:持續服務中斷和客戶入口網站癱瘓

- 詳細資訊:PHLY 發現未經授權的存取,並將系統下線以防止擴散。

- 分析:技術與 Scattered Spider 的玩法一致

2025 年 6 月 14-16 日

事件:Aflac

- 攻擊類型:社會工程入侵 → 資料竊取

- 影響:可能暴露 SSN、健康資訊和索賠資料

- 詳細資訊:使用 AI 輔助的假冒策略進行滲透;入侵在數小時內受到控制

- 分析:Scattered Spider參與的強烈指標

這家保險公司現有的檔案傳輸基礎架構,並非專為防禦當今先進的檔案型威脅而設計。即使已在檔案傳輸流程中實施端對端的加密,系統仍缺乏深入、主動的檔案層級檢查。這個盲點讓公司容易受到AI 產生的惡意軟體、多形性有效載荷和武器化檔案的攻擊,其中許多都可以完全繞過傳統的防毒工具。

公司每天都要與醫院、獨立代理商、法律合作夥伴及第三方管理員交換檔案。其中許多傳輸程序都是透過不受管理的管道進行,例如電子郵件附件、SFTP 資料夾,或臨時的雲端分享工具。這些零散的工作流程,讓我們難以執行一致的政策、記錄活動或追蹤惡意內容的來源。

與此同時,來自 HIPAA 和 GLBA 等架構的監管壓力不斷增加,要求對敏感的客戶資訊提供全面的稽核能力和強大的資料保護措施。但是,由於沒有集中監督和最低限度的威脅檢查,例行檔案傳輸工作流程最終成為了一種負擔。更糟的是,這些管道為攻擊者提供了理想的傳送機制,讓他們可以利用 AI 製作表面上看來安全的偽裝有效載荷。

事實上,這波攻擊持續到 7 月。美國大型保險公司 Allianz Life最近揭露,威脅者入侵第三方雲端 CRM 系統後,竊取了 140 萬北美客戶中大部分的個人資料。據報導,攻擊者使用社交工程戰術假冒可信實體,在不入侵 Allianz 核心基礎架構的情況下騙入環境。

此事件突顯出越來越多攻擊者針對分散式工作流程中最薄弱的環節(外部系統、合作夥伴平台和人類信任)進行攻擊,使得深入的檔案檢查和嚴格的政策執行,在整個保險生態系統中變得至關重要。

4 個關鍵的檔案傳輸弱點

威脅偵測缺口

由於缺乏即時檔案檢查功能,AI 所產生的惡意軟體和零時差等隱藏威脅,便可在未被察覺的情況下溜走。

非控制轉移方法

使用未經管理的通訊協定和平台 (例如 SFTP、SMB 和未核准的雲端儲存平台) 會妨礙安全政策的一致執行。

缺乏能見度

審計追蹤不足以及對檔案移動的監督不力,使得追蹤內容或偵測異常情況變得困難。

不符合規定的做法

如果沒有集中控管,檔案傳輸通常會違反 HIPAA、GLBA 及內部安全要求。

傳統的掃描工具即使存在,也是鬆散地整合在核心工作流程之外。它們無法保證即時偵測或預防性保護。因此,在未證實之前,檔案通常被假設為安全的,而在自動化、欺騙和速度所塑造的威脅環境中,這是越來越危險的假設。

針對新型檔案威脅建立的分層防禦系統

為了降低風險並重新掌控檔案傳輸作業,該公司部署了MetaDefender Managed File Transfer MFT,並搭配OPSWAT的進階威脅防護引擎:MetaDefender Core。這一組合為保險公司提供了一個集中化、政策驅動的平台,不僅能安全地傳輸檔案,還能在傳輸前主動檢查和淨化檔案內容。

MetaDefender Managed File Transfer MFT) 以單一受管工具取代了分散的檔案傳輸工作流程,例如未受管制的 SFTP、電子郵件附件及雲端檔案共享。MetaDefender Managed File Transfer MFT) 能在無需依賴電子郵件附件或未受管制的 SFTP 共享的情況下,串聯內部系統、合作夥伴及遠端使用者。每份檔案——無論來源為何——在抵達目的地前皆會自動掃描、淨化並記錄。

此解決方案的核心是OPSWAT的多層次威脅防禦平台,包含 4 種核心技術。爆發預防等附加功能,增強了這些技術的防禦力,這些功能可自動重新掃描先前批准的文件,以檢測零時差威脅。

4 項關鍵技術

自適應仿真技術

MetaDefender Sandbox™ 可在受控環境中模擬檔案行為,以偵測逃避式、零時差及多形態惡意軟體。

Metascan™ Multiscanning

使用 30 多個防毒引擎分析每個檔案,提升偵測能力,超越任何單一廠商。

Deep CDR(檔案無毒化)™

刪除內嵌程式碼,並重建有風險檔案類型的安全功能版本

檔案型的漏洞評估 (File-Based Vulnerability Assessment)

在檔案元件中嵌入已知的 CVE 之前,先將其識別出來。

實在的保護,成果看得見!

透過部署MetaDefender Managed File Transfer MFT) 解決方案,該保險公司成功彌補了其網路安全策略中的關鍵漏洞:即潛在危險檔案的無控管流動。新平台使安全團隊確信,所有檔案——無論傳入或傳出——皆經過全面檢查、淨化處理且可追溯。

有了政策型控制和自動化工作流程,該組織簡化了檔案在部門、合作夥伴和客戶之間的移動方式。這減少了手動工作,也不需要使用不安全的 SFTP 或雲端分享工具等有風險的變通方式。

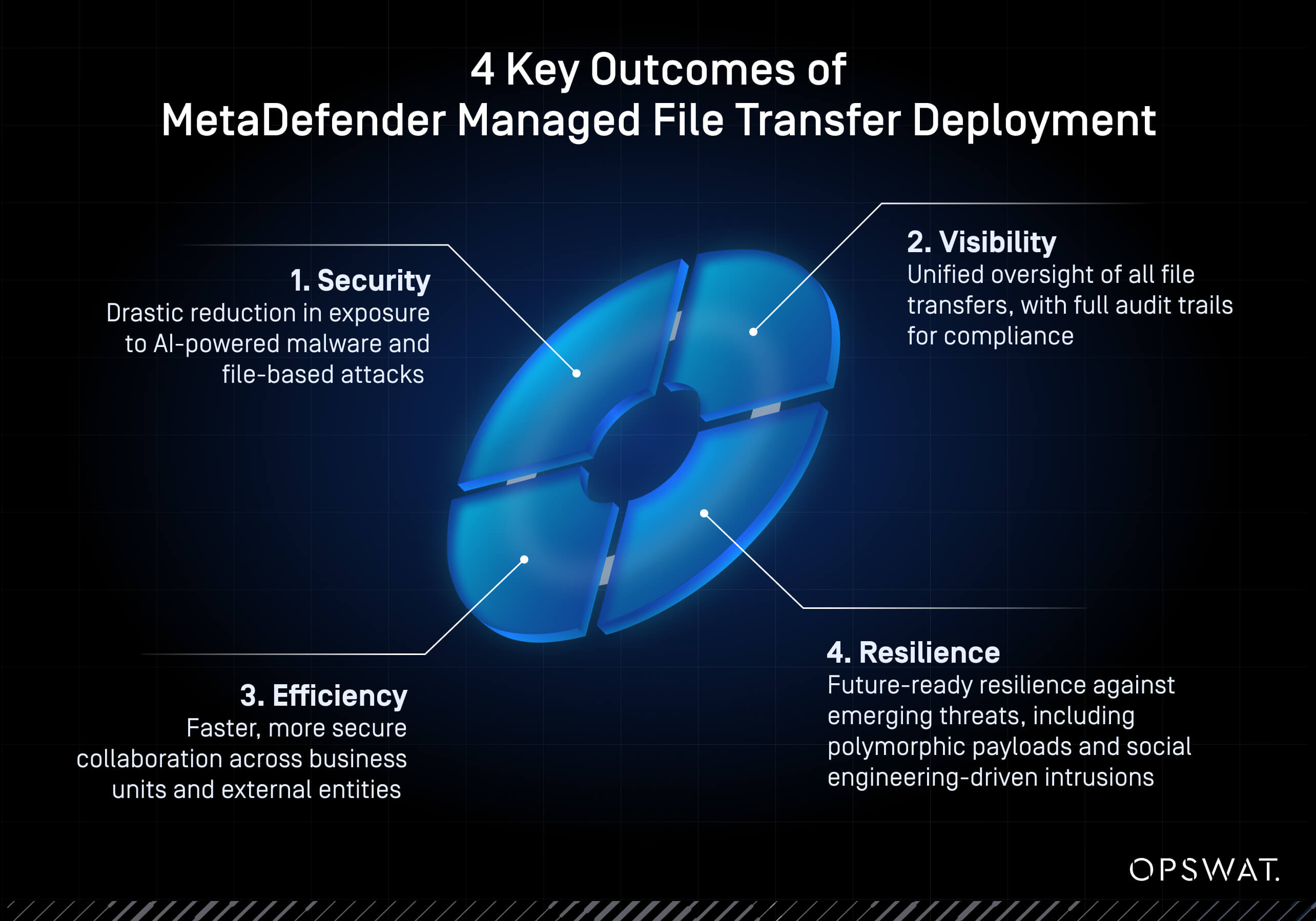

4 項主要成果

- 安全性:大幅降低 AI 驅動的惡意軟體和檔案型攻擊的風險

- 可見性:統一監督所有檔案傳輸,並提供完整的稽核追蹤以符合規範

- 效率: 跨業務單位和外部實體的協作更快速、更安全

- 彈性: 未來就緒的彈性,以對抗新興威脅,包括多形有效載荷和社交工程驅動的入侵

對於一家持續承受保護敏感資料、滿足法規要求及維持營運連續性壓力的企業MetaDefender Managed File Transfer MFT)不僅提供安全傳輸,更帶來全面防護、可視性與控制力。

永遠走得比威脅更前面

隨著網路威脅持續演變,在人工智慧、自動化技術及日益協調的攻擊者推動下,該保險公司現已具備更佳的適應能力。MetaDefender Managed File Transfer MFT)納入長期策略,該公司計劃將基於政策的管控措施擴展至更多業務單位,深化與雲端及監管報告工具的整合,並將防護範圍延伸至更多資料共享工作流程。 此舉不僅旨在領先威脅發展,更致力持續強化組織韌性,以應對未來任何潛在挑戰。