第一幕:靜態與動態防禦

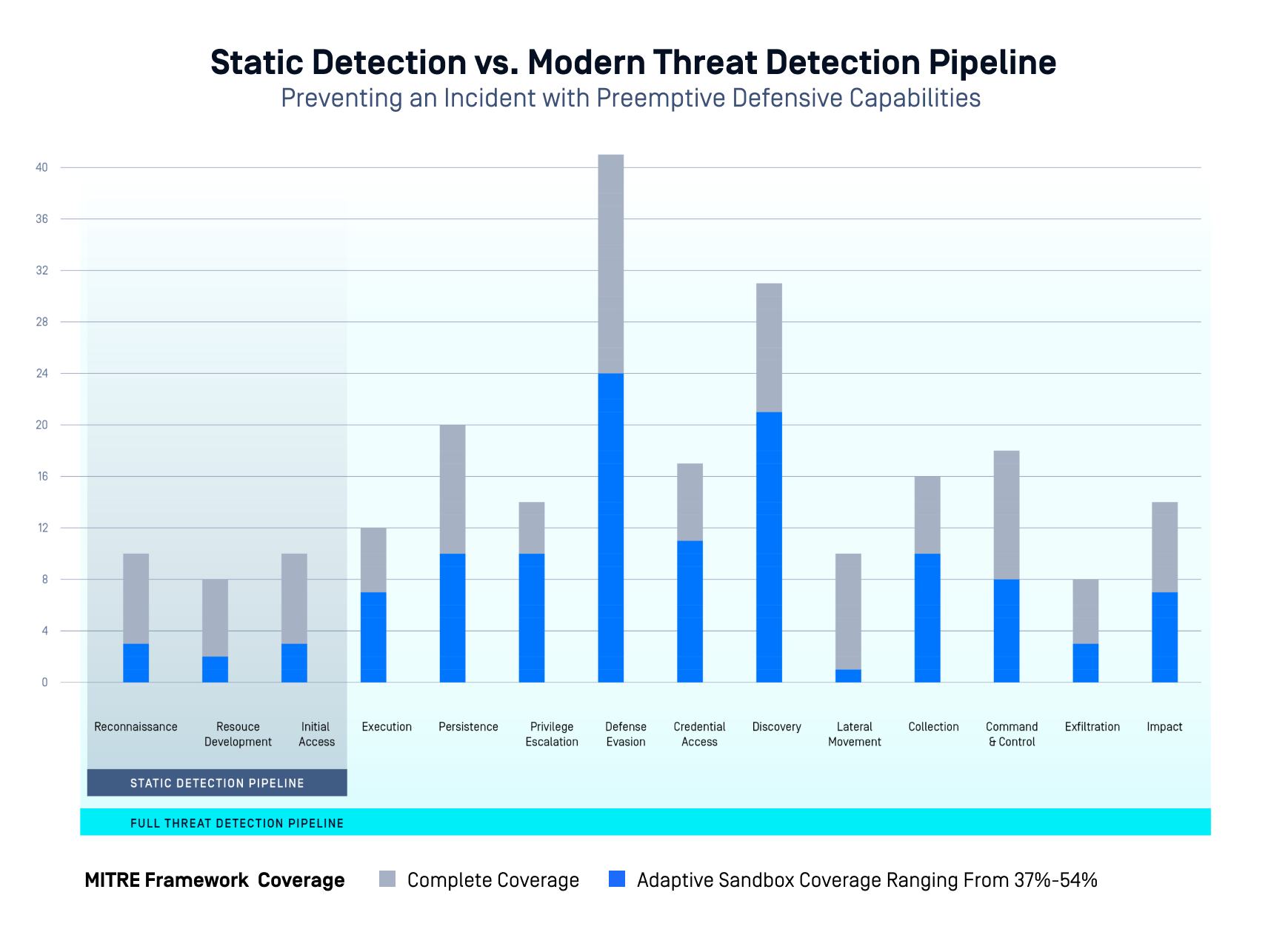

網路安全不斷演進。傳統的、基於特徵的偵測系統在識別已知威脅方面為我們提供了良好的服務。但隨著惡意軟體作者開始使用先進的混淆技術和快速變形的程式碼,這些系統就變得不那麼有效了。單靠靜態分析無法充分偵測新的變種或零時差威脅。我們需要的是動態的方法 - 一個可以即時分析可疑檔案和行為的自動化系統。

這種方法的轉變與從培養皿中研究微生物到分析感染如何在真實人群中傳播的轉變相似。在紙上看到惡意軟體的樣子是一回事;在實際環境中觀察其行為則是另一回事。OPSWAT基於沙箱的威脅情報自動化提供了這種實時環境,可安全隔離威脅,並在威脅進入您的網路之前觀察它們的行為。

什麼是Sandbox Threat Intelligence 自動化?

Sandbox威脅情報自動化使用自動化惡意軟體沙箱來分析隔離環境中的可疑檔案或 URL。它將沙箱安全自動化與威脅情報平台結合,以即時偵測、分析及回應威脅。此方法可進行動態分析、行為分析和入侵指標 (IOC) 擷取,以偵測進階威脅。

什麼是惡意軟體分析Sandbox?

惡意軟體分析沙箱是一個受控、隔離的虛擬環境,可安全執行可疑檔案或 URL 以觀察其行為。透過允許惡意軟體在此隔離空間執行,安全系統可以偵測到靜態分析會遺漏的惡意活動,包括執行時行為、嘗試迴避,以及命令與控制通訊。

什麼是Sandbox 環境?

網路安全中的Sandbox 環境是真實作業環境的模擬。這些環境對於動態分析至關重要,因為它們允許系統安全地監控並記錄可疑檔案或可執行程式所執行的動作。此類環境對威脅情報作業非常重要,可讓分析師觀察惡意軟體的行為,而不會對生產系統造成風險。

安全作業中心 (SOC) 的沙箱技術

在安全作業中心 (SOC) 中,沙箱對於簡化工作流程至關重要。它可減少誤報、支援優先順序,並讓分析師花較少時間檢視無關緊要的警示。透過整合沙箱式自動化,SOC 可自動引爆潛在惡意檔案並進行行為分析,以接近即時的方式擷取可行情報。

第二幕:Threat Intelligence的演進

威脅情報並非一成不變,而是會隨著威脅形勢而演變。最初,安全團隊依賴於簡單的威脅來源和反應式情報。但隨著威脅的適應性和躲避性越來越強,因此需要能夠擷取、關聯和豐富大量資料的威脅情報平台 (TIP)。

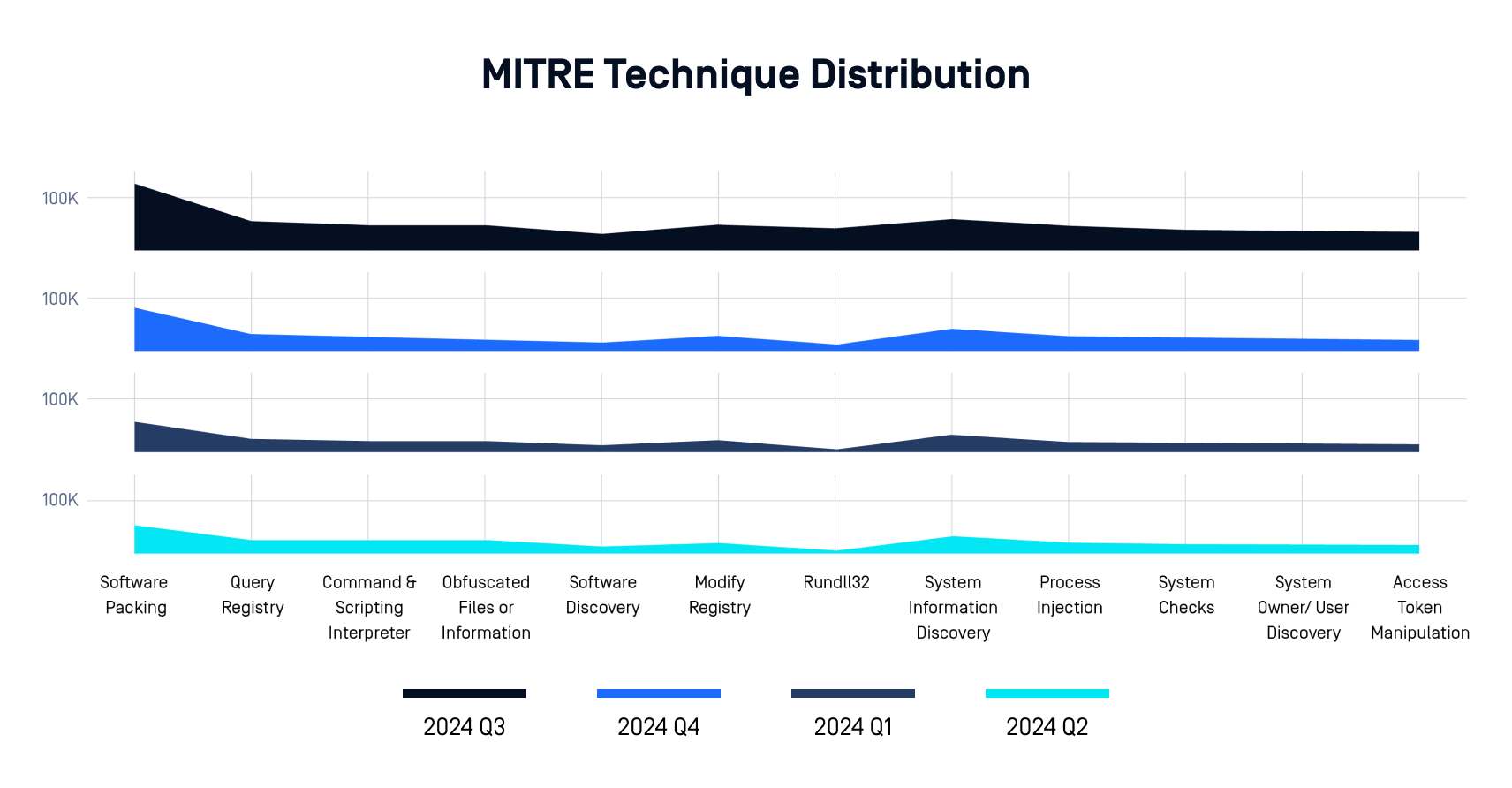

Sandbox偵測在此演進過程中扮演重要角色。它透過提供真實的行為證據和情境,超越了威脅資訊的範圍。舉例來說,OPSWAT 的沙箱不僅能引爆檔案,還能將行為對應到 ATT&CK 技術,從而實現更精確的威脅分類和對手歸因。

Sandbox Threat Intelligence 自動化如何運作

當可疑檔案或 URL 提交到沙箱環境時,程序即開始。沙箱會在安全、隔離的環境中引爆檔案,並監控所有系統層級的活動:檔案變更、進程建立、網路流量、註冊表修改等。這就是所謂的動態分析。

一旦惡意軟體被執行,系統會執行行為分析,以找出與已知惡意行為一致的模式。系統會自動擷取 IP 位址、網域和檔案哈希值等入侵指標 (IOC)。然後,這些資料會根據現有的威脅情報饋送進行豐富和關聯,為安全系統提供即時更新。

動態分析與惡意軟體引爆

動態分析是沙箱式自動化的核心。透過即時執行檔案,分析師和自動化系統可以瞭解檔案在不同條件下的行為。OPSWAT的Adaptive Sandbox 可捕捉每個細微的差異,從權限升級嘗試到特定環境觸發的迴避行為。

行為分析與 IOC 擷取

行為分析觀察惡意軟體的動作:

Threat Intelligence 增強與饋送

擷取的 IOC 如果不配合情境,本身就沒有價值。OPSWAT 將沙箱結果整合至更廣泛的威脅情報平台 (TIP),將行為對應至已知的戰術、技術和程序 (TTP)。這可讓組織識別對手的攻擊活動,並主動防禦未來的威脅。

動態分析、行為觀察、IOC 擷取與豐富化共同形成一個連貫的環路,可將原始執行資料轉換為可操作的智慧。動態分析透過在安全的模擬環境中執行潛在惡意內容來提供基礎,以揭露靜態技術可能遺漏的執行時行為。

然後行為分析會將這些動作轉譯為有意義的模式:權限升級嘗試、迴避技術、橫向移動行為等等。最後,擷取的指標 (IP 位址、檔案哈希值、網域、登錄金鑰) 會與外部來源、敵人策略 (透過 MITRE ATT&CK) 及內部遙測資料相互關聯,以豐富這些指標。

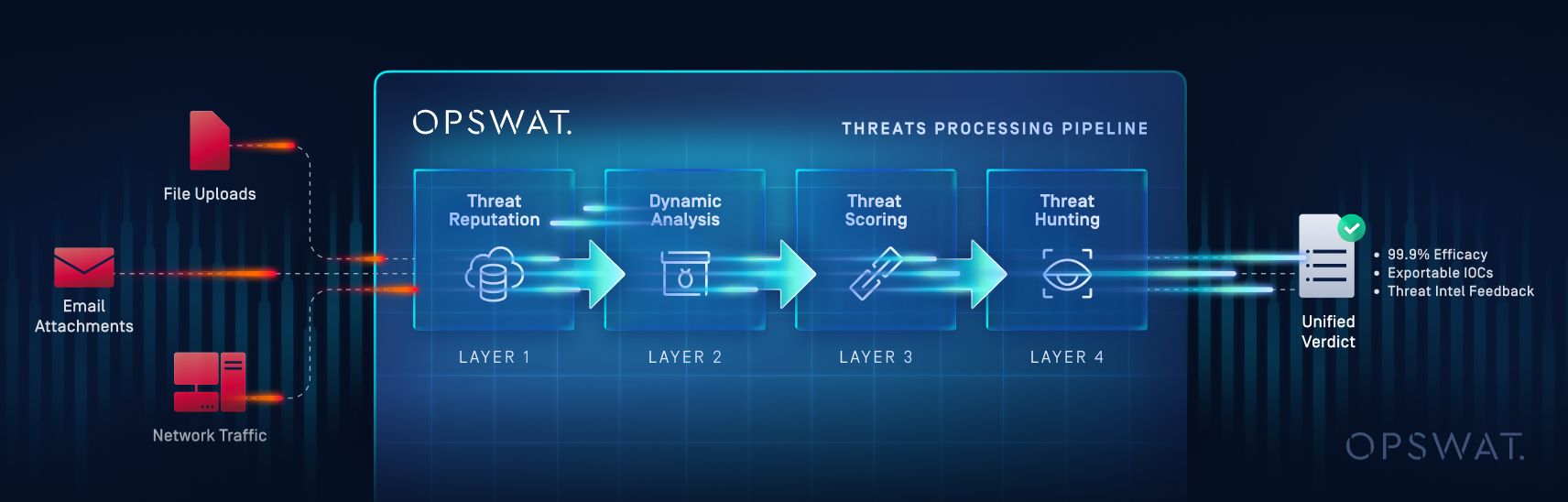

在OPSWAT的整合式威脅偵測管道中,自適應沙箱在更廣泛的多層防禦策略的第二階段中扮演關鍵角色。在Threat Intelligence 管道中,檔案會先經由信譽服務 (Reputation Services) 處理,該服務會檢查雜湊值、IP、網域和 URL 的信譽。當沒有回傳確實的判斷結果,或高風險啟發式方法被標記時,檔案會傳送到沙箱進行動態引爆和行為記錄。

結果會擷取至OPSWAT的威脅評分與機器學習關聯引擎。此時,沙箱萃取的 IOC 會與現有的威脅情報資料進行比較,不僅能進行偵測,還能進行分類和歸因,識別惡意軟體系列、相關活動,甚至可能的威脅行為者。此一整合可實現即時、適應性的防護,協助安全團隊更快速地回應、更有效地排定警示的優先順序,以及以更豐富的情境追蹤威脅。

第三步:自動化結合專業技術

自動化並非取代人類的專業知識,而是一種增強。我們面臨的挑戰是在充斥著警報的環境中擴大人類決策的規模。OPSWAT 的沙箱有助於縮小此差距。透過自動化早期威脅偵測與關聯,人力分析師可專注於更深入的調查與回應。

人工智慧驅動的沙箱

OPSWAT 使用機器學習模型來偵測顯示惡意軟體的模式和行為,即使在傳統識別碼失敗時也是如此。這對於識別尚未編入目錄的零時差威脅尤其有效。人工智慧也支援將行為對應到威脅行為者檔案,以增加技術指標的情境。

沙箱自動化Threat Intelligence 的實施方法

組織可以多種方式部署沙箱:雲端、端點整合或混合模式。OPSWAT 支援彈性部署,讓各行各業的使用個案都能符合不同的法規需求。

Endpoint 沙箱對Endpoint 沙箱

Cloud沙箱具有可擴充性且容易管理,但可能會造成延遲。Endpoint 沙箱可提供即時回應與本機隔離,但需要更多的資源分配。正確的方法取決於組織的基礎架構和威脅模式。

Sandbox自動化與Threat Intelligence 平台

OPSWAT的沙箱與 SIEM、SOAR 及 EDR 平台緊密整合。這可讓警報觸發沙箱引爆,並將結果回饋至回應工作流程的自動回饋迴圈。這種沙箱安全自動化可確保及時針對不斷演化的威脅採取行動。

Sandbox Threat Intelligence優點與挑戰

Threat Intelligence 工具的優勢

基於沙箱的威脅情報自動化的好處顯而易見:即時偵測、減少手動工作量,以及更快的回應時間。透過觀察實際行為,組織可以偵測到迴避傳統防禦的威脅。此外,威脅的可視性和分類也大幅改善。

Sandbox 與限制

先進的惡意軟體可能會使用沙箱迴避技術,例如檢查虛擬環境或延遲執行。雖然沒有完美的系統,但OPSWAT 先進的模擬與反避難策略來降低這些限制。人為監督對於驗證結果和提供情境仍然非常重要。

自動化惡意軟體沙箱對比平行概念

自動化惡意軟體分析 vs.Sandbox自動化

自動化惡意軟體分析通常依賴於靜態技術 - 解譯程式碼和檢查字串。雖然有用,但可能會遺漏執行時行為。Sandbox自動化可即時捕捉動作,提供更深入的洞察力,尤其是搭配行為偵測和 IOC 擷取時。

Sandbox自動化與Threat Intelligence 平台

傳統的威脅情報平台會使用外部威脅來源,並將來自各種感應器的資料進行關聯。當使用沙箱自動化功能增強時,這些平台可存取第一手行為資料,使關聯更精確、情境更豐富。

Threat Intelligence 沙箱解決方案的主要功能

整合與自動化能力

尋找支援與 SIEM、SOAR 及 TIP 系統API 整合的沙箱解決方案。自動化功能應包括檔案引爆、IOC 擷取和報告產生。OPSWAT 提供完整的 RESTAPI 存取、ATT&CK 技術映射及行為者歸因,使其成為全面的威脅情報自動化平台。

從孤立到行動

從偵測新型惡意軟體類型到豐富全球威脅情報,OPSWAT基於沙箱的自動化是現代網路安全的重要組成部分。它代表了從被動式防禦到主動式防禦的轉變,提供安全團隊更快速、更智慧的回應工具。

若要進一步瞭解OPSWAT的MetaDefender Sandbox™ 如何強化您的威脅偵測與回應能力,請造訪我們的網站。

常見問題

問:什麼是沙箱?

答:沙箱是一種技術,用來在隔離的環境中執行可疑的檔案或程式碼,以便在不危及生產系統的情況下安全地觀察行為。

問:什麼是惡意軟體分析沙箱?

答:惡意軟體分析沙箱是一個安全的虛擬空間,用來執行和分析潛在的惡意檔案,以根據行為偵測威脅。

問:何謂威脅情報自動化?

答:威脅情報自動化是利用自動化工具和平台收集、分析和應用威脅資料,以加速偵測和回應的過程。

問:什麼是沙箱環境?

答:Sandbox 環境是用來安全執行可疑程式碼的模擬作業系統,以便分析和偵測惡意行為。

問:什麼是 AI 中的沙箱?

答:在 AI 驅動的網路安全中,沙箱可讓自動化系統觀察惡意軟體的行為,並偵測異常現象,通常會借助機器學習。

問:什麼是 SOC 中的沙箱?

答:在安全作業中心 (SOC) 中,沙箱可透過自動引爆和分析可疑檔案,協助簡化警報分流和調查。