當許多人在享受暑假時,網路罪犯卻在努力工作,而MetaDefender Sandbox 也是如此。最近的一連串漏洞和攻擊讓我們忙著在不斷增加的清單中加入新的偵測項目。

讓我們來看看幾個範例。

7 月 8 日,BlackBerry Threat Research and Intelligence 團隊報導,一名威脅者可能利用與CVE-2017-0199 類似的漏洞,針對北約會員談判進行攻擊。7 月 11 日,微軟公佈了一個追蹤為CVE-2023-36884 的零時差漏洞。之後,在 8 月 28 日,日本電腦緊急應變小組協調中心 (JPCERT/CC) 證實攻擊者早在 7 月就使用了一種新技術。

偽裝檔案類型

這些特定事件的有趣之處何在?-所有這些事件都使用其他檔案類型中的隱藏檔案來傳送惡意的有效載荷 - 旨在避免偵測的巢狀玩偶。

它們是 MITRE 技術T1036.008 (Masquerade File Type)的範例,使用具有多種不同檔案類型的多重檔案。每種檔案類型會依據執行它們的應用程式而有不同的功能,是掩飾惡意軟體和惡意功能的有效方法。它們也是 MITRE 技術T1027.009 的範例,攻擊者在偽裝檔案中嵌入惡意有效載荷。

幸運的是,這些技術提供了一個絕佳的機會來展示如何 MetaDefender Sandbox如何輕鬆識別惡意偽裝檔案!

七月的攻勢

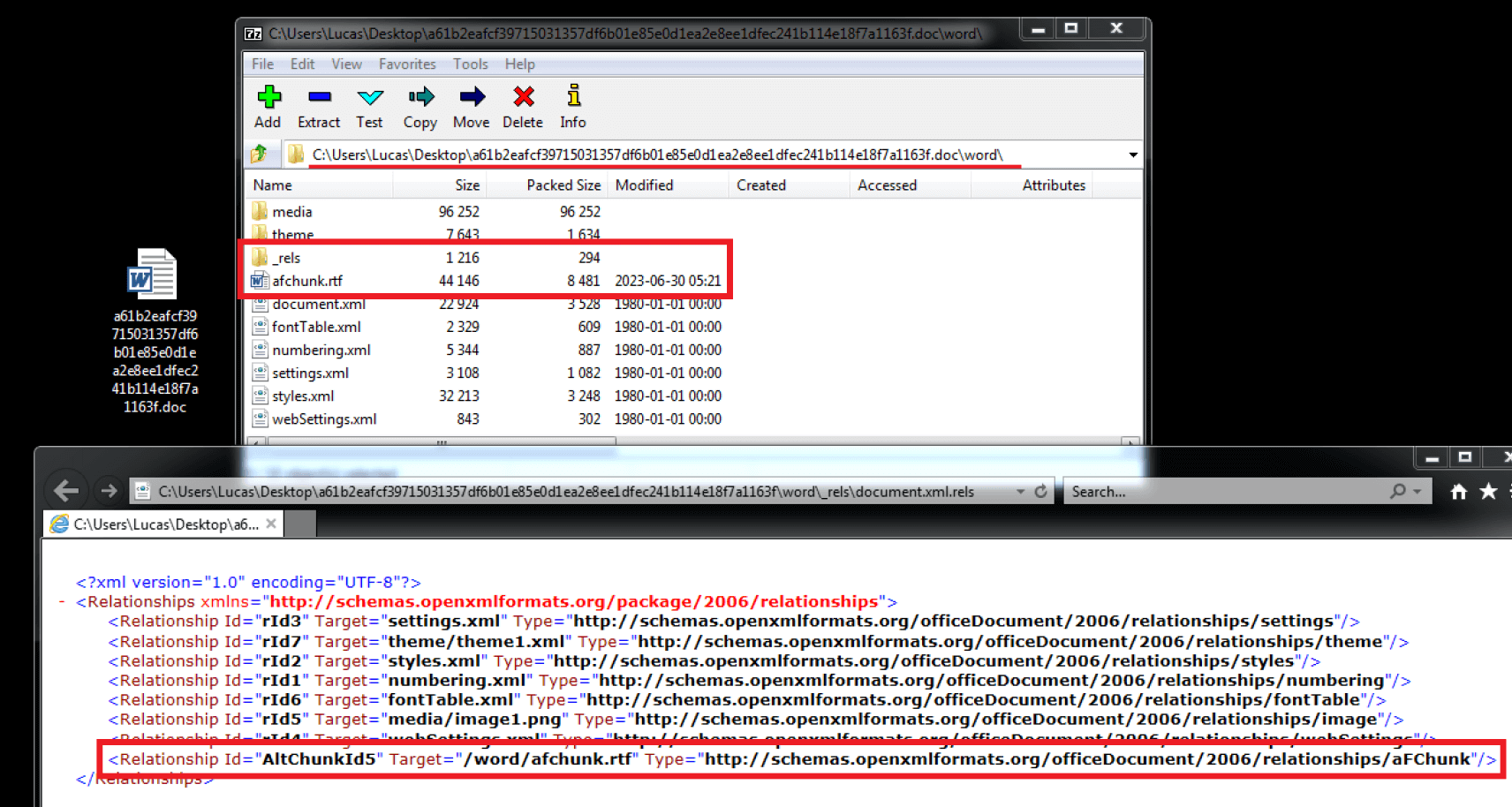

在這次攻擊中,攻擊者使用了 RTF 攻擊。他們製作了一個 Microsoft Word 檔案,其中包含一個內嵌的 RTF 檔案,由 Microsoft Office 作為檔案關係載入。如圖 1 所示,RTF 檔案指向 Office 內部元素。

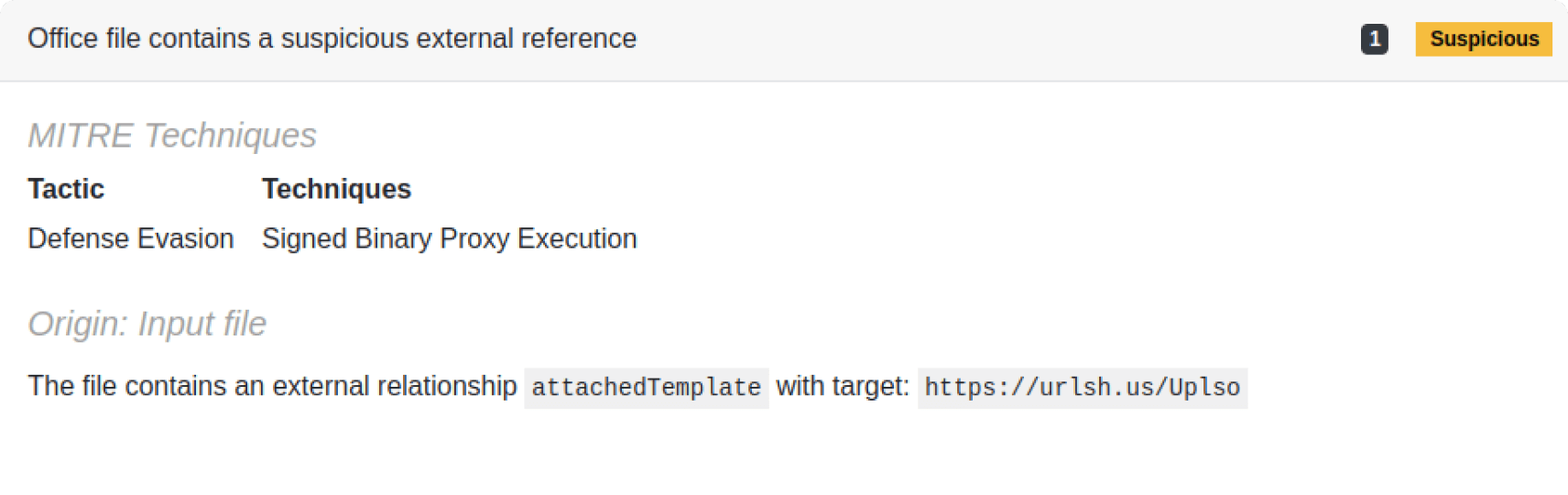

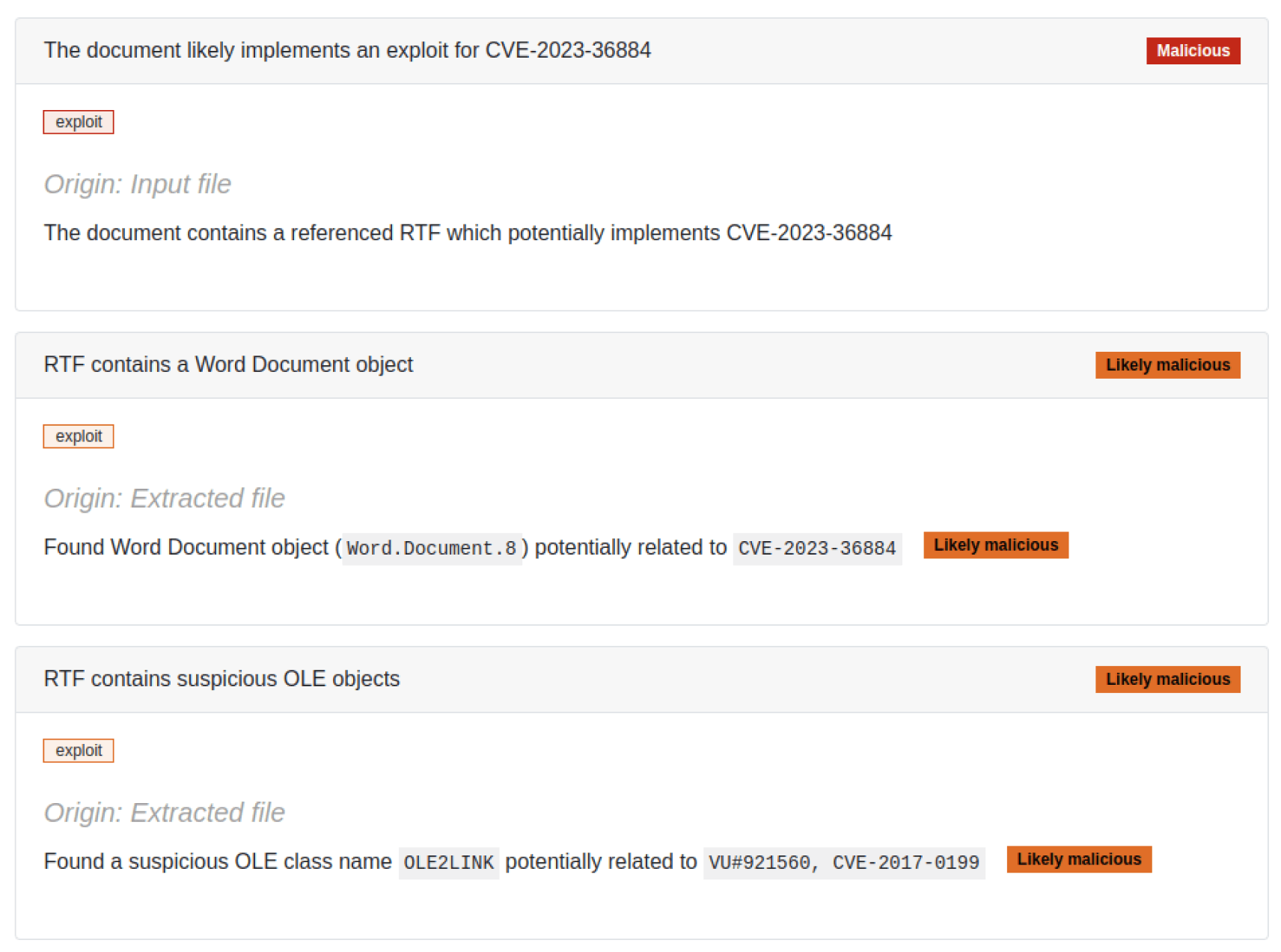

在Filescan Sandbox 中,我們解析所有的檔案關係,包括 Office 檔案實現的外部關係(圖 3)。但在此工件中,還需要檢測此鏈的其他內容。

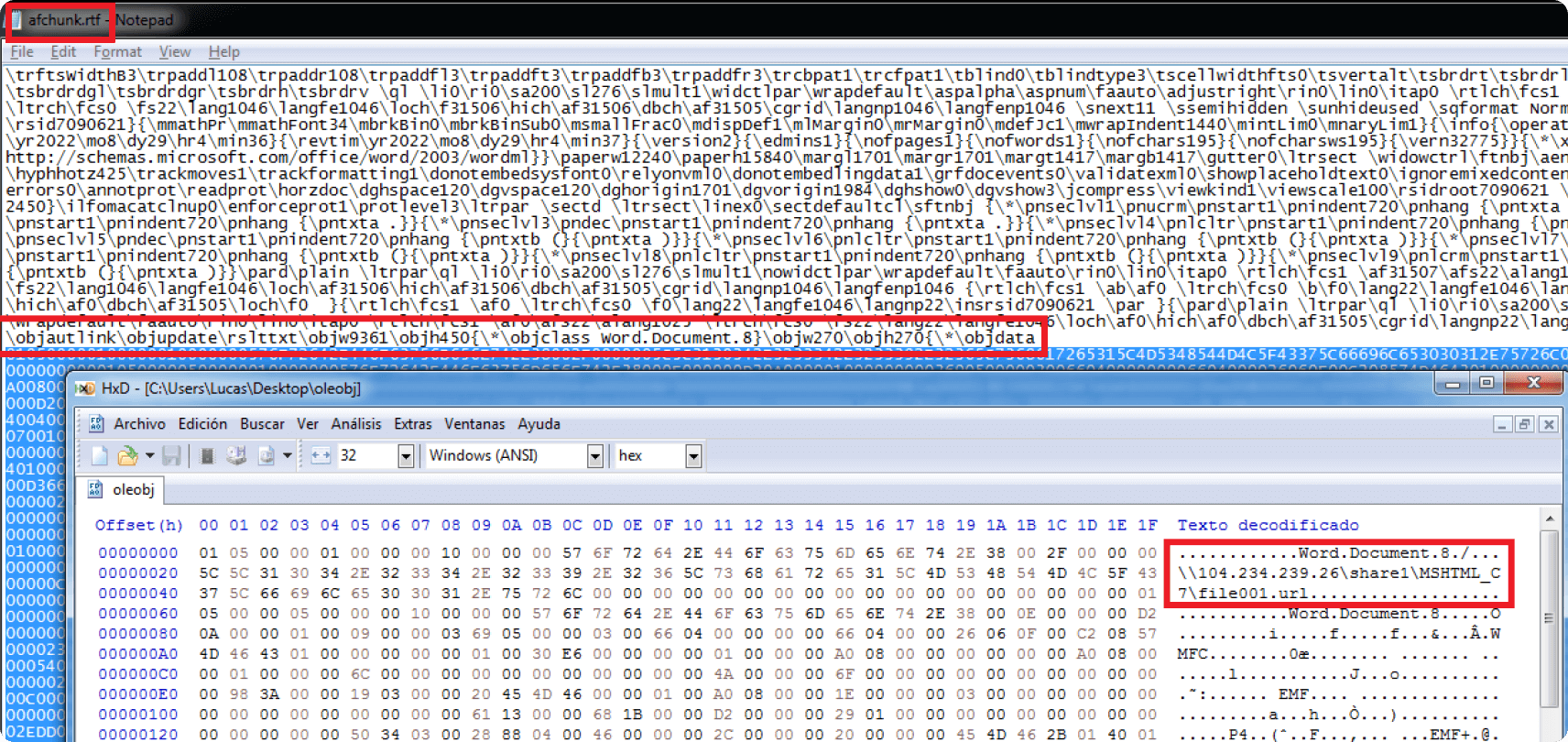

活動中的 RTF 檔案包含一個以十六進位字串定義的 OLE 物件,由於 RTF 檔案的特性,該物件可以明文方式讀取。圖 3 強調了擷取的 RTF 檔案中的這個元素。此外,還可看到 OLE 物件所指向的 URL,Microsoft Office 最後會存取這些 URL 來取得並執行下一階段的有效負載。

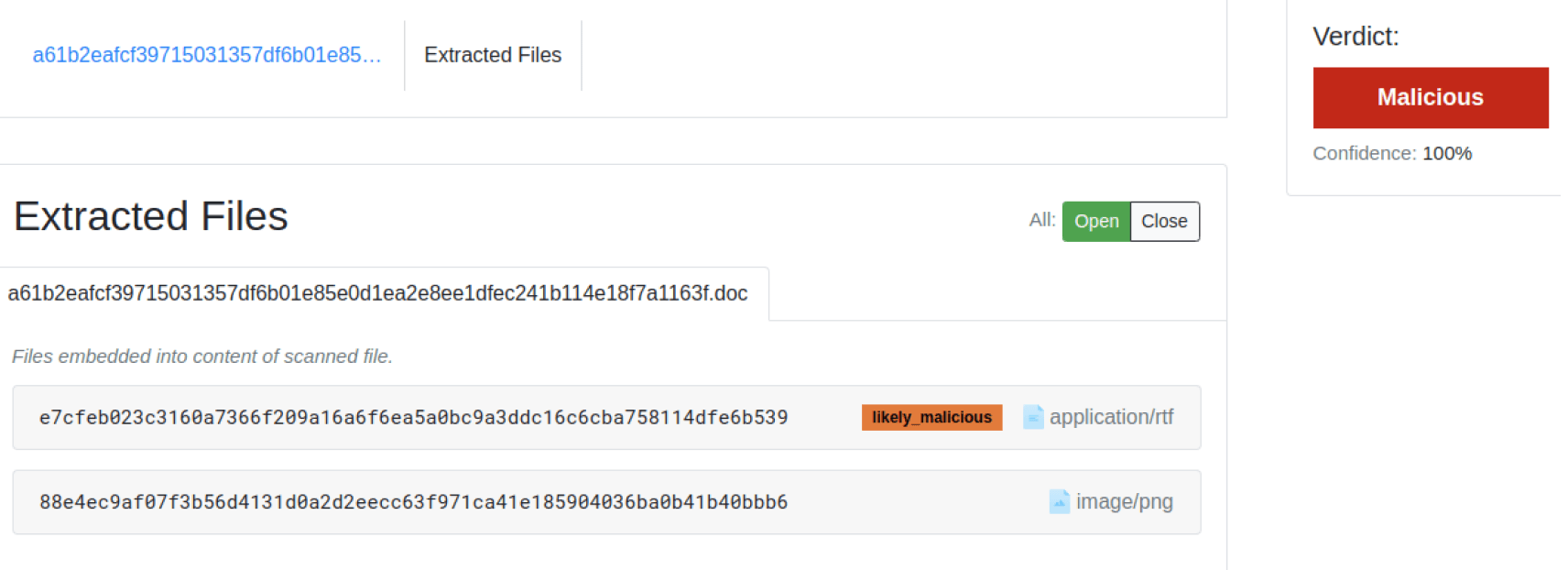

從相對應的Filescan Sandbox 對這個惡意檔案的分析中,我們發現擷取的 RTF 檔案,以及相對應的入侵指標和引擎標示的不同偵測,如圖 4 和圖 5 所示。

八月的攻擊

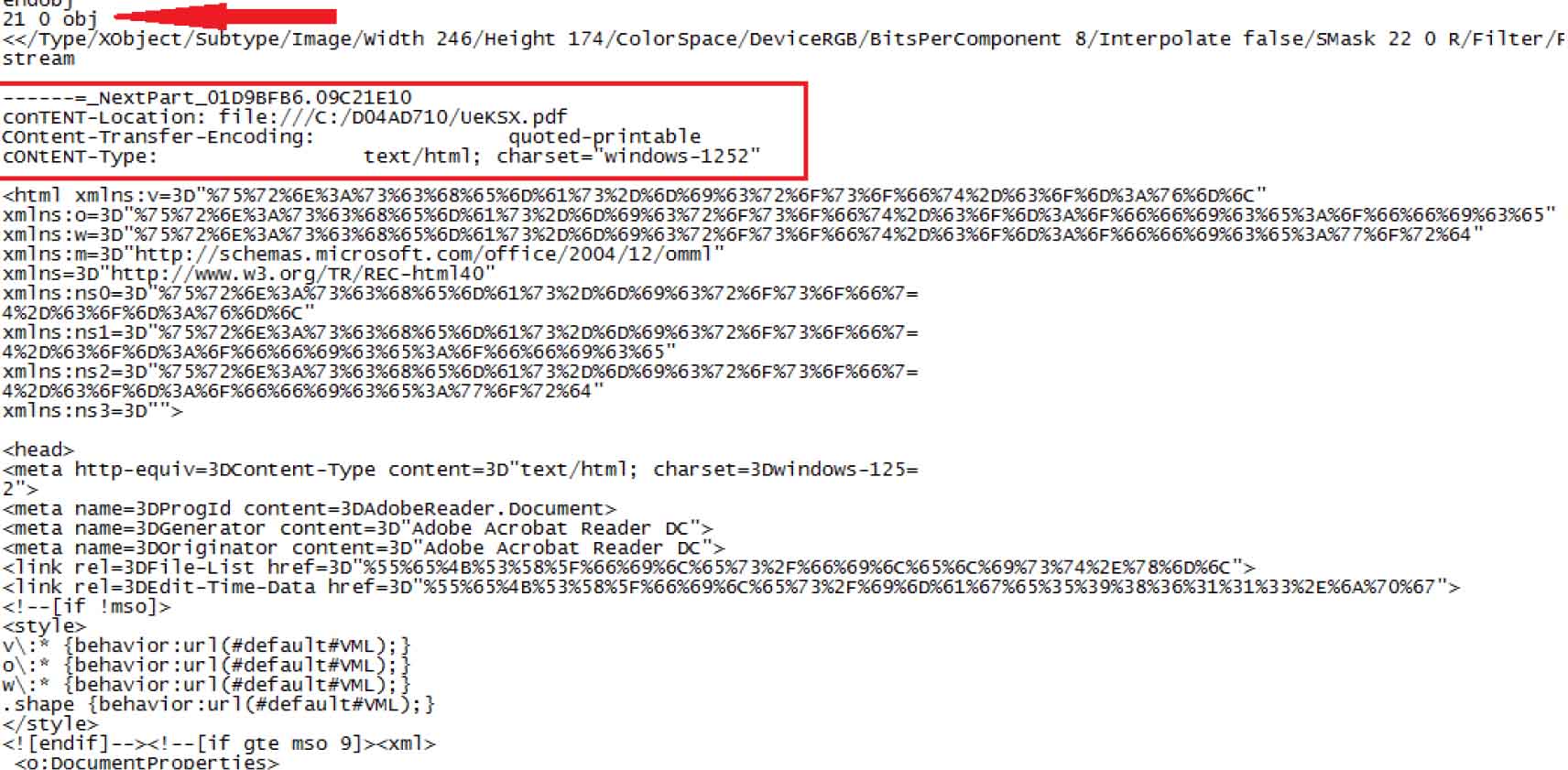

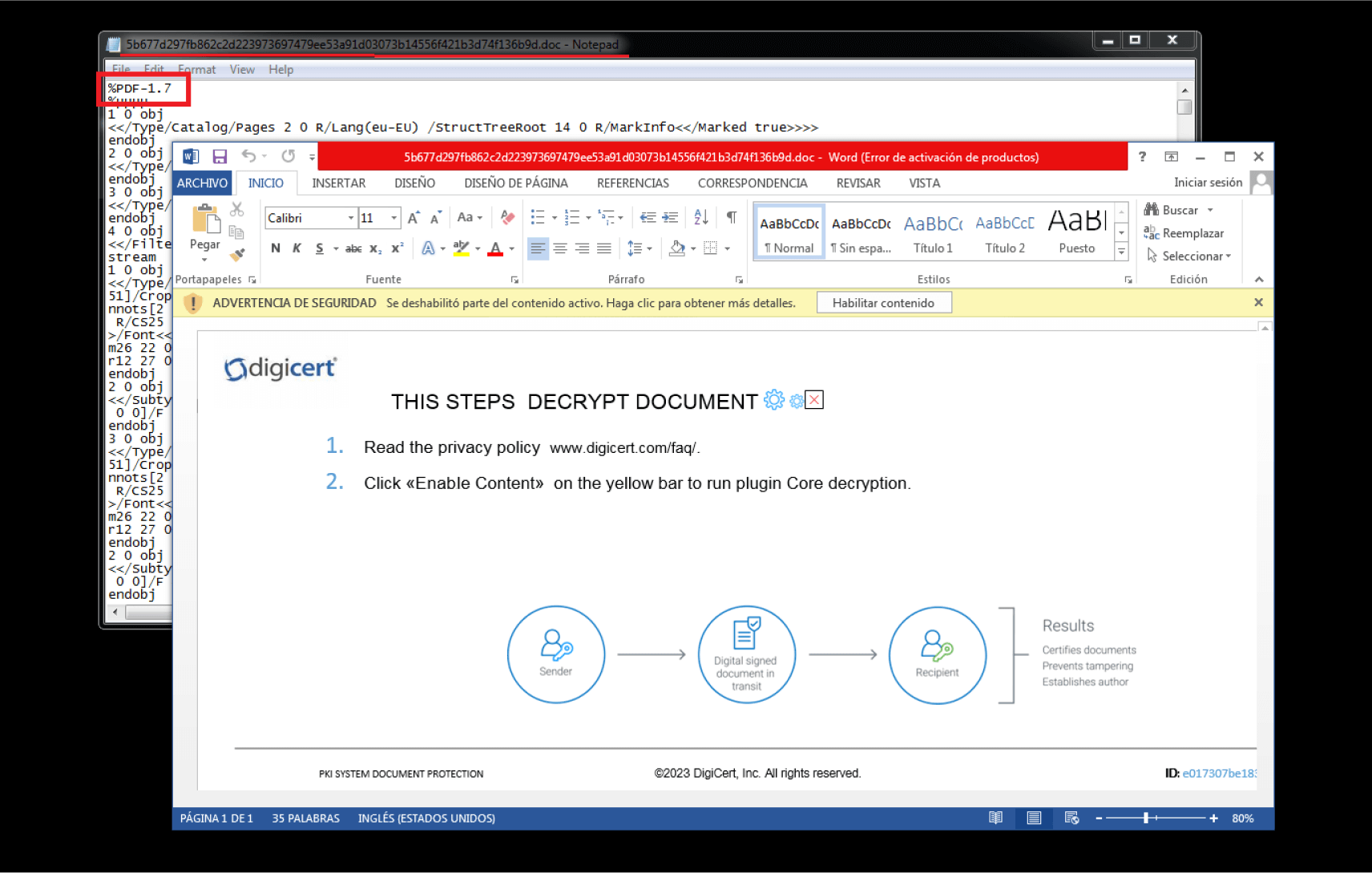

在此攻擊中,惡意檔案會被其他掃描器識別為 PDF,因為它包含 PDF 檔案簽章和物件流結構,如圖 6 和圖 7 所示。但是,該檔案只有在作為 Office 或 .mht 檔案開啟時才能正常運作。如果以 PDF 形式開啟,則會產生錯誤。

此攻擊之所以可能,是因為其中一個 PDF 串流定義了一組 MIME 物件,包括 MHTML 或 MHT 物件,會載入嵌入 MIME 格式的 ActiveMime 物件。此類檔案允許執行巨集程式碼。此外,MIME 物件標頭具有假冒的「.jpg」內容類型值,內容略微混淆,很可能是為了避免被 Yara 等工具偵測到。

如圖 7 所示,儘管技術上是 PDF,Microsoft Office 仍會載入此物件並執行額外的惡意程式碼。

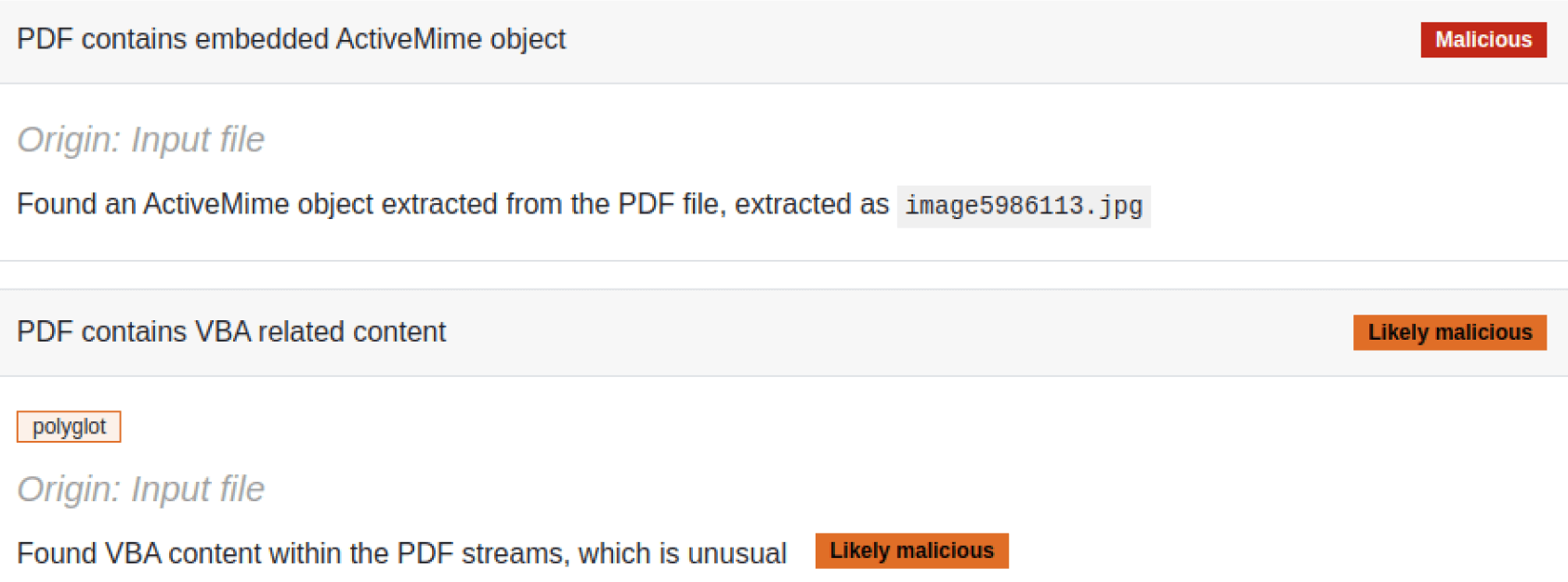

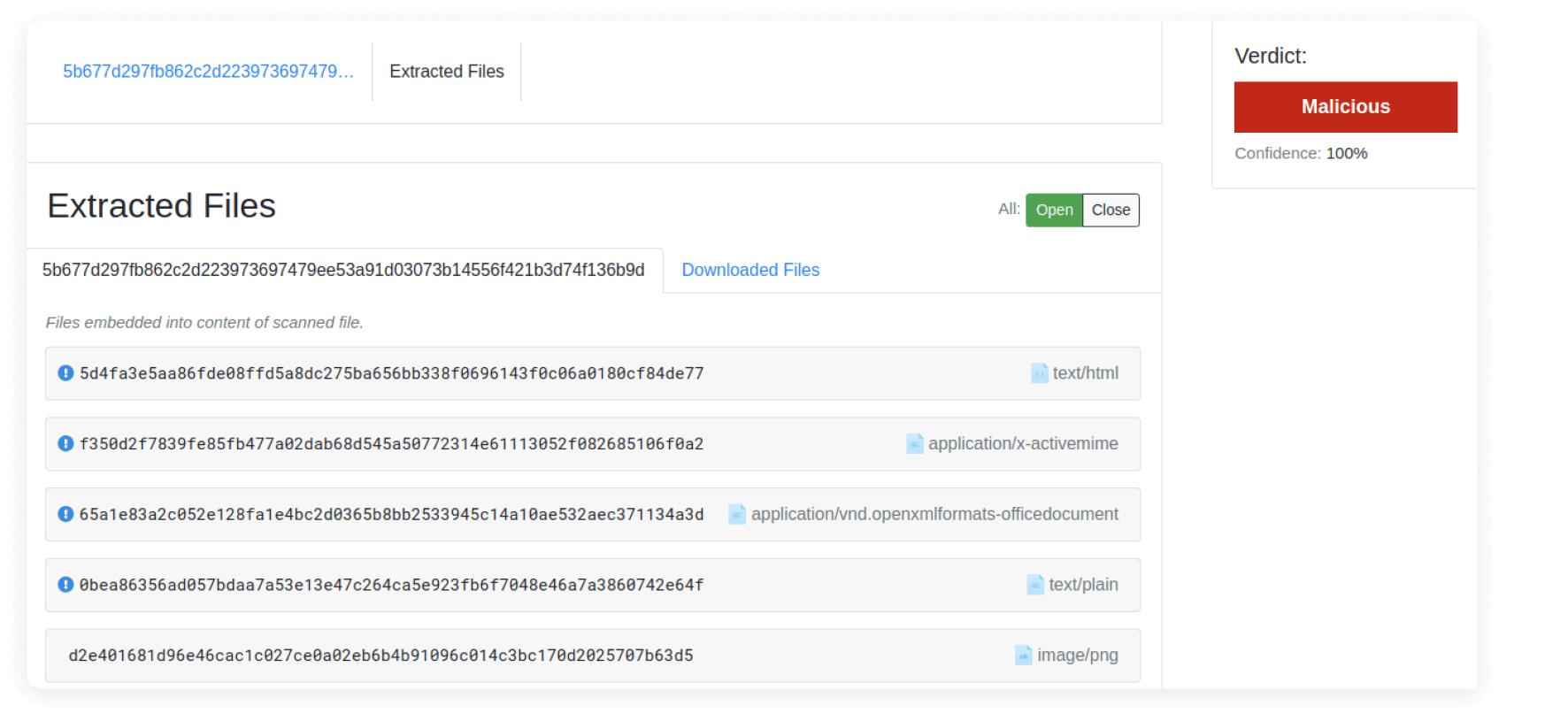

有趣的是,雖然許多 PDF 工具都無法解析此檔案,但 Didier Steven 的工具olevba 卻能從 PDF 檔案中辨識出巨集程式碼資訊,儘管它一般都用於解析 Office 檔案。此外,Filescan Sandbox 分析同時偵測並標示內嵌 ActiveMime 物件的存在、VBA 資訊以及所有 MIME 物件的萃取。

就是這樣。這就是Filescan Labs 團隊在暑假所做的事。我們揭開被偽裝的檔案,以辨識隱藏在底下的惡意有效載荷,並將更多偵測結果加入我們不斷成長的清單中。

取得聯繫,如果您想要分析檔案,看看敵人是否將惡意有效載荷偽裝成合法檔案,或在其他檔案中提取內嵌的有效載荷,請查看 MetaDefender Sandbox 社群網站,或嘗試我們的企業掃描服務。