在過去十年中,技術的融合使網路安全成為一項相當有挑戰性的任務。使用檔案共享入口網站的網路應用程式日益普及,使得受攻擊面擴大。

與上傳檔案相關的網路安全風險很多。惡意軟體可以透過上傳包含惡意代碼或 URL 的檔案,或利用以前未檢測到的零時差漏洞來滲透網路。

在本文中,我們將概述保護網路免受此類攻擊的最佳方式。最後,我們將概述 ICAP 防病毒 (AV) 解決方案會如何增加額外的保護層,以保護您的應用程式免受惡意檔案上傳的侵害。

1. 找到滿足您需求的網路安全解決方案的最佳組合

網路裝置種類繁多,其中許多都提供網路安全性。這些網路裝置會處理網路安全任務,例如管理網路存取、安全政策管理、儲存法規遵循資料,以及確保容器安全。

代理(例如正向代理和反向代理)透過隱藏 IP 網址並提供單點入口和出口來保護連接。負載平衡器提供類似的功能,但也為大型應用程式提供編排、策略管理和自動化。

網路應用程式防火牆 (WAF) 可檢查網路流量,以防止未經授權的存取,並防範跨網站腳本和分散式拒絕服務攻擊等威脅。次世代防火牆 (NGFW) 專注於透過第 3-4 層移動的流量,以保護內部網路免受外部攻擊。入口控制器專為容器環境而設計,類似於負載平衡器和代理。

保護 網頁閘道器 (SWG) 可作為使用者與網際網路流量之間的過濾器,阻擋與未核准網際網路應用程式和服務的連線,並加密流量。應用程式遞送控制器 (ADC) 提供代理、負載平衡和 WAF 功能,以及API 閘道、應用程式加速和 SSL 終止。它們通常由開發作業團隊而非安全團隊管理。最後,受管理的檔案傳輸 (MFT)可安全且受管理地傳輸大型檔案,這是傳統 FTP 或 HTTP 服務所無法提供的。

2. 掃描進入網路和儲存裝置的檔案

即使有了這些解決方案,仍然存在惡意檔案進入您的網路或儲存在系統中的風險。為了降低這種風險,對進入網路並儲存在網路中的所有檔實施防病毒掃描至關重要。這樣,您就可以在惡意軟體造成傷害之前檢測並刪除它。借助包含多層保護的全面安全策略,組織可以更好地防範當今數字環境中不斷變化的威脅。

同樣,在內部團隊和客戶之間傳輸大量檔可能會為攻擊者創造機會。外部來源(第三方供應商、外部合作夥伴)可能會無意中將惡意軟體引入環境。因此,強烈建議組織透過執行掃描來檢測和阻止邊界的惡意軟體,從而檢查傳輸到其網路的所有檔案的內容。

3. 保護 抵禦常見威脅

防病毒和反惡意軟體引擎難以跟上攻擊者開發 的新威脅 的數量。當您考慮到針對組織的惡意軟體和高階持續性威脅 (APT) 的複雜性日益增加時,情況會變得更糟。此外,未知的惡意軟體和零時差威脅繼續困擾著安全團隊。

掃描檔案中的已知威脅是防止惡意檔案上傳的有效第一層防禦。然而,僅使用一個或兩個引擎的傳統 AV 解決方案無法 快速檢測出足夠的惡意軟體來充分保護網路。防病毒研究表明,需要 20 多個 防病毒 和反惡意軟體引擎才能達到 99% 以上的檢測率。

4. 檢測傳統防病毒掃描之外的未知威脅

惡意軟體的複雜性和複雜性的增加使其能夠繞過傳統的防禦措施。例如,反惡意軟體引擎可檢測已知威脅,使零時差惡意軟體能夠輕鬆擊敗基於特徵檢測的防病毒解決方案。Word、Excel、PDF、檔案或圖像檔等生產力檔可用於隱藏宏和腳本中的嵌入式威脅,而 AV 引擎或 沙箱等動態分析解決方案並不總是可以檢測到這些威脅。

一種有效的預防技術是透過資料清理或 內容撤防和重建 (CDR) 刪除所有潛在的惡意嵌入物件。 Deep CDR(檔案無毒化) 技術可刪除惡意檔案內容,而無需依賴惡意軟體檢測。它處理傳入的檔,然後以一種確保新檔既可用又無害的方式重新生成這些檔。換言之,Deep CDR(檔案無毒化) 透過防止已知和未知威脅來幫助保護網路流量。

5. 編輯敏感資訊

即使有最好的自動化解決方案,惡意的內部人員和使用者的疏忽也可能洩露敏感資料。需要其他解決方案來防止資料洩露和違規行為。

組織有多種理由擔心個人身份資訊 (PII) 的暴露,從 PCI-DSS 和 GDPR 等合規性法規,到有針對性的網路攻擊或無意的內部洩露。為了降低資料丟失的風險,編輯外部上傳或共享檔案中的敏感資訊至關重要。

6. 利用 ICAP 解決方案增加效率

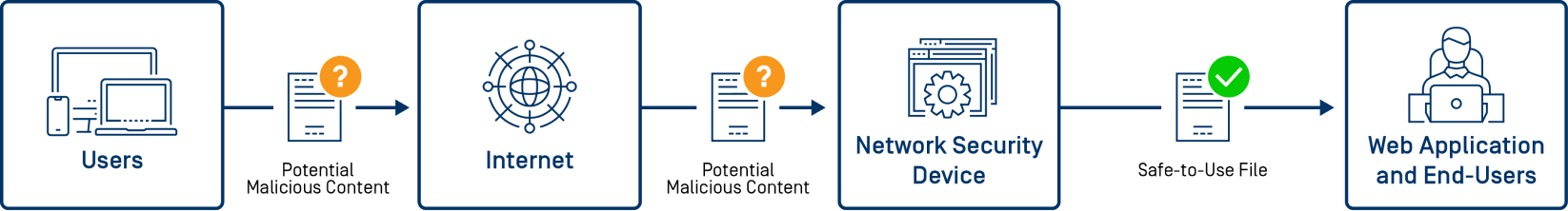

使用網際網路內容適應通訊協定 (ICAP),ICAP 解決方案可讓網路安全設備將網路流量卸載到專用伺服器,以執行防毒/防惡意軟體掃描或資料淨化等任務。這可確保使用相同的政策掃描所有檔案。

透過將流量轉移到 ICAP 伺服器、網路設備可以專注於其主要用途,例如網路性能,而專用 ICAP 伺服器可以快速分析和清理傳遞的檔案,同時將對性能的影響降至最低。這種方法對網路安全特別有效,因為它提供了廣泛的邊界保護、增值服務以及為公司和第三方合作夥伴提供的額外信任層。

常見問題

什麼是 ICAP Server?

網路內容轉換協定伺服器(ICAP servers)類似於 HTTP 伺服器,不同之處在於應用程式服務 ICAP 請求。RFC3507說,”ICAP requests 必須以包含方法的請求行開頭,該方法的完整 URI ICAP 正在請求的資源,以及 ICAP 版本字串。

什麼是 ICAP 客戶?

一 ICAP 用戶端是一個軟體應用程式,用於與 ICAP 用於發送請求的伺服器。

如何攔截最終使用者或設備與網路之間的連接?

您可以擴展透明代理伺服器。透明代理,又稱為內聯代理、攔截代理或強制代理,是一種攔截最終使用者或設備與網路之間連接的伺服器。

什麼是透明 HTTP 代理快取?

透明 HTTP 代理快取是截取網際網路與終端使用者或裝置之間連線的伺服器,網際網路內容適配協定伺服器ICAP 伺服器) 一般用來在其中執行病毒掃描和內容過濾。

什麼是內容過濾?

您可以使用 ICAP 過濾器將消息發送到預配置的伺服器以進行內容轉換。例如,這包括病毒掃描、內容過濾、廣告插入和語言翻譯等特定操作。

什麼是 ICAP 資源?

類似於 HTTP 資源,但統一資源標識碼 (URI) 是指 ICAP 執行 HTTP 訊息改編的服務。

什麼是請求修改模式和回應修改模式?

在「請求修改」(reqmod) 模式下,用戶端會向ICAP 伺服器傳送 HTTP 請求。ICAP 伺服器接著可以

- 傳回修改過的請求版本。

- 傳回對請求的 HTTP 回應。

- 返回錯誤。

ICAP 客戶端必須處理所有三種類型的回應。

OPSWAT MetaDefender ICAP Server – 信任您的網路流量

OPSWAT MetaDefender ICAP Server 為網路流量提供進階威脅防護,防止惡意檔案上傳、零時差攻擊和敏感資料洩露。 MetaDefender ICAP Server 掃描並檢查所有傳進組織網路前的檔案內容。該解決方案可以與任何 ICAP- 啟用的網路設備:負載平衡器、正向/反向代理、入口控制器、託管檔傳輸 (MFT) 等。 瞭解更多 MetaDefender ICAP Server