知名於新出現的威脅,需要的不僅僅是對最新的漏洞做出反應。維護強大安全性的關鍵策略之一是設計可預測未來趨勢的檢測功能。InQuest 的 FileTAC 和 MailTAC 產品的核心部分之一是強大的惡意檔簽名儲存庫,當舊規則檢測到新威脅時,這些簽名通常會證明其持久的價值。本月,我們想強調面向未來的惡意軟體檢測的重要性以及主動的關鍵作用 威脅情資.

面向未來

面向未來涉及設計彈性檢測方法和系統,以預測和適應不斷變化的威脅。這種主動方法具有以下幾個好處:

- 長期有效性: 精心設計的檢測規則可以繼續防止新的漏洞利用和惡意軟體變體,從而減少對持續更新的需求。

- 資源效率: 通過保持強大的檢測功能,組織可以通過專注於新威脅來更有效地分配資源,而無需不斷重新訪問舊規則。

- 主動安全態勢: 面向未來的檢測措施有助於加強整體安全態勢,提供針對各種威脅的一致保護。

設計良好的 YARA 規則系統就是這個概念的一個很好的例子。YARA 規則是一種強大的工具,用於根據模式匹配識別和分類惡意軟體和其他類型的檔。這些規則具有很強的適應性,可以進行定製以檢測特定威脅。存在許多在這方面表現出色的公共社區 YARA 規則集合。但是,高質量檢測特徵的真正優勢之一在於,即使出現新威脅或現有威脅的新變體,它也能隨著時間的推移保持有效。當較舊的 YARA 規則檢測到新的網路安全威脅時,它突出了精心設計的檢測措施的遠見和有效性。

這是 InQuest 非常詳細地關注的一個領域,圍繞我們所謂的 深入檢測發表了出版物,並概述了我們如何以 威脅序列分析的形式執行結構化威脅上下文。使用這些方法,檢測工程師可以創建一個檢測對策庫,這些措施具有強大、彈性,併為威脅形勢的演變提供前瞻性適用性。

的重要性威脅情資 研究

強大的網路 威脅情資 是面向未來的惡意軟體檢測的基石。它涉及分析當前和新興的威脅行為者,以了解他們的行為、技術和趨勢。它還融合了基於過去威脅研究的經驗和教訓的見解,有助於提供一個時程表,以支援對趨勢和發展的更廣泛理解。這項研究對於明智的規則創建和主動防禦都至關重要。

明智的規則創建

通過瞭解最新的威脅態勢,網路安全專業人員可以創建預測未來攻擊媒介和惡意軟體變體的簽名。我們 InQuest 的研究人員在為 CVE-2023-36884 制定對策時,正是處理了這個客戶案例。此示例哈希為 3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97。

CVE-2023-36884 是一個零時差漏洞,已被一個名為 RomCom 的威脅組織利用,在犯罪軟體領域進行雙重關注行動,併為俄羅斯的戰略利益服務 針對烏克蘭和北約 針對間諜活動和憑證訪問動機的一致機構。RomCom 組與 Storm-0978、Hawker、Tropical Scorpius、UAC-0132、UAC-0168、Void Rabisu 和 UNC4895 在不同程度上重疊。

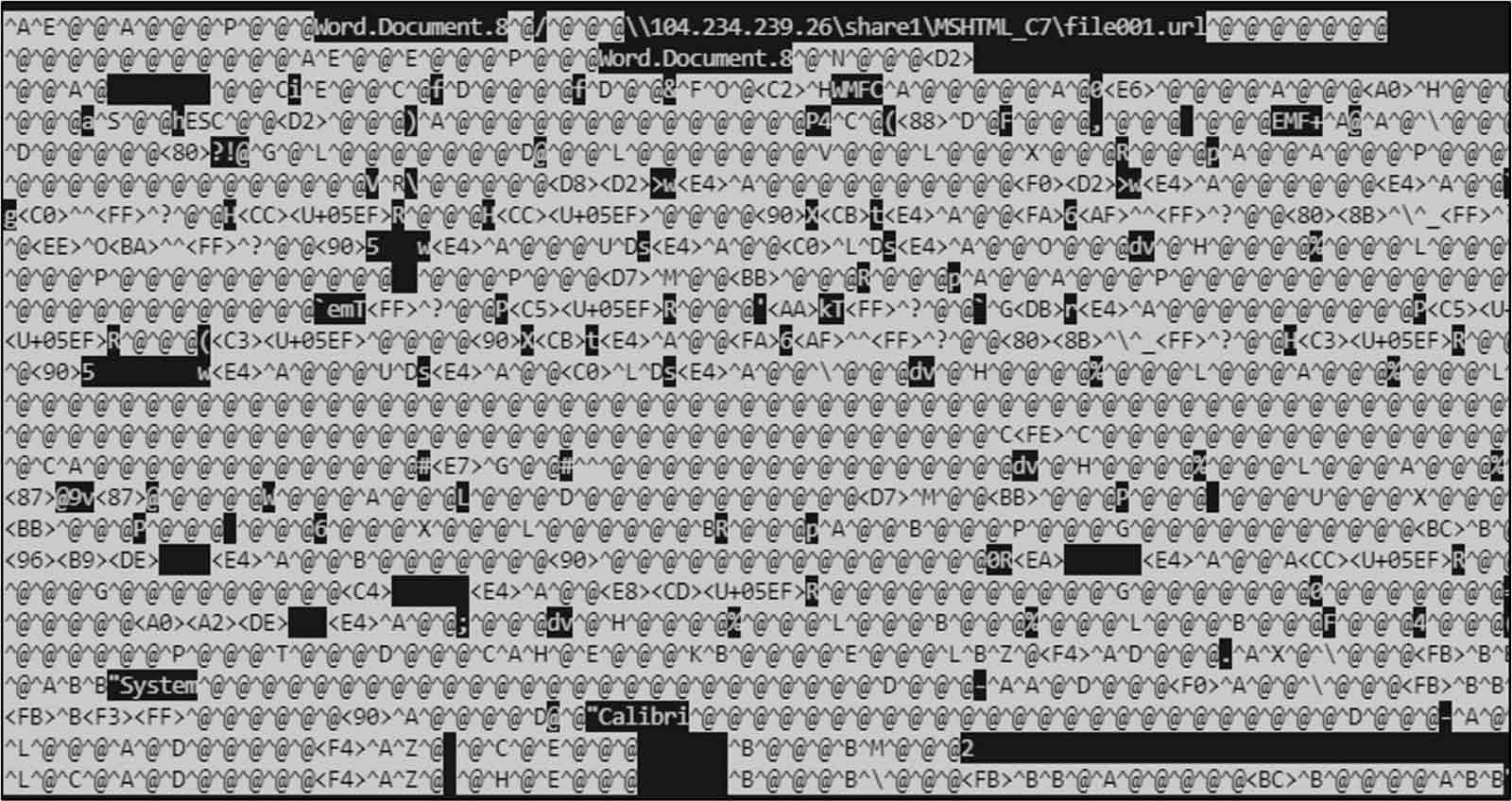

此漏洞的運作方式在某些方面與 2017 年的舊漏洞 (CVE-2017-0199) 相似。在 Microsoft Word 檔案中,打開原始檔時,可以靜默載入嵌入的或遠端的 OLE 物件。此功能允許 Office 檔案成為任意嵌套內容的載體,攻擊者可以利用這些內容來生成規避性的多階段漏洞。在這種特殊情況下,惡意軟體負載可以在標有“afchunk.rtf”的嵌入式 RTF 文檔中找到。在此 RTF 中的物件中,此漏洞利用現有技術(也出現在 CVE-2017-0199 漏洞中)從硬編碼 URL 下載額外的有效負載。由於 URL 是以 SMB 共用的形式訪問的,因此它濫用了 Windows 為遠端網路共用提供的固有信任。

由於此漏洞的底層結構與 CVE-2017-0199 相似,因此我們的團隊發現這個新漏洞 (CVE-2023-36884) 觸發了我們的一些舊檢測簽名。我們注意到的重疊出現在漏洞利用方式的結構方面,即使潛在的漏洞並不完全相關。

我們可以從這個案例中吸取一個有趣的教訓——一些檢測規則,如果設計得足夠廣泛,隨著時間的推移,它可以發揮作用,甚至可以根據舊技術檢測新的零時差。

主動防禦

連續的 威脅情資 研究有助於制定主動防禦策略,在潛在威脅造成傷害之前識別並減輕潛在威脅。這個概念由 InQuest 的 威脅情資 團隊上個月開發簽名以檢測 Microsoft URL 檔中的 MHTML 漏洞 (CVE-2024-38112)。

當開發此特徵碼時,我們的研究人員回想起 Microsoft URL 檔案中使用的惡意 URL 不一定是標準的 HTTP 網路連結。雖然在現有的檔案中沒有任何證據顯示攻擊者在此特定攻擊中使用本機檔案路徑,但我們分析師的直覺顯示,此攻擊的變種可能是可能的。根據 InQuest 先前對安全功能繞過攻擊中所使用的網際網路捷徑檔案 (URL 檔案)的研究,很明顯 Windows 中的許多子系統可能會受到對透過替代媒體來源 (例如 SMB、WebDAV 或使用 file:// URL 前綴時可能使用的其他通訊協定) 存取的檔案套用保護的缺陷所影響。這似乎源於 Windows 對來自通常被視為內部網路環境中使用的更可信區域的檔案所給予的固有信任。事實上,最近在 ZDI 對CVE-2024-38213 的分析中,這個主題的變異再次被重提,這清楚顯示針對這些類型漏洞的對策,需要考慮比一眼就能看出的更廣泛的輸入集。因此,我們針對此漏洞所建立的偵測特徵,就是為了預測未來的這種變化而設計。

結束語

這兩個案例都突出了一個中心主題: 威脅情資 是穩健、面向未來的檢測能力的基石。手工製作的檢測規則就是此功能的例證,通常使用經過深思熟慮的舊特徵來檢測新威脅。在考慮深度檢測和強大的威脅排序分析的情況下製作的檢測特徵在面對威脅形勢的演變時往往更具彈性。隨著時間的推移,這種有效性強調了遠見在規則制定中的重要性以及 威脅情資 研究。

通過專注於面向未來的措施並投資於 威脅情資,隨著威脅形勢的不斷發展,組織可以保持更具彈性的安全態勢。

InQuest 最近被 OPSWAT.在此處閱讀公告: OPSWAT 收購 Inquest 以加強聯邦市場進入戰略、網路檢測和威脅檢測能力

作者: Darren Spruell, Hunter Headapohl