網際網路捷徑檔案 - 通常稱為 URL 檔案 - 乍看之下可能很普通。但多年來,這些基於文字的簡單 Windows 工件已演變成多階段惡意軟體攻擊的強大助力。它們的複雜性不高,再加上特定的作業系統行為和被忽略的安全漏洞,讓攻擊者可以悄悄地將它們變成新的危險武器。

這篇文章是三部曲系列的第一篇,從理論和策略情報的角度探討 URL 檔案在威脅領域中的復興。我們將探討 URL 檔案的結構、歷史濫用案例,以及現代威脅份子為何在檔案型攻擊鏈中越來越依賴 URL 檔案。第二和第三部分將探討靜態和動態分析的角度 - 以OPSWAT 的 FileTAC和 MetaDefender Sandbox分別介紹 OPSWAT 的 FileTAC 和 MetaDefender Sandbox。

通往惡意的捷徑URL 檔案

OPSWAT 指出,越來越多的敵對組織在以全球利益為目標時,更頻繁地運用複雜的檔案技術,無論是網路犯罪組織或是以戰略為重點的民族國家威脅組織都是如此。

在這篇文章中,我們將探討 URL 檔案,以及它們在威脅領域的復甦,因為各種漏洞和曝露導致敵人發現這種簡單檔案類型的效用。

什麼是 URL 檔案?

URL 檔案是一種以文字為基礎的檔案格式,提供類似其他捷徑檔案 (例如 LNK (Shell Link) 檔案) 的功能,但它們是設計用來指向網路資源 (例如 Web URL)。這些檔案在 Windows 中的主要用途是在使用者的桌面上儲存一個可點選的捷徑,開啟捷徑後即可前往目標 URL 或網路應用程式。

一般而言,URL 檔案格式並沒有詳盡的檔案記錄,它是Windows Shell 的傳統功能,而且在 Windows 中長期以來都是受支援的捷徑檔案類型。URL 檔案格式至少早在 1998 年就有非正式的檔案記錄。

網際網路捷徑檔案的副檔名是 .url,因此被稱為 「URL 檔案」。實際上,它們是 INI 格式的簡單文字檔案,結構簡單,可透過元資料和特殊資料值編碼進行擴充。作業系統中有相關的 API 可用於建立和讀取 URL 檔案。

最基本的檔案由單一標頭和所需的 URL 屬性組成,例如

[InternetShortcut]

OPSWAT

如範例所示,URL 檔案可以非常簡短,唯一需要的部分和選項是 [InternetShortcut] 和 URL。有了這個基本格式,我們就可以開始探索 URL 檔案的威脅空間在過去幾年是如何擴大的。

為什麼 URL 檔案在Threat Intelligence中很重要

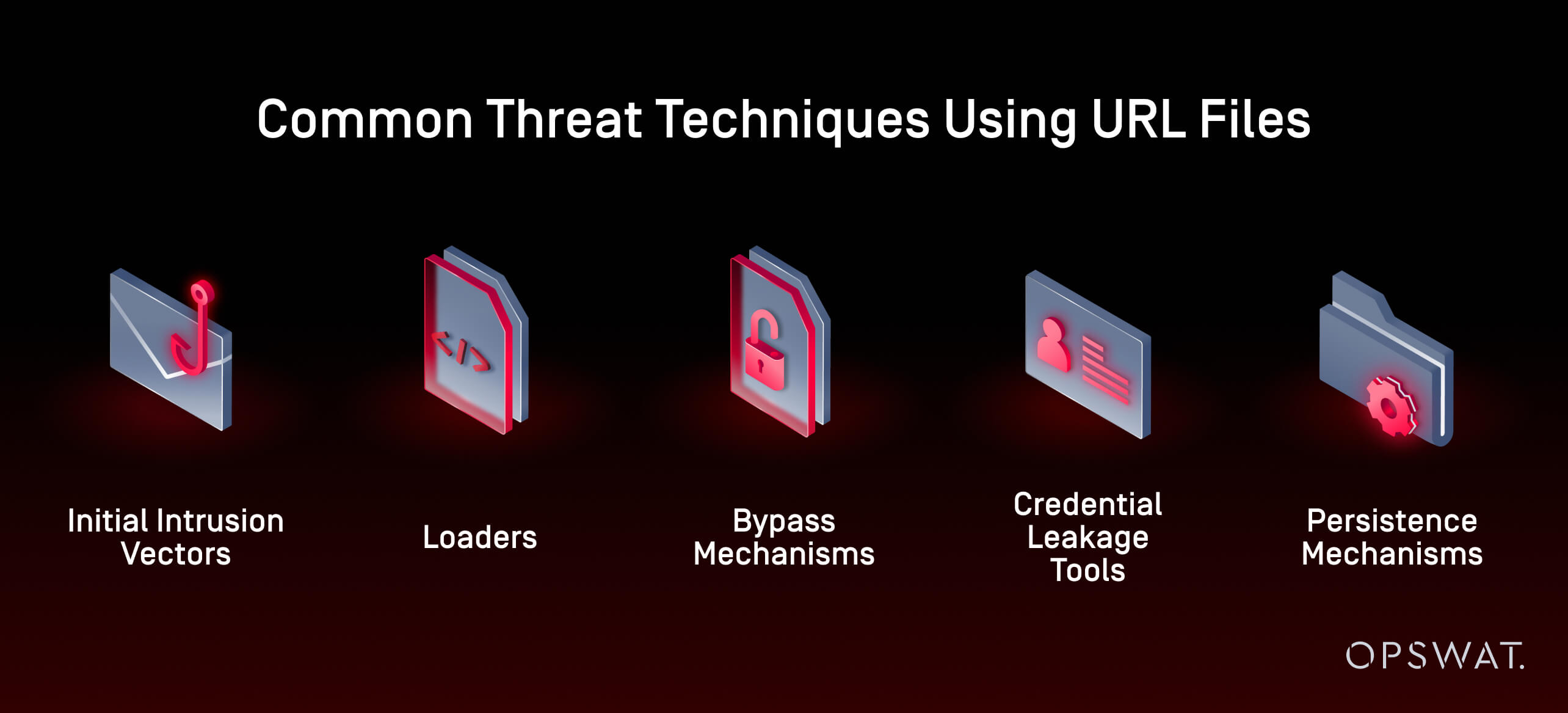

雖然 URL 檔案是早期 Windows 環境中的便利功能,但現在卻在攻擊工具包中佔有獨特的地位。對於許多攻擊者來說,URL 檔案可以作為:

- 網路釣魚和偷渡式攻擊的初始入侵媒介

- 第二階段有效載荷(如 .hta、.js 或 .cpl 檔案)的載入器

- 繞過SmartScreen、MOTW 及其他防禦機制的機制

- 透過 SMB信標或圖示擷取的憑證洩漏工具

- 透過自動啟動資料夾放置的持久性機制

簡而言之:這些檔案不再是無害的便利,而是不斷演進的攻擊面。

威脅格局的策略演進

對 URL 檔案的重新關注,突顯了敵人行為的廣泛趨勢:

- 利用被忽略的檔案類型:攻擊者經常轉移到能融入企業環境的格式。

- 以簡化繁:許多威脅份子不是建立全新的惡意軟體,而是將多種檔案格式和作業系統功能串連起來,以達成他們的目標。

- 民族國家採用: 正如OPSWAT 的情報分析師所記載,即使是擁有深厚技術資源的 APT (進階持續性威脅) 團體,也開始使用 URL 檔案等簡單檔案類型來啟動複雜的攻擊 - 通常是大型攻擊活動中的低訊號元件。

這反映了現代網路威脅情報的現實:了解攻擊元件與追蹤有效載荷或基礎架構同樣重要。

展望未來:為什麼 URL 檔案值得深入審查

這篇介紹性文章為了解 URL 檔案這類威脅啟動工件奠定了基礎。雖然 URL 檔案很少是攻擊鏈中的主角,但它們在網路犯罪活動和民族國家攻擊活動中的使用量日益增加,因此對它們進行調查至關重要。

在第二部分中,我們將分解惡意 URL 檔案的靜態特徵- 包括結構、元資料濫用和迴避技術 - 並展示OPSWAT的 FileTAC 平台如何透過 DFI(深層檔案檢查)揭露威脅。

在第三部分,我們將探討行為:檢視這些檔案在執行時的行為,以及OPSWAT的MetaDefender Sandbox如何動態偵測執行路徑、持久化嘗試,以及與惡意 URL 捷徑相關的外部通訊。

我們將繼續探索威脅份子如何利用最不起眼的檔案格式,以及OPSWAT 如何協助組織知名他們,敬請繼續關注。