儘管有各種頭條新聞、建議,以及數十億美元的資金投入網路安全,但在 OT &CPS (網路物理系統) 的核心,仍有一個明顯的問題持續惡化:不安全的工業通訊協定。

我們的能源網、水處理廠、石油與天然氣以及製造設施的運作骨幹仍建基於 Modbus、DNP3、OPC DA、PROFINET 等通訊標準。

這些通訊協定是數十年前設計的,遠早於網路威脅成為討論的一部分,而且是為了效能而非保護而設計。這些協定假設了完全的安全性和系統正常運作時間,不需要驗證,以純文字傳輸,而且仍在全球各地執行關鍵任務系統。

這不是假設性的風險。這是一個系統性的風險。

默認信任:武器化的設計缺陷

傳統工業通訊協定誕生於一個不同的時代,當時物理隔離(氣隙)的邏輯是主要的安全模式。網路安全既不是需求,也不是設計目標。因此,這些通訊協定沒有內建驗證、授權或加密機制。

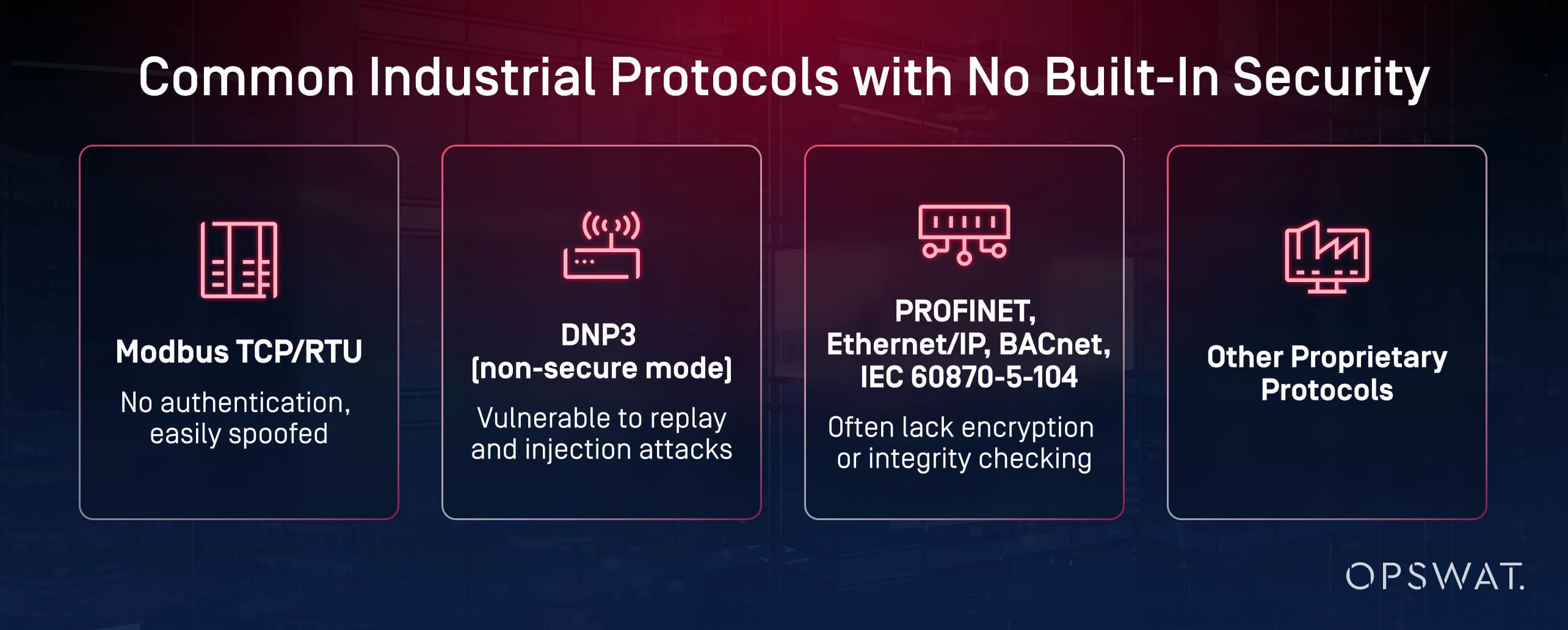

以下是實際意義上的詳細說明:

- Modbus TCP/RTU:傳送及接收指令時沒有認證。攻擊者可冒充主設備並變更致動器值。

- DNP3 (非安全模式):易受重播和注入攻擊;缺乏健全的完整性檢查。

- PROFINET、EtherNet/IP、BACnet、IEC 60870-5-104:提供最低或可選的安全性,幾乎沒有資料完整性或機密性保證。

- 專屬通訊協定的安全性實作各有不同,通常缺乏基本的保護。

這些安全漏洞在正常運作時可能不會被凸顯。但在威脅者(尤其是有資源、時間和意圖的威脅者)的監視下,這些漏洞就會變得明顯。

真實世界的影響:行動中的通訊協定漏洞

安全團隊經常為零時差攻擊做準備,但在 OT 中,攻擊者經常仰賴「零努力」攻擊 - 濫用一開始就不安全的通訊協定行為。

考慮以下情況:

欺騙與重播攻擊

如果沒有認證或完整性檢查,攻擊者就可以擷取合法的流量並重播,以操控程序或擾亂作業。

中間人攻擊

中間人攻擊:被截取的 OT 流量可能會在傳輸過程中被修改,例如偽造壓力讀數或更改控制指令。

未經授權的控制

取得網路存取權限的入侵者可以直接對 PLC(可程式邏輯控制器)發出指令,繞過安全通訊協定。

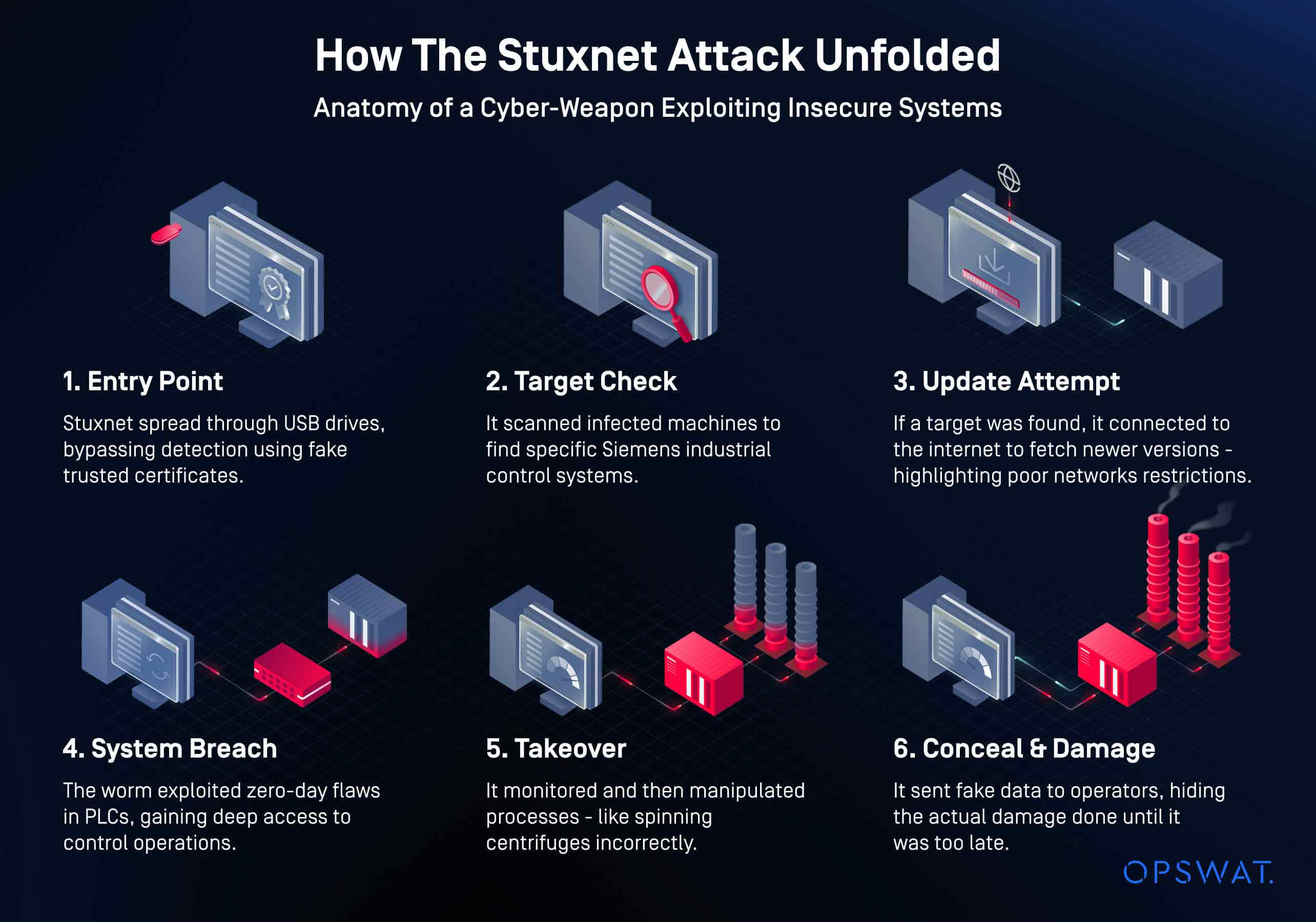

Stuxnet 蠕蟲是最知名且最常被引用的例子,但這遠不是唯一的例子。近年來,多家電網營運商、水務公司和能源公司都曾報告過濫用原生通訊協定行為所造成的攻擊。

2021 年針對佛羅里達州水處理設施的攻擊涉及遠端存取入侵,但發出未經授權指令的能力依賴於沒有驗證機制的通訊協定。

為何傳統防禦失敗

傳統的防火牆至今仍被部署以保護傳統環境和通訊協定的安全,但這些防火牆仍有可能受到攻擊。即使這些通訊協定可以變得更安全,但讓現代生活成為可能的基礎架構是由數十億個感測器、控制器和其他端點所組成,若不全面更換就無法更新。因此,操作者必須仰賴額外的網路防禦層來強制執行周邊安全。雖然這些都很重要,但卻無法降低不安全通訊協定所造成的基本風險。

- 它們不會重寫通訊協定邏輯:Modbus 仍會傳輸未經認證的明文指令 - 即使是在防火牆後面。

- 它們依賴已知的簽章:如果沒有啟發式或行為引擎,DPI 工具無法偵測到新的或低階的通訊協定濫用。

- 它們允許雙向流量:這為指令注入、橫向移動和進一步攻擊的中繼打開了大門。

最重要的是,他們假設協定可以透過監控來確保安全,而不是假設協定應該透過設計來控制。

邁向通訊協定感知隔離

我們需要的不僅僅是更多的檢查。而是遏制。它是在基本層面上強制執行網路分割 - 理想的做法是在實體層或使用嚴密的邏輯控制。

通訊協定感知隔離機制,例如單向閘道(單向傳輸閘道) 和通訊協定中斷解決方案,可提供更安全的方法。它們可讓作業團隊保留必要的資料流 - 歷史更新、感測器日誌、事件警示 - 而不會將控制表面暴露於外部或信任度較低的網路。

這可確保符合國家、區域及特定產業的法規要求,並維持作業彈性。當不安全的通訊協定無法重寫或取代時,就必須透過專為此工作而設計的系統,將它們分割、過濾並隔離。

實用的選擇:MetaDefender NetWall

適用於無法避免不安全通訊協定的環境、 MetaDefender NetWall提供強化的隔離和傳輸解決方案:

光學二極體:啟用單向、實體強制資料流,且無返回路徑 - 適用於空氣封閉區域。

✓Unidirectional Security Gateway:允許從 OT 到 IT 的受控制、經驗證的單向資料輸出,並透過通訊協定中斷。

Bilateral Security Gateway:支援需要 MS SQL 等資料回應的應用程式的安全通訊,可進行安全的遠端控制或供應商存取。

探索MetaDefender NetWall 光學(數據)二極體和安全閘道如何在保護您的高安全性環境時為您提供關鍵優勢。