快速零時差漏洞偵測

透過動態分析與內建Threat Intelligence,偵測 99.9% 的零時差檔案型攻擊。

- 99.9% 零日防護效能

- 比傳統工具快20倍

- 每日超過25,000次分析

OPSWAT 獲得以下機構的信賴

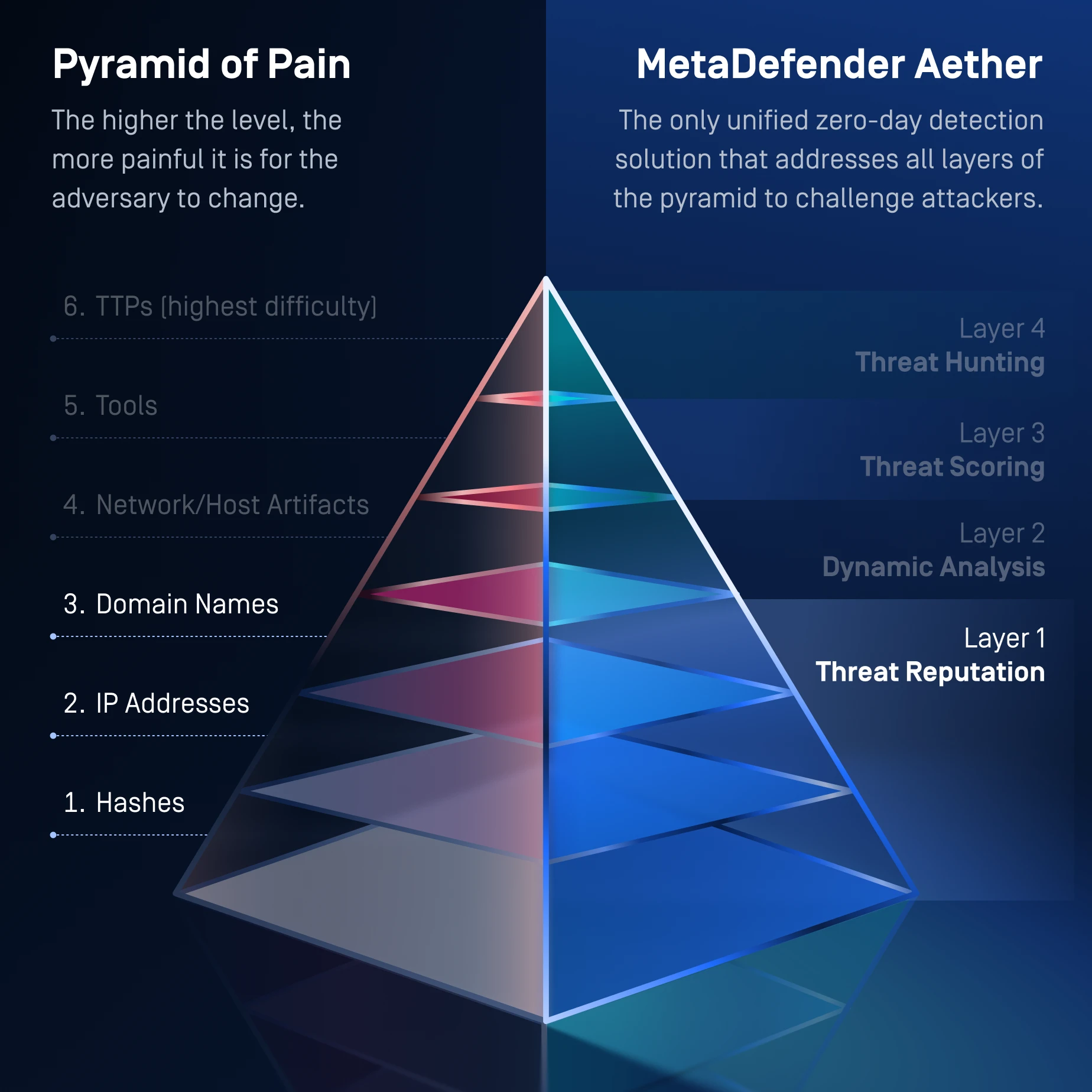

統一零時差漏洞偵測

第一層:威脅聲譽

快速揭露已知的

威脅

阻止已知威脅的洪流。

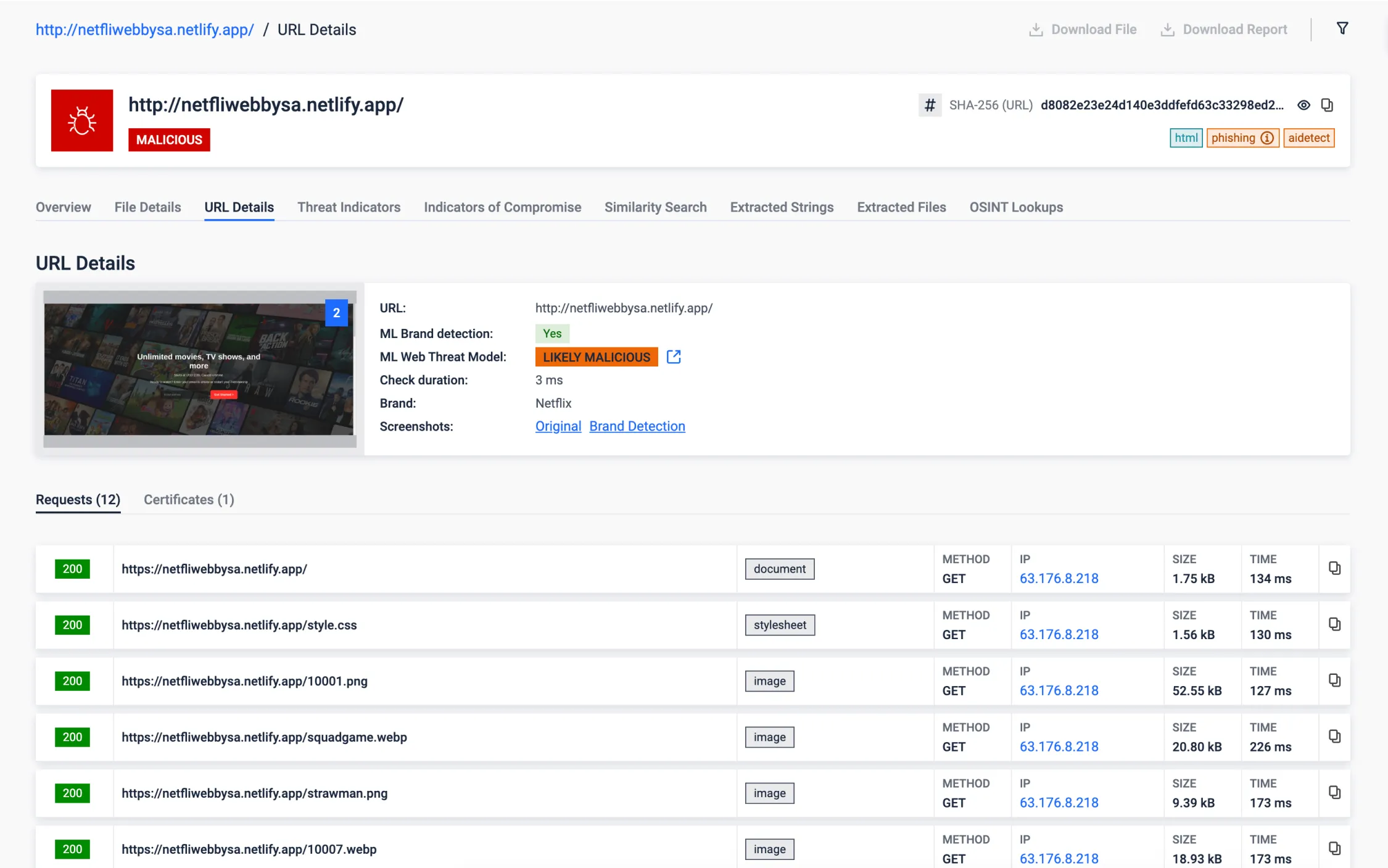

即時或離線檢查網址、IP位址及網域名稱,以偵測惡意軟體、網路釣魚及殭屍網路。

阻斷了基礎設施與通用惡意軟體的重複利用,迫使攻擊者輪替基本指標。

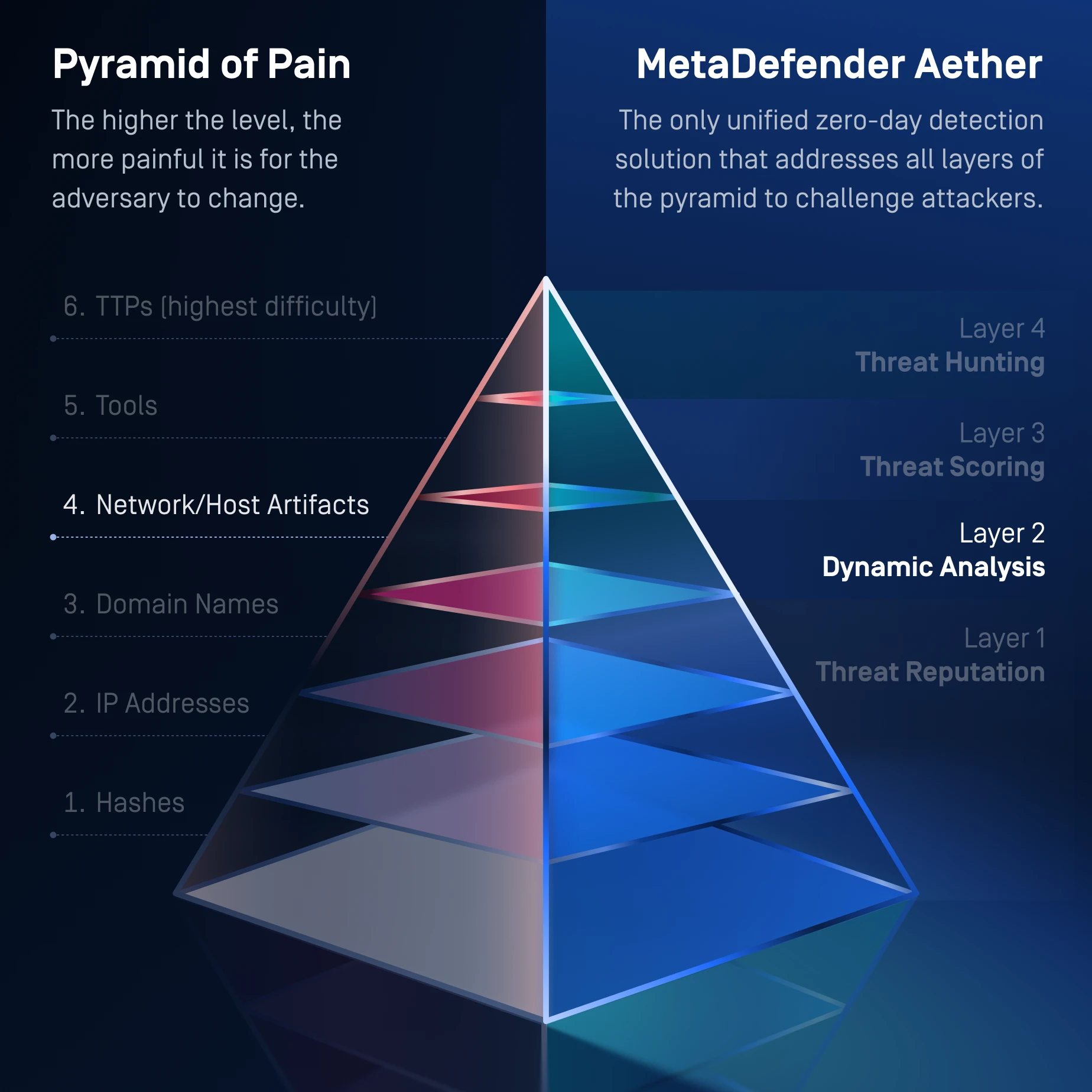

第二層:動態分析

揭露未知

威脅

偵測躲避傳統沙箱的惡意軟體。

基於模擬技術的沙盒會分析檔案,以偵測勒索軟體等隱藏威脅。

揭露程式殘留物、載入器鏈、腳本邏輯及規避策略。

第三層:威脅評分

威脅優先級排序

減少警報疲勞。

威脅風險等級採用分級制,可即時快速標示優先處理的威脅。

第四層:威脅獵捕

識別惡意軟體

活動

機器學習相似性搜尋

威脅模式關聯分析將未知威脅與已知惡意軟體、攻擊手法、基礎設施等進行比對。

揭露惡意軟體家族與攻擊行動,迫使攻擊者全面調整戰術與基礎設施。

產品概述

瞭解MetaDefender 如何運用人工智慧驅動的自適應沙箱技術,偵測並阻擋傳統安全工具無法察覺的零時差攻擊。

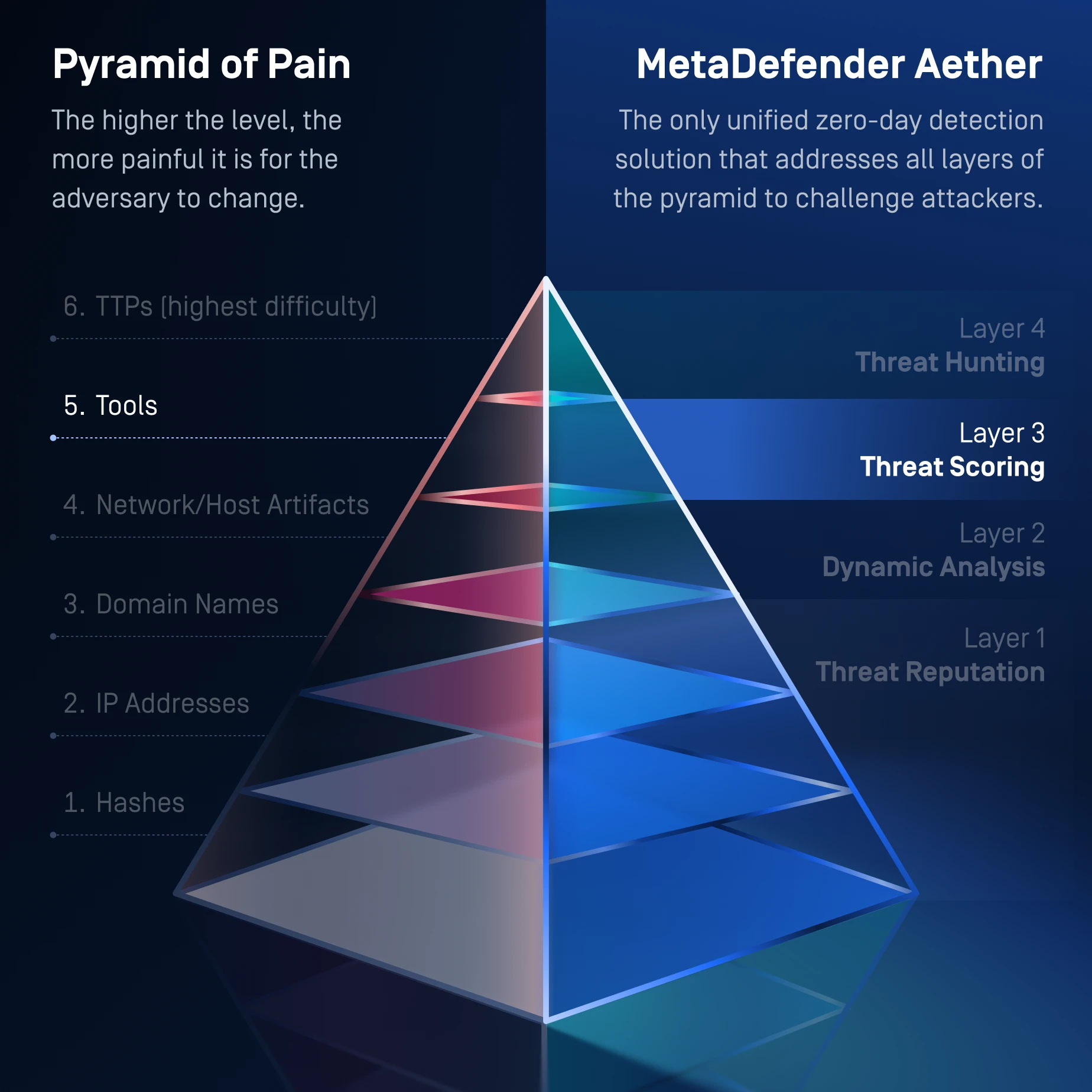

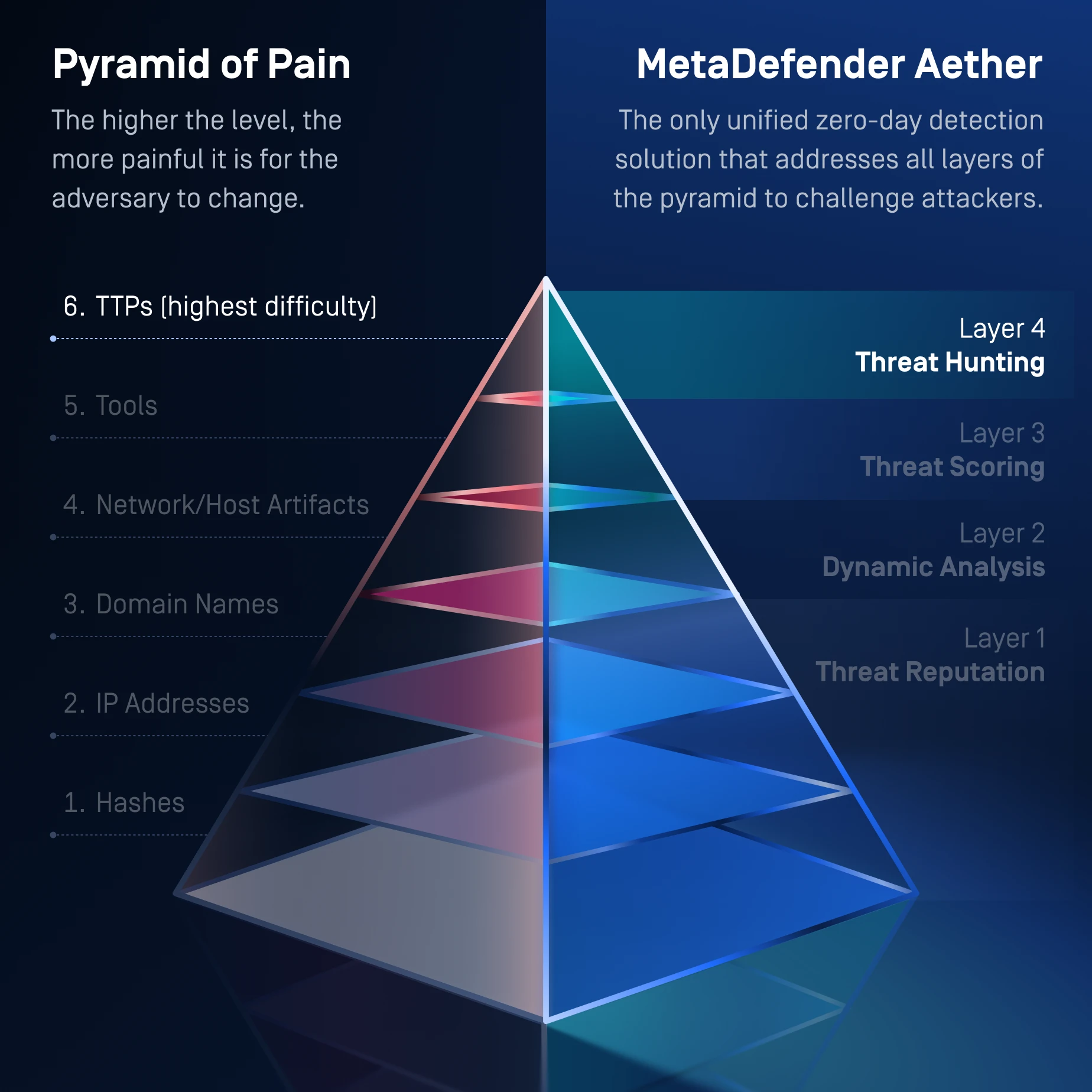

解決整個痛苦金字塔的單一方案

MetaDefender 針對整個「痛苦金字塔」進行防護,從第一層的基礎指標到第六層的高階戰術、技術與程序(TTP)干擾,迫使攻擊者不斷重寫其基礎架構、工具及行為模式,以期逃避偵測。

- 金字塔等級 1、2、3

雜湊值、IP位址、網域名稱(金字塔底層三級)

- 雜湊查詢 → 偵測重複使用的惡意軟體二進位檔

- 網址/網域/IP信譽 → 阻擋已知基礎架構

- 品牌、機器學習網址分類 → 阻斷網路釣魚基礎設施

- 離線與線上聲譽 → 阻止商品威脅

- 它如何對攻擊者施加壓力

- 迫使攻擊者輪替基礎設施

- 使重複使用的惡意軟體指標變得毫無價值

- 阻斷自動化網路釣魚與殭屍網路傳播工作流程

- 迫使攻擊者輪替基礎設施

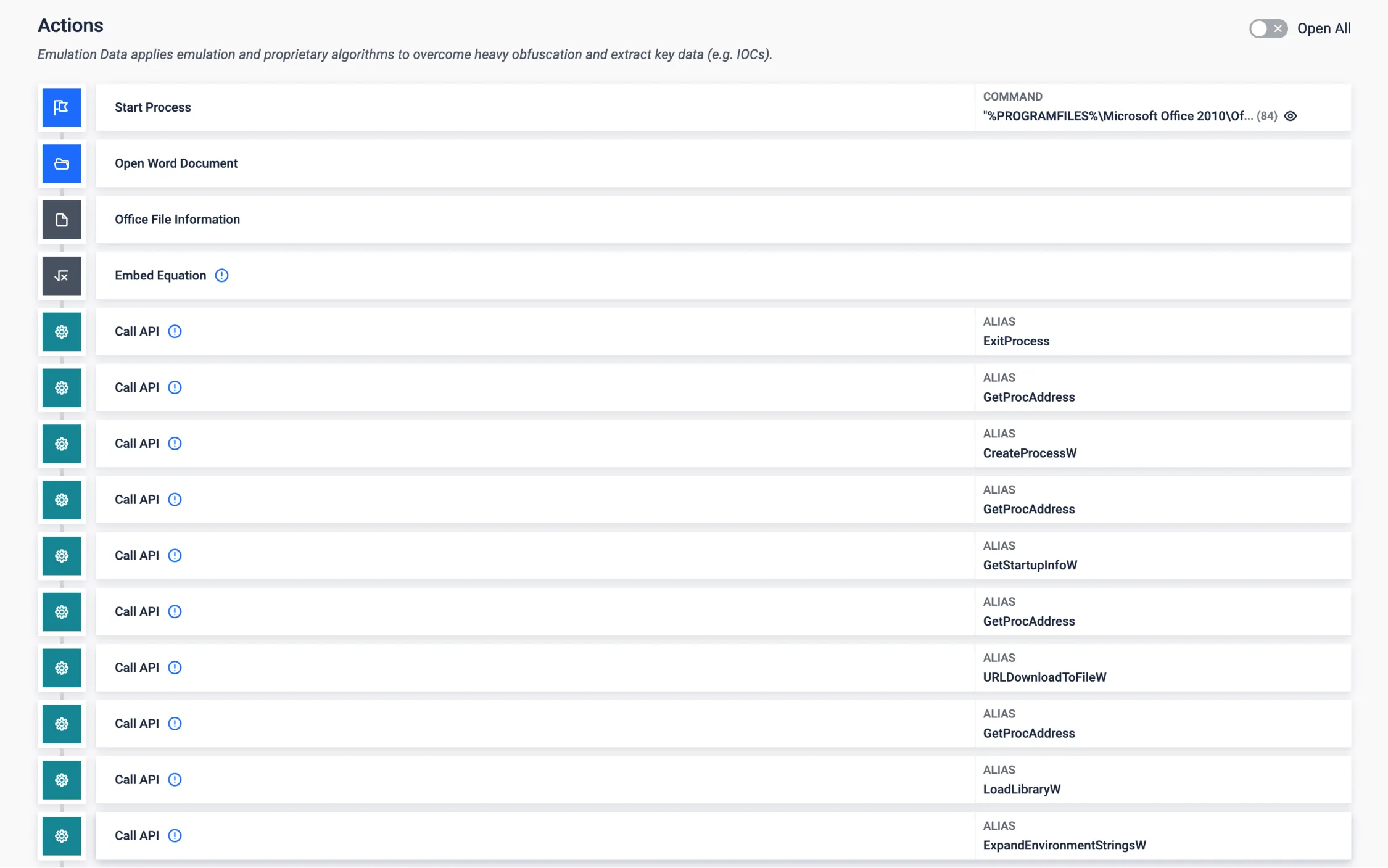

- 金字塔第四層

文物 + 工具

- CPU 層級模擬揭示執行時殘留物:

- 行為記錄

- 登錄檔編輯

- 檔案傳輸

- 流程注入

- C2 回調函式

- 載入器行為

- 僅記憶體載荷暴露

- 解壓縮打包程式、階段化程式、釋放程式

- CPU 層級模擬揭示執行時殘留物:

- 它如何對攻擊者施加壓力

- 迫使攻擊者重新設計有效載荷

- 暴露載入器鏈與第二階段工件

- 繞過防逃逸機制 → 攻擊者必須重寫反沙盒邏輯

- 揭示傳統沙盒無法偵測的偽影

- 金字塔第五層

工具 + 戰術、技術與程序

- 用途 情境 + 行為 偵測:

- 惡意執行流程

- 載入器模式

- 腳本混淆簽名

- 惡意軟體家族行為

- 持久性技術

- 900多項行為指標

- MITRE ATT&CK戰術對齊

- 用途 情境 + 行為 偵測:

- 它如何對攻擊者施加壓力

- 攻擊者現在必須修改其工具的運作方式

- 不僅是有效載荷,行為模式也必須改變

- 攻擊者進行轉移的成本更高

- 金字塔層級:戰術、技術與程序

頂級層級——對敵人最致命——金字塔等級6

- 基於機器學習的 相似性搜尋 相關性:

- 惡意軟體家族

- 重新編譯的變體

- 基礎設施集群

- 多態性突變

- 共享程式碼區段

- 彌合共享操作中不同工件之間的差距

- 行為模式 + 程式碼相似性 → 偵測未知變異體

- 活動層級聚類

- 基於機器學習的 相似性搜尋 相關性:

- 如何施加最大壓力

- 駭客必須徹底改變他們的戰術、工具、基礎設施以及行為模式

- 即使載荷輪替,仍能偵測到攻擊活動

- 頂級痛點:攻擊者必須重寫其整個工具包

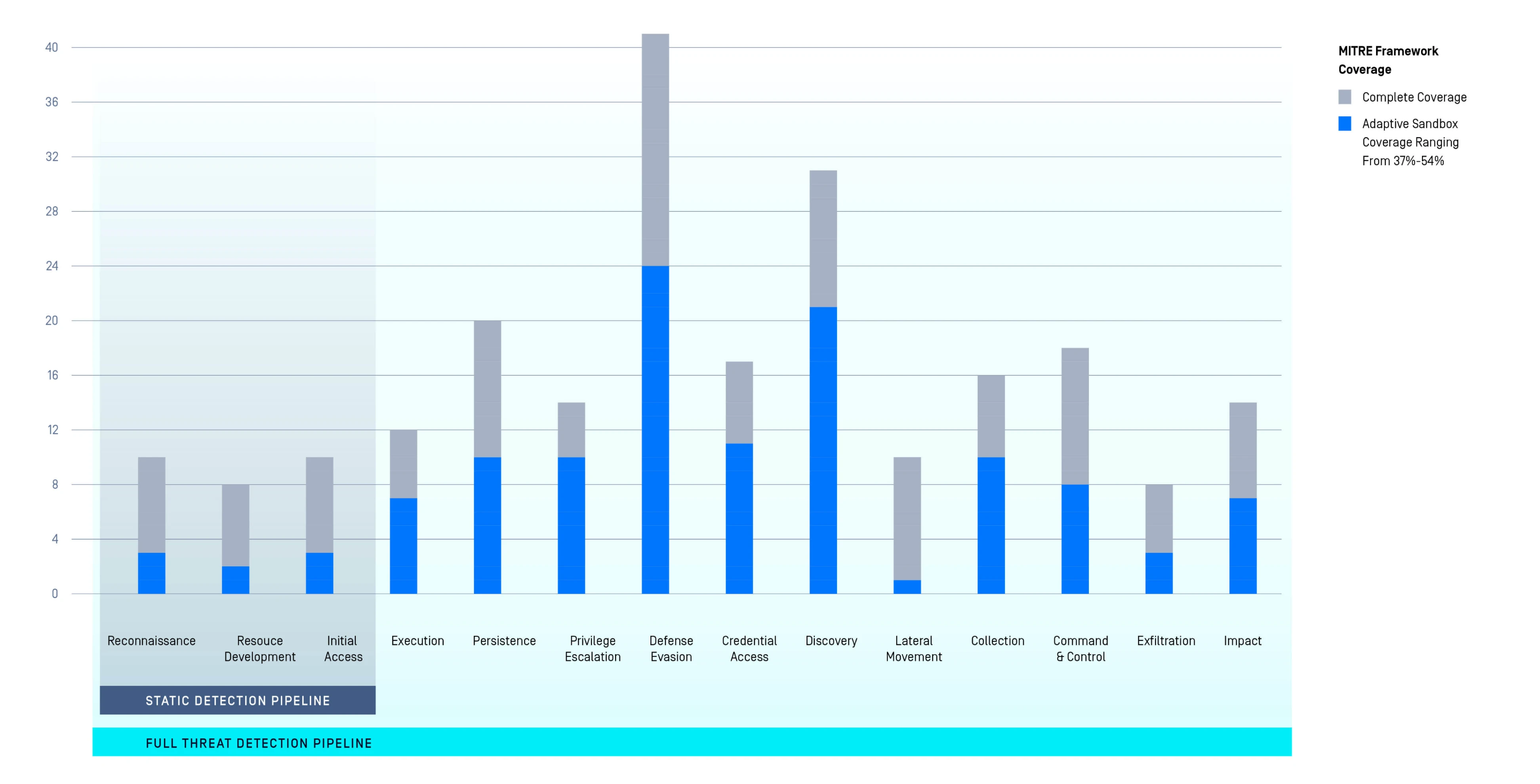

MetaDefender

及MITRE ATT&CK框架的影響

- 橫跨整個攻擊鏈的多層次可見性。

- 執行前(靜態)與執行時(動態分析)偵測對應至 MITRE 戰術框架。

- +60% 額外偵測覆蓋率。

「我們測試過的最快速度

」

維納克安全

330+

可偵測品牌

適用於機器學習

網路釣魚偵測

50+

檔案類型

提取工藝品、

圖像及其他內容

100x

更高的產量

輕鬆整合

我們阻止攻擊者利用

將您自己的檔案用來對付您

20x

比傳統解決方案更快

MetaDefender 功能

下表重點展示了MetaDefender 引擎的核心功能。

欲了解這些功能在實際部署中的協同運作方式,請聯絡我們預約技術簡報。

MetaDefender 整合方案

| 安裝 | 電器 | |

|---|---|---|

| 整合 | API 與網頁介面整合 |

|

| 電子郵件整合與格式支援 |

| |

| 安全協調、自動化與回應 (SOAR) 整合 |

| |

| SIEM 整合 | 通用事件格式 (CEF) Syslog 反饋 | |

| 部署 | OPSWAT 威脅偵測與防禦平台 |

|

| 報告格式/資料匯出 | 報告格式 |

|

| 指令碼與自動化工具 | Python |

|

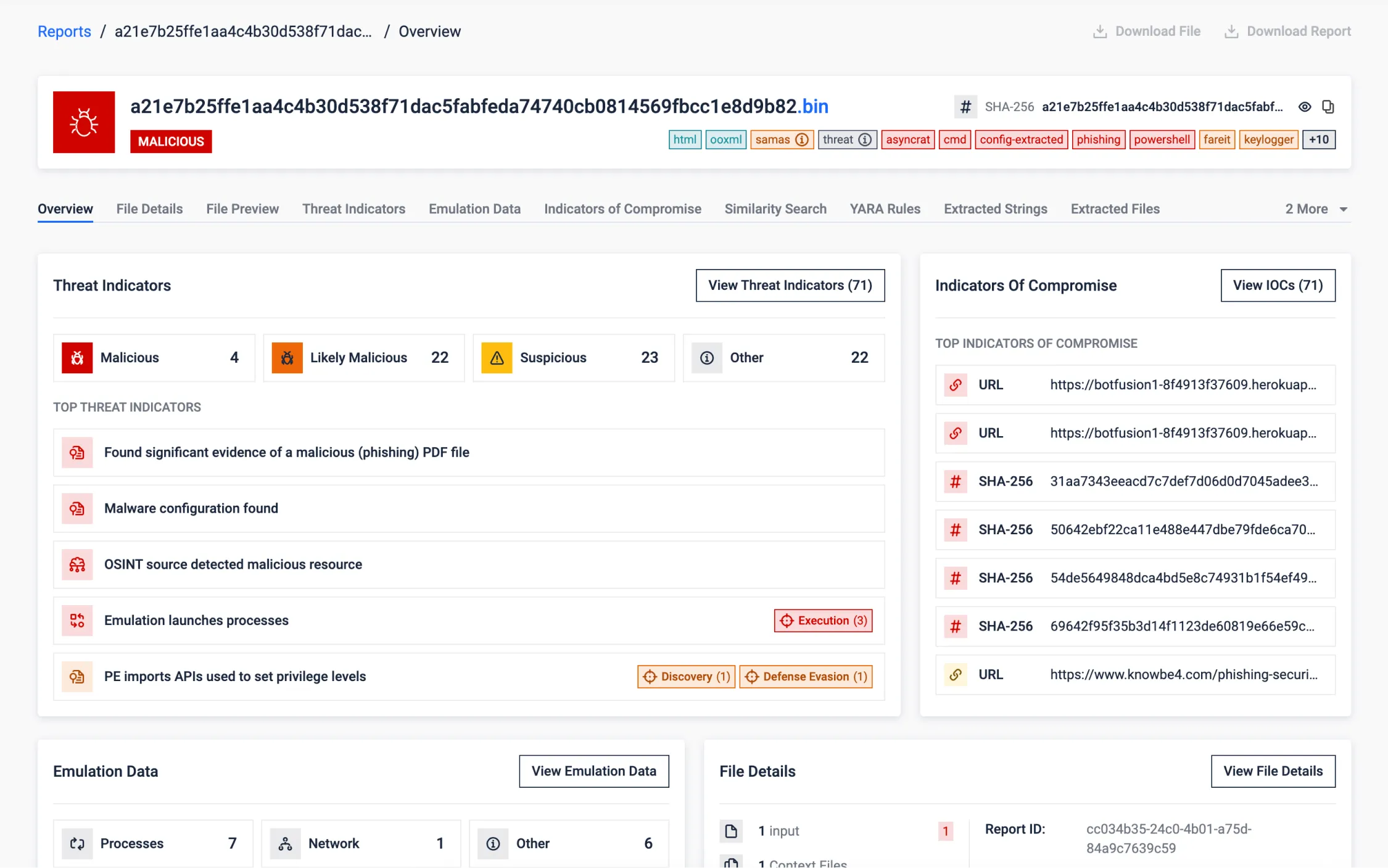

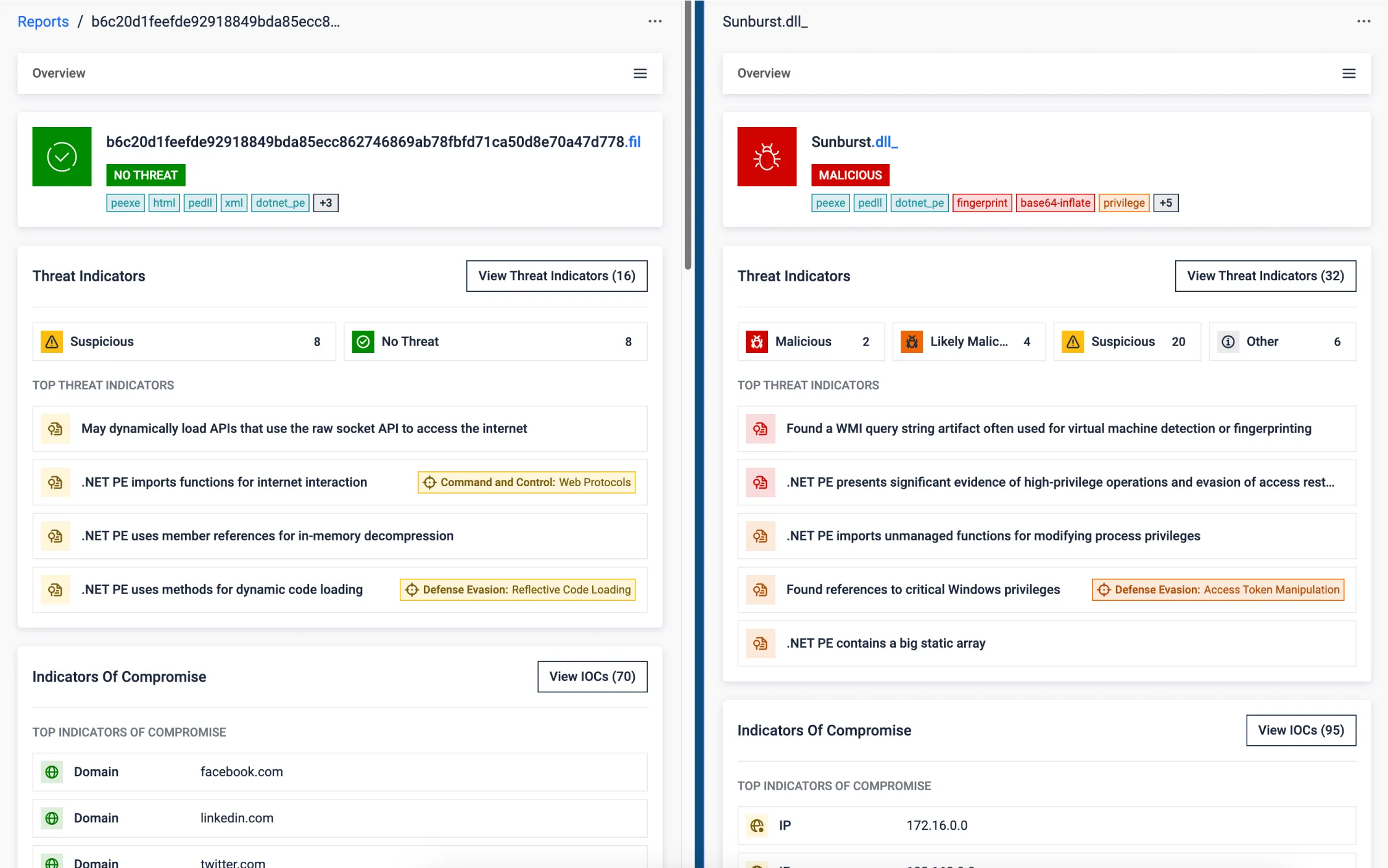

MetaDefender 報告

概述我們網路安全軟體的功能,包括樣本分析、惡意軟體族群解碼、分解解包、相似性搜尋等。

合成(製造)樣品

本範例是專為突顯 MetaDefender Sandbox(以前稱為OPSWAT Filescan 沙箱 )的多樣化功能。

展示真實世界的網路威脅,將多個檔案和檔案類型相互嵌入。這有效地展示了我們的解決方案在適應性威脅分析、行為分析和進階安全措施方面的能力。

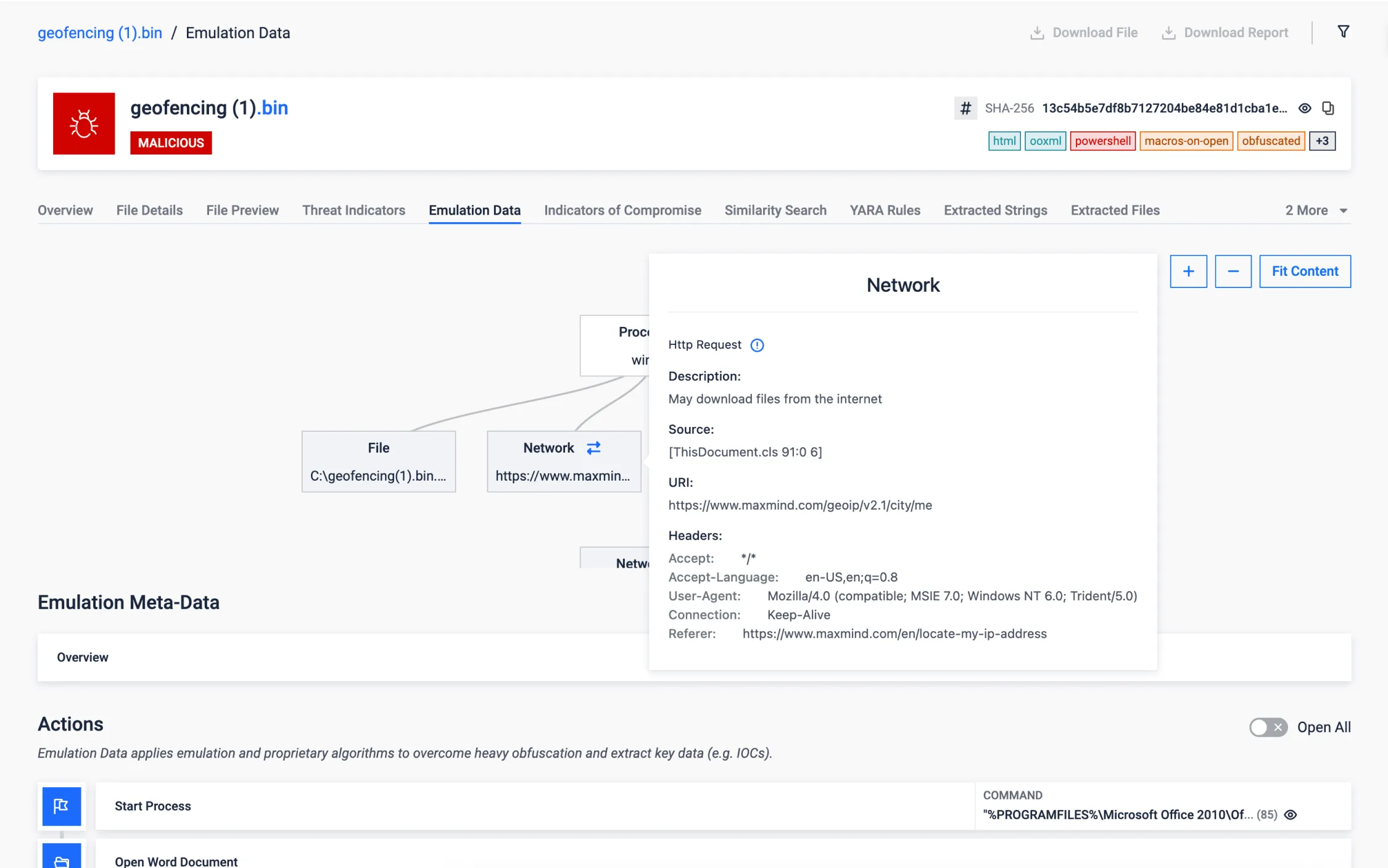

地理圍欄

採用地理圍籬的惡意軟體檔案已成為網路安全的重大威脅。這些惡意檔案通常採用基於位置的觸發器,使得偵測和減緩成為一項極具挑戰性的任務。然而,適應性威脅分析 (Adaptive Threat Analysis) 藉由提供精確模擬與偽造預期地理位置值的能力,從而在傳統方法中脫穎而出,有效化解惡意軟體所採用的策略,進而提升我們防禦此類威脅的能力。

在下面提供的範例中,我們可以觀察到地理圍籬惡意軟體試圖只在特定國家執行。然而,如前所述,我們的創新解決方案透過模擬所需的地理位置值,成功繞過此限制,展現我們在對抗此類地理圍籬式威脅的優異能力。

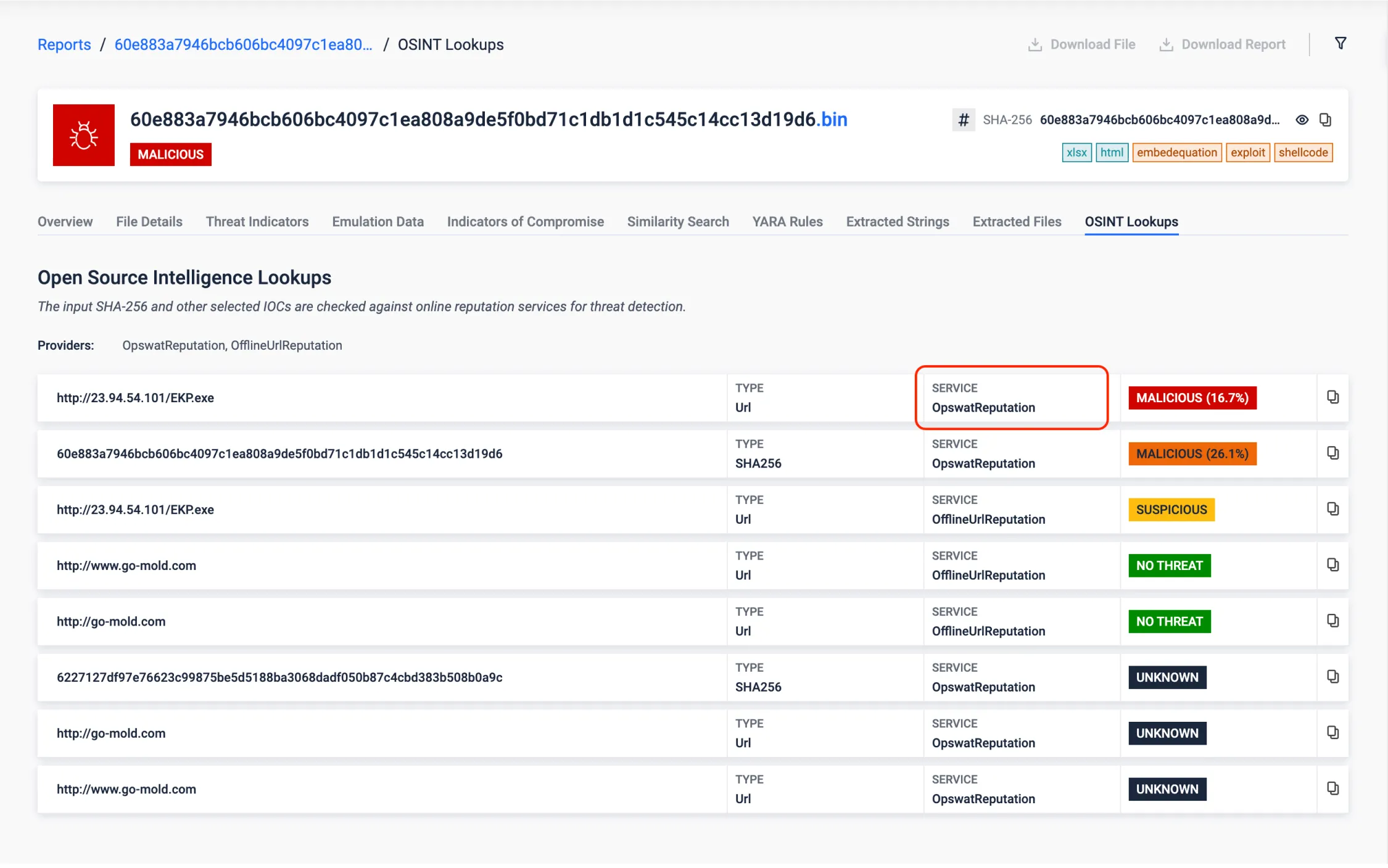

離線 URL 聲譽

離線 URL 偵測器 ML 模型透過有效偵測可疑 URL 提供了新的防禦層,為識別和減緩惡意連結所造成的威脅提供了強大的手段。它利用包含數十萬個 URL 的資料集,由知名廠商仔細標籤為無威脅或惡意,以評估透過機器學習技術準確偵測可疑 URL 的可行性。

值得注意的是,此功能在無法進行線上信譽查詢的空氣隔離環境中特別有用。

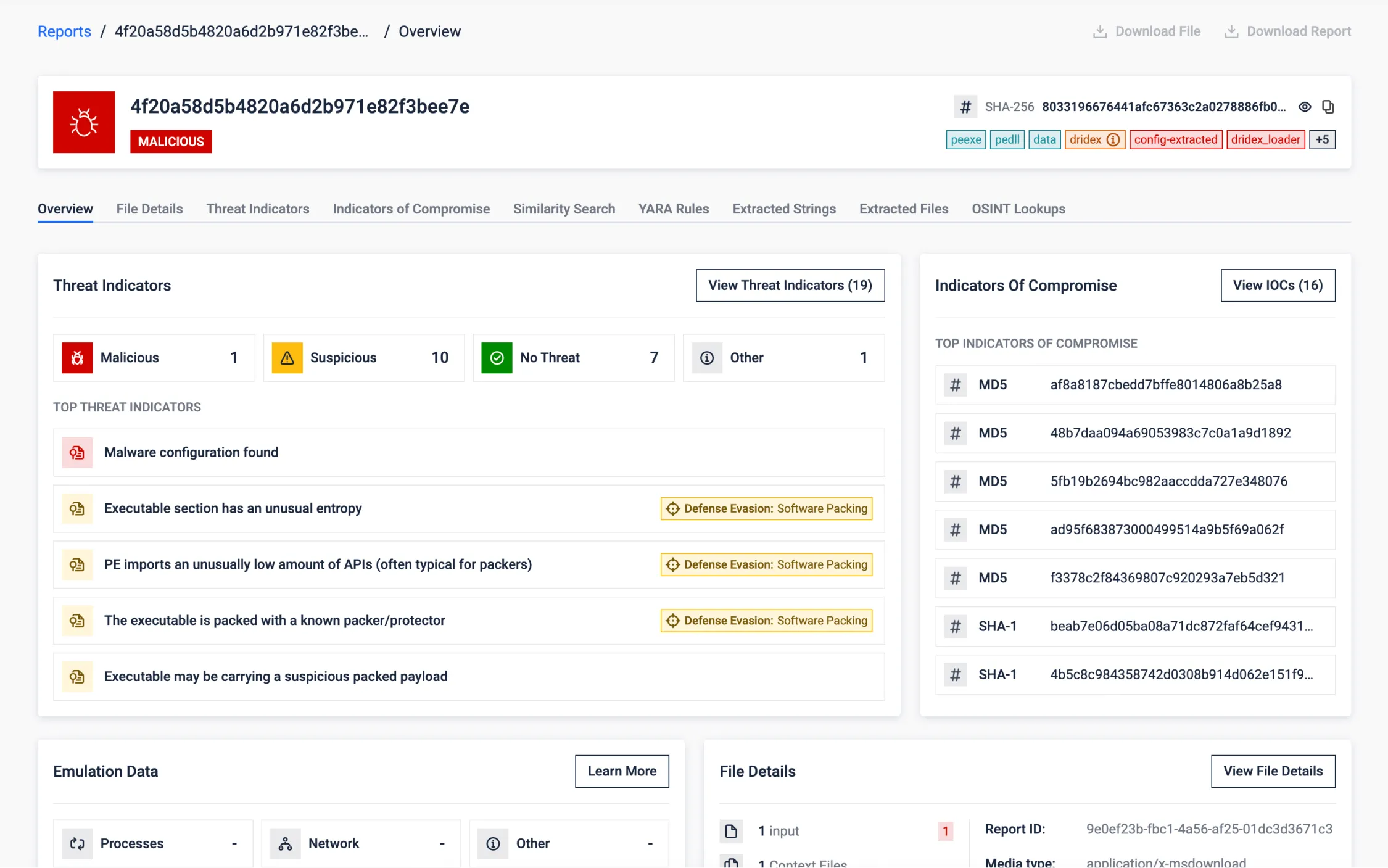

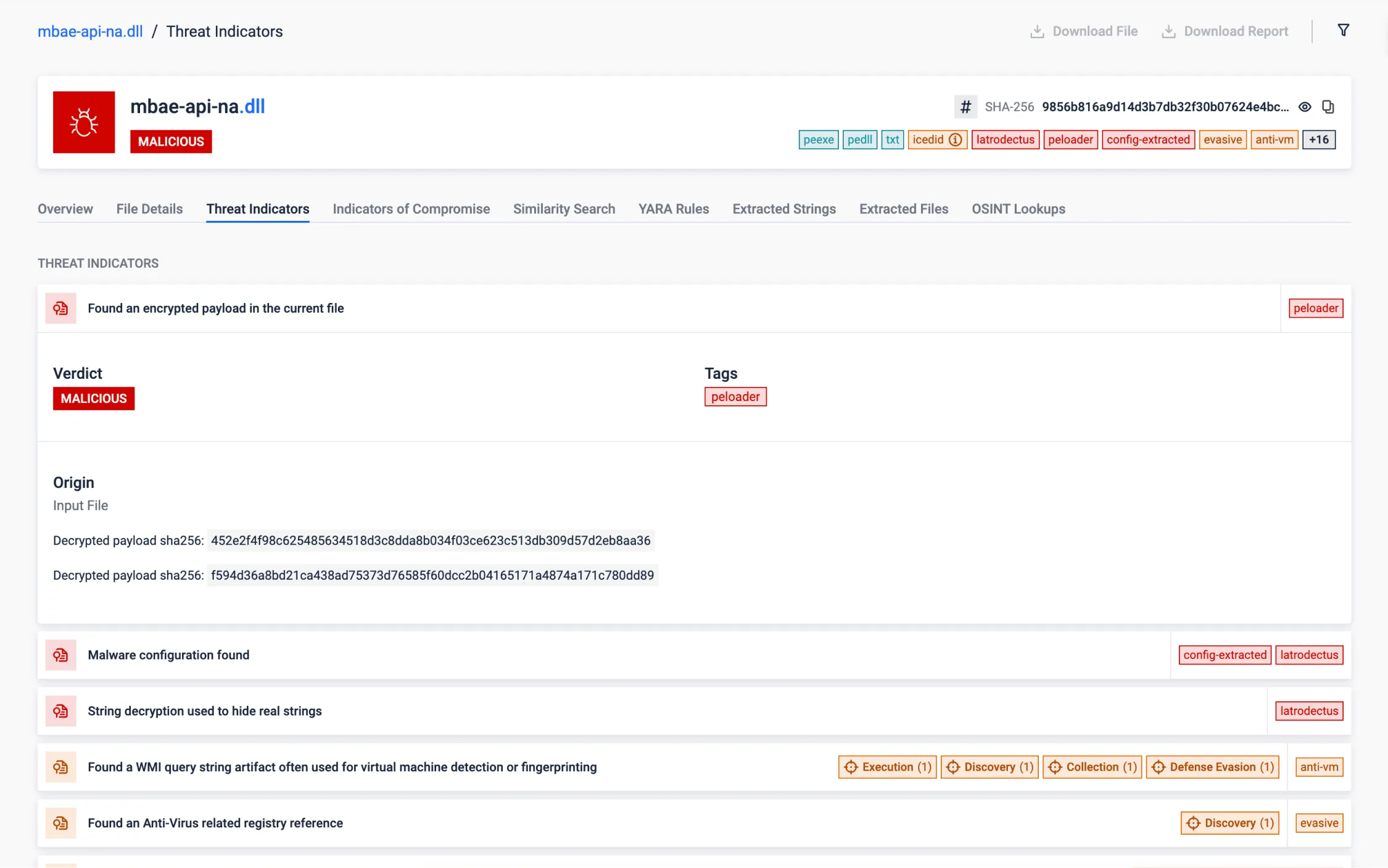

打包樣本的惡意軟體組態擷取

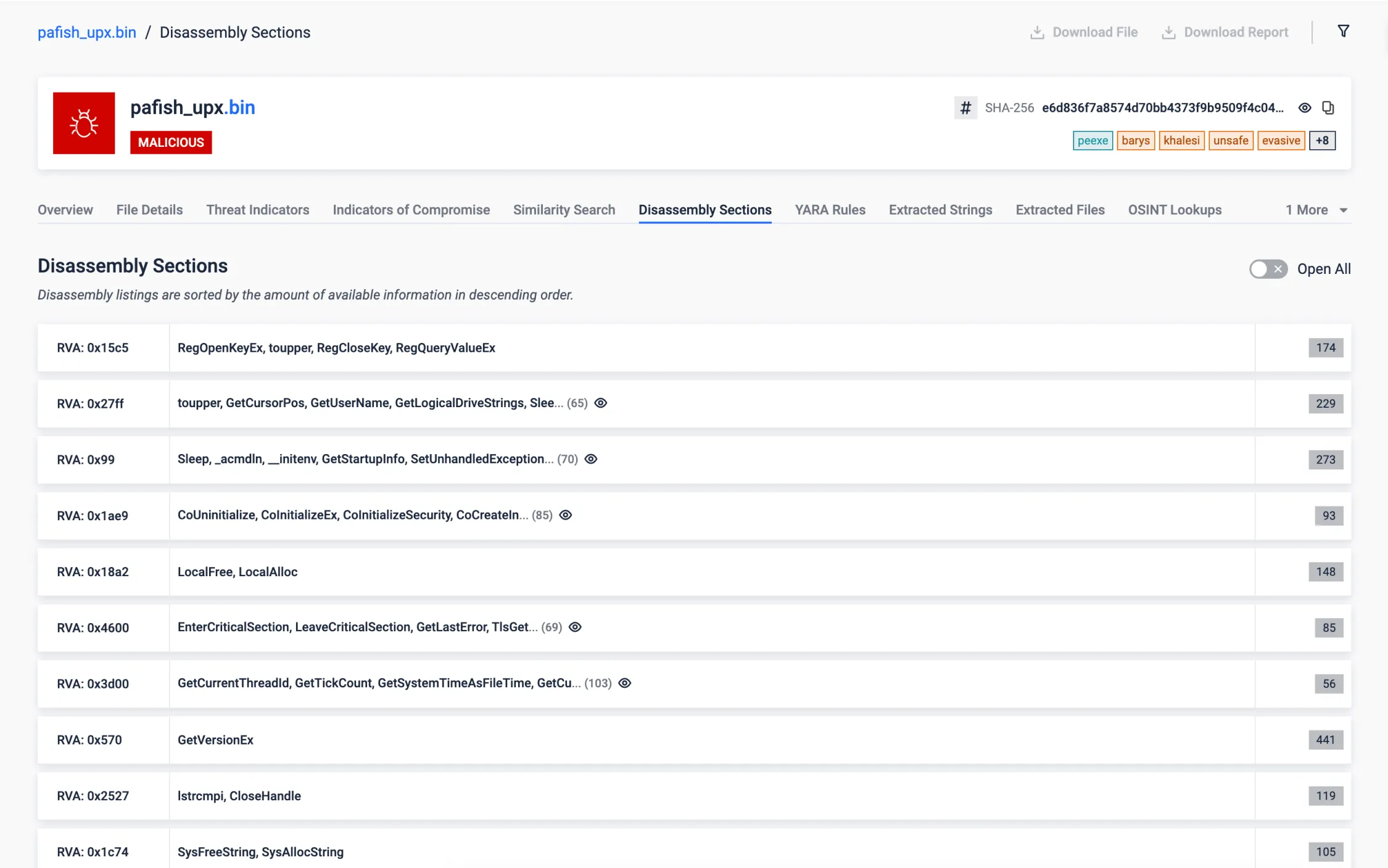

下面的樣本揭示了一個使用 UPX 包裝技術包裝的惡意軟體。儘管惡意軟體試圖躲避偵測和防禦,我們的分析仍成功地解開了有效載荷,揭露了其真正身份為 Dridex 木馬程式。我們能夠發現惡意軟體的組態,揭露此威脅背後的惡意意圖,並擷取有價值的 IOC。

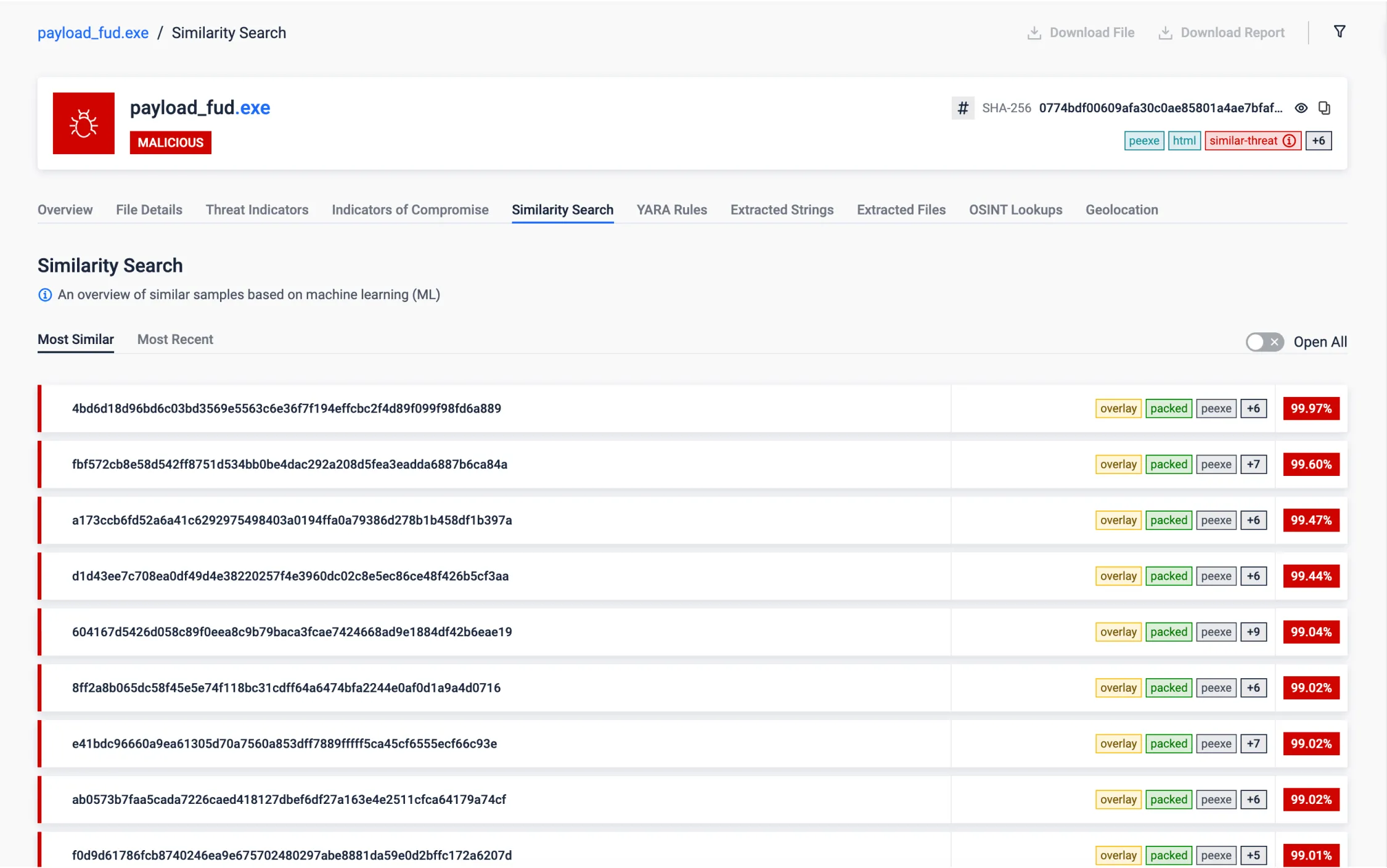

相似性搜尋

利用相似性搜尋功能,沙箱偵測到一個與已知惡意軟體極為相似的檔案。值得注意的是,此檔案之前曾被標示為非惡意,這顯示出我們的安全評估可能會出現錯誤的負面結果。這項發現讓我們能夠特別針對這些被忽略的威脅進行修正。

必須強調的是,相似性搜尋對於威脅研究和獵殺非常有價值,因為它可以協助發現來自相同惡意軟體系列或活動的樣本,提供額外的 IOC 或特定威脅活動的相關資訊。

原生可執行檔

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

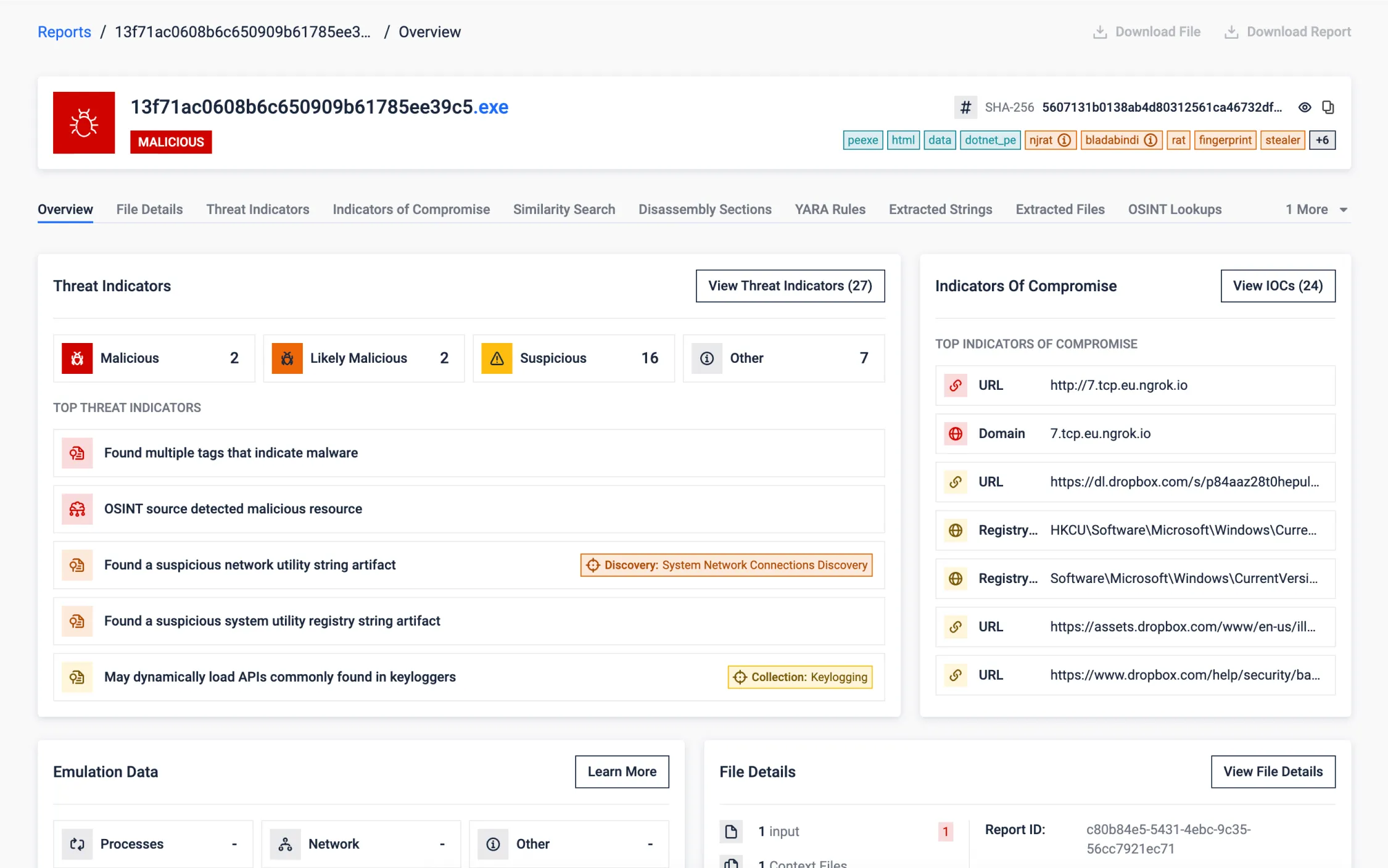

.NET 可執行檔

檢驗中的範例是使用 .NET framework 建立的。儘管我們不會顯示實際的 CIL,但我們的逆向編譯程序會擷取並顯示值得注意的資訊,包括字串、登錄工件和API 呼叫。

除此之外,我們還會解析 .NET 元資料,以辨識 .NET 特有的功能和資源。這個過程允許抽取有關程序集的詳細資訊,例如方法、類別和內嵌資源,這些資訊對於分析 .NET 應用程式的行為和結構至關重要。

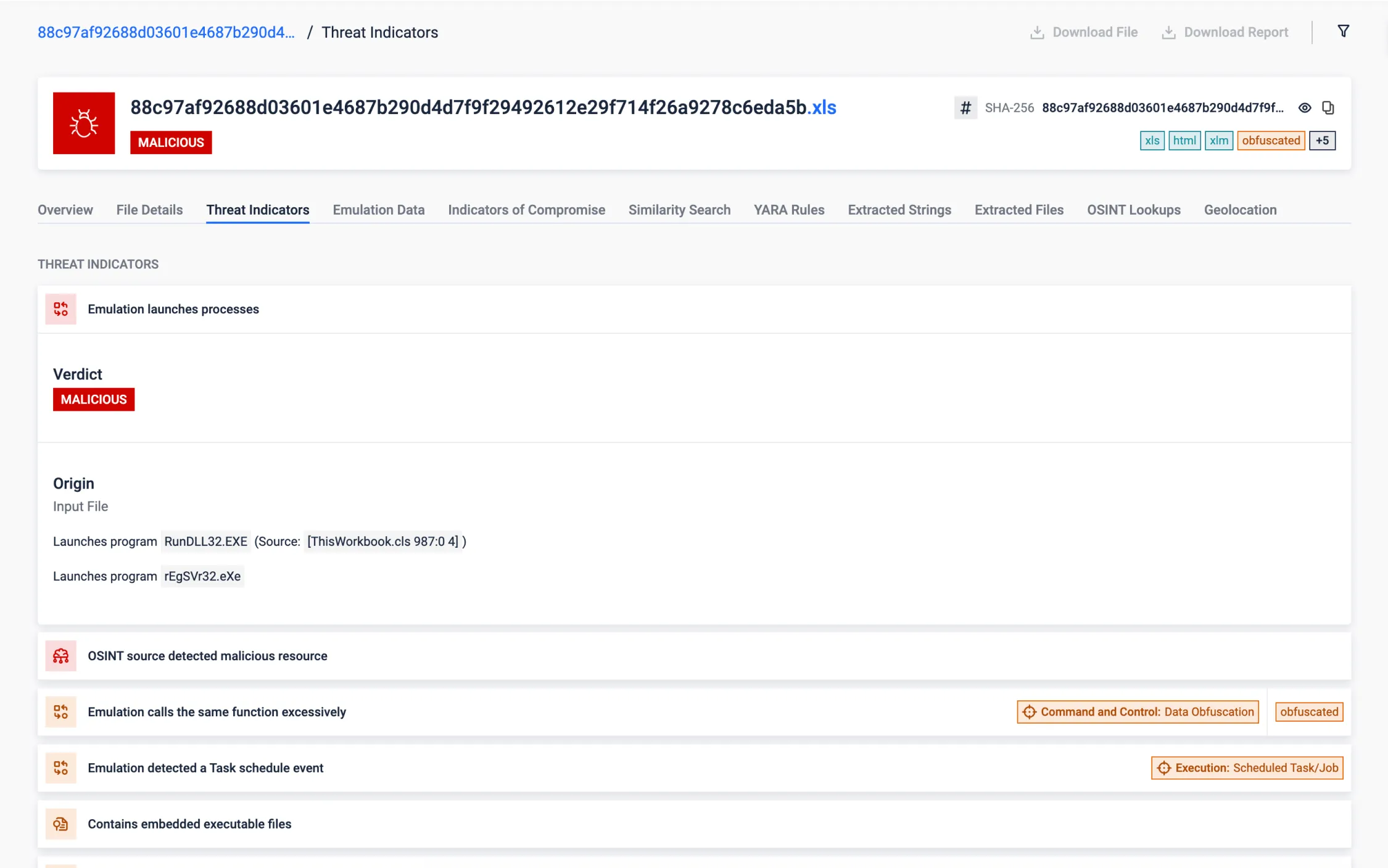

高度混淆的 VBA 巨集

混淆的 VBA 巨集對於提供合理的主動威脅回應時間是一大挑戰。這種不清楚的程式碼使得分析和瞭解威脅成為一項高度複雜的任務,需要耗費大量的時間和心力。我們最先進的 VBA 模擬技術能夠克服這些挑戰,並在幾秒鐘內對混淆的 VBA 巨集進行全面分析,並清楚瞭解其功能。

所分析的樣本是一份 Excel 檔案,其中包含高度混淆的 VBA 程式碼,可丟放並執行 .NET DLL 檔案,以及負責繼續惡意軟體執行鏈的 LNK 檔案。在 VBA 模擬之後,MetaDefender Sandbox 識別出啟動的進程和主要的解混淆功能,自動擷取混淆字串並儲存掉落的檔案 (先前在 VBA 程式碼中硬編碼和加密)。這可迅速顯示惡意軟體的主要目的,並提供我們進一步分析此威脅的可能性。

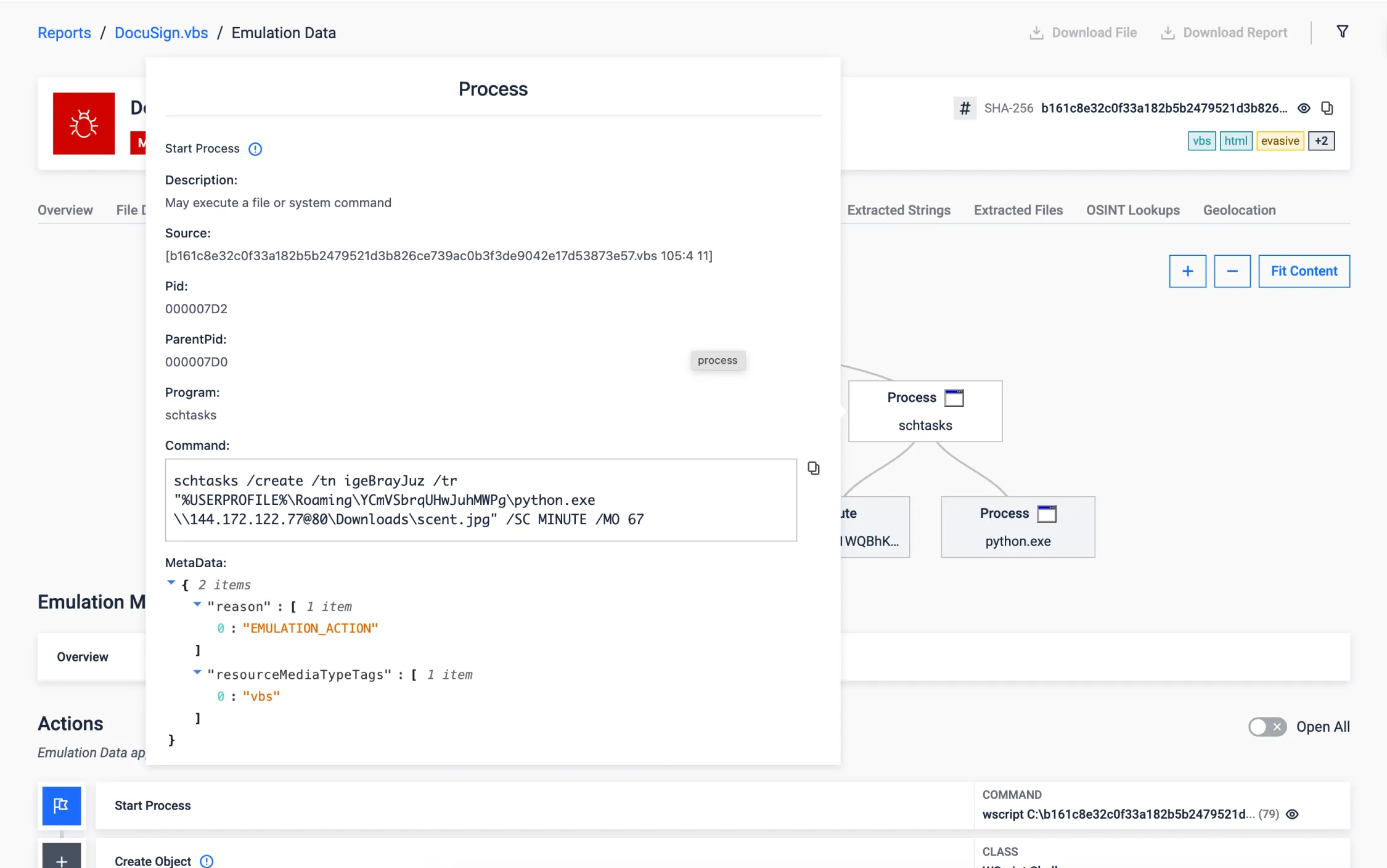

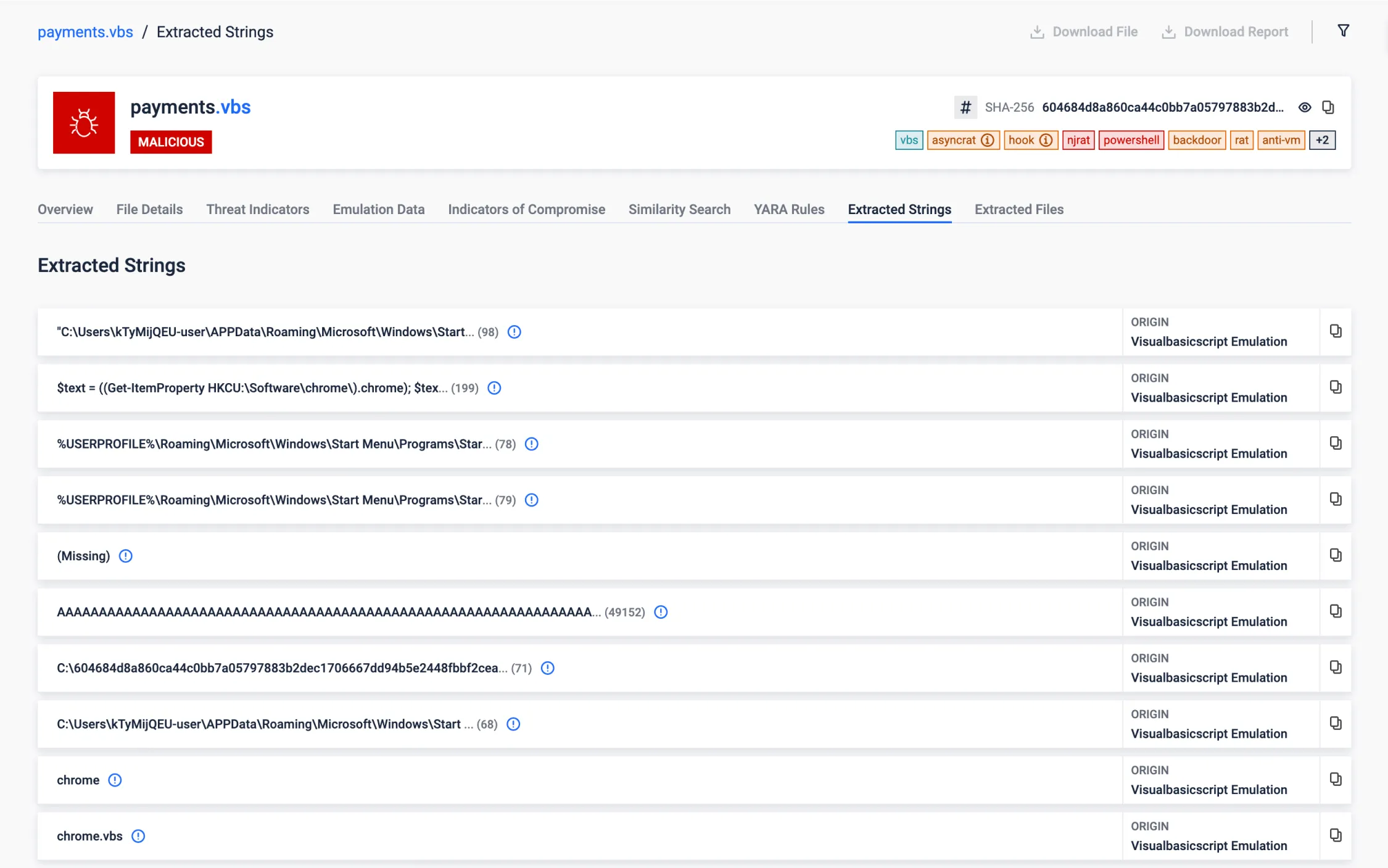

沙箱 透過工作排程逃避

使用 Windows 任務排程在稍後的時間執行惡意有效載荷,是最近威脅中出現的迴避沙箱環境的隱匿技術。它利用執行延遲來有效繞過沙箱典型的短分析Windows。

以下範例是經過混淆的 VBScript,它會下載惡意的有效載荷,並建立排程任務在 67 分鐘後執行。傳統的沙箱只能維持執行幾分鐘,惡意行為就永遠不會暴露。另一方面,我們的 VBScript 模擬器能夠偵測並克服這種迴避技術 (T1497),調整執行環境以繼續進一步分析,並在 12 秒內取得完整報告。

.NET 反射

.NET反射是.NET框架提供的一項強大功能,它允許程式在執行時檢查和操作.NET檔案結構和行為。它可以檢查程式集、模組和類型,並能夠動態建立類型的實體、調用方法以及存取欄位和屬性。

惡意軟體可以使用反射動態載入並執行編譯時未引用的程式集代碼,從遠端伺服器(或隱藏在目前檔案中)取得額外的有效載荷,並在不寫入磁碟的情況下執行,降低偵測風險。

在這個案例中,我們可以看到所分析的 VBScript 如何直接從 Windows 暫存器中儲存的位元組,將 .NET 程序集載入並執行到記憶體中。

XOR 解密儲存在 PE 資源中的有效載荷

此功能可揭示 PE 資源中加密的隱藏藝術品。惡意的 artifact 經常被加密,以逃避偵測並隱藏樣本的真正意圖。揭露這些人工制品非常重要,因為它們通常包含關鍵資料 (如 C2 資訊) 或有效載荷。透過擷取它們,沙箱可以提供更深入的掃描,有更高的機會識別出最有價值的 IOC。

本範例使用 XOR 演算法儲存加密的人工智慧,簡單但有效率地躲避偵測。透過分析加密資料中的模式,可以猜測加密金鑰,從而解密隱藏的資料。

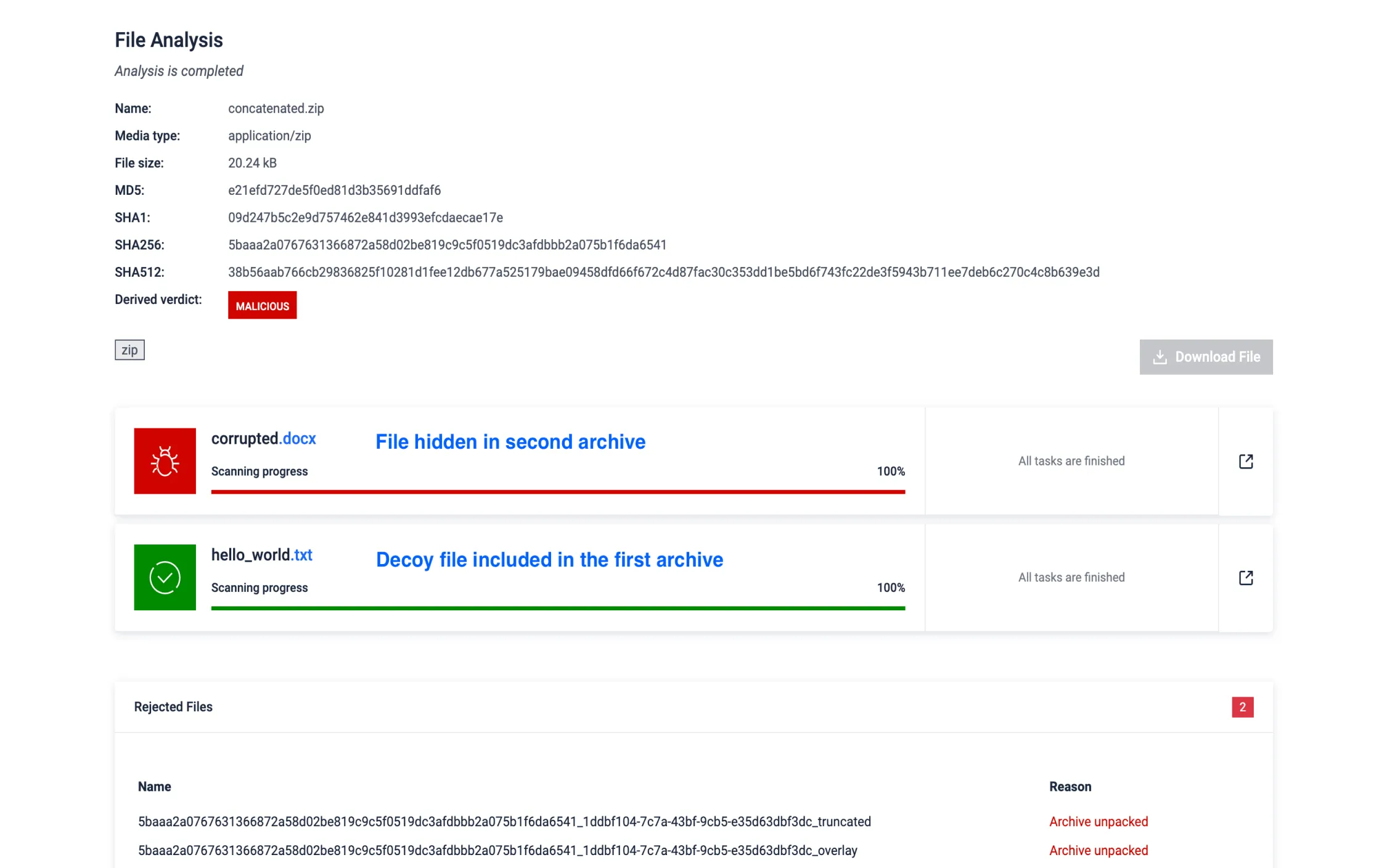

迴避檔案集中

攻擊者利用存檔串接來隱藏惡意軟體,方法是將多個存檔附加到單一檔案中,並利用不同工具處理存檔的方式。此技術會產生多個中央目錄 (存檔管理員使用的關鍵結構元素),造成擷取過程中的差異,並使隱藏在存檔忽略部分的惡意內容得以繞過偵測。

MDSandbox 可檢測並擷取所有串接存檔中的內容,確保不會遺漏任何檔案,並有效瓦解這種迴避技術。

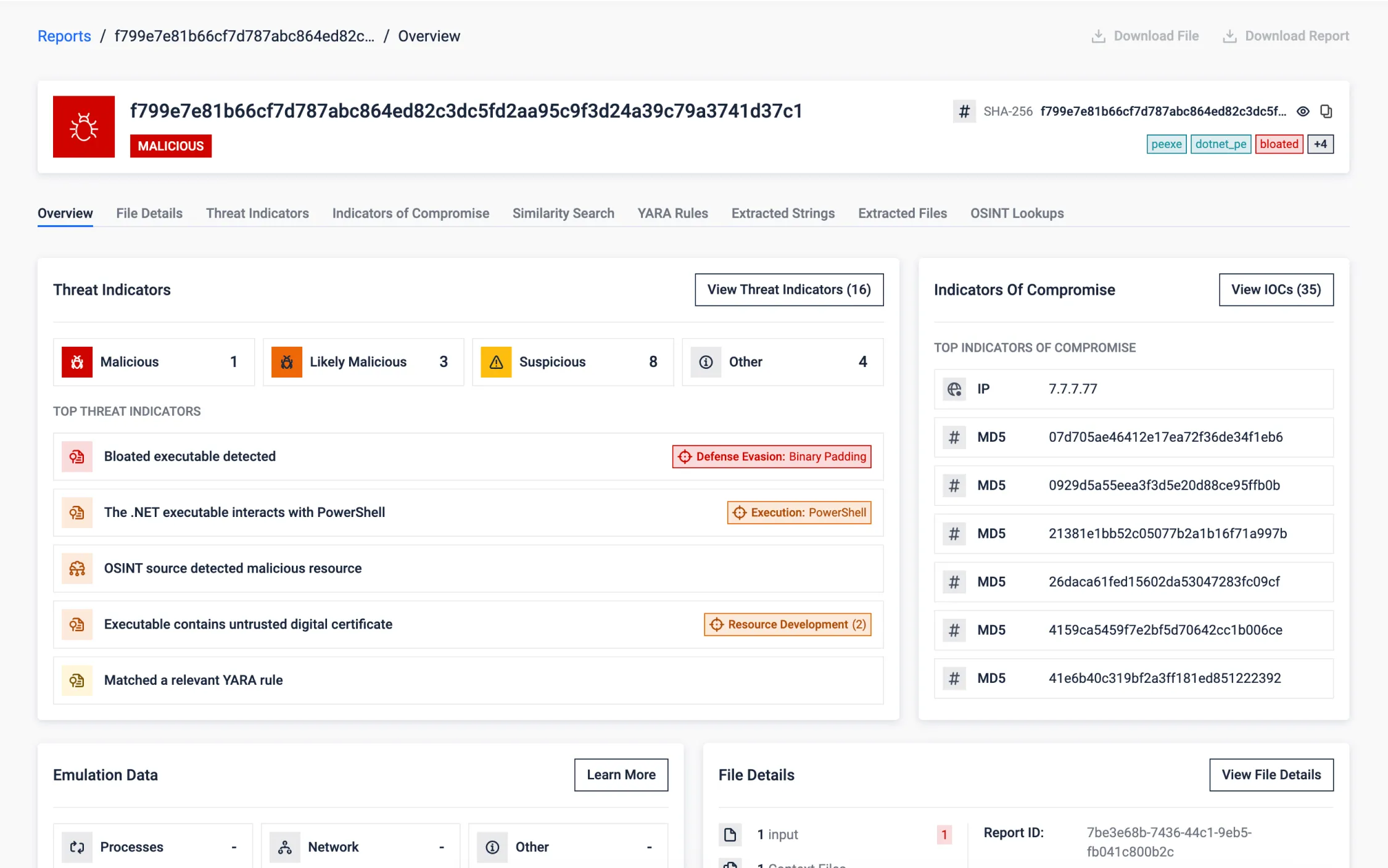

減緩 Bloated Executables

威脅者利用沙箱中的資源限制和分析時間限制,故意在可執行檔中加入垃圾資料,以逃避偵測。這種迴避技術希望藉由超過時間限制來壓倒工具或繞過掃描。

MD 沙箱可及早偵測臃腫的可執行檔,移除垃圾資料,並處理較小的檔案以進行有效分析。此清除過程針對各種方法,包括覆蓋層、PE 區段和憑證中的垃圾,確保精確偵測,同時節省原始資源。

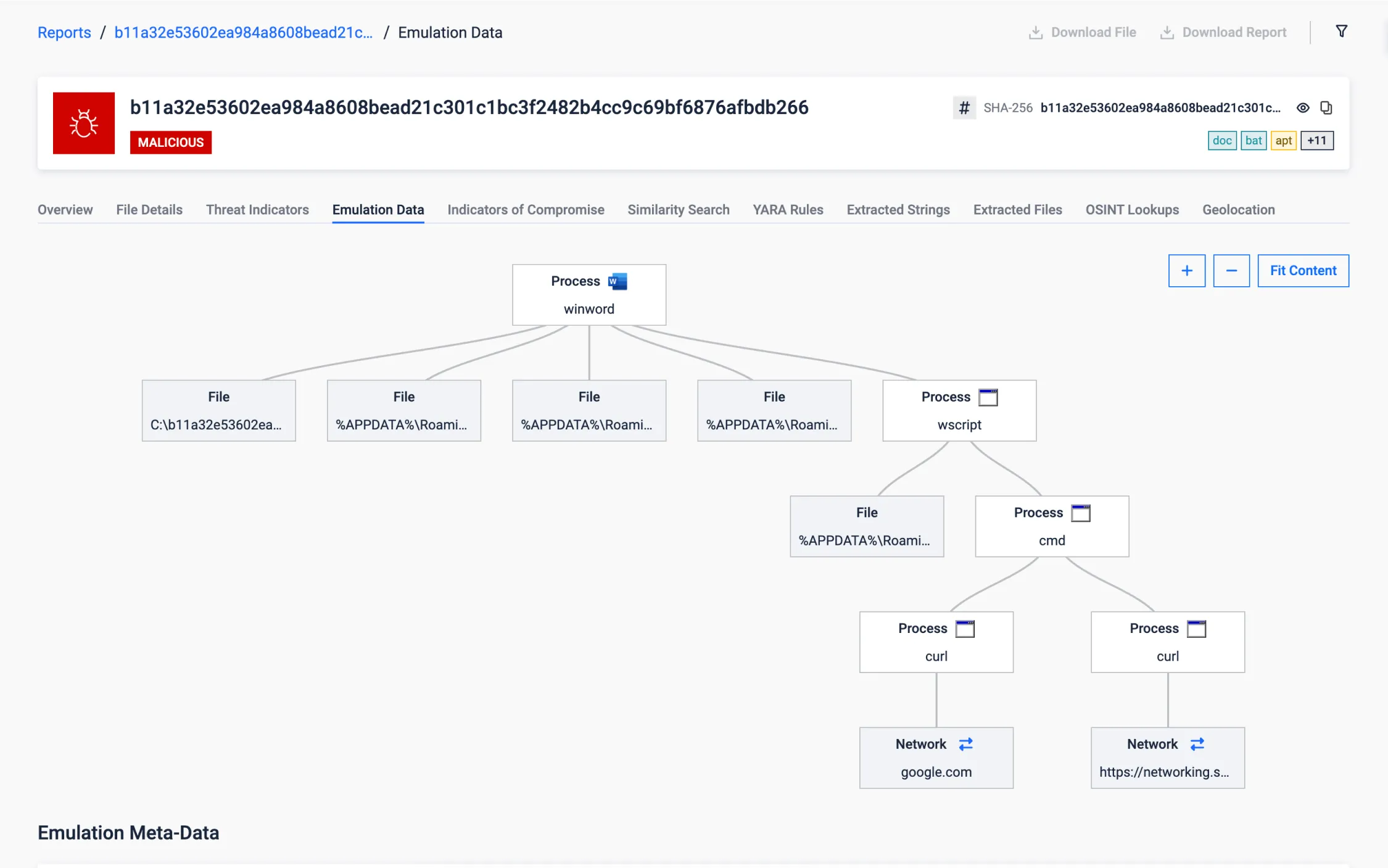

針對關鍵基礎設施的檔案

此 Office 檔案以伊朗的重要基礎設施為目標 (內容為波斯文),以竊取敏感資訊,例如憑證和檔案,並定期截圖,可能用於間諜目的。

在建立持久性之後,它會執行隱密的初始網際網路連線檢查 (針對可信網域,如 google.com),以確保可靠的連線,延遲進一步的動作,直到網路條件允許攻擊繼續進行。這是攻擊關鍵基礎建設時常見的策略,在這些環境中,網際網路存取可能會間歇性或受到限制。

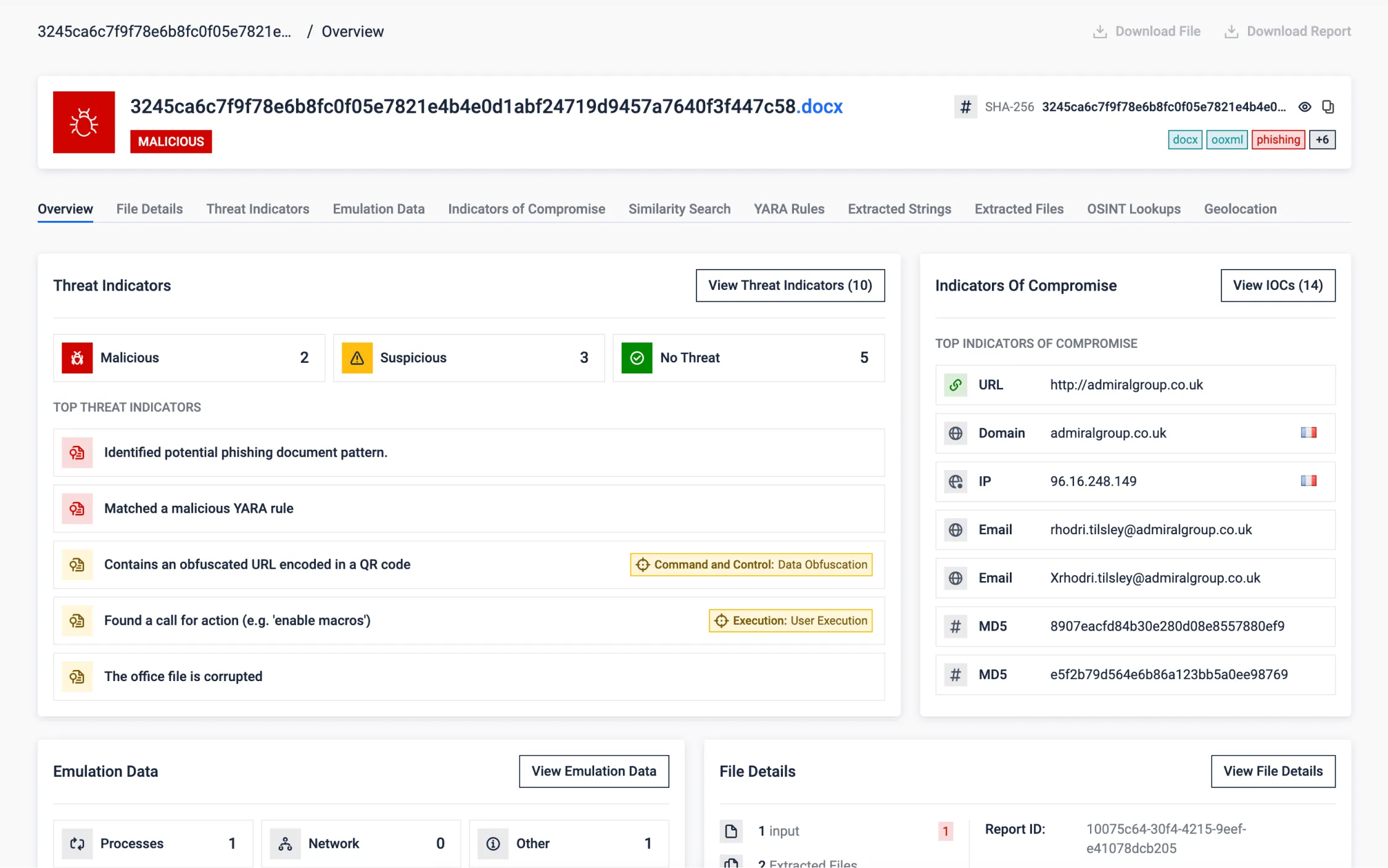

透過損毀的 OOXML (Office) 檔案進行規避

研究人員發現故意破壞的 OOXML 檔案(現代辦公室檔案)。透過修改內部檔案標頭附近的二進位內容,這些被故意破壞的檔案可能會被嘗試萃取壓縮檔案的自動掃描錯誤偵測為 ZIP 檔案。

檔案檢視器會在開啟時自動修復檔案。此時,儘管檔案包含網路釣魚內容,但可能已有效繞過防禦。自動分析將無法讀取其內容,因此會遺漏相關的指標。

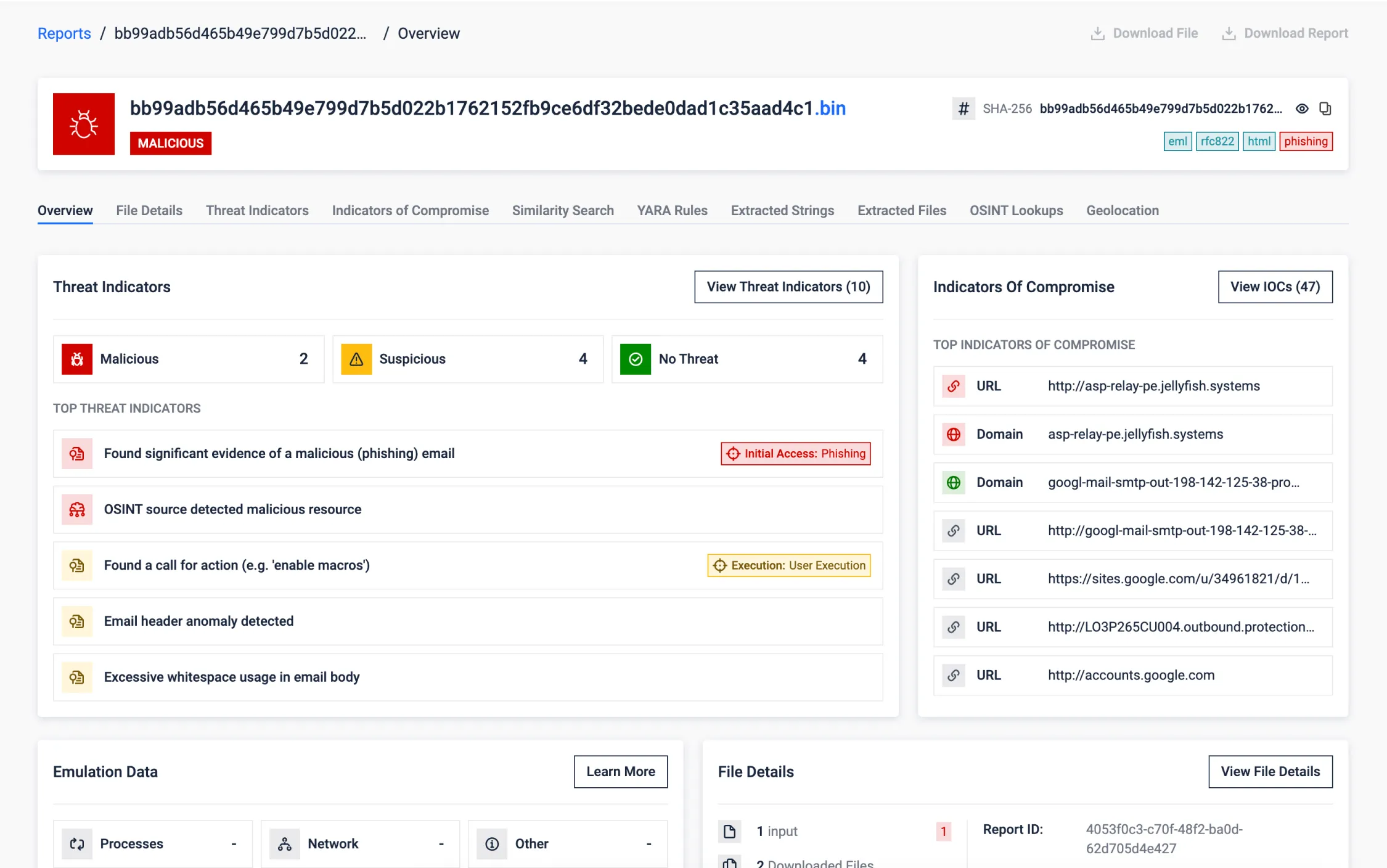

Google DKIM 重播攻擊偵測

SPF、DKIM 和 DMARC 等電子郵件驗證機制非常重要,但老練的攻擊者有時會繞過這些機制。此範例展示了一種情況:雖然電子郵件經 Google 驗證簽章,並通過標準檢查,但仍被MetaDefender Sandbox 識別為惡意。

MetaDefender Sandbox 到幾個異常現象以及其他指標:

- DKIM 違反邊界:識別出超出 DKIM 簽署範圍的新增內容。

- 混淆技術:偵測到用於隱藏惡意意圖的過多空白。

- 網路釣魚模式:識別出網路釣魚嘗試特有的緊急行動要求。

- 標頭分析:標記與 OAuth 應用程式濫用相關的電子郵件標頭異常現象。

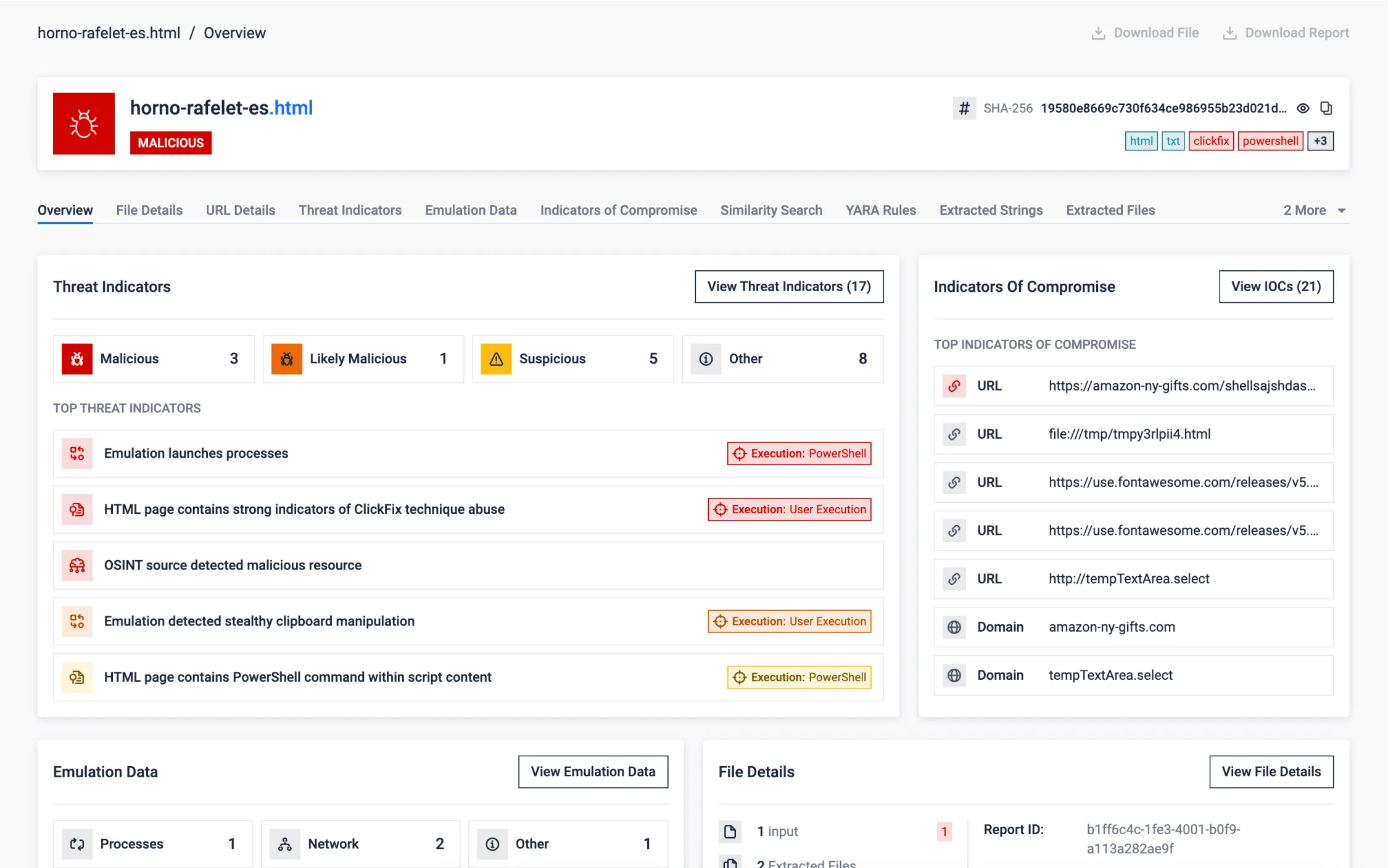

趨勢社交工程技術 ClickFix

ClickFix 是一種新興的網頁型威脅,利用社交工程悄悄地誘騙使用者執行惡意指令。與傳統的網路釣魚不同,ClickFix 是透過欺騙性的使用者使用者介面元素和剪貼板操控來操作,而非下載檔案或竊取憑證。

ClickFix 網站會顯示偽造的 reCAPTCHA 或「殭屍保護」畫面,以顯得合法。然後會要求使用者驗證自己 - 通常是透過看起來無害的互動 - 與此同時,在背景中,混淆的 JavaScript 程式碼會默默地執行。這個腳本會動態解碼惡意指令,並直接複製到系統剪貼簿。接下來,使用者會收到誤導性的指示,並在不知情的情況下執行惡意軟體。

ClickFix 強調簡單的網頁技術,結合使用者的欺騙行為,可以有效繞過傳統的安全層,因此沙箱分析對於揭露像這類隱密、低足跡的攻擊至為重要。

MetaDefender Sandbox 會端對端分析此威脅。沙箱首先會渲染惡意 URL,並應用網路釣魚偵測模型來識別可疑內容。然後擷取並模擬 JavaScript,模擬使用者動作,以達到修改剪貼板的關鍵時刻。一旦擷取到隱藏指令,就會進行模擬,讓沙箱能夠完全追蹤惡意執行流程。這不僅暴露了基於剪貼板的策略,還揭示了有效載荷的行為和感染鏈。

Supply Chain 攻擊

SolarWinds 的供應鏈攻擊舉例說明了受信任軟體中最小的程式碼變更如何在繞過傳統安全防禦的同時實現大規模攻擊。威脅者在合法的 DLL 中注入隱蔽的後門,在保留原始功能的同時嵌入惡意邏輯。有效負載在模仿合法元件的平行線程中靜靜地執行。憑藉有效的數位簽章和無縫的行為,DLL 迴避了偵測,並允許成千上萬的高知名度受害者秘密存取。對建立管道的攻擊將可信的更新變成了全球入侵的工具。

雖然 4,000 行的後門看起來很重要,但在大型企業的原始程式碼中,它很容易被忽略。這正是MetaDefender Sandbox 的優點所在:它不僅檢查程式碼,還會觀察軟體的行為。它會標示出與正常行為的偏差,引導分析師找到真正重要的東西,並透過雜訊發現傳統檢閱可能會遺漏的威脅。

引爆器 - 永無止境的追尋

零時差偵測

OPSWAT業界領先動態分析技術背後的發展歷程

捍衛重要資產,全球信賴

OPSWAT 全球超過 1,900 家組織的OPSWAT 保護關鍵數據、資產及網路免受

裝置與檔案傳播威脅的侵害。

支援

符合監管要求

隨著網路攻擊及其執行者日益精進,全球監管機構正

實施法規,確保關鍵基礎設施採取必要措施維持安全。

三步驟輕鬆上手

推薦的資源

MetaDefender forCore

SANS 2025 偵測與應對調查

2025OPSWAT 威脅趨勢報告

常見問題

Aether 是一款整合式零時差偵測解決方案,透過單一且便於分析師操作的API融合以下技術Threat Intelligence - 模擬沙箱技術- 威脅聲譽評估- 機器學習相似性搜尋Threat Intelligence 豐富的Threat Intelligence

它採用CPU層級模擬技術(而非可指紋識別虛擬機),迫使惡意軟體執行真實邏輯,解壓縮純記憶體載荷,並以高速大規模方式揭露規避機制(休眠迴圈、地理圍欄、.NET載入器、隱寫術)。

Aether 基於與Adaptive Sandbox 相同的模擬式沙箱引擎Sandbox 智能關聯分析、自動化資料增強及威脅獵捕功能進行擴展。

- Sandbox 分析引擎。

- Aether = 圍繞該引擎打造的完整零時差漏洞偵測解決方案。

Aether採用CPU層級模擬技術,而非完整虛擬機器。這意味著每次分析僅需數秒而非數分鐘,具備更高吞吐量、更強的規避抵抗力,並能更輕鬆地在各部署環境中擴展。

清晰的判定結果 + 威脅評分、即時行為與MITRE映射、解壓載荷/配置檔、網路/C2指標,以及可匯出的IOC(MISP/STIX格式),隨時可用於阻斷與偵測——加上機器學習相似性分析,可將相關攻擊活動進行群組化。

可在本地部署(包括完全隔離環境)、雲端環境部署,或透過API 進行存取。其運作輕量化:解耦的偵測更新持續推送,並可整合單一登入(SSO,採用 SAML 2.0 標準)及您的工單系統/安全自動化與回應(SOAR)平台。

將試點部署指向真實工作流程(例如電子郵件附件或入站MFT ),並將可疑流量鏡像至Aether系統進行2至4週監測;透過量化新增偵測案例、節省的分流時間及IOC產出率,建立投資報酬率分析依據。