我們將探討攻擊者可以隱藏在媒體或影片檔(如 WMV 檔)中以發起攻擊和下載惡意軟體的威脅類型。此外,我們還研究了如何透過以下方式降低這些攻擊的風險 OPSWAT 透過檢測、預防和分析檔案型案的威脅來獲得技術。

目錄:

影片檔案攻擊技術

幾年前,我們發表了 一篇文章文章 ,重點介紹了影片檔案的風險以及攻擊者如何使用它們來傳播惡意軟體。我們討論了兩種策略:漏洞利用和濫用合法功能。

利用漏洞

檔案類型驗證驗證檔案類型。我們不能信任定義檔案類型的 Content-Type 標頭或擴展名,因為它們可能會被欺騙。不幸的是,許多媒體播放機沒有嚴格驗證影片檔的結構,導致幾個可利用的漏洞。

例如,VLC 多媒體 Player 3.0.11 的漏洞為 CVE-2021-25801 ,允許攻擊者透過建構的 AVI 檔造成越界讀取,該檔案從超出其預期邊界的緩衝區讀取資料,從而導致崩潰、不正確的程式行為或敏感資訊洩露。VideoLAN VLC 媒體播放機 3.0.7.1 中的 CVE-2019-14553 可導致釋放後使用漏洞,這是一種記憶體損壞缺陷,應用程式嘗試使用釋放的記憶體,從而導致崩潰、意外結果或執行惡意負載。

濫用合法功能

另一種攻擊技術濫用合法的媒體播放機功能,透過影片傳播惡意軟體。例如,攻擊者可以利用 Windows 中的腳本命令功能 多媒體 播放器,透過在影片的超連結中嵌入惡意軟體。

打開影片檔如何觸發惡意軟體下載

下面的演示展示了受害者如何透過打開影片檔無意中在其設備上下載惡意軟體。

此技術演示了攻擊者如何濫用合法功能作為攻擊媒介。腳本命令是 Windows 的一項基本功能 多媒體 播放器 - 它允許媒體播放機在播放檔以下載影片編解碼器或追蹤時與瀏覽器進行交互。儘管腳本命令有可能被利用,但它是 Window 的一項基本功能 多媒體 選手。WMV 影片檔基於 Microsoft 高階系統格式 (ASF) 容器格式,並使用 Windows 進行壓縮 多媒體 壓縮。ASF 可以包含一個腳本命令物件,該對象用於流式傳輸文本,並提供可以控制客戶端環境中元素的命令。

ASF 允許簡單的文本命令,例如 URLANDEXIT,該命令在執行時會自動啟動預設瀏覽器中嵌入在影片檔案中的 URL。威脅參與者利用此功能提示受害者下載偽裝成播放媒體和破壞用戶系統所需的外掛程式、更新或編解碼器的惡意檔。

在此示例中,攻擊者在合法媒體檔案中插入了惡意 URL。

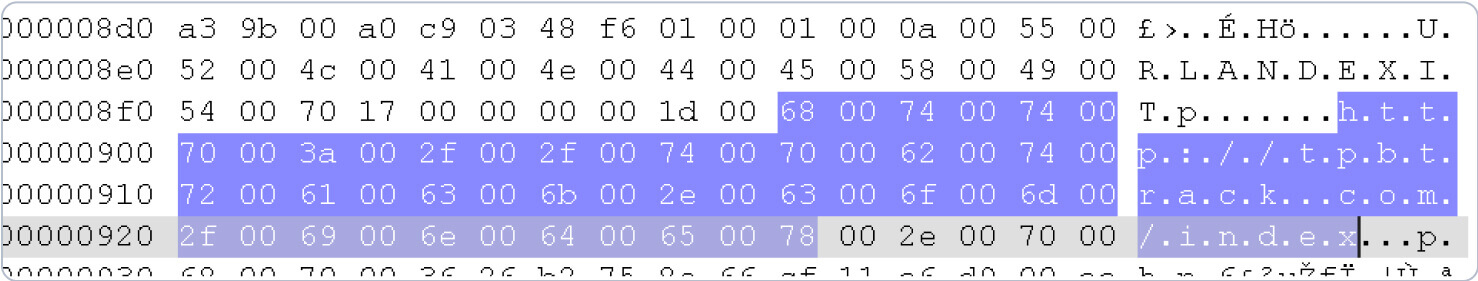

我們可以使用十六進位閱讀器應用程式查看URL:

如何透過深度檔案無毒化技術刪除惡意物件

Deep CDR(檔案無毒化) (內容撤防和重建)將每個檔案視為潛在威脅。它處理和分析檔以刪除未經批准的物件,以確保進入組織的所有檔都可以安全使用。同時,Deep CDR 重建檔案內容以獲得完整功能,以便使用者可以在不下載惡意軟體的情況下觀看影片。

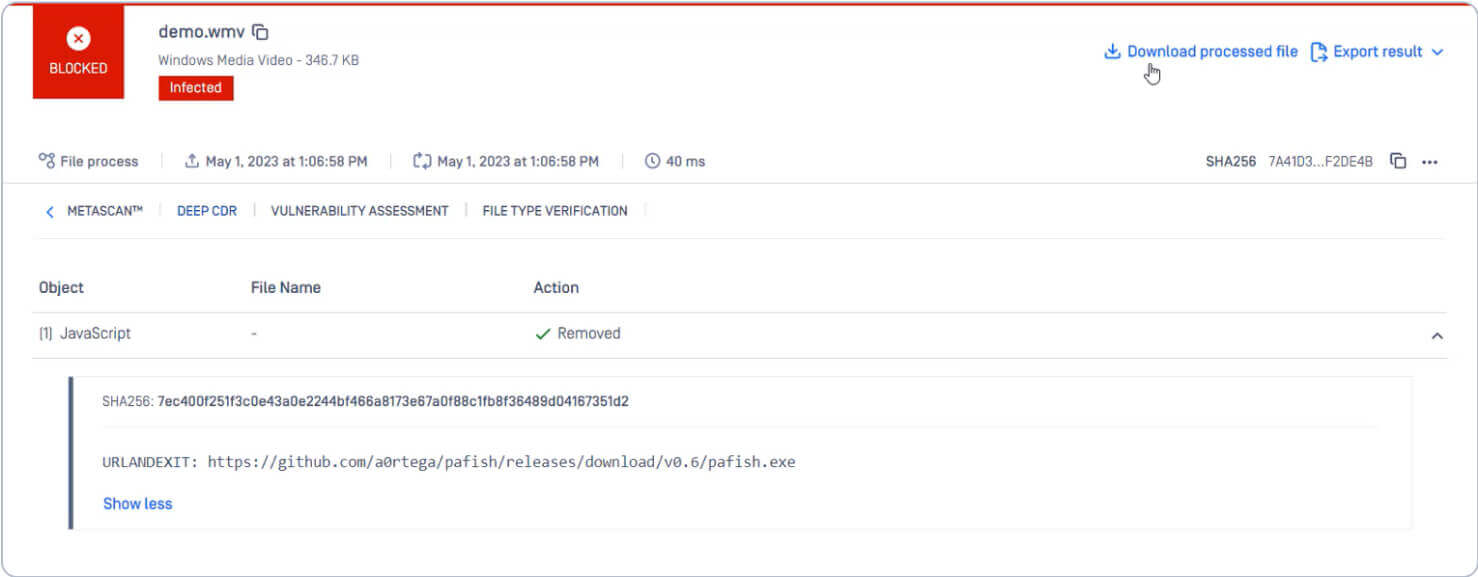

處理受感染的檔 MetaDefender Core 檢測檔案中的 URLANDEXIT 命令。

Deep CDR 刪除 URLANDEXIT 物件和腳本命令物件。新的重建檔案仍然完全可用。攻擊者無法下載惡意軟體。

如何透過自適應威脅分析檢測和發現規避惡意軟體

我們可以掃描檔 MetaDefender Sandbox 沙箱自適應威脅分析引擎,用於更深入地瞭解惡意軟體的行為和功能。

MetaDefender Sandbox 是利用自適應威脅分析的次世代沙箱,支援零時差惡意軟體檢測、更多入侵指標 (IOC) 提取以及 可行 威脅情資.

透過使用Deep CDR處理WMV檔,我們可以更深入地了解威脅,並 Filescan. Filescan 從 URLANDEXIT 下載檔並執行靜態分析,以提供有關惡意軟體行為、策略、技術和 IOC 的更多詳細資訊。

OPSWAT 進階威脅偵測 和預防

OPSWAT 先進的技術可保護應用程式、網路和設備免受零時差攻擊、規避性惡意軟體和高階針對性攻擊。除了媒體檔,Deep CDR 還可以遞歸掃描和清理 130 多種檔案類型,包括嵌套存檔、電子郵件附件、嵌入檔案和超連結等複雜檔案類型。重建的檔仍然完全可用和運行。

聯繫我們的技術專家 ,瞭解有關Deep CDR(檔案無毒化) 的更多資訊, Filescan,以及其他威脅防禦技術。