當我們想到對關鍵基礎建設的網路攻擊時,焦點往往會轉向贖金軟體攻擊活動,或是針對工業控制系統的國家贊助攻擊。但有些最有效的入侵並非從複雜的攻擊開始。它們是從檔案開始。

什麼是 IT-OT 環境中的 File-Bourne 攻擊?

檔案傳輸攻擊是一種日益嚴重的威脅媒介,它利用 IT 與 OT 網路之間的檔案移動,將惡意軟體傳輸至關鍵基礎架構。在現代融合的 IT-OT 環境中,當惡意檔案從企業 IT 網路移動到 OT (作業技術) 環境時,就會發生檔案傳輸攻擊。一旦進入,惡意檔案可能會中斷生產、引發停機或危及敏感程序。

隨著 IT-OT 整合與遠端連線擴大了攻擊面,保護檔案移動安全已成為關鍵基礎架構防衛者的首要任務。

關鍵基礎設施的威脅

關鍵作業依賴檔案傳輸來進行軟體更新、供應商交付、工程圖紙和感測器資料。不幸的是,這些可信賴的檔案交換越來越多地被用作惡意軟體的載具。

攻擊者利用常見的檔案傳輸途徑:

- 承包商或員工攜帶的USB 隨身碟和筆記型電腦

- 共用雲端儲存同步檔案至 OT 環境

- 無法通過傳統過濾器的電子郵件附件

- 業務與作業領域之間的非管理式檔案傳輸工作流程

根據 SANS 的資料,27% 的 ICS 安全專業人員認為USB 等瞬間裝置是 OT 中最主要的惡意軟體感染媒介,而 33% 的 ICS 事件則源自可存取網際網路的裝置和遠端服務。證據很清楚:IT-OT 檔案流是現代基礎架構中最容易暴露的途徑之一。

檔案型攻擊如何運作

與現實世界相似:

- Stuxnet 透過受感染的USB 隨身碟繞過空氣隔離進行傳播。

- TRITON 是透過惡意工程檔案傳送。

- MOVEit 的攻擊顯示檔案傳輸系統本身如何成為直接攻擊目標。

在每種情況下,多層安全檔案傳輸程序都能中和惡意有效載荷、強制執行零信任政策,並確保檔案在進入關鍵系統之前已被清除。

對關鍵基礎設施的影響

當惡意檔案從 IT 跨入 OT 時,後果遠遠超過數位損害:

- 營運停機:生產線停頓、服務中斷、中斷。

- 實體損害與安全風險:被操控的控制或損毀的更新可能會危及人命。

- 違反法規:未能符合 NIST、NIS2、HIPAA 或 PCI 的規定,可能導致法規罰款和執照問題。

- 聲譽傷害:在公開事件發生後,失去客戶和合作夥伴的信任。

有 76% 的工業組織報告 OT 環境受到網路攻擊 (ABI/Palo Alto, 2024),因此對彈性防禦的需求十分迫切。

IT-OT 檔案流的防禦策略

阻止檔案傳輸攻擊需要的不只是加密傳輸。必須在每次傳輸中直接嵌入彈性層。主要策略包括

- 多層檢測:OPSWAT 技術,例如 Metascan™Multiscanning、Deep CDR™、Adaptive Sandbox 以及File-Based Vulnerability Assessment ,可在惡意檔案進入 OT 之前偵測、解除或引爆惡意檔案。

- 零信任強制執行:RBAC (以角色為基礎的存取控制)、監督批准和政策驅動的工作流程可防止未經授權或未經批准的傳輸。

- 治理與可見性:不可篡改的稽核追蹤和集中式儀表板可提供監督和法規遵循保證。

OPSWAT 如何提供此功能:

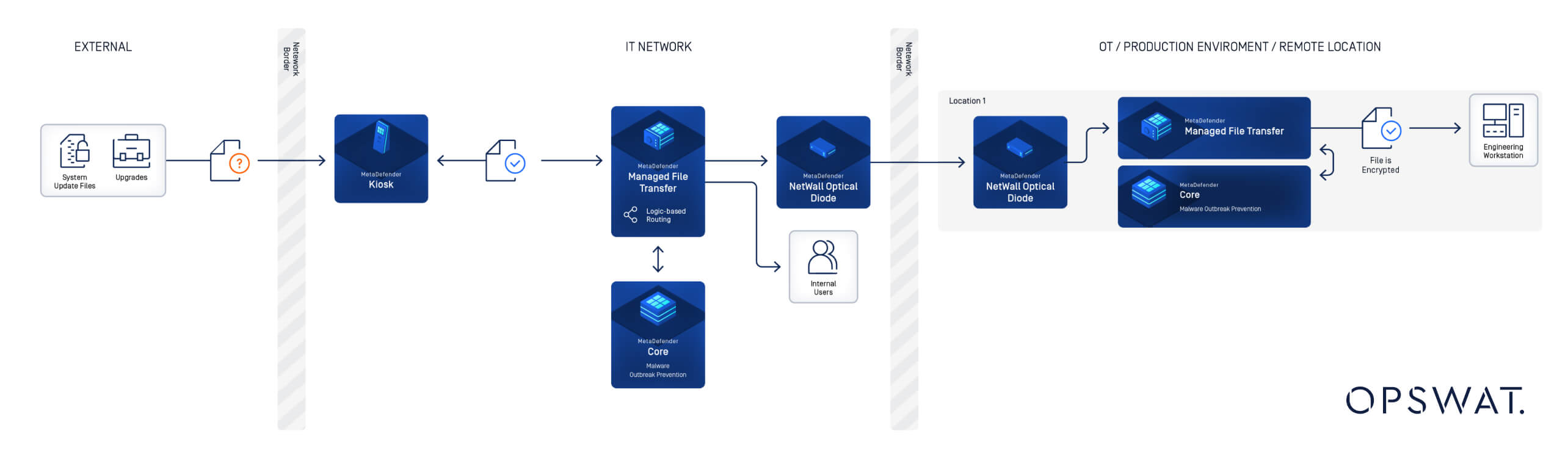

- MetaDefender Managed File Transfer MFT)™自動化實現跨 IT、OT 與雲端環境的安全、受控檔案傳輸流程。

- MetaDefender Kiosk™ 可 在 USB、筆記型電腦和承包商的檔案傳送至敏感網路之前對其進行消毒。

- MetaDefender NetWall®Data Diode 強制執行單向、政策控制的傳輸,以保護 OT 免受入站威脅。

這些解決方案共同建立了一個安全的傳輸途徑,確保每個檔案在跨越網域邊界之前都經過驗證、消毒和控制。

檔案傳播攻擊的現實世界教訓

- MetaDefender Kiosk 可在受感染的USB 磁碟機到達 OT 資產之前,透過淨化和政策強制執行加以攔截。

- 來自低信任來源的工程工作站檔案,將由MetaDefender Managed File Transfer MFT) 進行檢查,並實施政策強制執行,以在檔案進入安全系統前阻擋惡意或不合規內容。

- 利用MFT 平台證明,檔案傳輸解決方案中必須嵌入多層檢驗、政策執行和可稽核治理。

每個案例都強調了相同的觀點:彈性檔案傳輸並非可有可无,而是不可或缺。

下一步:在檔案層建立彈性

隨著 IT 與 OT 網路的融合,以檔案為媒介的攻擊將會持續演進。最有效的防禦方法是確保每個檔案、每個媒介的安全,無論檔案是透過網路、跨網域邊界或透過暫存裝置移動。

準備好將OPSWAT 領先的MetaDefender Managed File Transfer MFT)與現有基礎架構的客製化解決方案整合嗎?