來自MetaDefender Sandbox 團隊的兩位頂尖威脅偵測分析師 Daniel Ruiz A 和 Roland Győrffi 將於 HackBCN 和 BSides Budapest 展示突破性的研究成果,讓OPSWAT 推動網路安全的承諾登上全球舞台。

追蹤他們橫跨歐洲的旅程,這段旅程突顯了他們的付出,包括嚴謹的逆向工程、引人入勝的技術故事,以及與網路安全社群進行深入討論。

與講者會面

Daniel Ruiz A

來自西班牙的 Daniel 是一名惡意軟體分析師,熱衷於逆向工程和專門的威脅研究。先前的威脅研究已發現攻擊者會捕食其他攻擊者 - 是的,攻擊者以其他攻擊者為目標。

Roland Győrffi

來自匈牙利的 Roland 是團隊中的另一位能手,他將自己的遊戲開發背景與專業的惡意軟體逆向工程相結合。Roland 專注於研究複雜的惡意軟體如何隱藏在合法軟體套件中 - 尤其是 MSI 安裝程式。

抵達、第一印象及會前聯繫

5 月 16 日 - HackBCN,巴塞隆納

Dani 來到巴塞隆納這個充滿活力的城市,參加 HackBCN - 一個在熱鬧的電影院舉辦的草根會議。這不僅是一個會場,更是一個充滿年輕活力與前沿討論的空間。Daniel 在這裡人脈深厚 - 與 Sergi Álvarez (Radare2 的作者) 和 Marc Rivero (Kaspersky) 等知名惡意軟體研究人員分享對惡意軟體的見解。

5 月 21 日 - BSides BUD,布達佩斯

Roland 和 Dani 參加了僅限受邀參加的會前活動,為他們在布達佩斯的活動揭開序幕。當晚的活動在由 IVSZ 與 Hacktivity 改造的獨特場地 Cyber Islands 舉行,促進了網路安全講者與從業人員之間的寶貴聯繫。這個聚會促進了演講者與網路安全專家之間的聯繫,並提供了引人入勝的問答遊戲和當地茶點,在主要會議之前定下了合作的基調。

Hacking the Spotlight:重點技術講座

Roland 講座:超越萃取 - 剖析惡意 MSI 檔案

在布達佩斯的 BSides,Roland 帶領觀眾了解微軟安裝程式 (MSI) 檔案的潛在欺騙性。使用他的開放原始碼工具 msiparse,他展示了惡意軟體作者如何繞過傳統的防禦機制,將有效載荷和腳本深藏在安裝程式檔案中。他展示了真實世界的樣本與實用的分析技術,讓與會者同時獲得洞察力與工具。

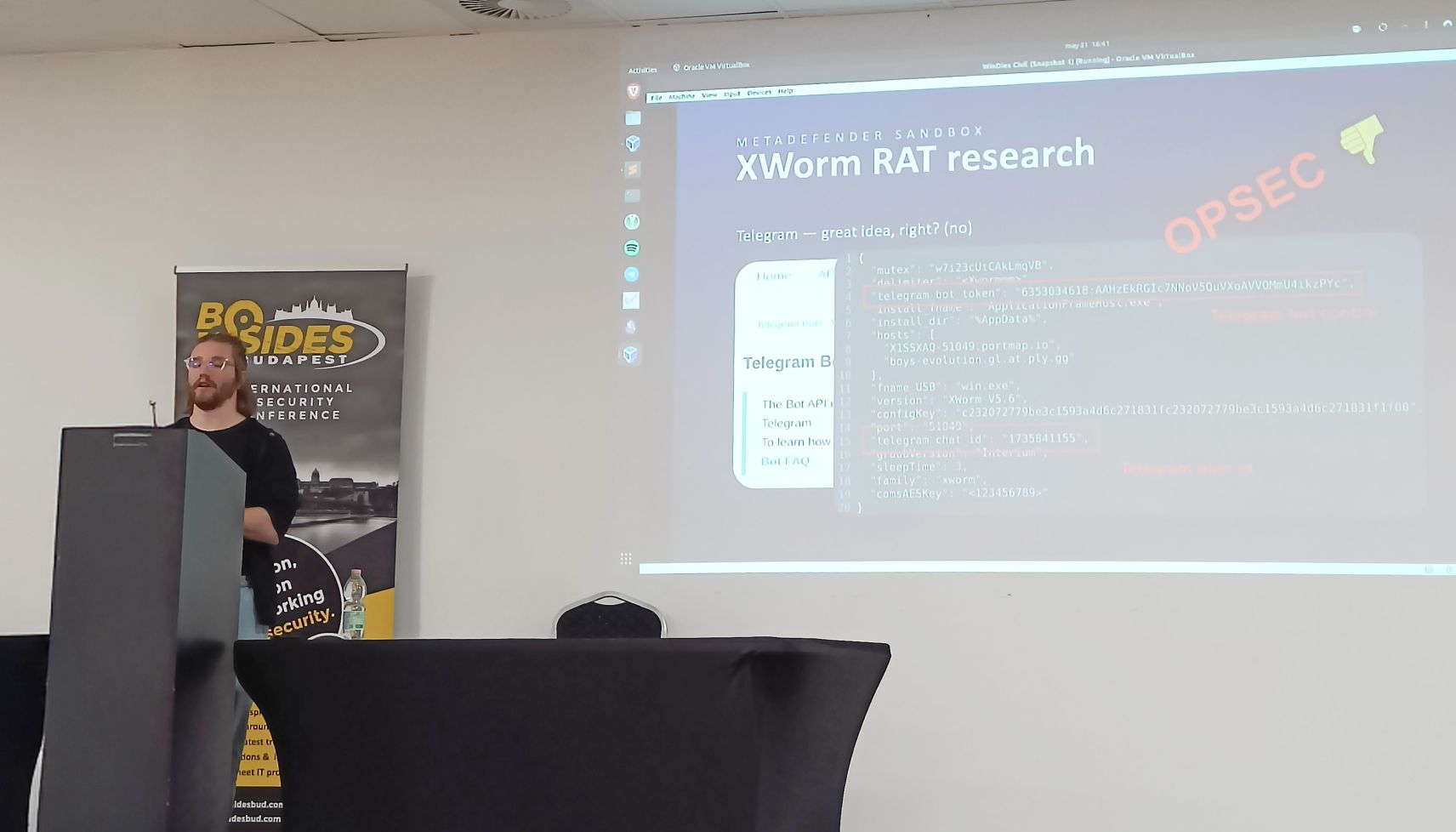

Daniel 的演講:揭露攻擊者中的攻擊者

在巴塞隆納和布達佩斯,Daniel 揭露了惡意軟體地下世界的一個瘋狂故事:散佈 XWorm 惡意軟體的威脅份子本身是如何被包含 Millenium RAT 的特洛伊木馬化建置程式所感染。這是一個由於 OPSEC 失敗而導致捕食者成為獵物的案例。該講座追隨從地下論壇到 Telegram C2 伺服器的調查路徑 - 揭開數百個受感染的威脅份子的面紗。

幕後花絮現場筆記

這不是關於行銷或推廣我們的產品,而是關於知識分享。我們可以透過食物和深夜談話與同業交流、碰撞想法、交換故事,這與演講本身同樣有價值。能夠認識如此優秀的專業人士是我們的榮幸。

Daniel Ruiz AOPSWAT 的資深惡意軟體分析師 -MetaDefender Sandbox 團隊

像這樣的會議不只是舞台。它們是探索最新威脅情報的智囊團。您可以從走廊上的交談中學到的東西和從幻燈片中學到的一樣多。

Roland GyőrffiOPSWAT 的惡意軟體分析師 -MetaDefender Sandbox 團隊

會後的圓桌會議是一大亮點,Roland 和 Daniel 與其他講者及一位匈牙利政府網路安全官員坐在一起,討論國家威脅趨勢與跨境合作。

旅遊快照與會議剪輯

從搭火車穿越匈牙利到西班牙的霓虹燈禮堂,他們的旅程點點滴滴都是精彩的時刻。最喜歡的快照包括

BSidesBUD 專題討論會亮點與值得信賴的業界聲音

Roland 在演講中途帶領與會者學習惡意軟體程式碼(是的,現場示範!)。

惡意軟體大師與同業:BSidesBUD 的 CTF 對決

從惡意軟體到金屬:我們的威脅分析師處理現實世界中的撬鎖行為

最後的反思

這些旅行不僅是演講,更是OPSWAT願景實踐的見證。分享原創惡意軟體研究、向同業學習,以及擴大技術專家的聲音,正是推動產業前進的動力。

有一個詞可以概括這兩位分析師?「研究」。

因為歸根究柢,這才是網路安全創新、社群和防禦的動力來源。