總結

2021 年 7 月,發生了一次複雜的網路入侵,利用指向 Google 的 Feed 代理服務的連結將有害的 Microsoft Word 檔下載到受害者的設備。一旦使用者無辜地啟用了巨集,Hancitor 有效負載動態連結庫 (DLL) 就會被執行,並稱為無處不在的 Cobalt Strike 工具,該工具在分析受感染的網路後丟棄了多個有效負載。在一小時內,攻擊者可以獲得域管理員許可權並完全控制域。在這篇文章中,我們將介紹如何 OPSWAT 多防毒引擎掃描解決方案 - Metascan 和 Deep CDR(檔案無毒化) 發現了潛在威脅並阻止了這種高階攻擊。

攻擊

與當今的許多網路攻擊一樣,入侵始於向目標網路中的一個或多個用戶發送魚叉式網路釣魚電子郵件。我們熟悉使用檔案中的隱藏巨集來下載惡意負載的攻擊策略。這種攻擊更加規避和複雜,因為嵌入的巨集不會直接下載有效負載,而是在檔案案中提取並運行 shellcode(OLE 物件)以下載有害的有效負載。

Microsoft Word檔案包含惡意巨集,能夠安裝Hancitor木馬下載器[1]的嵌入式副本,已發送給使用者。當使用者打開並啟用檔案中隱藏的巨集時,它會從受害者的 appdata 資料夾中編寫並執行 DLL 檔。然後,Hancitor DLL下載並交付了包含Cobalt Strike的各種有效載荷[2] 和Ficker Stealer[3]。

如何 OPSWAT 可以説明您防止這種高階攻擊

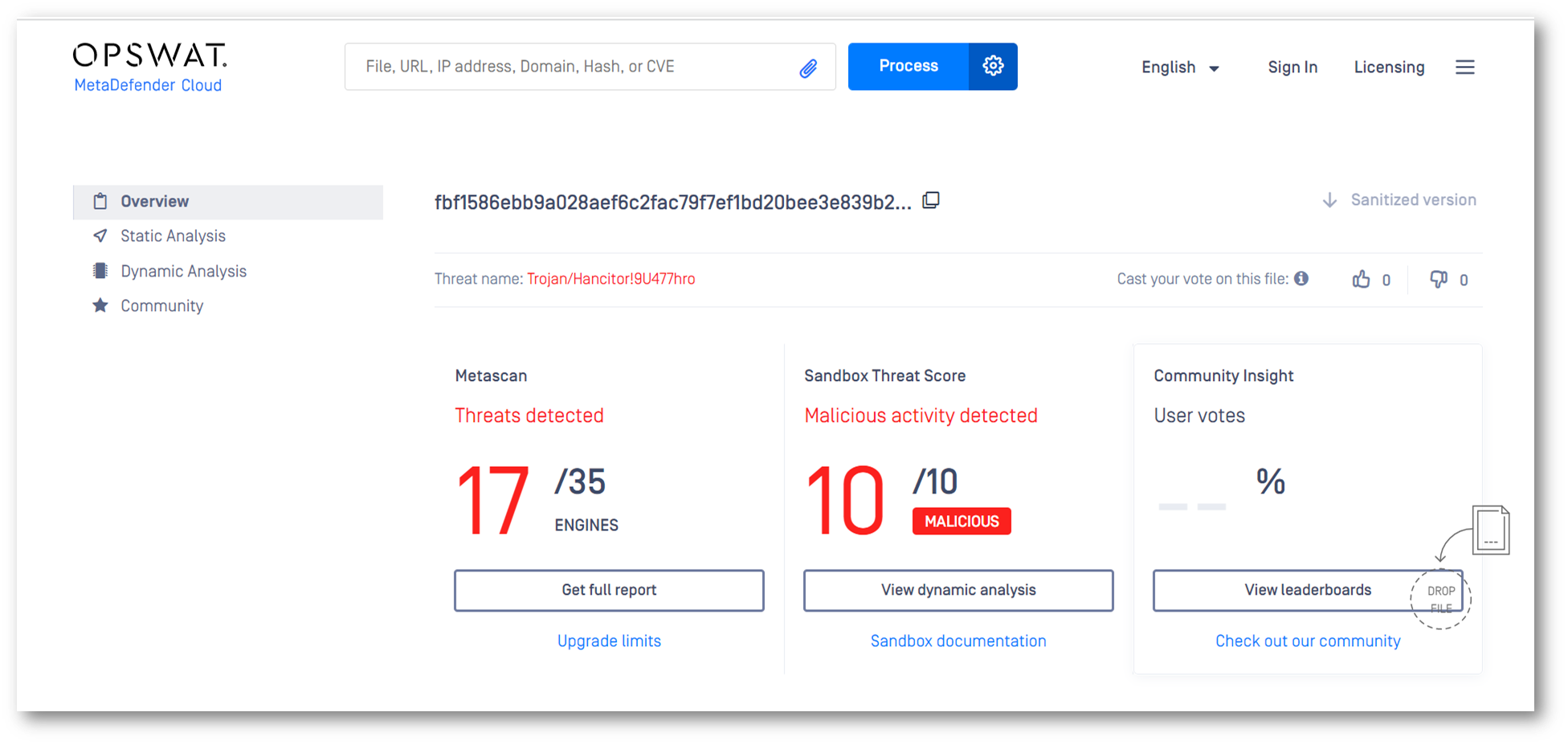

掃描惡意MS Word檔 OPSWAT MetaDefender,只有 17/35 個防病毒引擎發現了威脅。這明確表明,使用單個或幾個AV引擎進行掃描不足以保護您的組織和使用者。具有規避策略的高階惡意軟體可以繞過傳統防禦。單個防病毒引擎可以檢測 40%-80% 的惡意軟體。 OPSWAT Metascan 允許您在本地和雲中使用 30 多個反惡意軟體引擎快速掃描檔,以實現超過 99% 的檢測率。

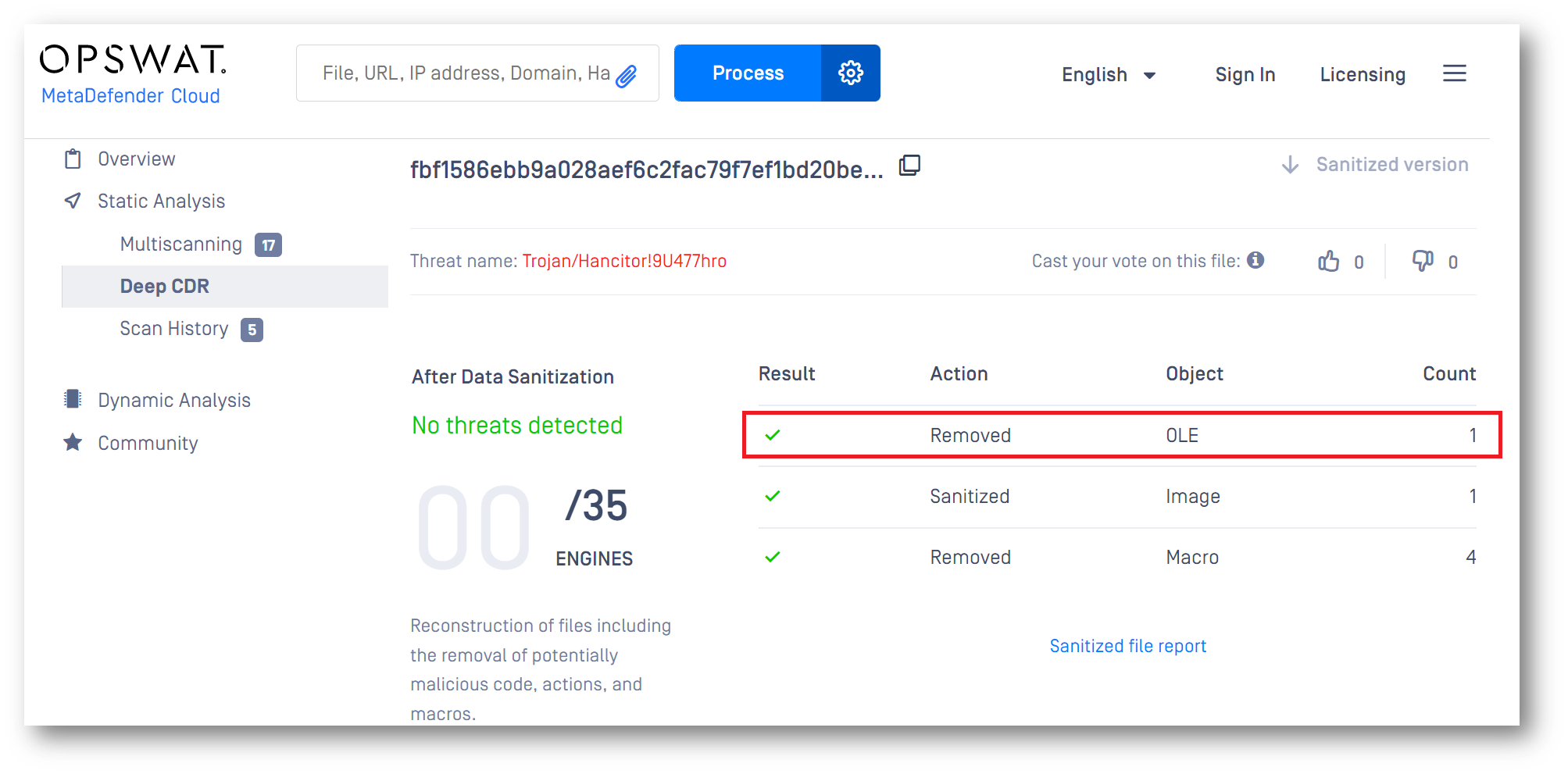

但是,確保您的組織和使用者免受複雜的零時差攻擊的最佳方法是使用 Deep CDR 清理所有檔。檔在進入清理系統時會進行評估和驗證,以確保檔案類型和一致性。然後,將所有檔案元素分離為離散元件,並刪除或清理潛在的惡意元素。透過提供詳細的清理報告,Deep CDR 還使管理員能夠在沒有任何額外分析工具的情況下分析惡意軟體行為。我們在下面演示了 Deep CDR 如何刪除檔案中的所有潛在威脅,併為使用者提供安全使用的檔。

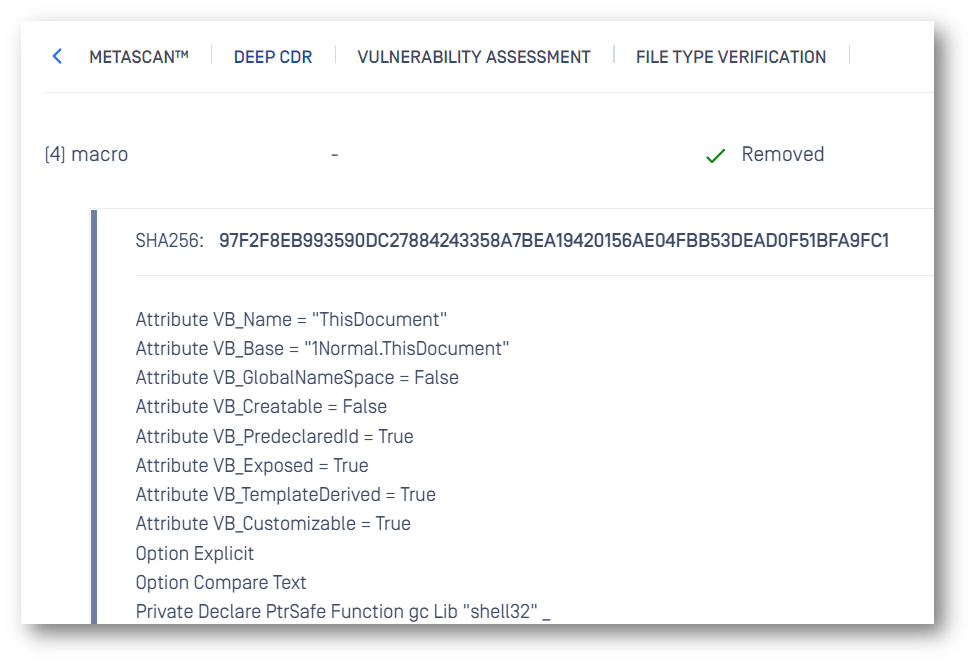

使用 Deep CDR 處理惡意 Word 檔案時,我們發現了幾個活動元件,包括一個 OLE 物件和四個巨集。我們對代碼進行了反混淆,並看到它嘗試運行(C:\Windows\System32\rundll32.exe C:\users\admin\appdata\roaming\microsoft\templates\ier.dll,HEEPUBQQNOG)。

如清理結果所示,檔案案中的所有活動內容均已從檔案中刪除。其中一個嵌入物件(OLE 物件)會將 Hancitor 木馬(ier.dll 檔)安裝到使用者的電腦上(一旦他們無意中啟動它),如果它在到達使用者之前沒有被中和。

為了保護他們的網路,任何組織都必須確保發送給其內部員工的所有檔/電子郵件都是安全的,同時確保檔的可用性。我們在幾毫秒內提供具有最大可用性的安全檔,因此您的工作流程不會中斷。

透過清理每個檔並刪除任何潛在的嵌入式威脅,Deep CDR(檔案無毒化) 有效地“解除”了所有檔案型案的威脅,包括 - 已知和未知威脅;複雜和沙箱感知威脅;以及配備惡意軟體規避技術的威脅,例如完全無法檢測的惡意軟體、VMware 檢測、混淆等。

了解有關 Deep CDR 的更多資訊或 與 OPSWAT 技術專家 ,以發現防止零時差和高階規避惡意軟體的最佳安全解決方案。

1. Hancitor 是一個惡意軟體下載器,它為其他病毒滲透打開“後門”。

2. Cobalt Strike 是一種遠端存取工具,已被網路犯罪分子用於提供後續惡意軟體。

3. FickerStealer 是一種資訊竊取惡意軟體,旨在提取敏感資訊。