雖然攻擊者廣泛使用複雜的加密和隱藏技術來隱藏惡意程式碼,但許多攻擊者卻使用簡單卻非常有效的方法來達成目標。在這篇探討中,我們將檢視一些耐人尋味的案例,突顯這些看似簡單的技術背後的創意與巧思。

非故意洩漏

資料安全威脅並不總是外來的;有時,它們就潛伏在我們的系統中。非故意的資料洩漏通常是由於人為錯誤或疏忽所造成,對組織和個人都構成重大風險。

修訂

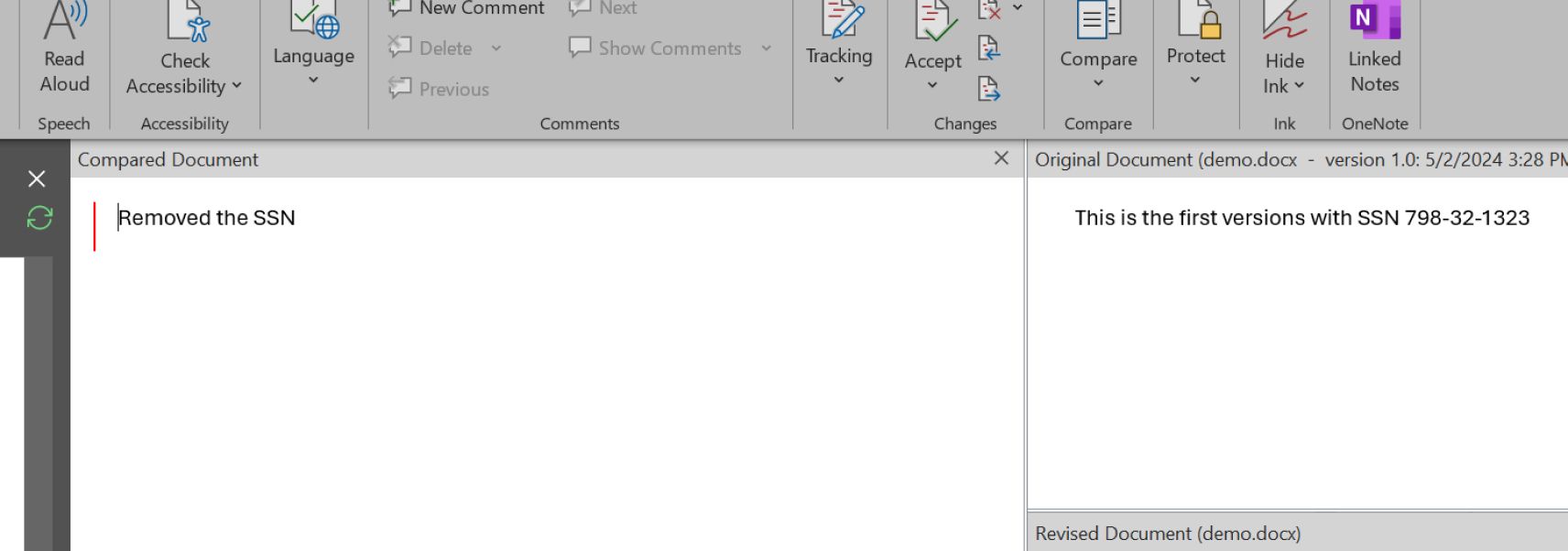

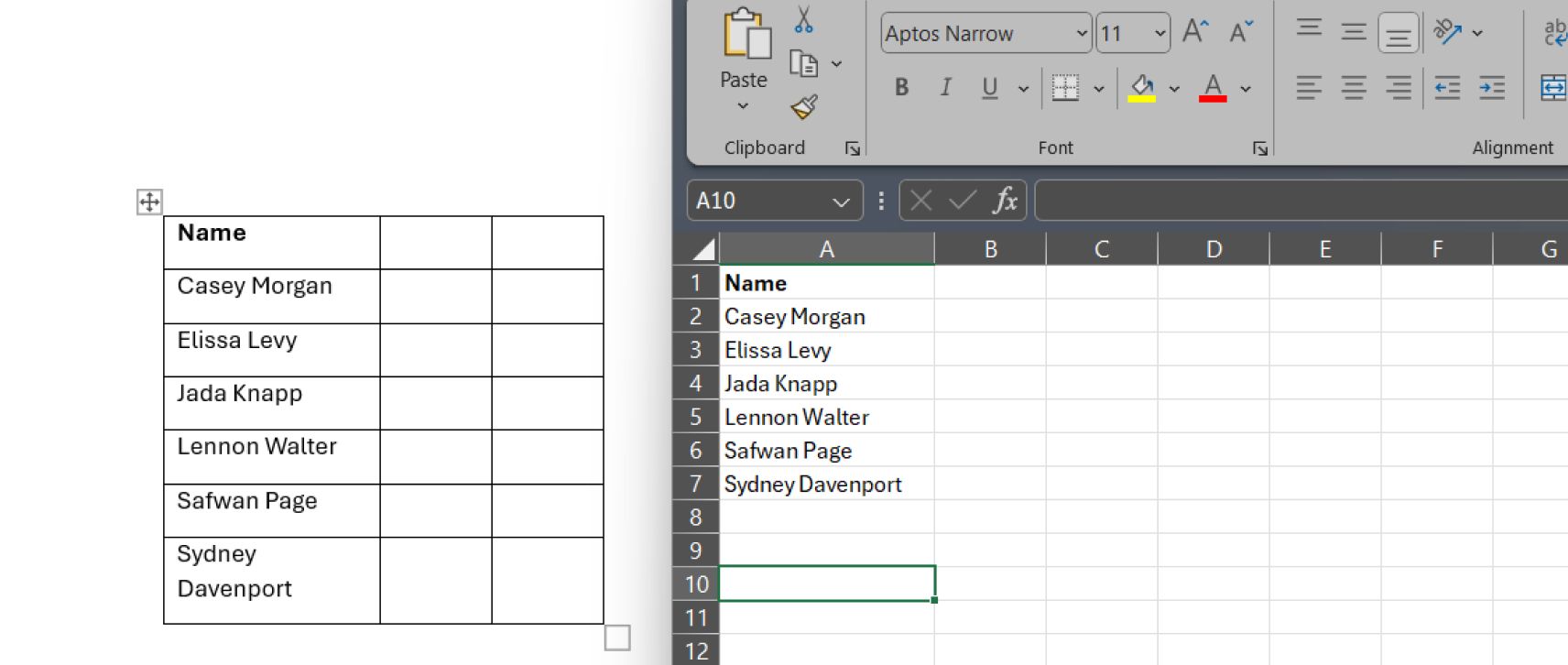

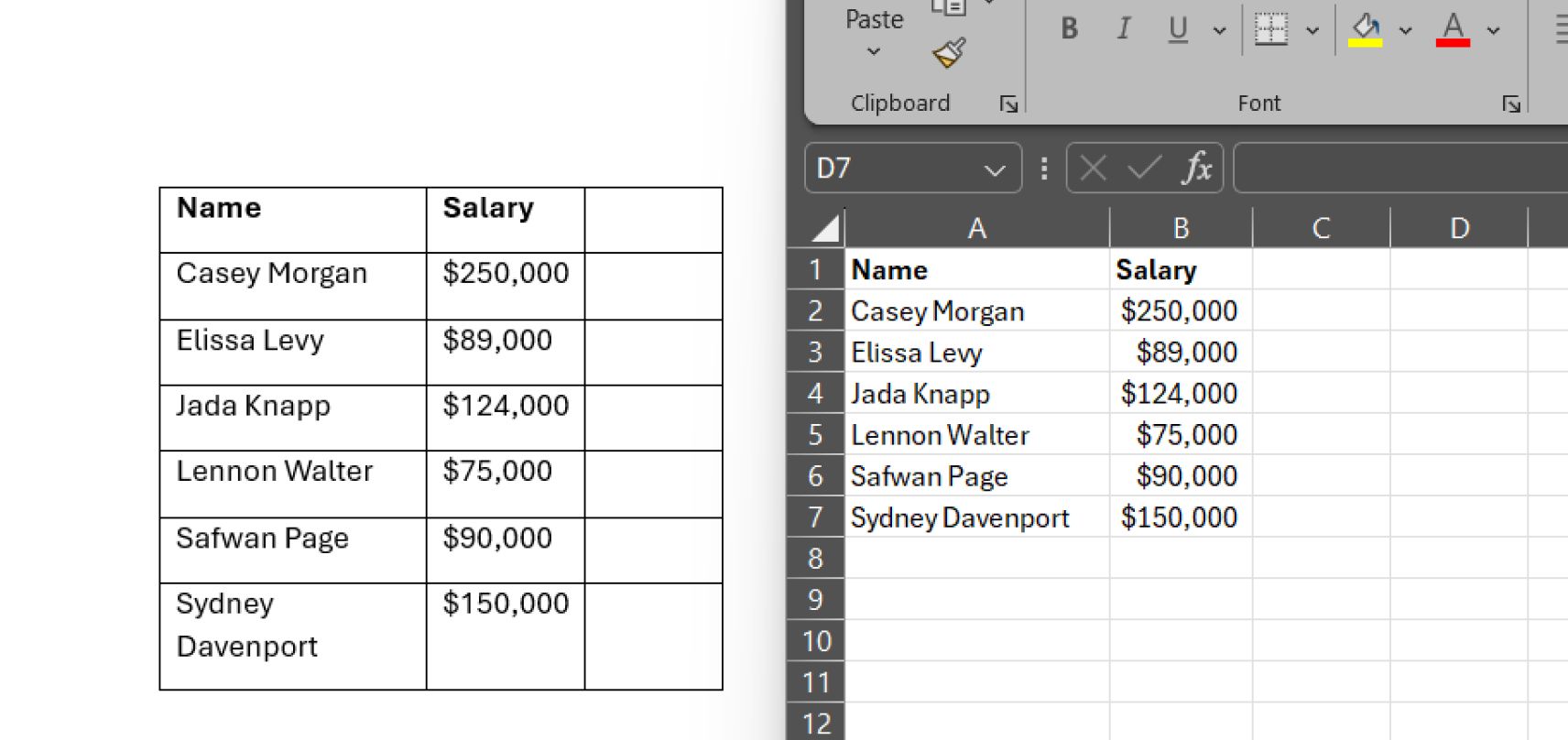

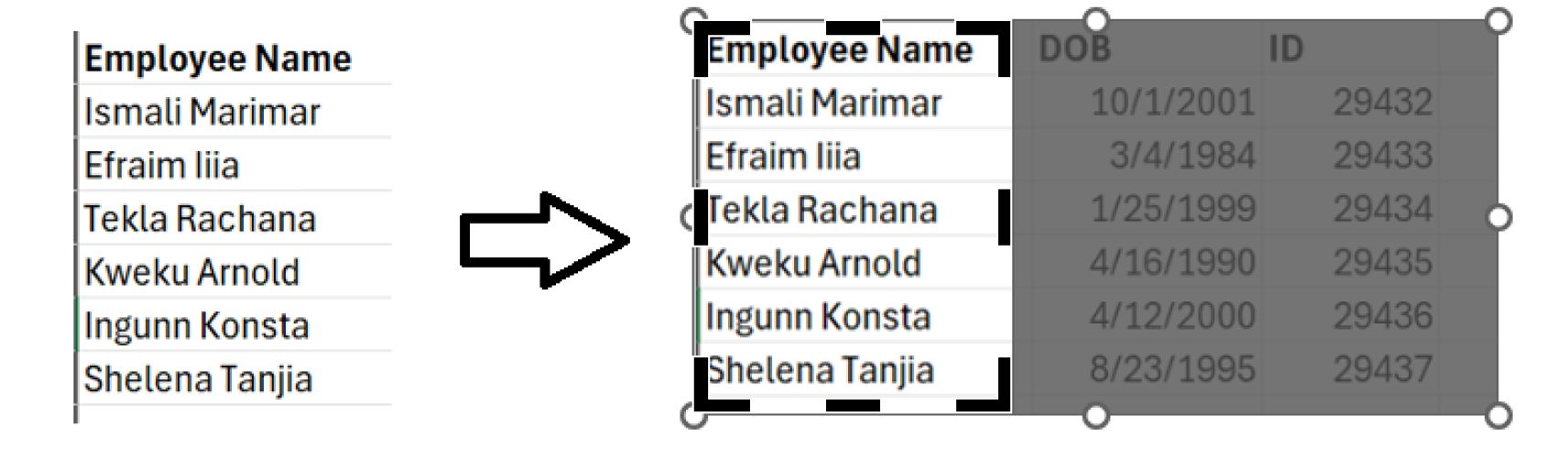

使用者在共用 OneDrive 等雲端儲存服務中具有多個版本的檔案時,可能會不慎共用敏感資訊。即使他們從最新版本中刪除敏感資訊,之前的版本仍可能包含這些資訊。可透過分享連結存取檔案的收件者有可能檢視所有版本,包括有問題的版本。下面的 Microsoft Word 螢幕截圖顯示了共用 MS Word 檔案的結果,其中包含擁有者不知道的所有修訂版本。

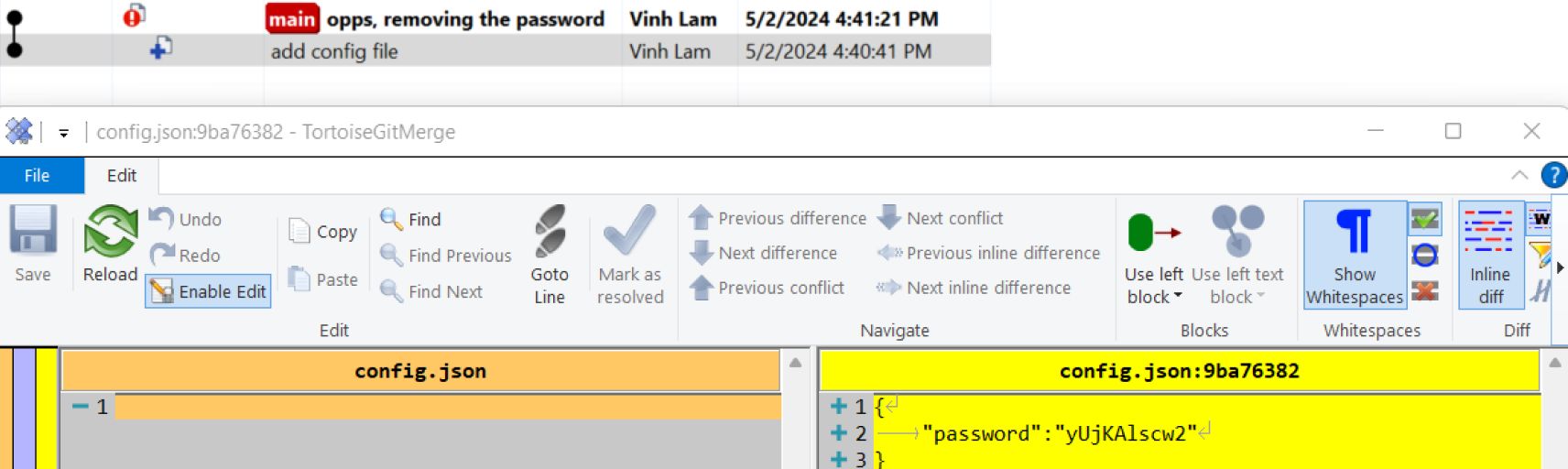

在 Git 中也可以看到相同的概念。嘗試覆寫提交而不適當地從歷史中刪除它,會導致任何人都可以存取資料。

容器層也可能發生類似的情況。容器層中可能無意間儲存了機密或敏感資料。即使進行更新以移除這些資料,舊的資料層仍可能包含這些資料,因此在檢查容器影像時可能會暴露這些資料。請參閱以下範例:

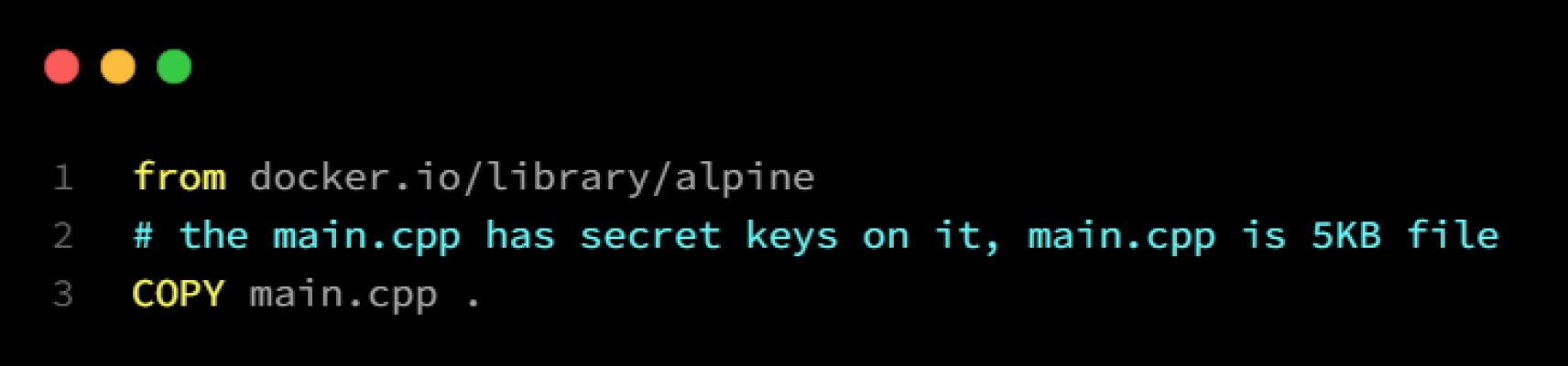

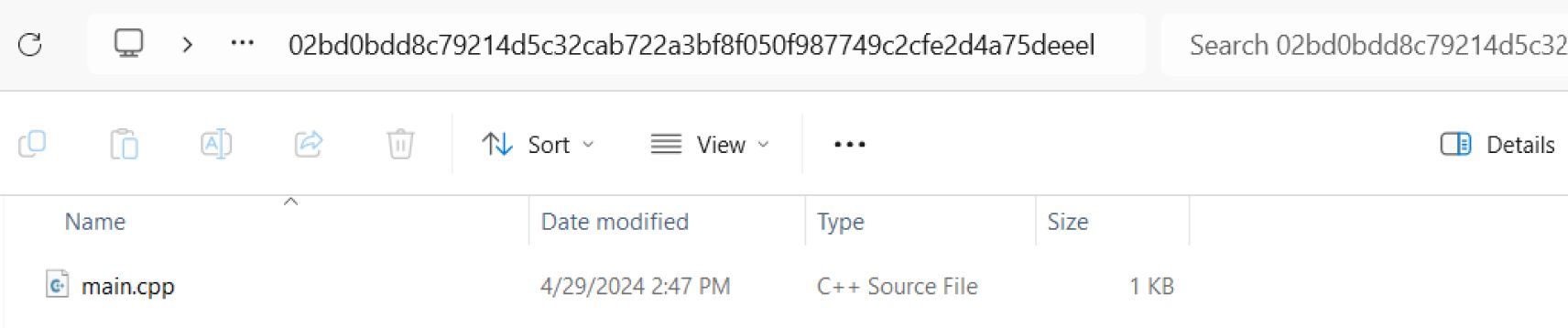

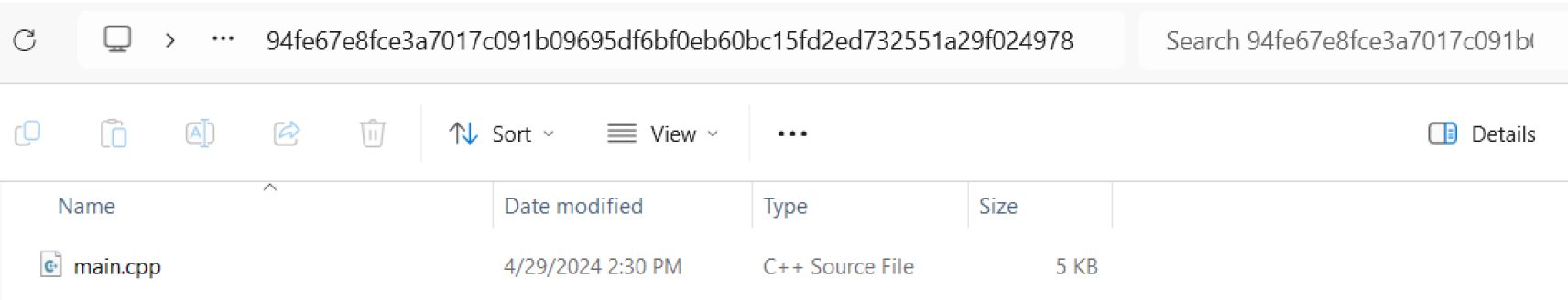

首先,我們建立一個新的容器映像「with-secret」,其中包含一個有秘密的原始碼檔案:

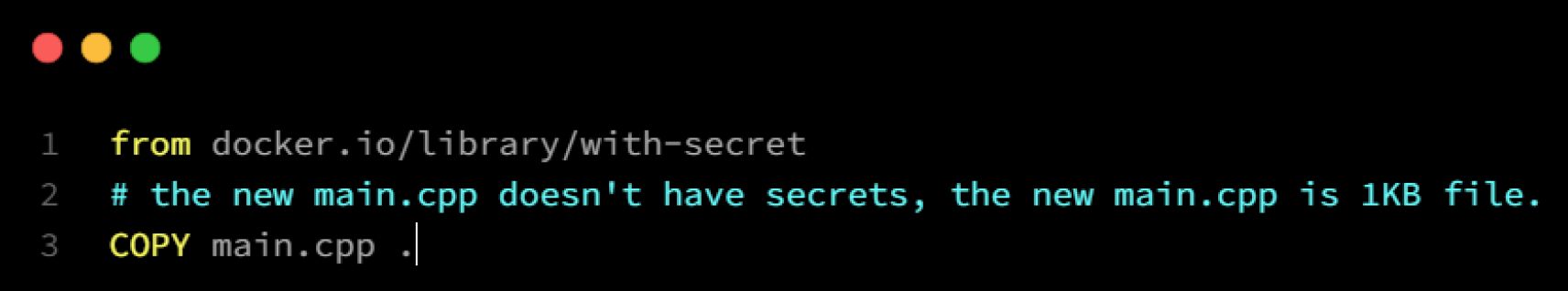

從該新影像,我們嘗試以新檔案覆寫它:

不過,如果我們檢查影像,仍會看到舊的 main.cpp 在第 2 層中。匯出的 .tar 檔案包含兩個檔案,這表示原始檔案中的秘密仍可被存取及洩露

連結資料與外部參考

在某些情況下,使用者可能會使用連結物件或外部參考將外部來源 (例如 Excel 試算表或資料庫) 的資料插入 Word 檔案中。但是,他們可能沒有意識到對原始資料來源的變更會自動更新 Word 檔案中的資訊,如果外部資料在未經適當授權的情況下被修改,就會導致不一致或意外的揭露。

在 Microsoft Office 中裁剪圖片

雖然看起來方便使用者在 Microsoft Word 中快速「裁切」影像,但此功能並不能真正移除影像內容。裁剪後的影像仍可能保留隱藏或敏感的資訊,容易被重建或復原。

檔案元資料

檔案元資料 (例如公司名稱或 GPS 位置) 可能包含使用者可能不知道的敏感資訊。這些元資料可能會在不經意間透露有關檔案來源或位置的詳細資訊,可能會危及機密性或隱私權。

故意洩漏

蓄意入侵是為了個人利益或不法目的,刻意利用漏洞並洩露敏感資訊。

視覺化

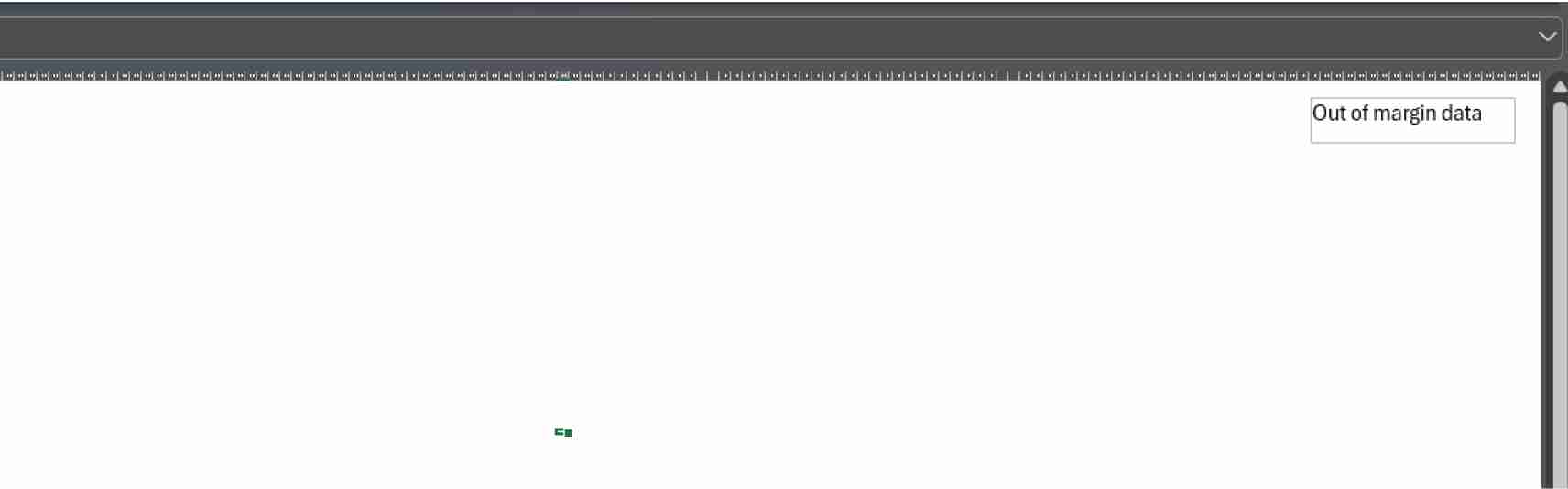

隱藏頁面邊界以外的資料

在下面的情況中,攻擊者嘗試隱藏遠離第一列的資料。除非使用者縮放得夠遠,否則無法看到該資料。

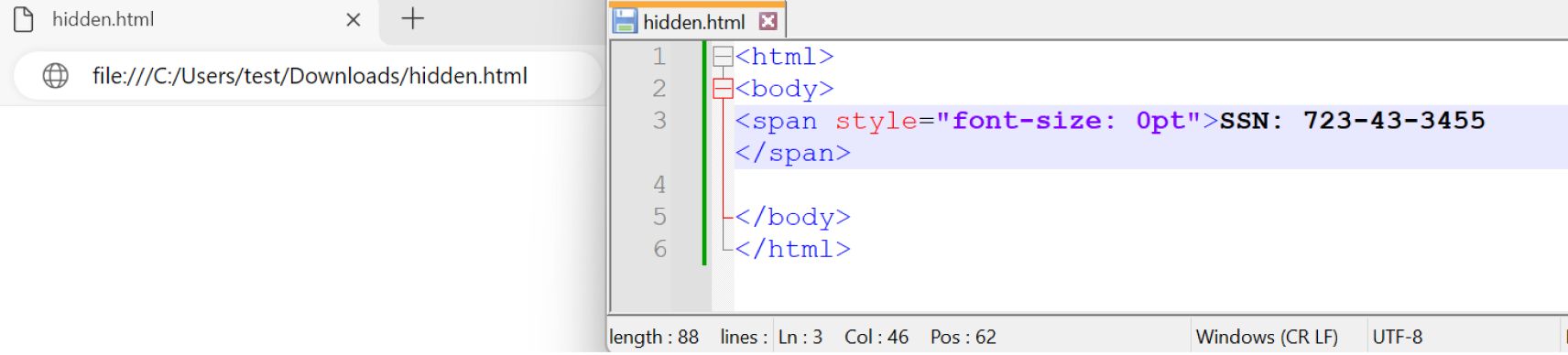

ZeroFont

ZeroFont" 一詞源自於使用微小、不見的字型大小 (通常設定為零) 來隱藏電子郵件正文中的惡意 URL 或內容的技術。這些攻擊利用了許多電子郵件安全過濾器主要分析電子郵件的可見內容來偵測網路釣魚企圖或惡意連結的事實。透過使用 ZeroFont 技術,攻擊者可能會逃避偵測,增加網路釣魚攻擊成功的可能性。

相同的文字和背景顏色

在這種方法中,文字會以特定的字體顏色格式化,與檔案的背景顏色相匹配,使肉眼看不見文字。此概念是利用瀏覽者因顏色相同而無法區分文字與背景的特性。

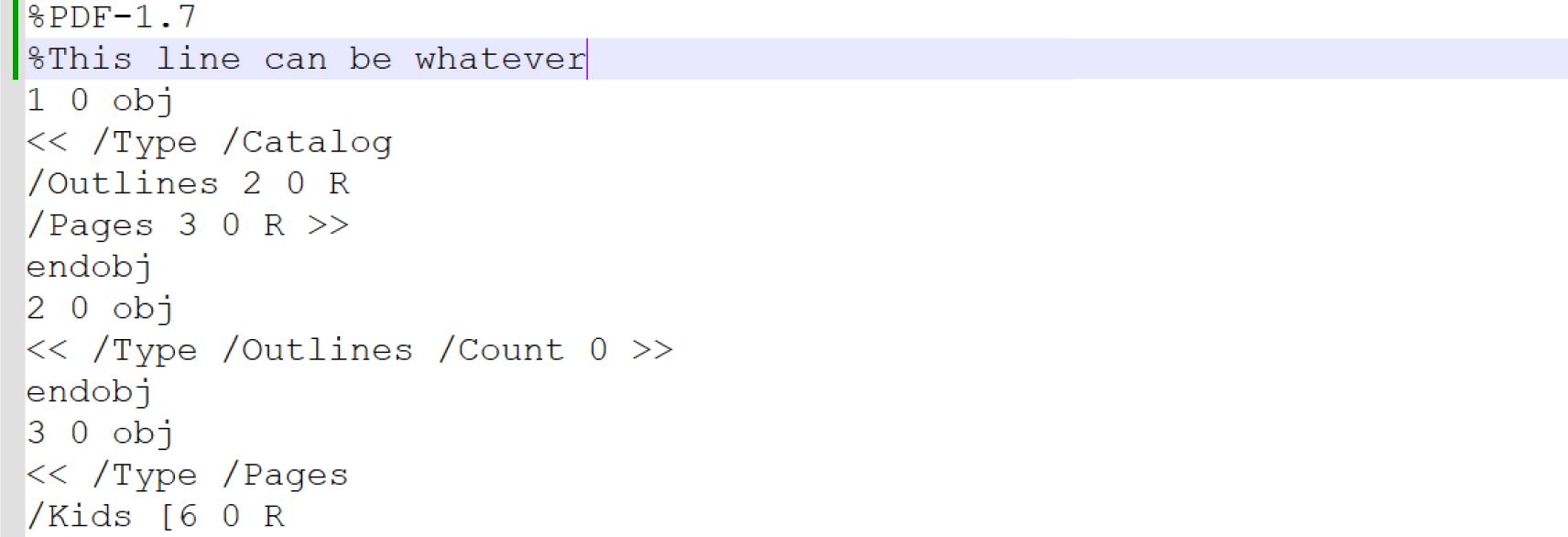

處理檔案結構

檢視影像與列印影像

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

上面顯示的 PDF 包含兩個不同的影像。第二個影像由一個替代標籤表示,該標籤指定該影像為列印的預設值。因此,如果敏感資訊隱藏在第二個影像中,只要選擇列印選項,就可以輕易地傳送到外部收件者,並被存取。我們曾在一篇文章文章中討論過這種情況。

隱藏在選項物件中的資料不會顯示在閱讀器應用程式中

使用 % 以 PDF 為例,此符號在 PDF 檔案中作為文字模式的註解,攻擊者在用 Adobe Reader 開啟時可以寫入任何內容而不影響檔案的可用性。

如何將風險降至最低

強大的解決方案

利用資料遺失防護 (DLP)解決方案,監控並防止未經授權在組織網路和外部來源傳輸敏感資訊。

利用內容解除與重建 (CDR) 解決方案,防止未經核准的物件隱藏在檔案中。

部署多層次的資料安全方法,包括防火牆、入侵偵測/防禦系統、防毒軟體和加密工具,以在不同層級保護敏感資訊。

實施存取控制和認證機制,以確保只有經過授權的個人才能存取敏感資料,並根據需要定期檢閱和更新使用者權限。

採用端點安全措施,保護裝置和端點免受惡意軟體、贖金軟體和其他網路威脅。

定期稽核與評估

定期進行安全稽核與風險評估,以找出弱點、評估現有的安全措施,並執行必要的改善措施。

執行滲透測試和弱點掃描,主動找出並處理組織基礎結構和系統中的弱點。

監控並分析網路流量、系統日誌和使用者活動,找出異常行為或潛在安全事故的跡象。

訓練與認知

實施全面的訓練計畫,教育員工有關資料安全的最佳作法,包括辨識網路釣魚嘗試、處理敏感資訊,以及遵守公司政策。

提高對資料保護重要性以及資料洩漏潛在後果的意識,在整個組織中培養網路安全意識文化。

定期提供有關新興網路安全威脅和預防措施的更新和提醒。

使用OPSWAT MetaDefender 平台進行深度防禦

OPSWAT MetaDefender 平台針對檔案型威脅提供多層防護。OPSWAT MetaDefender 以下列技術對抗不斷演進的新攻擊類型:

這種生態系統方法可保護您最敏感的資料和系統,即使是非常規的攻擊媒介。如需詳細資訊,請洽詢我們的網路安全專家。