這 MetaDefender Access Zero-Trust Access Platform 正在不斷擴展其功能。在最新版本中,已經強大的零信任平臺增加了幾個重要功能,包括 CISA 編目的已知利用漏洞 (KEV) 報告、添加 NERC 合規儀錶板以及第三方應用程式的自動補丁管理。

這些新功能與 2023 年初推出的全新MetaDefender Access 模組完全吻合:基線深度合規性模組和其他模組,例如Vulnerability Management、Patch Management、進階Endpoint 安全和保護 存取。

MetaDefender 訪問與新興監管環境同步的功能

新的 MetaDefender 訪問功能不是憑空出現的。合規法規正變得越來越強大,越來越普遍。去年年初,白宮 發佈了一份針對聯邦政府行政部門和機構負責人的備忘錄,提出了聯邦零信任架構戰略。2022 年 10 月,CISA(美國網路安全和基礎設施安全域)發佈了 一項具有約束力的營運指令 (BOD 23-01), 以提高資產可見性和 vulnerability detection 在聯邦網路上。

簡而言之,到 2023 年 4 月 3 日,所有聯邦機構都必須遵守每 7 天執行一次自動資產發現的要求,並每 14 天對所有發現的資產(包括筆記型電腦等端點)啟動漏洞枚舉。具體到關鍵基礎設施組織, 拜登政府正準備公佈一項國家戰略 ,首次為關鍵基礎設施制定一套全面的網路安全法規。

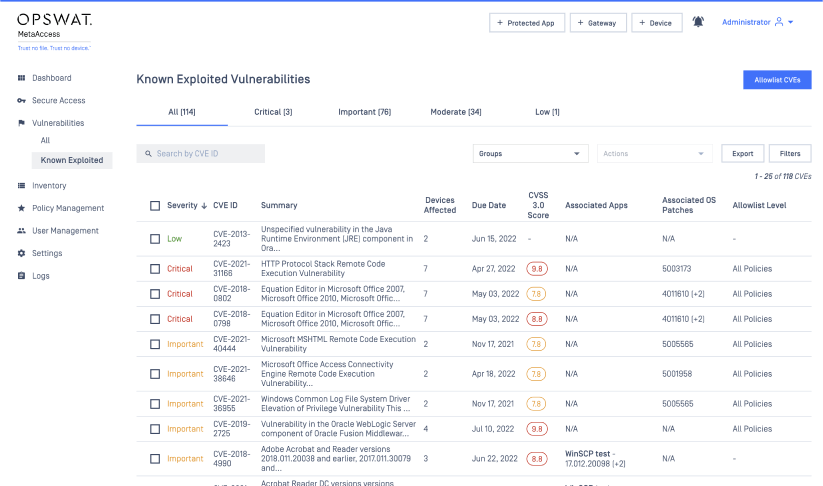

檢測和修復 CISA 已知被利用的漏洞

CISA 編目的已知利用漏洞 (KEV) 修復使用戶可以輕鬆查看具有 KEV 的設備。從合規性的角度來看,系統將檢測端點是否具有KEV,並且根據管理策略,它將自動修正或標記為關鍵。然後,將向用戶發送警告,並在需要時阻止他們對網路的存取。

該平台現在將在報告中顯示KEV以及 CVE(常見漏洞和暴露),如下所示。

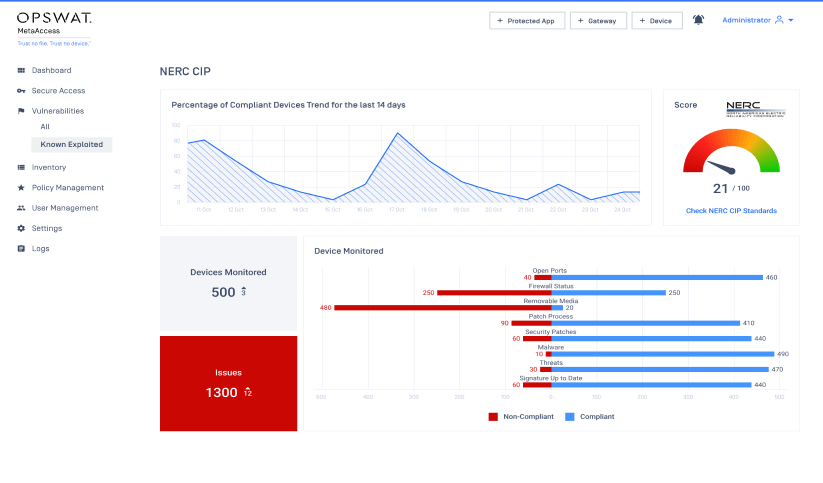

確保您已準備好符合 NERC CIP 要求

跟 OPSWAT在為關鍵基礎設施組織提供網路安全解決方案方面擁有長期經驗,許多 OPSWAT的客戶會發現 NERC 合規儀錶板是一個非常有用的功能。這 MetaDefender Access Platform 現在將清楚地顯示符合或不符合 NERC 監管的合規性類別的設備,例如防火牆狀態、埠控制、安全補丁漏洞、防止惡意代碼、簽名更新和強制執行互動式使用者身份驗證。

自動修補第三方漏洞

移至 Patch Management 平台元件, MetaDefender Access 現在為第三方應用程式提供自動化補丁管理。管理員可以讓使用者透過按兩下手動執行更新,也可以在端點上啟用自動更新。

大局觀

在美國政府的帶頭下,要求在漏洞、補丁管理和零信任安全等各個領域遵守法規的法規正迅速成為行業標準。 OPSWAT的 MetaDefender 在這種新的現實中,訪問零信任訪問平臺非常適合與關鍵基礎設施組織和其他組織合作,以應對市場上的網路挑戰。

要了解有關的更多資訊 MetaDefender 訪問,查看我們最近發佈的 MetaDefender 訪問產品型錄。