2月初,網路安全和基礎設施安全域(CISA)、國家安全局(NSA)、聯邦調查局(FBI)和其他組織發佈了一份關於中華人民共和國(PRC)發佈的緊急風險 的公告 。當時,他們特別警告關鍵基礎設施組織注意國家支援的網路行為者,點名Volt Typhoon,這些行為者將自己定位為對美國關鍵基礎設施進行破壞性或破壞性的網路攻擊。

根據 2 月份的公告,Volt Typhoon(也稱為 Vanguard Panda、BRONZE SILHOUETTE、Dev-0391、UNC3236、Voltzite 和 Insidious Taurus)已經破壞了 IT 美國及其領土的通訊、能源、運輸系統以及水和廢水系統部門的關鍵基礎設施組織的環境,預先定位為能夠橫向移動到營運技術 (OT) 資產以中斷功能。今年3月,「五眼聯盟」(Five Eyes)盟國就關鍵基礎設施機構如何抵禦這些威脅發佈了另一份警報和指南,敦促各國領導人意識到網路風險是核心業務風險,也是國家安全的基礎。最近,一位美國參議員在給CISA的一封信中警告了伏特颱風構成的威脅。

伏特颱風打持久戰

與一些惡意行為者不同,Volt Typhoon 不會利用惡意軟體來獲取和維持對網路的訪問。取而代之的是,他們依靠有效的帳戶,並使用強大的操作安全性在很長一段時間內(在某些情況下長達五年或更長時間)不被發現。透過使用系統的內建功能,該威脅組織利用「在陸地上生存」(LOTL) 技術,包括在多個系統中使用本機工具和流程 IT 環境。這有助於他們逃避檢測,利用對目標組織和環境的深入研究來相應地調整他們的戰術、技術和程式。Volt Typhoon 還投入了持續的資源來保持持久性,並隨著時間的推移增加對目標環境的理解,這遠遠超出了最初的妥協。

許多組織缺乏檢測和識別惡意活動的能力,因此更難區分合法行為和惡意行為。為了保護自己免受 LOTL 技術的侵害,組織必須採用全面和多方面的網路安全方法。 CISA 提供的聯合指南 提供了廣泛的檢測和強化最佳實踐,可以幫助組織更有效地檢測和緩解這些技術。關鍵基礎設施部門必須應用這些最佳實踐,並更加關注提高供應鏈的安全性。

Supply Chain保護

組織在供應鏈中面臨越來越複雜的攻擊。根據歐盟網路與資訊安全局 (European Union Network and Information Security Agency, ENISA) 的報告,「Software 依存性的供應鏈惡意攻擊」(Supply Chain Chain Compromise ofSoftware Dependencies) 仍然是最大的威脅,這無疑是由於供應鏈中第三方供應商與合作夥伴的整合所致。關鍵基礎建設遠遠不能幸免於此趨勢,這為 Volt Typhoon 等國家贊助的行動者開啟了潛在的途徑,讓他們可以取得並維持存取權限,使組織和個人陷入險境。為了對抗這些威脅,組織必須確保軟硬體供應鏈的安全,並採用安全設計原則。

供應鏈軟體

軟體供應鏈中存在漏洞,包括插入惡意代碼和使用易受攻擊的第三方元件,這已經不是什麼秘密了。惡意代碼可能允許未經授權的訪問,導致資料洩露,有時甚至導致整個系統接管。軟體開發人員通常使用第三方元件(包括開源軟體)來加速開發並添加新功能。不幸的是,這些元件可能包含已知漏洞、新發現的漏洞,甚至還有惡意行為者 引入代碼庫 的漏洞。

舉個最近的例子, 據報導 ,Python 包索引 (PyPI)——用 Python 程式設計語言編寫的應用程式和代碼庫的首選來源——受到使用者的攻擊,他們可能使用自動化方式上傳惡意包,利用使用者的拼寫錯誤。他們使用了一種稱為 typosquatting 的技術,創建類似於流行名稱的軟體包名稱,以在安裝時感染用戶設備。這表明,在沒有足夠安全措施的情況下,迫切需要驗證原始程式碼庫的依賴關係和漏洞,並在人工智慧技術快速整合的情況下應對惡意軟體威脅。

同樣,隨著組織採用容器化並使用儲存庫來管理原始程式碼和容器映射,惡意行為者可以訪問擴展的攻擊面。如果惡意軟體滲透到代碼和容器儲存庫中,它可能會在整個軟體應用程式堆疊中傳播並造成廣泛的損害。單個映像中的漏洞可能會影響 多個應用程式 和組織。

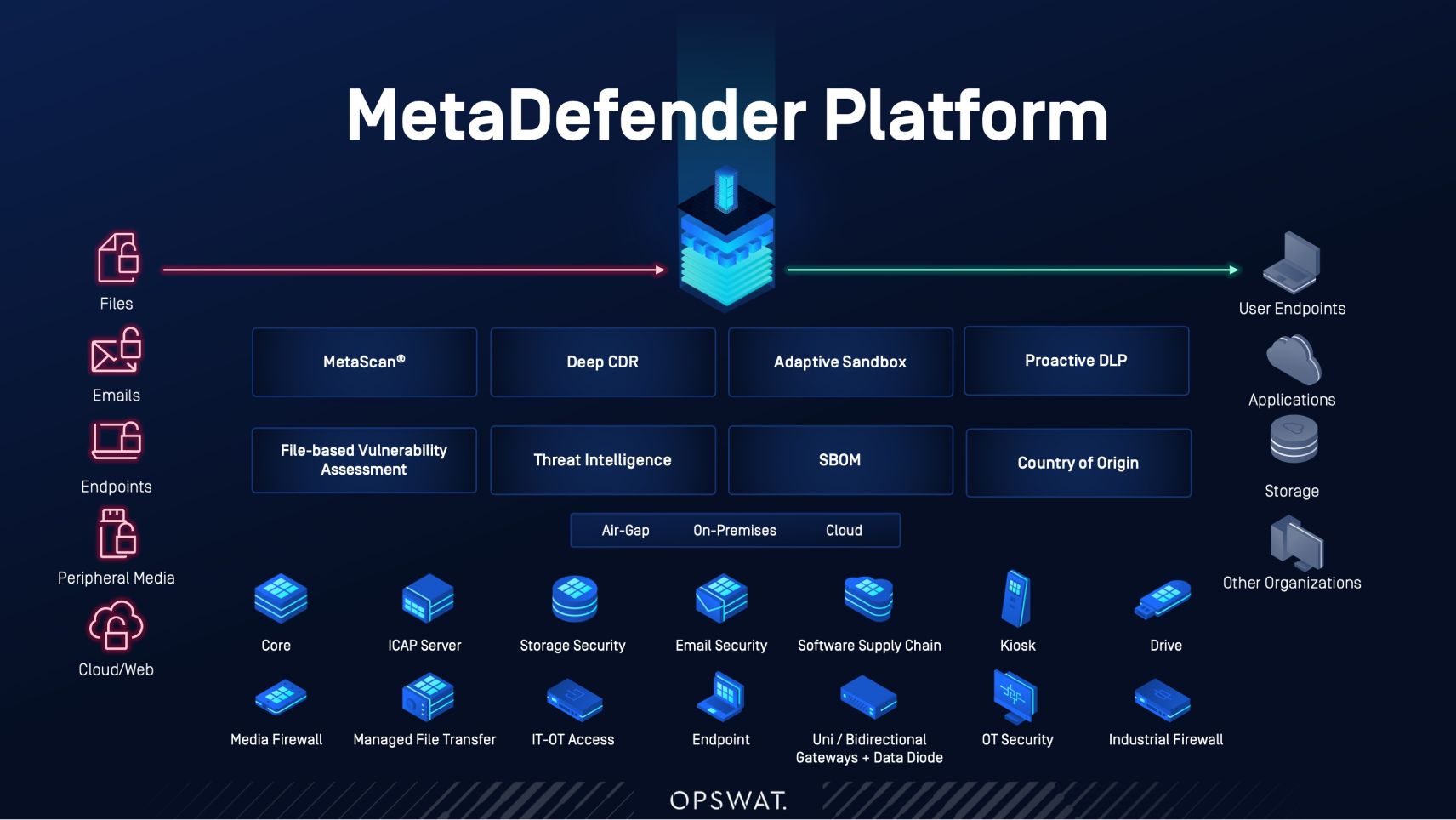

為了因應這些挑戰,組織必須採用嚴格的程式碼檢閱程序,包括使用軟體物料清單 (SBOM),提供建立軟體時所使用的所有元件的正式記錄。當新的關鍵弱點被揭露時,這項功能是非常重要的,因為它能讓組織快速確定他們的程式碼是否使用此軟體、此軟體存在於何處、是否會構成風險,並在有風險時進行修復。SBOM 有助於識別開放原始碼軟體以及原始碼和容器中的弱點軟體元件,降低風險。這種可視性也有助於快速回應新出現的威脅,以確保並證明符合法律與法規標準。

Hardware Supply Chain

由於硬體和軟體之間的相互依賴性,保護硬體供應鏈與保護軟體元件一樣重要。硬體還可能引入漏洞,特別是透過暫時性網路資產,包括 mobile 設備、可行動媒體和臨時網路設備。瞬態資產通常會在傳統安全措施的雷達下進入環境。由於它們易於移動和修改,這些資產容易被濫用和篡改,成為惡意軟體或未經授權訪問敏感網路的管道。

為了應對這種風險,組織應確保在將此類資產連接到關鍵基礎設施環境中的任何硬體之前對其進行掃描和保護,包括識別來源國。這使組織能夠識別包含惡意軟體的資產,根據來源阻止未經授權的資料訪問,識別受限制的位置和供應商,並確保跨區域的法規合規性。確保使用的硬體來自信譽良好的安全來源,可以降低以後可能被利用的嵌入式漏洞的風險。

如 IT 隨著 OT 環境的互聯程度越來越高,對互聯資產的可見性對於提高安全性和限制惡意行為者(包括 Volt Typhoon)的能力至關重要。了解設備的來源國以及固件和軟體版本,使組織能夠更全面地評估漏洞並更敏捷地回應威脅。固件和軟體更新通常可以解決安全漏洞,這凸顯瞭解版本歷史記錄以保持安全衛生的必要性。這些資訊還有助於遵守不同的監管標準和框架,因為政府越來越多地 敦促改進技術供應鏈。

保護-設計原則

如今,採用安全設計原則對於應對 Volt Typhoon 等複雜威脅並將關鍵基礎設施的風險降至最低至關重要。 安全設計 方法意味著技術產品旨在防止惡意網路行為者成功訪問設備、資料和連接的基礎設施。根據CISA的說法,「編寫機建構議軟體製造商將安全設計和默認原則和策略納入其軟體開發實踐中,以加強其客戶的安全態勢。

Volt Typhoon 和類似的參與者正在利用可能在軟體開發生命週期 (SDLC)的設計階段緩解的漏洞來採用日益複雜的 TTP。透過將安全性嵌入到技術架構和開發流程中,安全設計原則使組織能夠建立本質上更能抵抗入侵、操縱和利用的系統。

保護關鍵基礎設施

透過主動消除惡意軟體並阻止潛在的違規行為,這種方法可顯著減輕憑據盜竊和其他惡意活動的威脅。此外,優先考慮軟體和硬體安全可確保對網路威脅的內在彈性。保護供應鏈是組織為確保關鍵基礎設施的安全而必須採取的重要步驟。

瞭解操作方法 OPSWAT 可以幫助抵禦伏特颱風的威脅。