API 密鑰、密碼、加密金鑰和其他敏感資料(在軟體開發中統稱為“機密”)在整個軟體開發生命週期中保護各種技術。不幸的是,它們不斷落入攻擊者的手中。

北卡羅來納州立大學(North Carolina State University)的研究人員展示了 兩種不同的秘密挖掘方法,一種技術幾乎即時地發現了99%包含秘密的新提交檔。他們發現發現的中位時間為20秒。即使您意識到自己不小心將密鑰推送到公共儲存庫,您平均可能只有 20 秒的時間來設置新密鑰。

洩露機密使網路犯罪分子能夠存取和操縱資料。考慮到這一點, OPSWAT 著手創建一個 開發人員友好的解決方案 ,用於在將代碼推送到公共儲存庫或編譯到版本之前檢測代碼中的機密。此外,增強的技術可以更好地檢測隱藏的秘密和機密資訊。

讓我們看看洩露了哪些類型的秘密,後果以及如何阻止它發生。

嵌入式金鑰的無聲風險

硬編碼機密包括合併到軟體中的敏感資訊,例如使用者名、密碼、SSH 密鑰、存取令牌和其他敏感資料。如果開發人員在應用程式的原始碼或配置中留下機密,它們可能會成為惡意代理攻擊的主要目標。惡意行為者不斷掃描公共代碼儲存庫,以查找識別機密的模式。

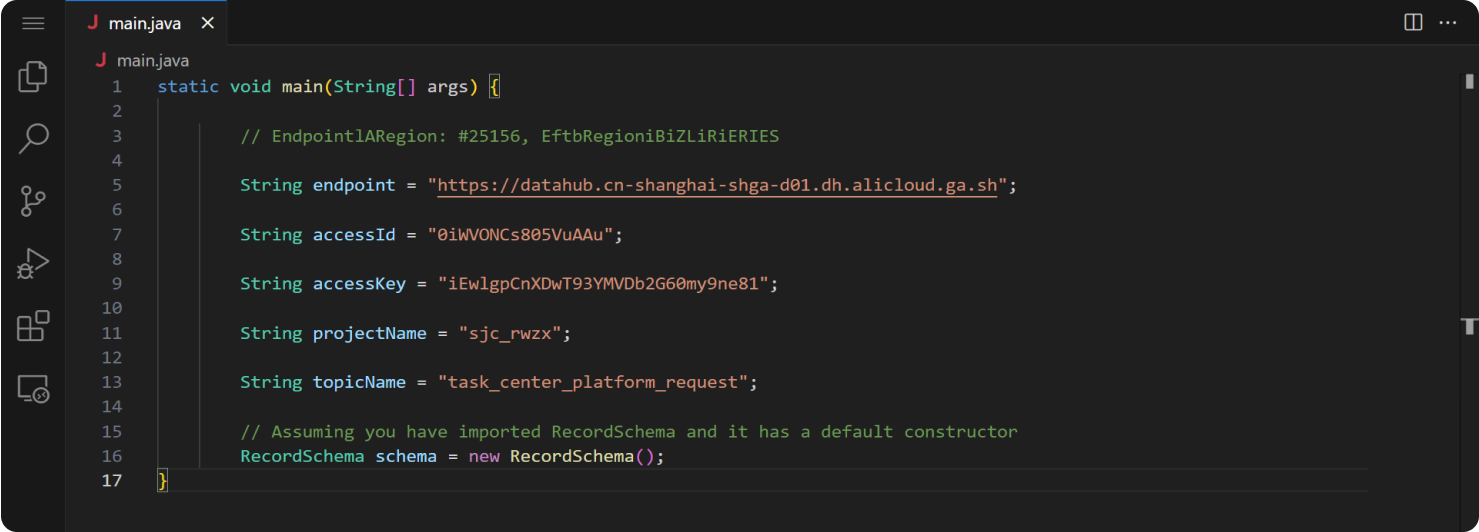

為了更好地說明這一點,請考慮以下 Java 代碼:

開發人員可能會使用與此類似的代碼進行本地測試,並在將代碼推送到儲存庫時忘記將其刪除。編譯後,可執行檔將在其代碼中包含“admin”或“secretpass”的憑據。無論環境是什麼,無論是桌面應用程式、伺服器元件還是任何其他軟體平臺,這些嵌入的字串都會暴露出來。毫無疑問,暴露的密鑰通常是許多網路犯罪分子破壞原本強化系統的第一步。

最近的秘密洩密事件及其影響

2021年,網路攻擊者利用CodeCov生成Docker映像的方式 中的缺陷 ,調整上傳工具以將憑據中繼給他們,這可能會危及眾多企業的開發協定。在另一起事件中,駭客公佈了遊戲流媒體平臺 Twitch 的原始程式碼,洩露 了 6,000 多個 Git 儲存庫和大約 300 萬個檔案。

此次洩露暴露了 6,600 多個開發機密,為潛在的後續入侵鋪平了道路。值得注意的是,三星電子、豐田汽車公司和Microsoft等知名公司報告了安全漏洞後的其他意外暴露事件。

秘密暴露的問題很普遍。以下是近年來發生的其他一些重大洩漏:

2022 年 7 月 3 日,幣安首席執行官趙長鵬在推特上發佈了一起重大資料洩露事件。他說,犯罪分子在暗網上出售了10億條記錄。這些包括姓名、位址,甚至員警和醫療記錄。洩漏的開始是因為有人將帶有存取詳細資訊的原始程式碼複製到一個中文文章網站上,讓每個人都能看到它。

2022 年 8 月 2 日,3,207 mobile 發現應用程式洩漏了 Twitter API 金鑰。這意味著可以存取這些應用程式中 Twitter 使用者之間的私人消息。

2022 年 9 月 1 日,賽門鐵克報告稱,有 1,859 個應用程式(包括 iPhone 和 Android)擁有 AWS 令牌。這些令牌中有 77% 可以存取私有 AWS 服務,47% 允許存取大量儲存的檔案。

當攻擊者竊取 4000 萬張客戶卡詳細資訊時,Target 面臨問題。在此之後,他們的銷售額下降了 4%。據《紐約時報》報導,這一期使塔吉特損失了2.02億美元。

在這一切發生之後,我們必須問,「為什麼這些公司沒有更早地發現這些洩漏?仔細的代碼審查或定期檢查可以在這些問題成為大問題之前發現它們。

如何 OPSWAT主動資料外洩防護 (DLP) 有助於防止資料洩露

主動式 DLP 具有整合的秘密檢測功能。此功能在檢測到原始程式碼中的機密(例如 API 金鑰或密碼)時會立即通知您。具體來說,它可以檢測與 Amazon Web Services、Microsoft Azure 和 Google 相關的機密 雲端 平臺。

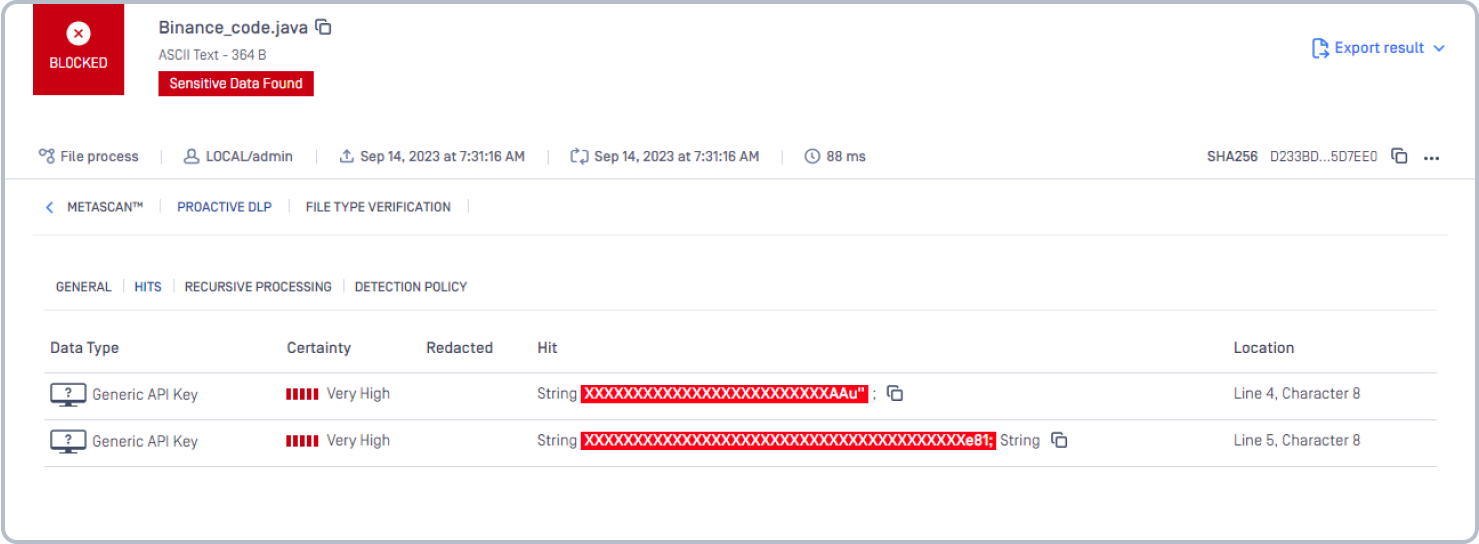

讓我們以幣安資料洩露為例。據報導,有人向文章提交了以下資訊。主動式 DLP(資料外洩防護) 可以掃描代碼,識別通用存取許可權,並在開發人員將代碼推送到公共儲存庫之前通知開發人員。

主動式 DLP(資料外洩防護) 可在潛在錯誤成為更嚴重的問題之前捕獲它們。

關於 OPSWAT 主動式 DLP

OPSWAT 主動式 DLP 可檢測、阻止或編輯敏感資料,幫助組織防止潛在的資料洩露和違規行為。除了硬編碼的機密之外,主動式 DLP(資料外洩防護) 還可以在敏感和機密資訊成為重大問題之前捕獲它。

詳細瞭解 如何操作 OPSWAT 主動式 DLP 可防止敏感和受監管的資料離開或進入組織的系統。

請聯繫 關鍵基礎設施網路安全專家以獲取更多資訊和説明。