OPSWAT 不斷改進我們的主動式 DLP(資料外洩防護)功能和策略配置,以滿足客戶資料保護需求的多樣化需求。

我們很高興地宣布,我們已經實施了一項強大的新功能,可以自動保護組織免受機密洩露。

內建機密檢測功能已添加到主動式 DLP(資料外洩防護) 引擎 (版本 2.13.0) 中 MetaDefender Core.當在原始程式碼中找到金鑰時,它會提醒您,無論是 API 金鑰還是意外留在原始程式碼中的密碼。內建的密鑰檢測可識別來自 Amazon Web Services、Microsoft Azure 和 Google 的金鑰 雲端 平臺。

此功能是對最近宣佈 的高階檢測 策略的補充,該策略使客戶能夠編寫複雜的規則,以防止包含機密的檔(如 AWS 金鑰 ID 或 Microsoft Azure 存取密鑰)對攻擊者可見。

下面我們將演示如何透過使用主動式 DLP(資料外洩防護) 中內建的新金鑰檢測引擎來防止原始程式碼中的金鑰洩露,該引擎使用 MetaDefender Jenkins 外掛程式。

機密檢測透過兩種方法進行。

1. 配置 MetaDefender Core 利用 DLP 檢測機密

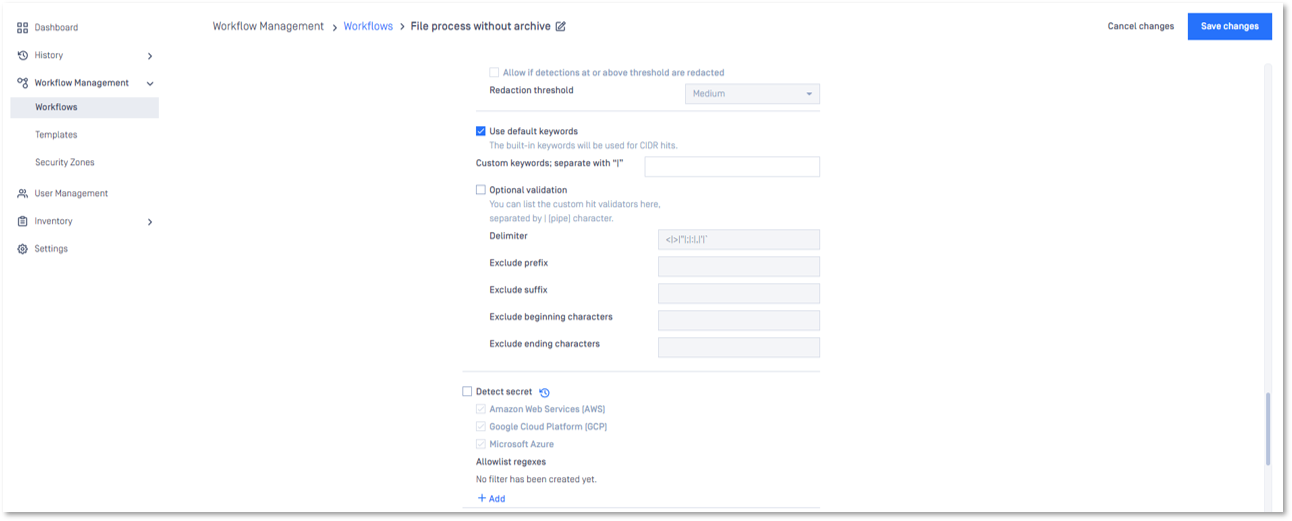

從 MetaDefender Core UI,您可以透過前往工作流管理 -> 工作流 -> “工作流名稱” -> 主動式 DLP(資料外洩防護) -> 檢測密鑰來啟用密鑰檢測功能。

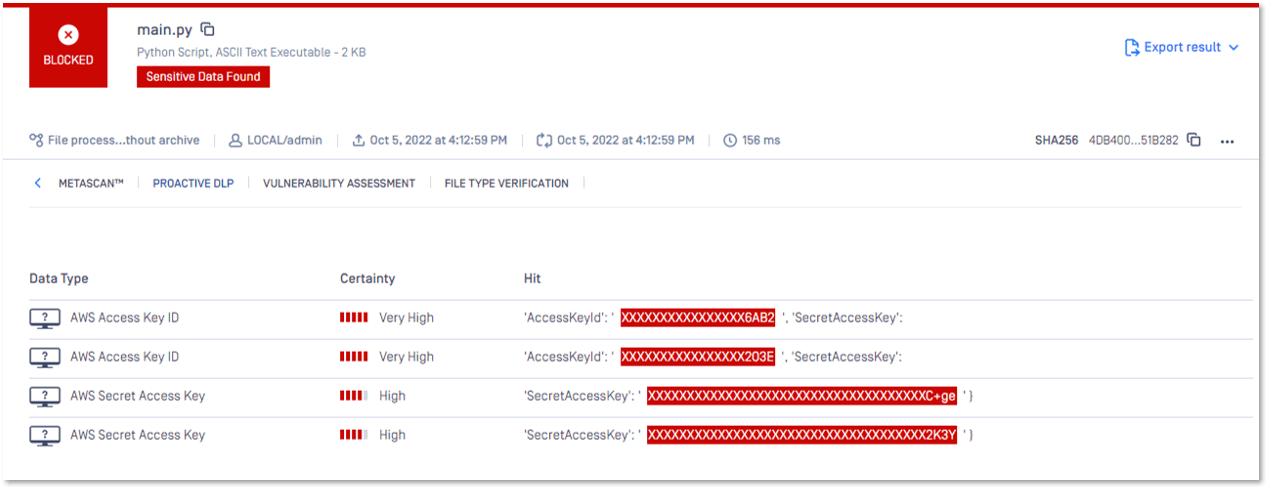

下面是一個場景,演示檔案中有四個硬編碼的密鑰。我們使用了 MetaDefender Core 用於上傳和掃描演示檔的UI。

主動式 DLP(資料外洩防護) 成功識別了原始程式碼中的機密,並阻止了該檔案,以防止機密洩露。

2. 利用 TeamCity 或 Jenkins 外掛程式掃描儲存庫

MetaDefender TeamCity 和 Jenkins 的外掛程式可保護您的 CI/CD 管道,保護您的原始程式碼和工件免受不同類型的威脅,包括機密洩露。當出現潛在問題時,您會透過內建的自動故障保護功能收到通知,以防止敏感資訊洩露。

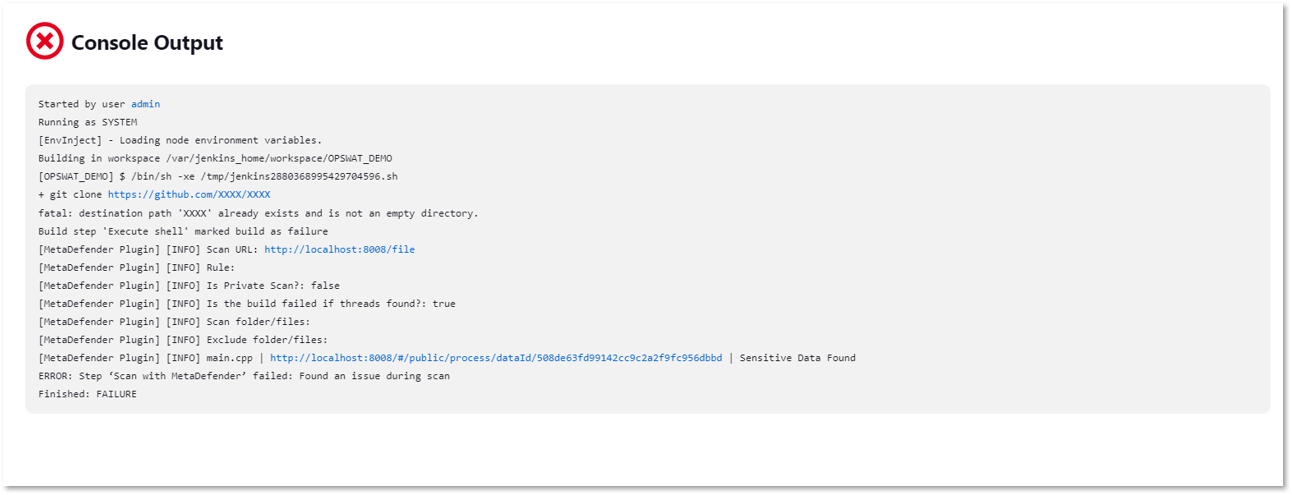

我們將看看如何 MetaDefender Jenkins 外掛程式使用機密檢測引擎來掃描建構以查找可能存在的任何機密。

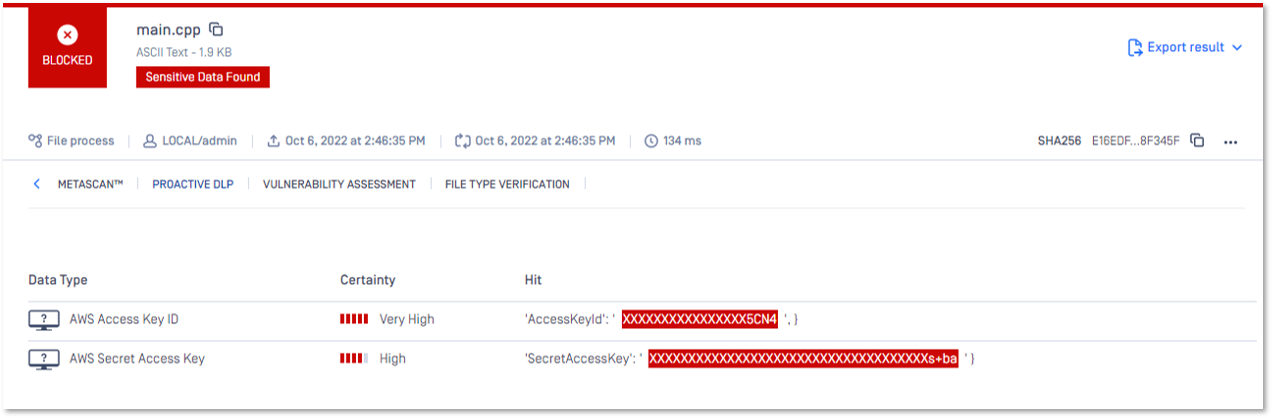

為了證明我們的秘密檢測的有效性,我們的開發人員在測試檔案中留下了一個秘密。使用 Jenkins 的建構過程在範例檔案中檢測到機密時失敗。在錯誤消息中,指出「找到敏感資料」。

主動式 DLP(資料外洩防護) 能夠成功識別原始程式碼中包含的機密,並透過在洩漏發生之前通知開發人員來確保防止這些機密洩露。

詳細瞭解 如何操作 OPSWAT 主動式 DLP 可防止敏感和受監管的資料離開或進入組織的系統。

請聯繫 我們的關鍵基礎設施網路安全專家,以獲取更多資訊和説明。