偵測工程是網路安全的一個領域,專注於設計、實作及維護偵測方法,以辨識組織環境中的潛在安全威脅。它不僅僅是設定警示,還涉及了解威脅行為、識別 IOC(入侵指標)以及開發偵測邏輯的策略性方法,以準確識別惡意活動,而不會產生過多誤報。偵測工程對於強化組織的威脅偵測能力及改善整體安全態勢是非常重要的。

透過開發精確的偵測邏輯和持續改進偵測機制,偵測工程師可協助縮短事件的 TTD(偵測時間)和 TTR(回應時間)。這種主動積極的方法可確保安全團隊能快速對警示採取行動,並防止潛在的入侵。

偵測工程的關鍵概念

- 偵測邏輯:這是指根據觀察到的行為和 IOC,為識別惡意活動而開發的特定規則、查詢和分析。有效的偵測邏輯是針對組織的環境量身打造,並考慮各種資料來源,例如網路流量、端點日誌和其他服務。

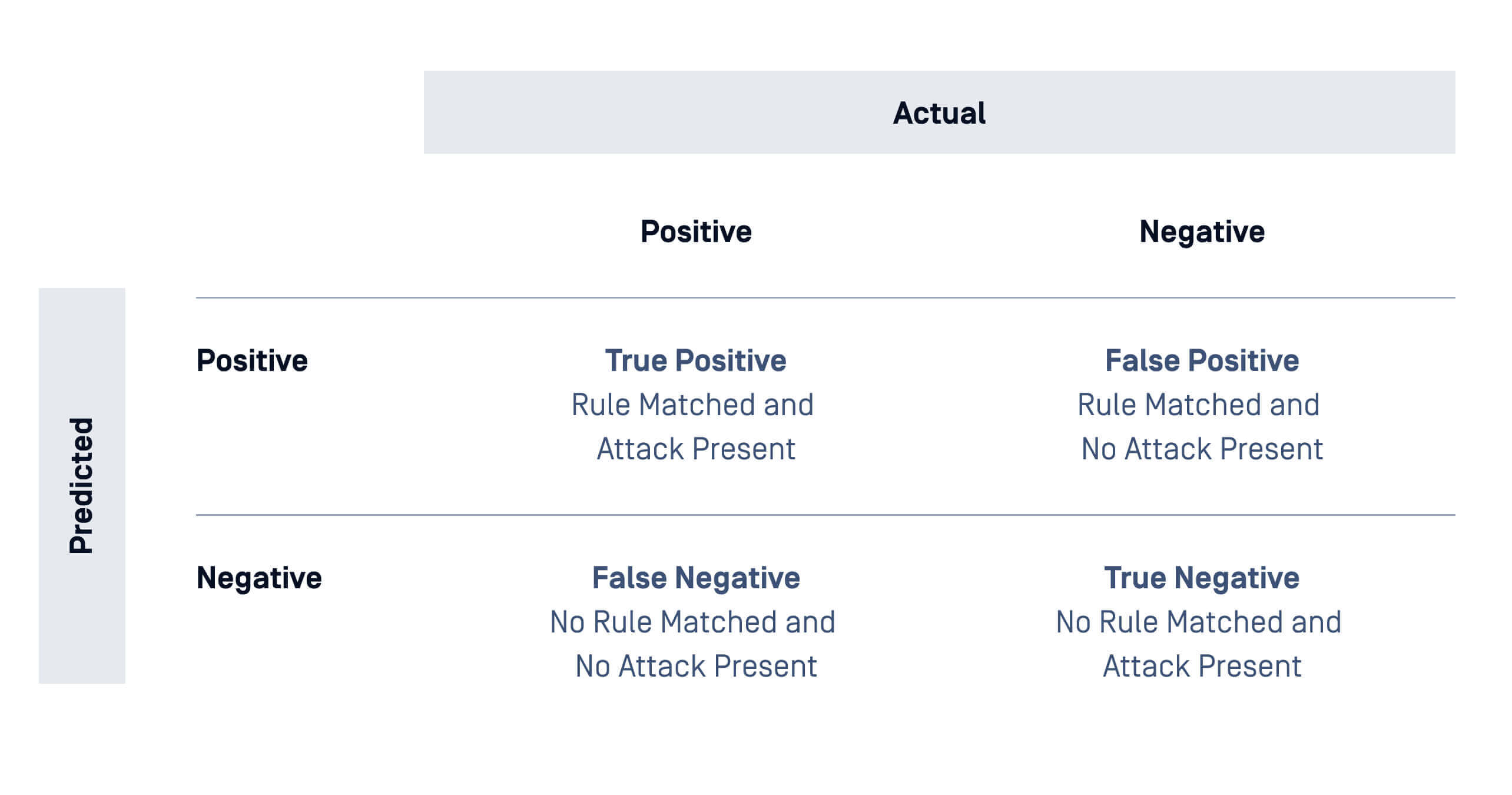

- 假陽性和假陰性:當良性動作被錯誤標記為惡意動作時,就會出現誤判,而當惡意動作未被偵測到時,就會出現誤判。偵測工程旨在將這些錯誤降至最低,以確保發出精確且可執行的警示。

- 行為分析:與完全依賴 IOC 的靜態偵測方法不同,行為分析涉及監控可能顯示威脅的異常行為模式,例如不尋常的登入時間或資料外洩嘗試。此方法有助於偵測新型及演進中的威脅,但需要預先定義的「正常」行為基線。

- 威脅獵捕:威脅獵 捕是透過搜尋網路和系統以識別可疑活動的一種主動偵測威脅的方法。偵測工程師可協助建立狩獵假設,並與威脅狩獵團隊合作驗證偵測邏輯,以開發改良的分析,發現自動化系統可能遺漏的隱藏威脅。

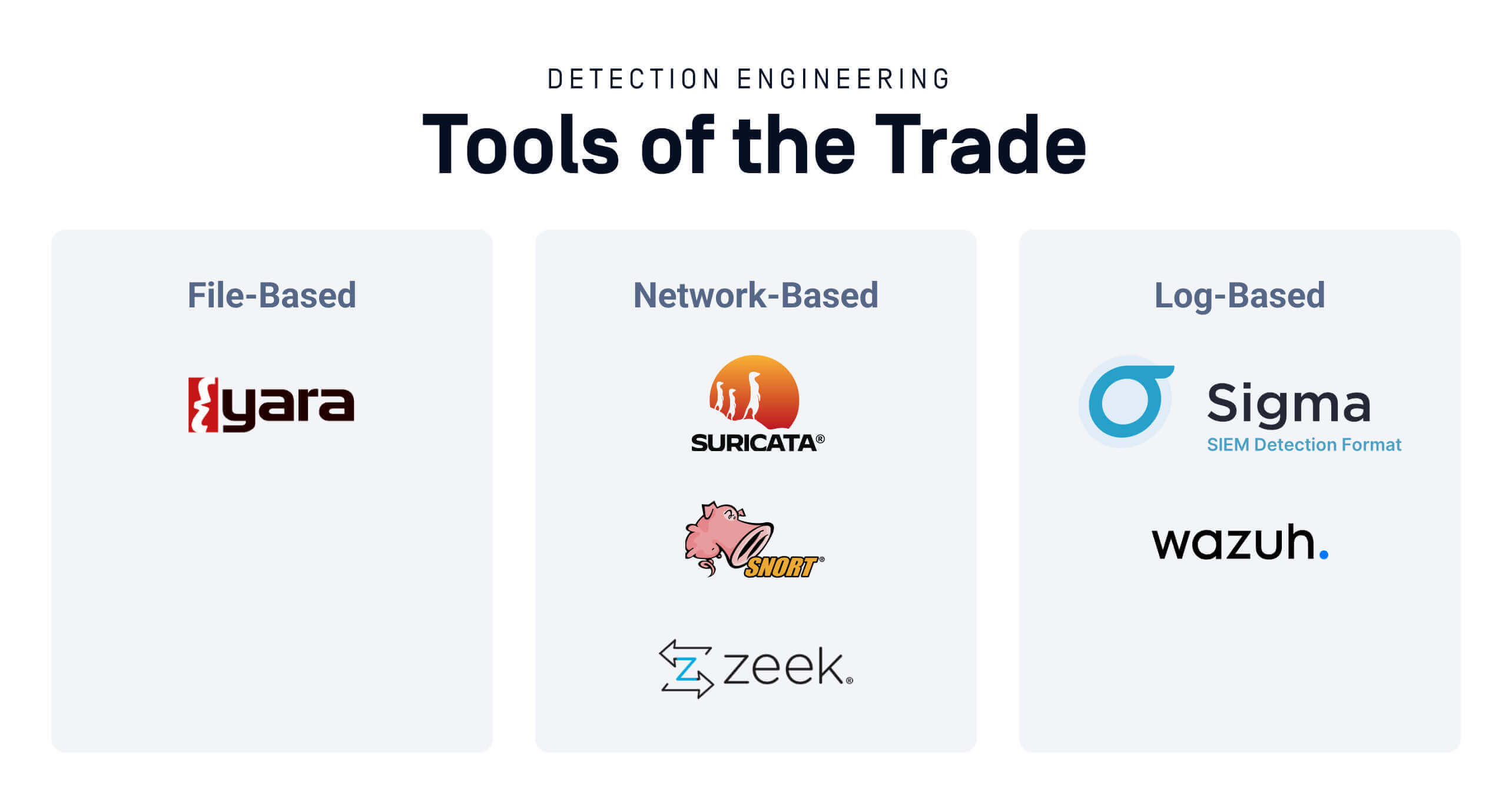

專業工具

偵測工程師會使用各種工具和標準來尋找威脅並作出回應。某些工具針對不同的功能進行最佳化,包括檔案分析、網路分析和日誌分析。

- 檔案型: 這些工具旨在根據檔案模式、簽章或行為來識別惡意軟體或可疑活動。

- YARA是偵測工程師根據檔案或程序中的模式來識別和分類惡意軟體的工具。YARA 規則包含定義匹配條件的字串和條件,使其成為識別威脅的強大資源。

- 網路型: 這些工具會監控網路流量,以偵測可疑活動或入侵企圖。

- Suricata:開放原始碼的網路入侵偵測與防禦系統 (IDS/IPS),可即時分析網路流量。它使用基於簽章的規則來識別威脅,例如根據已知的網路行為或模式來偵測攻擊。它也可以執行網路會話解碼與分析,就像一種網路飛行記錄器,產生網路中所有活動的稽核記錄。

- Snort:Snort 是另一種受歡迎的開放原始碼 IDS/IPS 工具,它使用規則來檢查網路流量,並根據已知的攻擊特徵識別威脅。

- Zeek:一個開放原始碼的網路分析與稽核引擎,具有辨識、解碼和產生許多相關網路協定的稽核記錄的能力。Zeek 為網路協定分析提供了完整的特定領域語言,也提供了許多開發外掛程式的框架,以及將威脅情資應用於網路分析任務的介面。

- 基於日誌: 這些工具會分析系統或應用程式日誌,以偵測可能顯示安全事故的異常模式,而且通常會一起使用。

常見問題

規模與資源

儘管偵測工程師可能希望保護組織免受所有類型的威脅,但工程師受到資源和人力的限制。沒有組織能夠防範所有威脅,因此他們必須針對特定環境調整偵測工程工作。要做到這一點,組織需要精煉其方法,專注於最容易受到攻擊的攻擊媒介。

背景是這裡的關鍵詞 - 需要考慮組織的產業、產品、IT 系統,甚至地緣政治風險。網路威脅情資是一個密切相關的領域,可協助界定這些情境。一種常見的方法是專注於組織的垂直產業。例如,一家位於美國的行銷公司與一家位於亞洲的能源公司所面臨的威脅不同。

減少誤判

偵測工程師面臨的一個固有困難是如何定義偵測方法,以捕捉威脅,而不會讓分析師無所適從地處理誤報。以下是說明這個概念的有用圖表:

透過仔細開發偵測規則,並在複雜環境中嚴格測試這些規則,可以降低潛在錯誤率。應該針對已知的威脅、邊緣情況和良性範例來審查規則。

例如,在 Microsoft Word 文檔中尋找惡意巨集的偵測規則應持續偵測惡意巨集,同時不會在正常文檔中產生誤判。

命名慣例

一旦識別出威脅,並定義和測試偵測規則後,這些規則就會整合到 SOC 團隊用來監控網路的工具中,並經常與其他安全團隊分享。準確命名和描述這些規則可能是一項挑戰,尤其是當它們偵測到的指標很複雜或晦澀時。標準化在此非常重要,組織可以找出有助於組織和標示的標準,讓大型偵測庫的管理變得更容易。

結束語

偵測工程是現代網路安全的基石,提供有效識別與回應威脅的架構。透過為 SOC 團隊提供偵測和應對新興威脅所需的資訊,偵測工程仍將是維持強大安全防禦的重要學科。

瞭解OPSWAT的MetaDefender InSights威脅情資 如何讓您的組織在預防網路攻擊時獲得關鍵優勢 - 立即與專家聯絡。