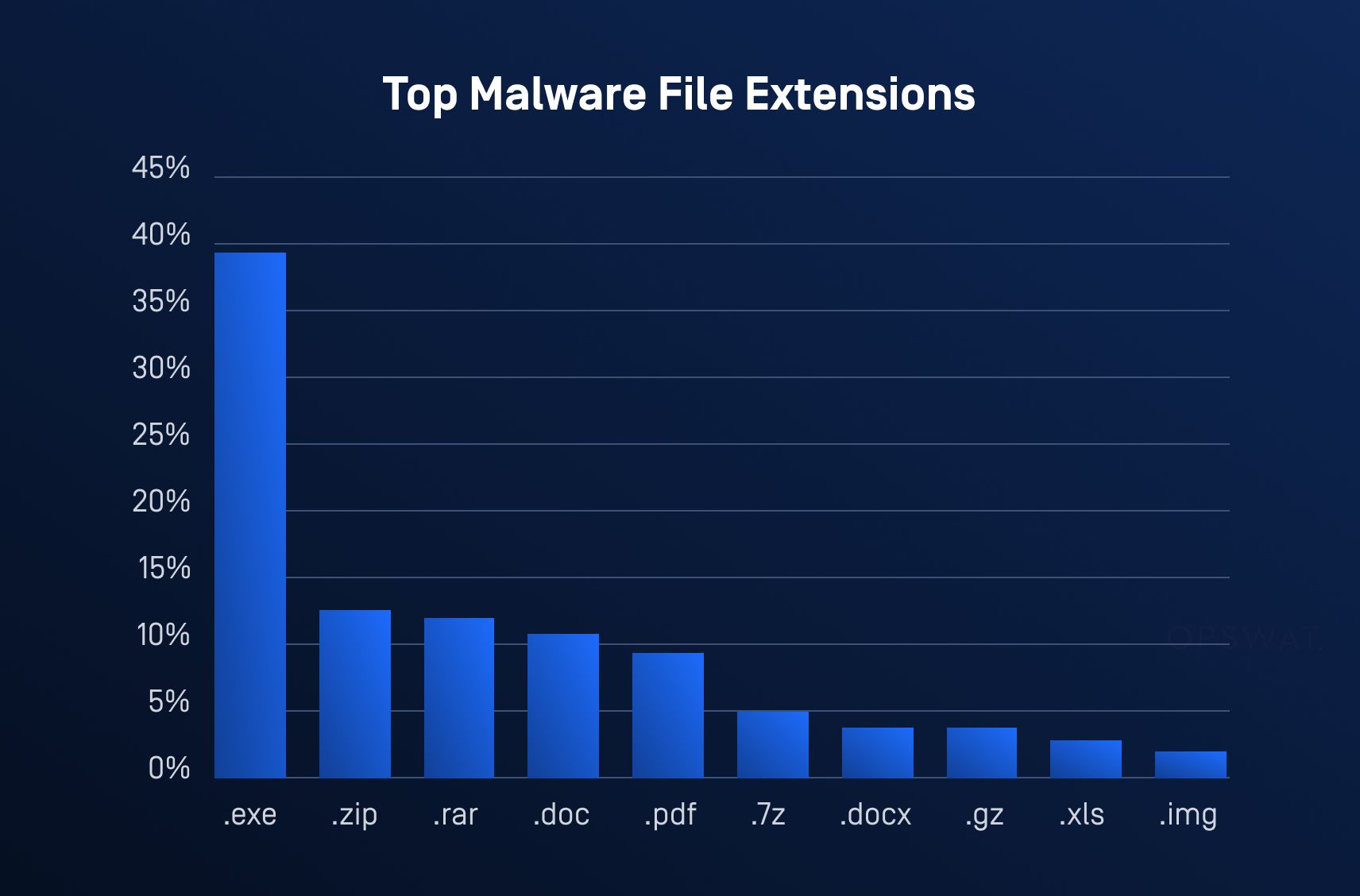

ZIP 和 RAR 等存檔檔案格式已成為惡意軟體傳輸最普遍的工具之一,為網路罪犯提供可靠且有效率的方式來散播惡意有效載荷。根據 HP Wolf Security 的威脅研究,僅在 2024 年第二季,存檔檔案就佔所有惡意軟體傳輸方式的 39%,成為攻擊者的首選。透過在看似無害的存檔中嵌入有害的腳本、可執行檔或釣魚內容,駭客利用與這些格式相關的信任和熟悉度。

複雜的技術,例如利用 ZIP 格式的模組架構、竄改檔案標頭以及串接歸檔檔案,可讓攻擊者繞過偵測系統,在未被察覺的情況下執行其有效載荷。這些格式的廣泛採用,加上其躲避傳統安全措施的能力,突顯了其作為重大且不斷演進的威脅的角色。在這篇文章中,我們將討論這些攻擊技術背後的技術機制、分析其有效性,並提供實用的步驟來偵測和預防這些以存檔為基礎的威脅。

情況 1 - 存檔檔案串接

規避性歸檔檔案串接的巧妙之處在於它能巧妙地將多個歸檔檔案結合起來,繞過傳統的偵測方法或限制,同時維持資料的功能性和可存取性。此技術通常用於創意或非常規的情況,例如規避檔案大小限制、混淆內容或以獨特的方式優化資料儲存。

這種迴避策略的功效來自不同 ZIP 解析工具在處理串接檔案時的不同行為:

- 7-Zip:僅解析第一個 ZIP 存檔,這可能是良性的,可能會忽略嵌入在後續存檔中的惡意有效載荷。

- WinRAR:僅處理並顯示 ZIP 結構的最後部分。

- Windows 檔案總管:可能無法完全開啟串接檔案。但是,如果檔案以 .RAR 副檔名重新命名,則可能只呈現第二個 ZIP 存檔,而略過第一個存檔。

這種處理串接 ZIP 檔案的不一致性,讓攻擊者能夠在某些 ZIP 解析器無法存取或設計上無法存取的存檔區段中,嵌入惡意的有效負載,從而避開偵測機制。

情況 2 - 誤導的存檔檔案

MS Office 作為檔案

提到存檔,大多數人會立即想到 ZIP、RAR 或 TAR 檔案。雖然這些確實是常見的歸檔格式,但它們只代表了可能性的一小部分。許多現代檔案格式都在其底層實作中利用了歸檔架構,而且往往是以不易察覺的方式。

例如,Microsoft Office 2007 檔案 (.docx、.xlsx、.pptx) 使用歸檔結構。攻擊者利用這一點,製作看似標準 PowerPoint 簡報的 .pptx 檔案,但其內部卻是 ZIP 存檔 (以簽章 50 4B 03 04 開始)。攻擊者會在存檔中嵌入偽裝成合法 XML 檔案或內嵌圖片的惡意有效負載。

安全工具通常會遺漏此威脅,因為它們會根據副檔名和結構將檔案視為 .pptx,而非分析底層的 ZIP 存檔。雖然 WinRAR 或 7-Zip 等工具可以揭示檔案內容,但自動掃描軟體卻只著重於檔案類型,而忽略了隱藏的有效載荷。

攻擊者可能會透過改變 ZIP 存檔的內部結構,例如使用非標準的檔案名稱或將有效負載隱藏在不顯眼的位置,以進一步逃避偵測。此策略利用 ZIP 的彈性,讓它可以定義自訂檔案類型,例如 .pptx,同時保留相同的簽章。

DWF 作為 ZIP 檔案

ZIP 檔案結構是一種廣泛使用的格式,某些檔案類型會利用這種結構來建立獨特的格式,並將 ZIP 檔案標頭的一部分納入其設計中。例如,標準的 DWF 檔案有一個標頭 (28 44 57 46 20 56 30 36 2e 30 30 29),接著是 ZIP 檔案簽章 [50 4B 03 04],將兩者結合為單一的檔案結構。像 7-Zip 之類的安全工具通常會將檔案標頭識別為 [50 4B 03 04) 來解壓 ZIP 檔案。但是,在 DWF 檔案的情況下,這些工具會將其視為非存檔檔案,而不會嘗試萃取其內容。

攻擊者利用這種行為製作惡意檔案,以非 ZIP 標頭(如 DWF 標頭)開頭,然後是 ZIP 簽署和隱藏的有效負載。當這樣的檔案在 DWF 檢視器中打開時,軟體會將其當作合法檔案處理,忽略附加的 ZIP 資料,並使有效負載處於非活動狀態。但是,如果存檔擷取工具處理相同的檔案,該工具會識別 ZIP 簽章、擷取有效載荷,並執行它。許多安全掃描程式和擷取工具無法偵測到這種偽裝的存檔,因為它們依賴檔案的初始標頭來判斷其格式。

此技術非常有效,因為它利用了許多工具處理檔案標頭的固有限制。不執行深入檢查或掃描初始標頭以外的安全工具,可能會讓惡意存檔在未被發现的情況下通過防禦系統。

使用OPSWAT MetaDefender 平台遞回萃取並掃描檔案

現代企業環境依賴各種工具 (例如防毒軟體、防火牆和 EDR (端點偵測與回應) 系統) 來偵測並阻止惡意軟體入侵關鍵基礎架構。然而,這些防護措施往往有被威脅者經常利用的弱點。為了有效識別和對抗這些躲避策略,讓我們仔細看看OPSWAT MetaDefender 平台如何靈活配置其核心引擎,包括Metascan™Multiscanning、檔案擷取和Deep CDR™,以保護您的系統安全。

使用標準存檔萃取偵測情境 1 中的威脅

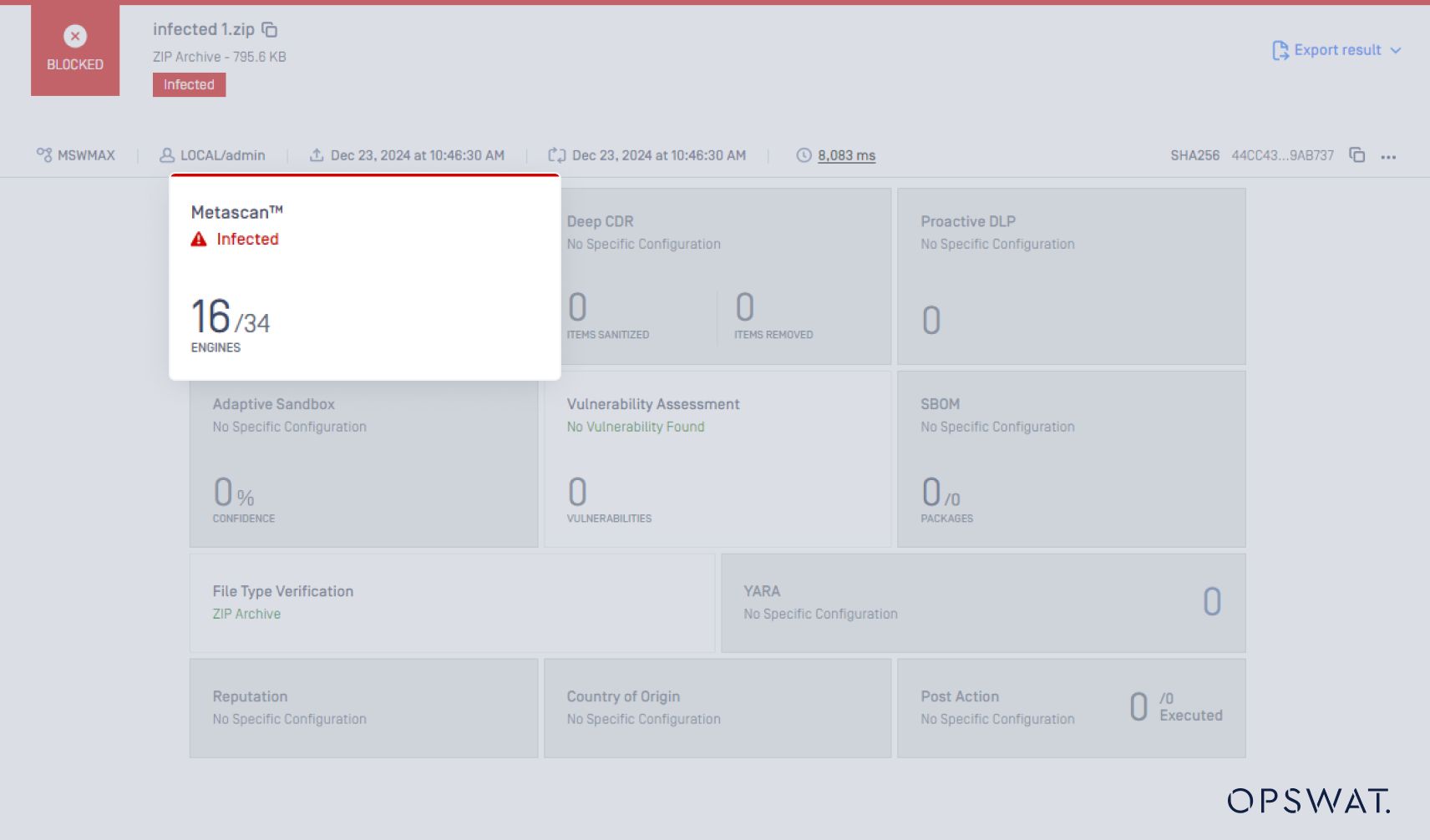

為了展示存檔串接攻擊技術,我們首先將 ZIP 檔案當成一般存檔提交,並讓 AV (防毒) 引擎處理 ZIP 擷取和惡意軟體掃描。在 34 個 AV 引擎中,只有 16 個能偵測到惡意軟體。

接下來,我們在一般的存檔檔案上增加一層複雜性。

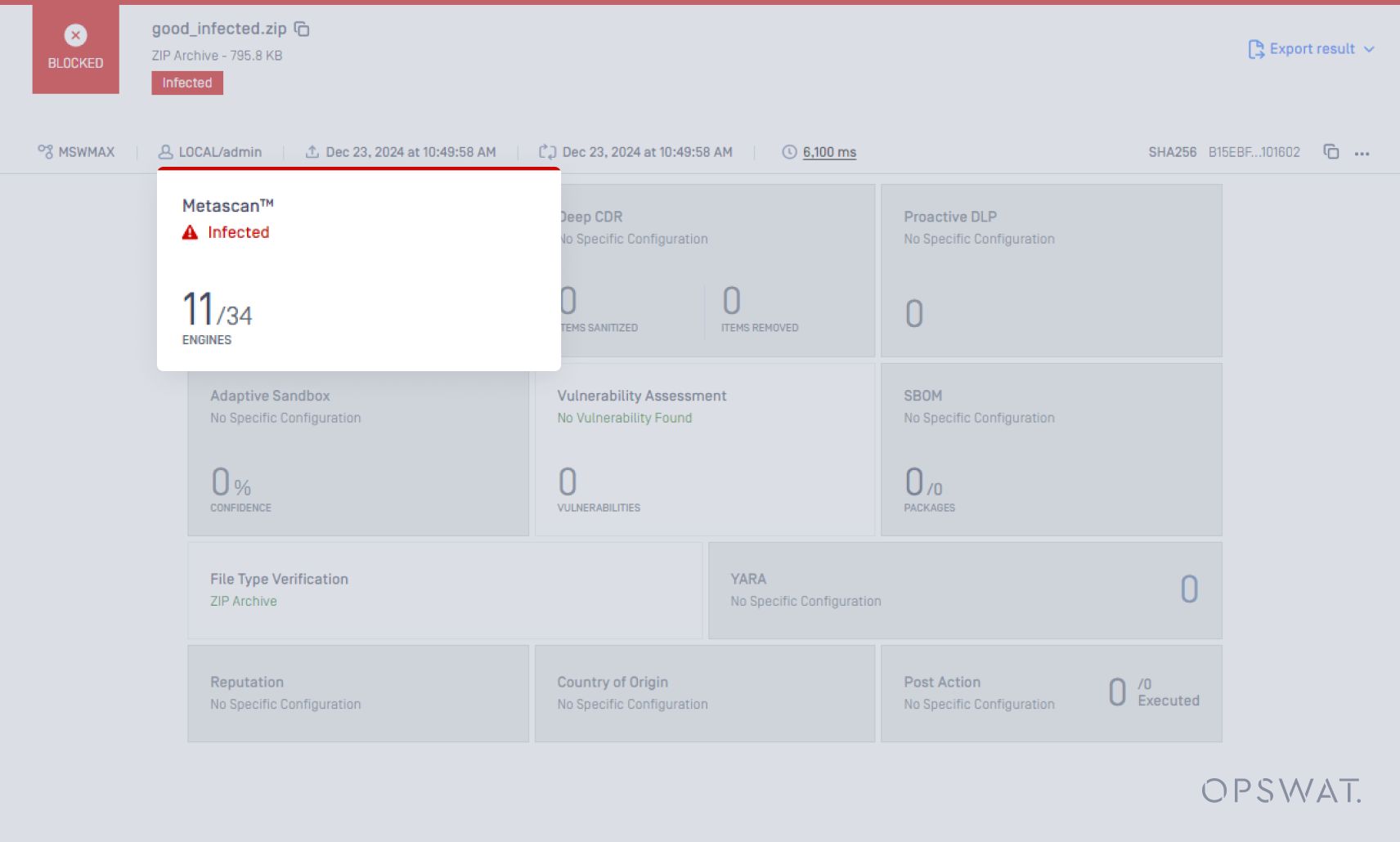

34 個 AV 引擎中只有 11 個偵測到惡意軟體。Metascan 能有效處理此案。

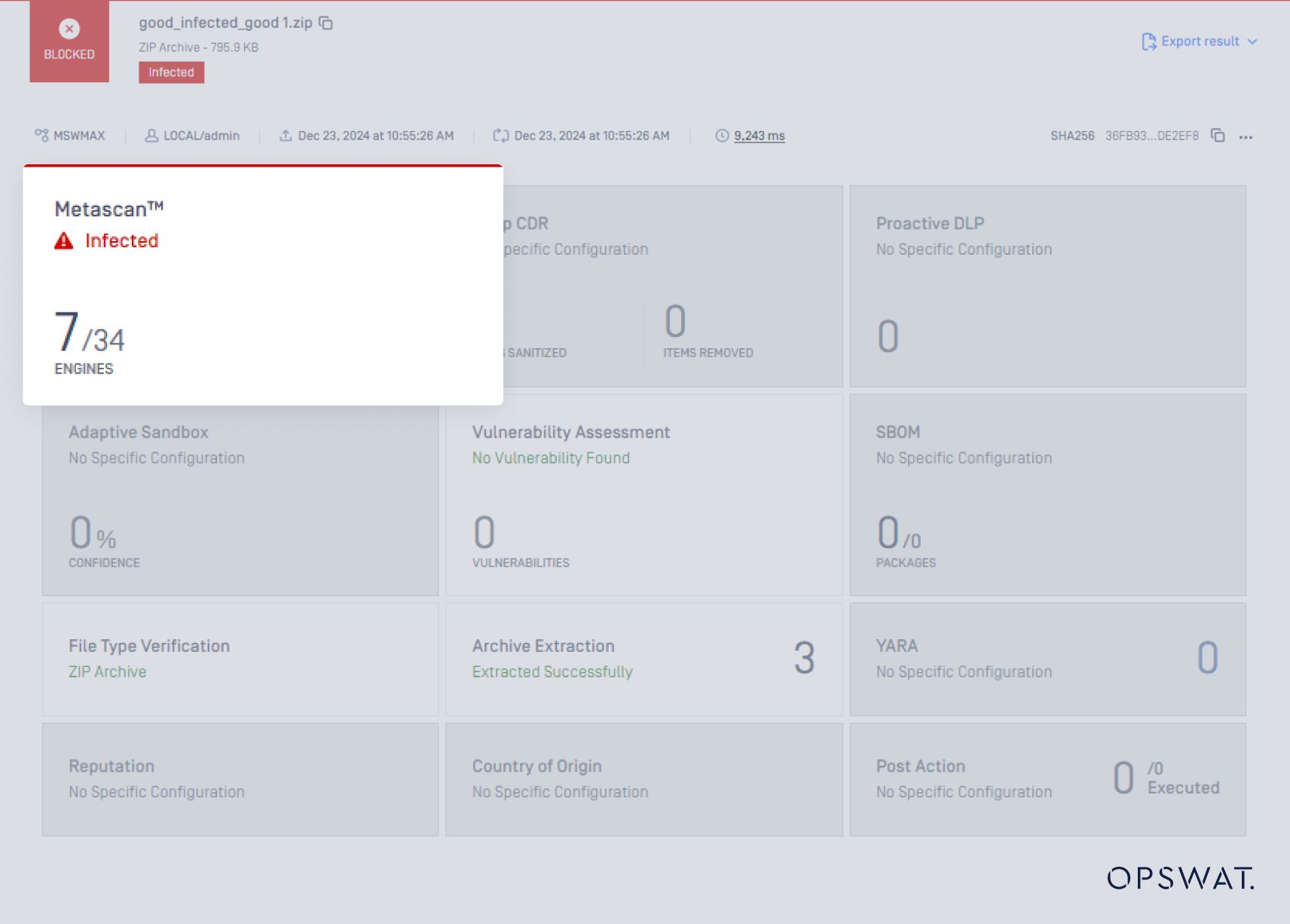

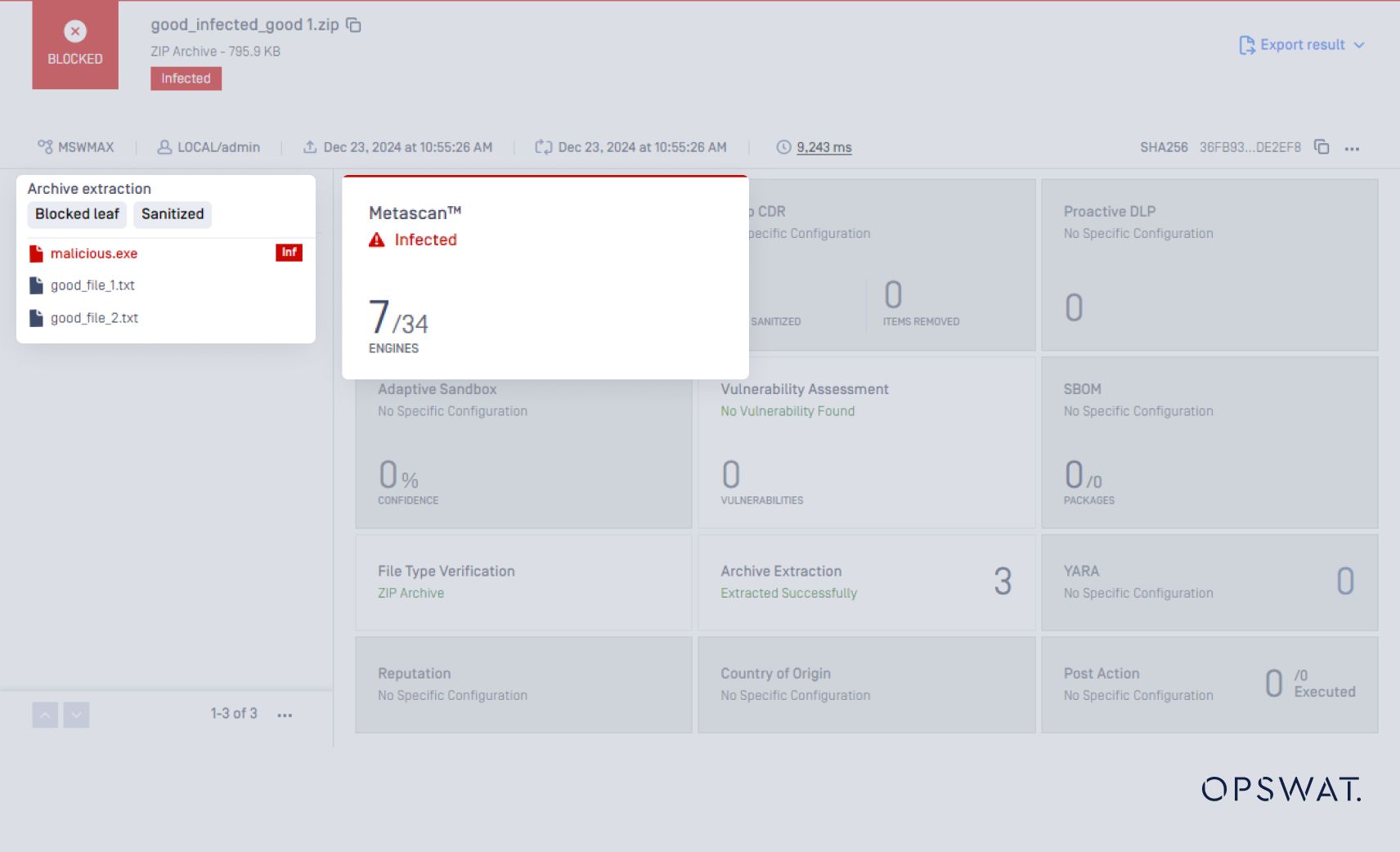

最後,我們在一般 ZIP 檔案中加入另一層。

這一次,34 個 AV 引擎中只有 7 個偵測到此惡意軟體,而之前偵測到此惡意軟體的 4 個 AV 引擎現在也未能偵測到。

我們也使用外部存檔萃取工具進行測試。但是,該工具僅檢查存檔檔案的首尾部分,遺漏了儲存惡意軟體檔案的中間部分。

使用OPSWAT 歸檔擷取引擎偵測情境 1 威脅

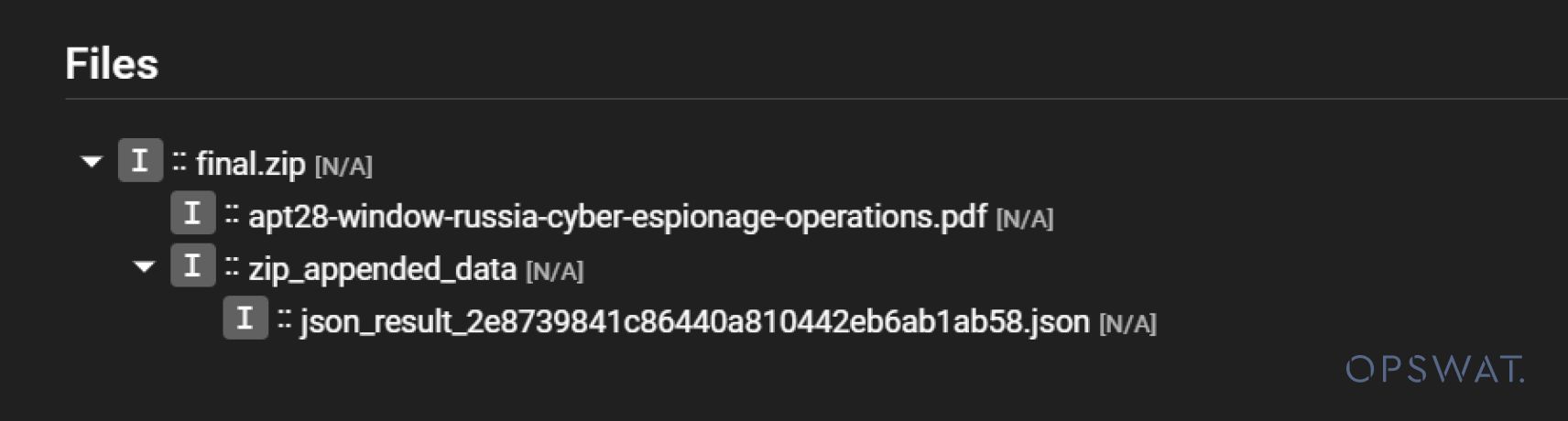

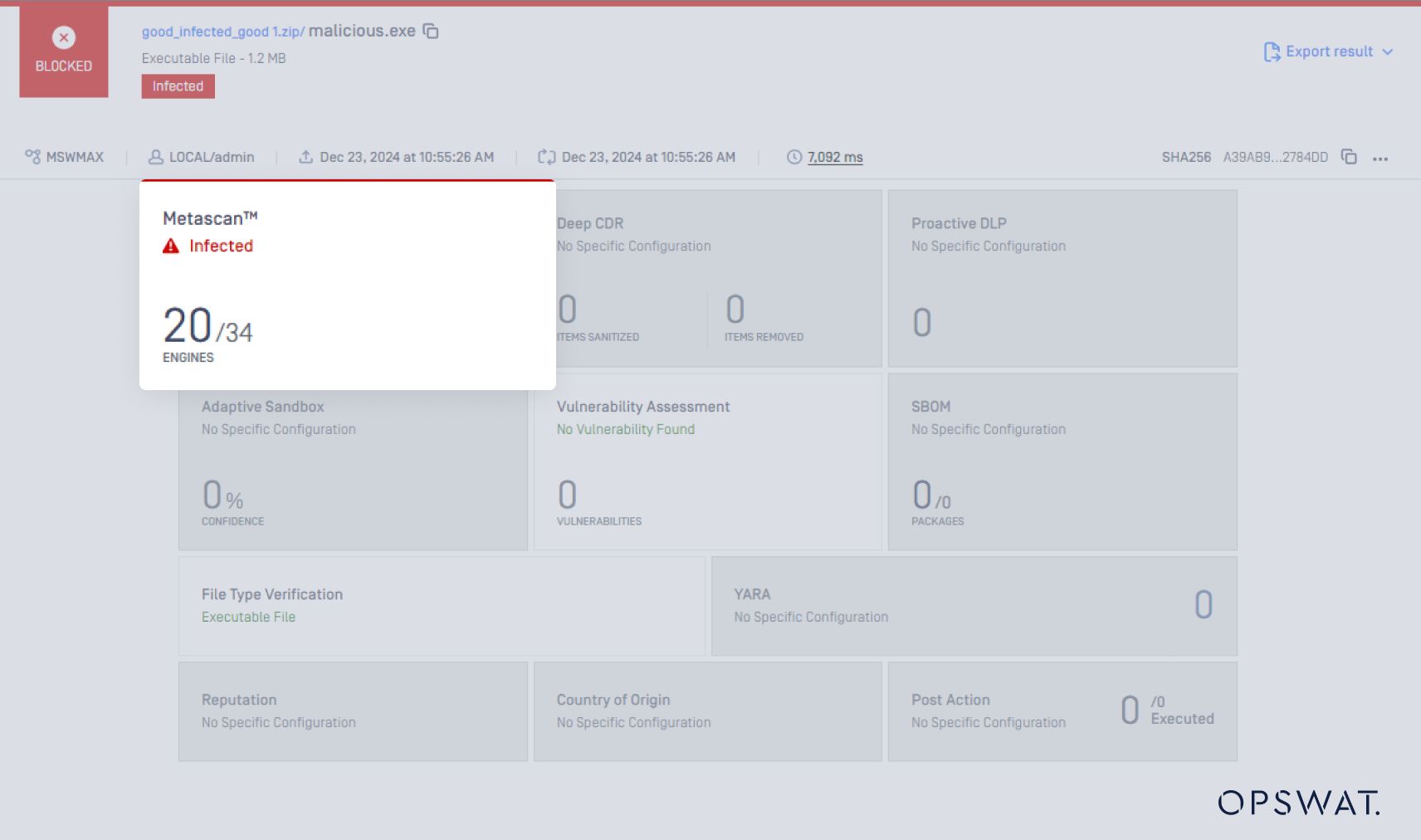

檔案萃取引擎可完全萃取 ZIP 檔案,讓 AV 引擎掃描巢狀檔案。

這些巢狀檔案的掃描結果如下所示:

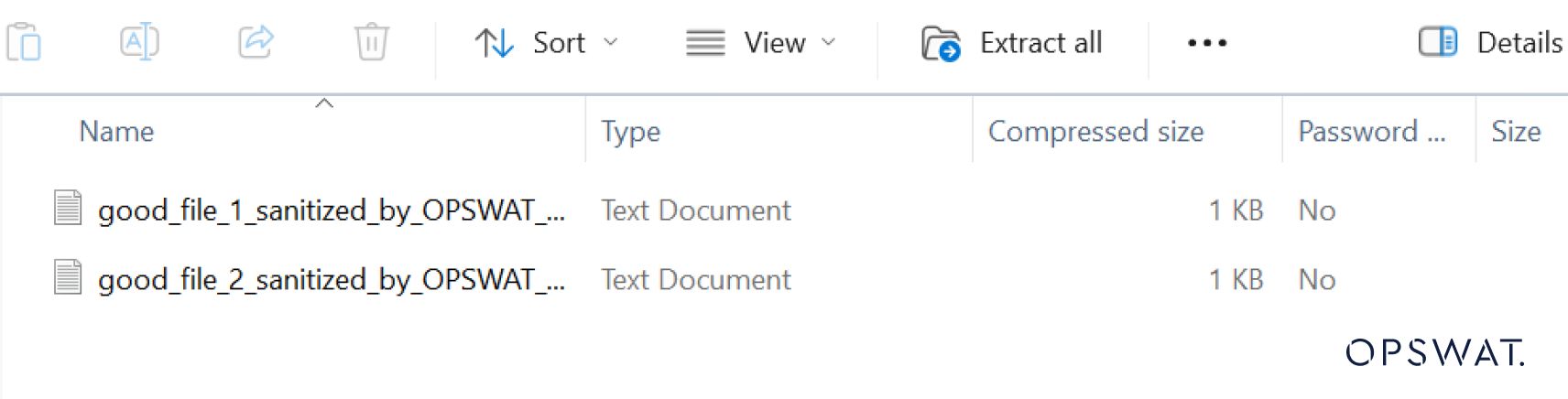

此外,當啟用Deep CDR 時,它會產生一個沒有惡意內容的新檔案,如下所示:

在沒有檔案擷取引擎的情況下偵測情境 2 威脅

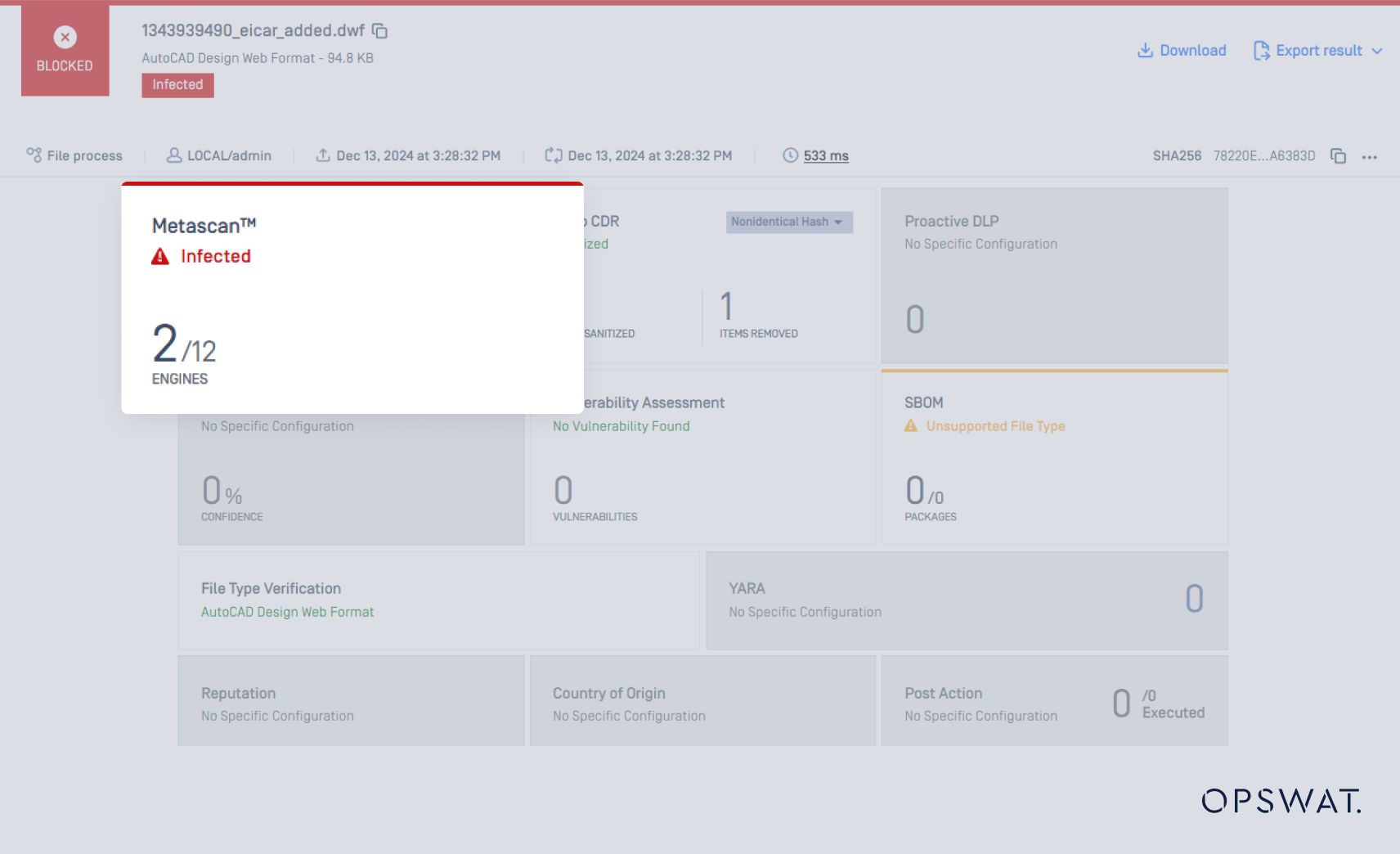

我們首先上傳一個檔案到MetaDefender Core,該檔案利用了方案 2 中使用的技術。使用 Metascan 掃描檔案,以找出潛在的惡意軟體。結果如下:

在 Metascan 的 12 個常用防毒引擎中,只有 2 個能偵測到惡意軟體。這表示有相當多的組織可能會受到利用這些存檔格式複雜性的攻擊。

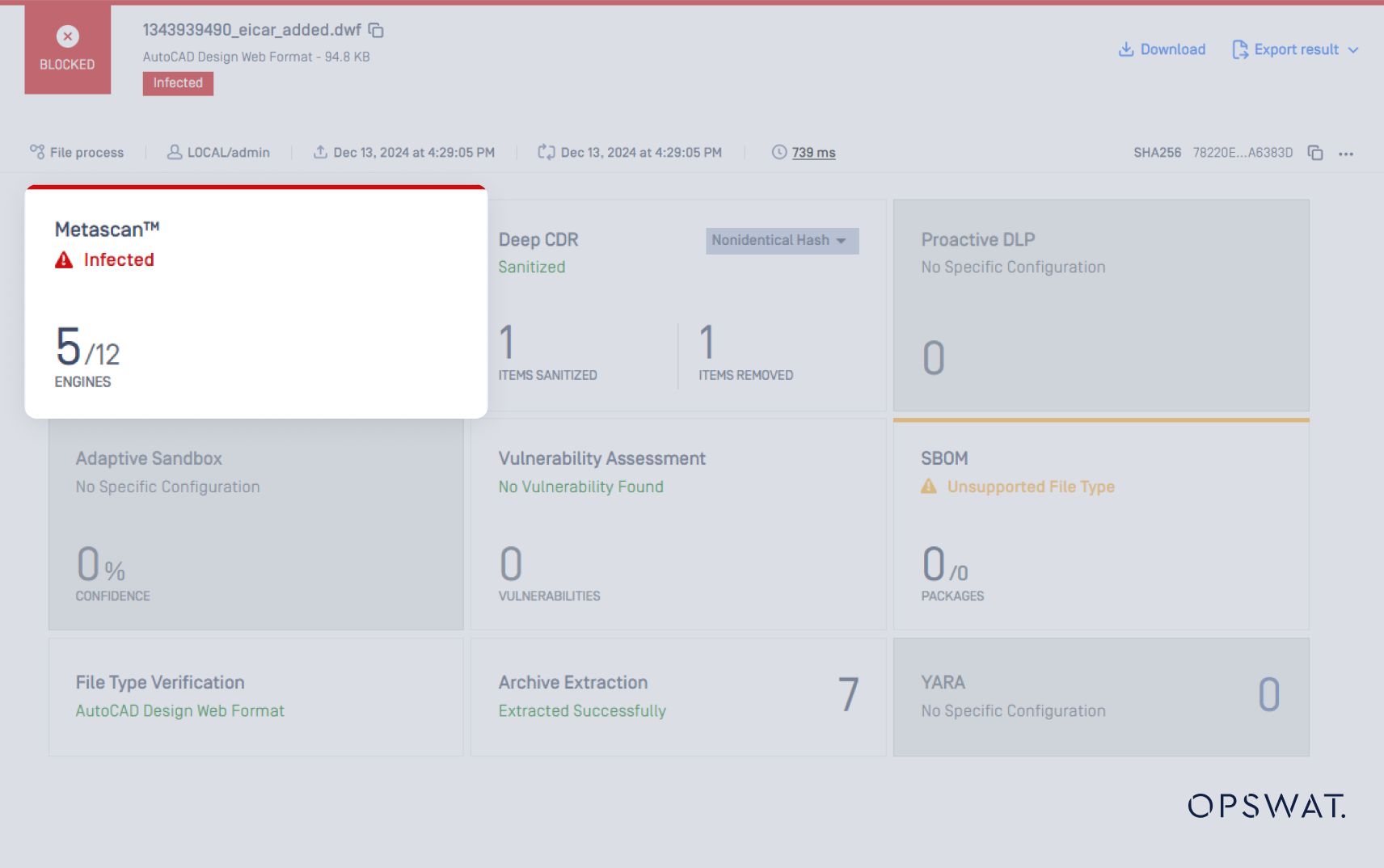

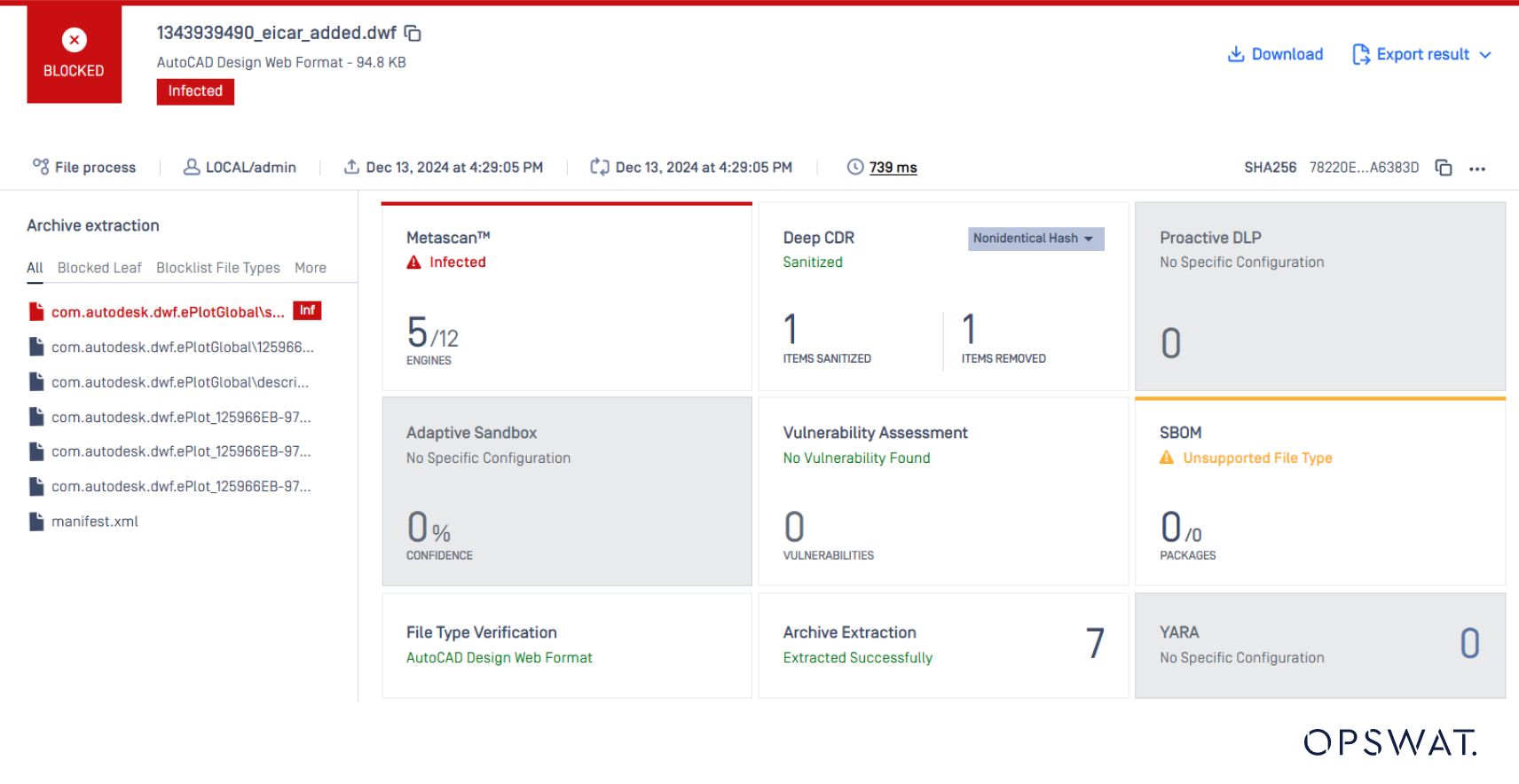

使用OPSWAT 歸檔擷取引擎偵測情境 2 威脅

在 12 個常用的 AV 引擎中,有 5 個偵測到 .dwf 檔案內的威脅。

存檔萃取引擎會進一步萃取檔案,並分析其巢狀檔案。

再次使用 Metascan 掃描所有擷取的巢狀檔案,12 個 AV 引擎中有 9 個偵測到威脅。

關於OPSWAT 核心技術

Metascan™ Multiscanning

MetascanMultiscanning 是一種先進的威脅偵測與防禦技術,可提高偵測率、縮短疫情偵測時間,並為單一廠商的防惡意軟體解決方案提供彈性。單一的防毒引擎只能偵測到 40%-80% 的惡意軟體。OPSWAT Multiscanning 可讓您在企業內部和雲端使用 30 多個防惡意軟體引擎掃描檔案,以達到高於 99% 的偵測率。

檔案解壓縮

檢測壓縮檔案(如 .ZIP 或 .RAR)中的威脅可能很困難,因為它們的檔案大小很大,而且能夠掩蓋存檔中隱藏的威脅。MetaDefender 允許管理員為每個檔案類型執行一次存檔處理,而不是要求每個反惡意軟體引擎使用自己的存檔處理方法,從而提供快速的存檔處理。此外,管理員可以自訂執行存檔掃描的方式,以避免 zip 炸彈等威脅。

Deep CDR(檔案無毒化)™

傳統的防毒解決方案會遺漏未知的威脅。Deep CDR 可完全消除這些威脅。每個檔案都會被解除並重新生成,確保只有安全、乾淨且可用的內容才會傳送到您的系統。Deep CDR 著重於預防,而不僅僅是偵測,因此可以增強反惡意軟體的防禦能力,保護組織免受以檔案為基礎的攻擊,包括有針對性的威脅。它能在檔案傳送至您的網路之前,中和檔案中穿越網路流量、電子郵件、上傳、下載和可攜式媒體的潛在有害物件。

利用OPSWAT 歸檔擷取偵測躲避式威脅

威脅份子滲透系統及外洩敏感資訊的方法越來越敏捷。透過利用正確的工具來偵測和緩解漏洞,組織可以防止這些敵人存取關鍵資料和在網路上橫向移動。利用MetaDefender Core 中強大的歸檔萃取引擎,您可以加強防禦嵌入式惡意軟體,這些惡意軟體可能會躲避個別的防毒引擎萃取工具。