上午6時58分,一名病患將轉診單上傳至貴院入口網站。這份文件看似數千份無害PDF中的普通一份。 至上午7時15分,該檔案已複製至三個備份層級。無人察覺的是,它攜帶了終端防毒軟體從未遇過的零時差漏洞。至中午時分,勒索軟體已加密影像系統,放射科癱瘓,照護團隊陷入混亂。

這並非戲劇性的假設情境,而是現代醫療網路安全領域持續存在的現實。它揭示了一個殘酷的事實:僅靠終端防護已不足以保障病患資料與醫院運作的安全。

醫療保健產業目前面臨全行業最高的資料外洩成本,平均每起事件損失達742萬美元,其中近三分之一涉及勒索軟體攻擊。檔案在系統間傳輸速度過快、範圍過廣且涉及層級過多,終端防護已無法成為唯一的防禦防線。

為何Endpoint 無法阻止醫療領域中的檔案傳播威脅

傳統端點工具專為桌面環境設計,卻無法應對龐雜的醫院生態系統——在該環境中,檔案會流經影像系統、雲端儲存、供應商網路及人工智慧管道,全程未曾觸及受保護的端點。此類設計導致大量盲點,成為攻擊者可乘之機。

如何透過檔案傳播的惡意軟體規避Endpoint

現代惡意軟體經過精心設計,能輕易繞過基於簽名的防護機制,甚至連行為偵測型終端端點工具也難以阻擋。零時差漏洞利用程式潛藏於PDF與DICOM檔案之中,多態惡意軟體則不斷變異。在終端端點代理程式介入之前,惡意檔案早已透過備份與雲端儲存庫完成複製擴散。

在許多醫院中,感染的首個徵兆可能是放射科工作站當機或影像檔案庫損毀,而非檔案被封鎖。

讓醫院暴露在風險中的迷思

儘管如此,整個行業仍存在若干危險的誤解。醫院常認為:

- Endpoint 已足夠。

- Cloud 負責。

- 「先存後掃,一網打盡。」

- 「加密解決了這個問題。」

但威脅往往透過儲存或影像網路入侵,完全繞過終端設備,而雲端服務供應商僅保障基礎設施安全,並不涵蓋醫院上傳的內容。

「儲存後掃描」的方法尤其有害。若惡意軟體僅在檔案複製到備份或下游系統後才被偵測到,隔離工作將變得難上加難。復原作業將耗時數日甚至數週,而非數小時。

勒索軟體與檔案傳播威脅如何在醫院系統中擴散

醫院運作仰賴持續的檔案傳輸:病患上傳資料、轉診文件、影像掃描、檢驗報告、保險理賠、供應商檔案,以及如今的人工智慧訓練資料。每次傳輸都潛藏著攻擊途徑。

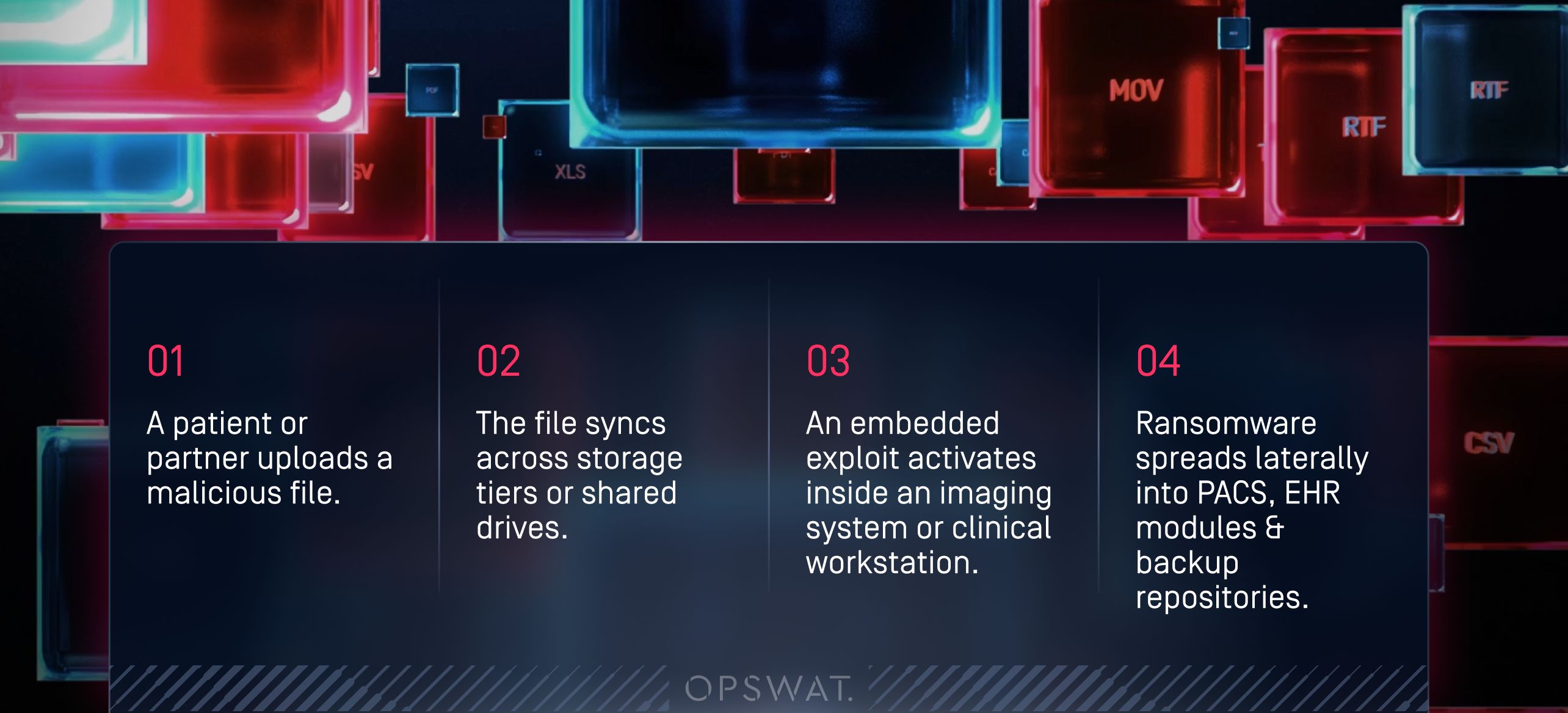

典型攻擊時間線

單一惡意檔案能在數分鐘內從外部入侵點蔓延至關鍵系統。其傳播路徑通常如下:

- 患者或伴侶上傳惡意檔案。

- 檔案會在儲存層級或共享磁碟機之間同步。

- 嵌入式漏洞會在影像系統或臨床工作站內部啟動。

- 勒索軟體橫向擴散至PACS系統、電子病歷模組及備份儲存庫。

一旦備份遭到感染,事件復原便成為一場與時間的競賽。

影像、PACS與連網裝置:高價值目標

醫療影像系統存在著一些最獨特且危險的漏洞。DICOM檔案可能含有隱藏腳本或惡意軟體。舊式設備與過時的作業系統形成軟性入侵點。相互連結的影像工作流程則為橫向移動提供了肥沃的土壤。

若攻擊者篡改單一影像檔案,其連鎖效應可能導致放射科停擺數日。

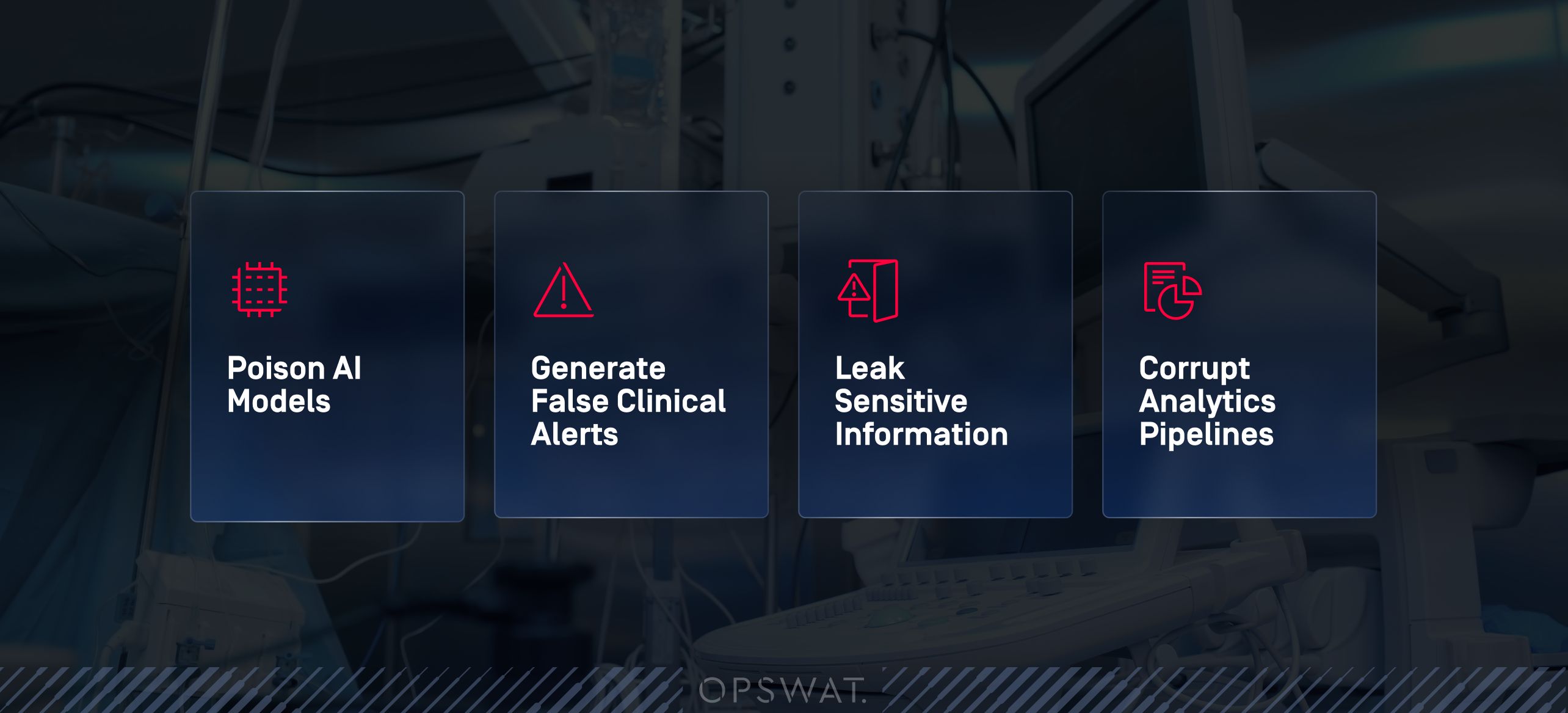

人工智慧攻擊管道:檔案傳播攻擊的新前沿

人工智慧與機器學習模型會處理海量文件、表單及圖像資料。這些工作流程雖功能強大,卻也大幅擴大了攻擊面。惡意或遭篡改的檔案可能:

- 毒性人工智慧模型

- 產生虛假的臨床警報

- 洩漏敏感資訊

- 損壞的分析管道

採用OPSWAT 醫院,現已對所有檔案實施消毒與審計程序,確保其進入人工智慧工作流程前皆符合安全標準,使臨床人工智慧持續成為資產而非潛在風險。

檔案安全:合規的必要條件,而非勾選項目

醫療檔案安全常被誤解為僅需加密或存取控制。然而《健康保險可攜與責任法案》(HIPAA)、《一般資料保護規範》(GDPR)及《網路安全指令2》(NIS2)等法規要求組織採取更全面的措施,確保病患資料不僅具備機密性,更須維持完整性。

在檔案安全背景下理解電子健康資訊(ePHI)

電子受保護健康資訊無所不在:存在於影像檔案、轉診文件、任務清單、人工智慧資料集、實驗室報告,甚至元數據之中。任何包含識別碼或臨床背景的檔案,都必須受到保護、監控並具備可稽核性。

合規要求正趨嚴格

監管機構現要求醫院證明:

- 檔案移動的端對端可視性

- 快速事件偵測與通報

- 防止資料篡改的完整性控制措施

- 可稽核的掃描與清理事件記錄

碎片化或被動式的檔案安全機制,使得這些要求幾乎無法實現。

檔案安全與病患安全:直接相關

當透過檔案傳播的威脅干擾影像診斷、實驗室系統或藥物作業流程時,患者安全將立即受到影響。勒索軟體不僅是單純的資訊技術問題,更危及整個醫療機構的運作完整性。

醫療保健領域多層次檔案安全的高階策略

具有前瞻性的醫療機構正超越終端防護,邁向多層次、主動式檔案安全架構。

Multiscanning:力量源於數量

OPSWATMetascan™Multiscanning,不依賴單一防毒引擎,而是同時運用 30 多種引擎,可偵測超過 99% 的已知與未知威脅。

這顯著縮短了暴露窗口,並能偵測到其他工具未能發現的威脅。

內容解除武裝與重建:清除檔案中的嵌入式威脅

深度內容修復技術™(Deep CDR™)能移除活動內容、攻擊程式碼及嵌入式威脅,隨後重新生成安全且功能完整的檔案版本。此技術在以下領域尤為強大:

- PDF 及 Office 文件

- DICOM影像

- 由患者或合作夥伴上傳的表格

- 包含嵌套檔案的檔案格式

深度內容檢測(Deep CDR)獲得SE Labs評定100%防護與準確度評分,能在毫秒之間阻擋已知與未知威脅,同時完整保留檔案功能。

Adaptive 技術與人工智慧驅動的資料外洩防護

當檔案需要更深入的審查時,OPSWAT基於模擬技術的 Adaptive Sandbox 技術可即時分析其行為模式。由人工智慧驅動的Proactive DLP™能偵測並封鎖或遮蔽電子健康資訊及其他敏感內容,協助企業履行HIPAA與GDPR規範義務。

內嵌式檔案淨化:守護每個入口點

即時檢查意味著檔案在進入您的環境前即會被掃描並進行安全處理——而非數小時後才進行。此機制可實現:

- 即時威脅清除

- 完整的產銷監管鏈伐木作業

- 快速事件應變

- 跨入口網站、電子郵件、MFT、影像處理及人工智慧工作流程的全面防護

真實案例研究:多層次檔案安全機制的實證成效

全球醫療機構正採用此方法,並取得可量化的成效。

Clalit Health Services:每日管理數百萬份檔案

作為全球規模最大的醫療機構之一,Clalit導入 MetascanMultiscanning Deep CDR 技術,每日檢測數百萬份檔案。成效顯著:成功攔截零時差威脅、強化合規防禦態勢,並為大規模檔案安全樹立全新標竿。

在不關閉系統的情況下從勒索軟體中恢復

某大型醫療服務供應商MetaDefender File Transfer™(MFT)——一款能OPSWAT檔案安全技術無縫整合的安全MFT ——在勒索軟體復原過程中對還原檔案進行安全處理。此舉不僅維持了業務連續性,更成功證明符合規範要求,從而避免了重大法律罰款。

盧塞恩精神科股份有限公司:阻斷電子郵件傳播的惡意軟體

面對頻繁的網路釣魚攻擊,盧塞恩精神科醫療集團部署了Adaptive Sandbox MetaDefender 安全™解決方案,成功阻止惡意軟體附件傳遞至臨床人員手中。患者資料獲得全面保護,資料外洩事件降至零。

超越Endpoint 的具體行動方案

醫療保健安全領導者若準備強化檔案安全,應從制定結構化的路線圖著手。

1. 執行檔案安全風險評估

繪製所有檔案工作流程(患者入口網站、PACS系統、雲端儲存、AI處理管道),並識別檔案在未經掃描或消毒處理的情況下進入系統的位置。

2. 保護影像處理與傳輸工作流程

強制執行DICOM檔案的掃描與CDR流程,確保供應商間的安全交換,並保障每個檔案接觸點的可稽核性。

3.Secure 與數據分析管道的安全性

在導入前對所有資料進行消毒與驗證,以防止資料污染與外洩。

4. 建構面向未來的架構

結合多重掃描、內容修復(CDR)、沙盒技術、AI驅動的資料外洩防護(DLP)及內聯式資料淨化,實現全面且符合規範的防護。