2023 年 9 月較早時,OPSWAT 推出研究生獎學金計畫,提供研究生一個獨特的機會,研究並處理影響關鍵基礎建設系統的真實世界網路安全漏洞。

為了突顯 OPSWAT 畢業生研究員計畫的成果,我們很高興能推出一系列技術分析文章,重點介紹各種常見漏洞與曝露 (CVE),並利用我們先進的威脅偵測技術加以識別與減緩。

在這篇文章中,我們將解釋 RARLAB WinRAR CVE-2023-38831 以及組織如何防禦 CVE-2023-38831 漏洞利用攻擊。

WinRAR 開發時間表

WinRAR 漏洞說明

OPSWAT 研究員對 CVE-2023-38831 漏洞的利用進行了徹底的分析,此漏洞會影響 WinRAR 6.23 之前的版本。惡意內容涵蓋各種檔案類型,並包含在 ZIP 檔案中。

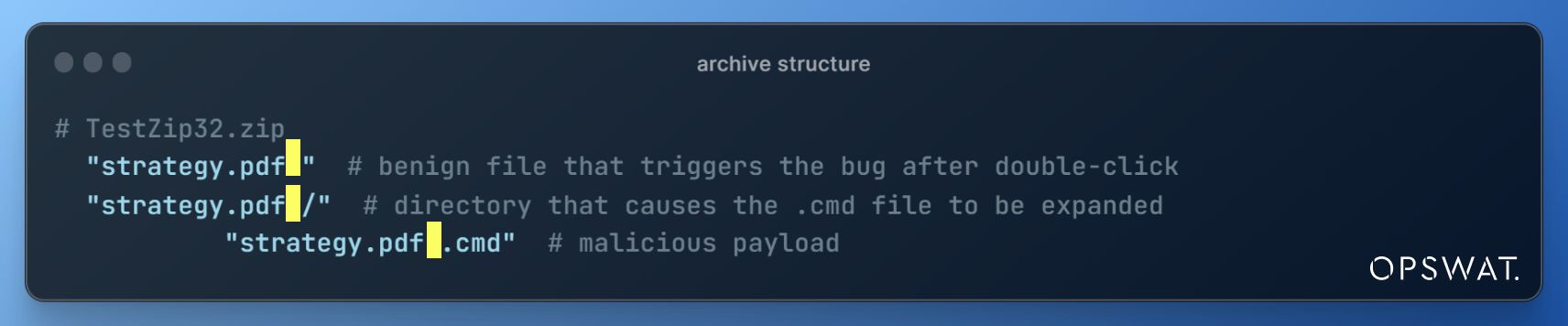

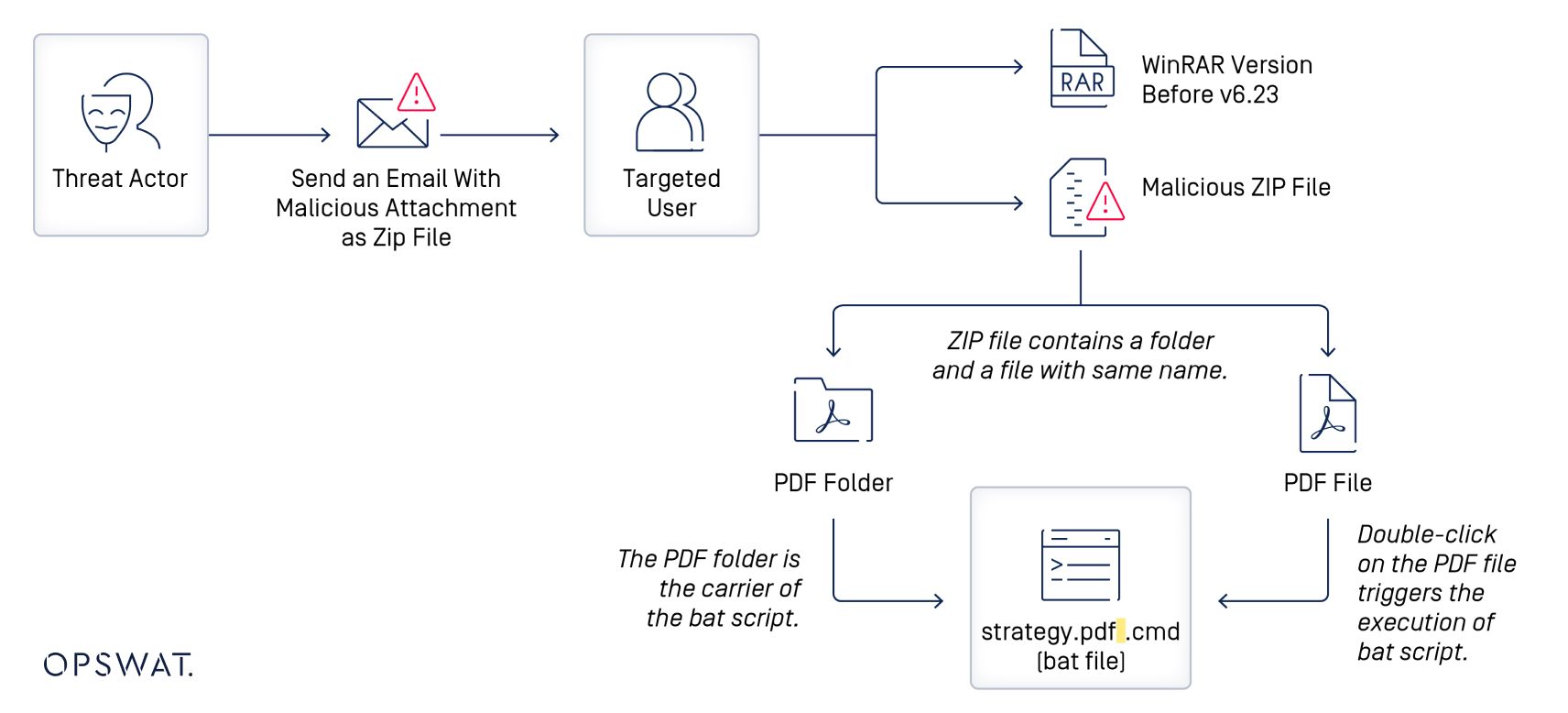

為了利用 CVE-2023-38831,威脅者會在模仿無害檔案名稱的資料夾內建立一個包含有害檔案的惡意 zip 檔案。

無害檔案和資料夾的最後一個字元都是空格。惡意檔案會被放置在名稱與無害檔案非常相似的資料夾中。

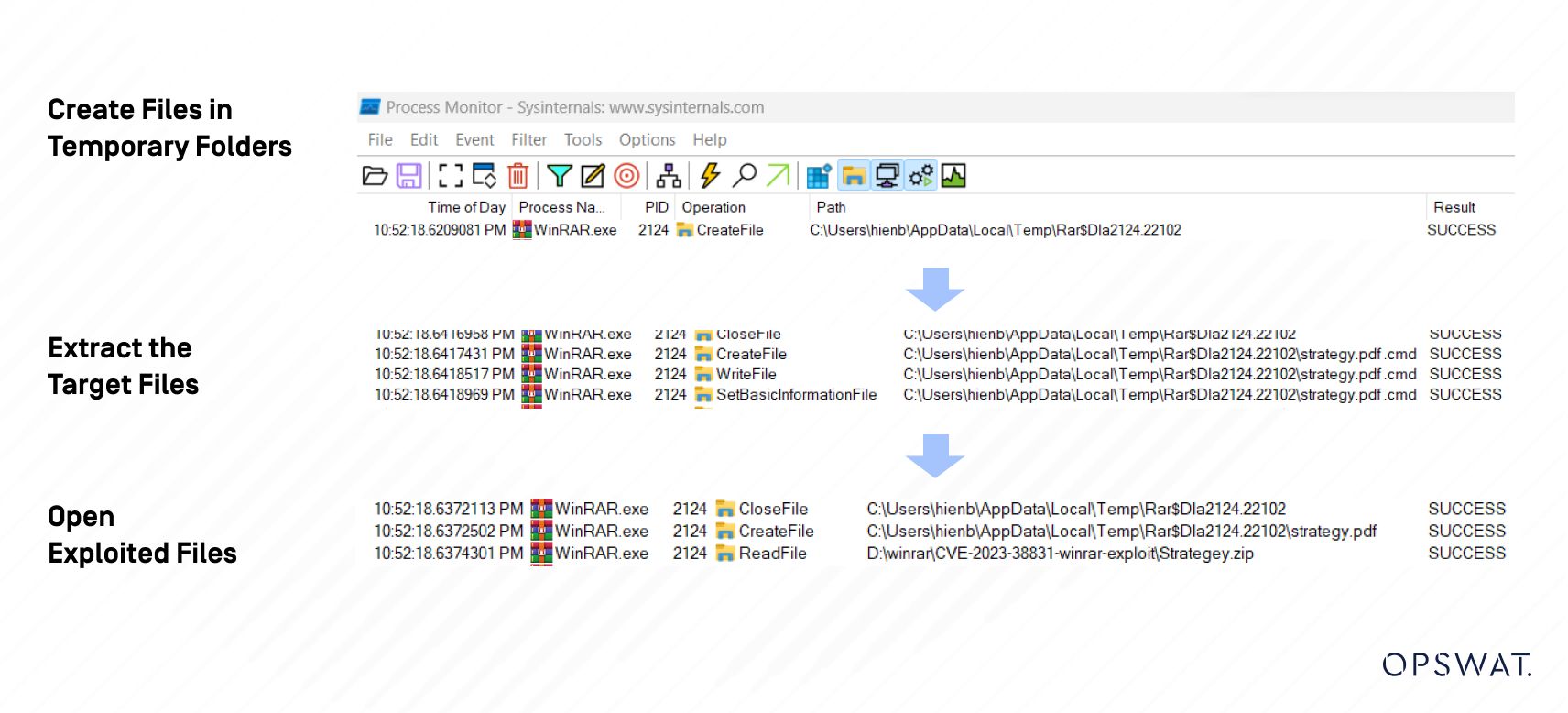

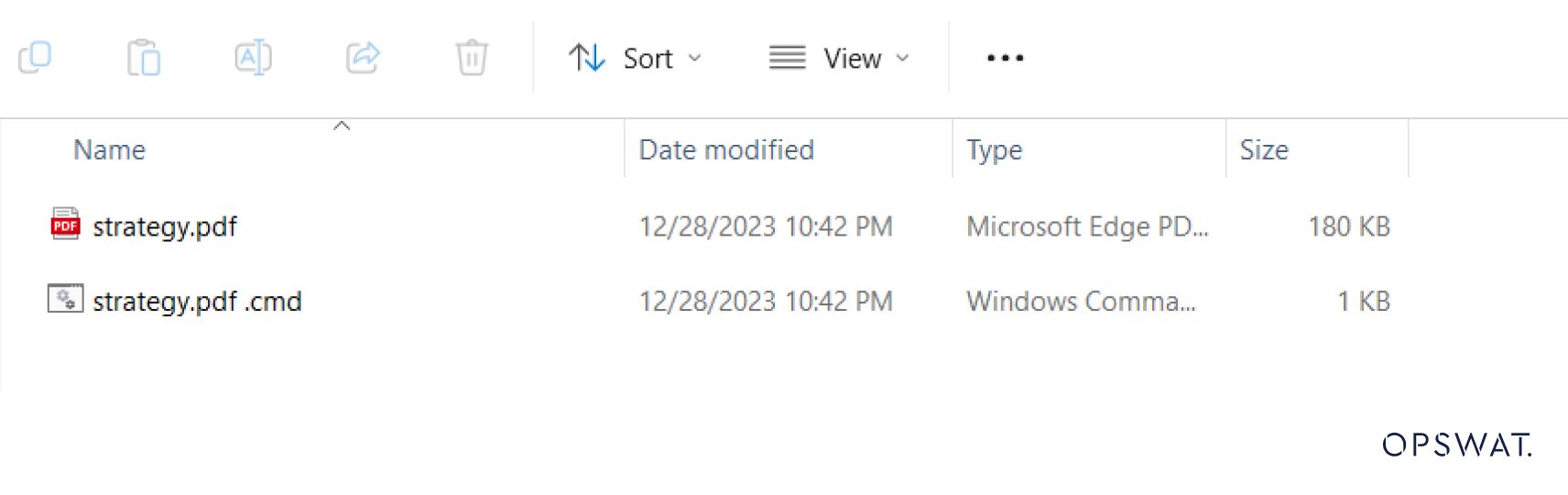

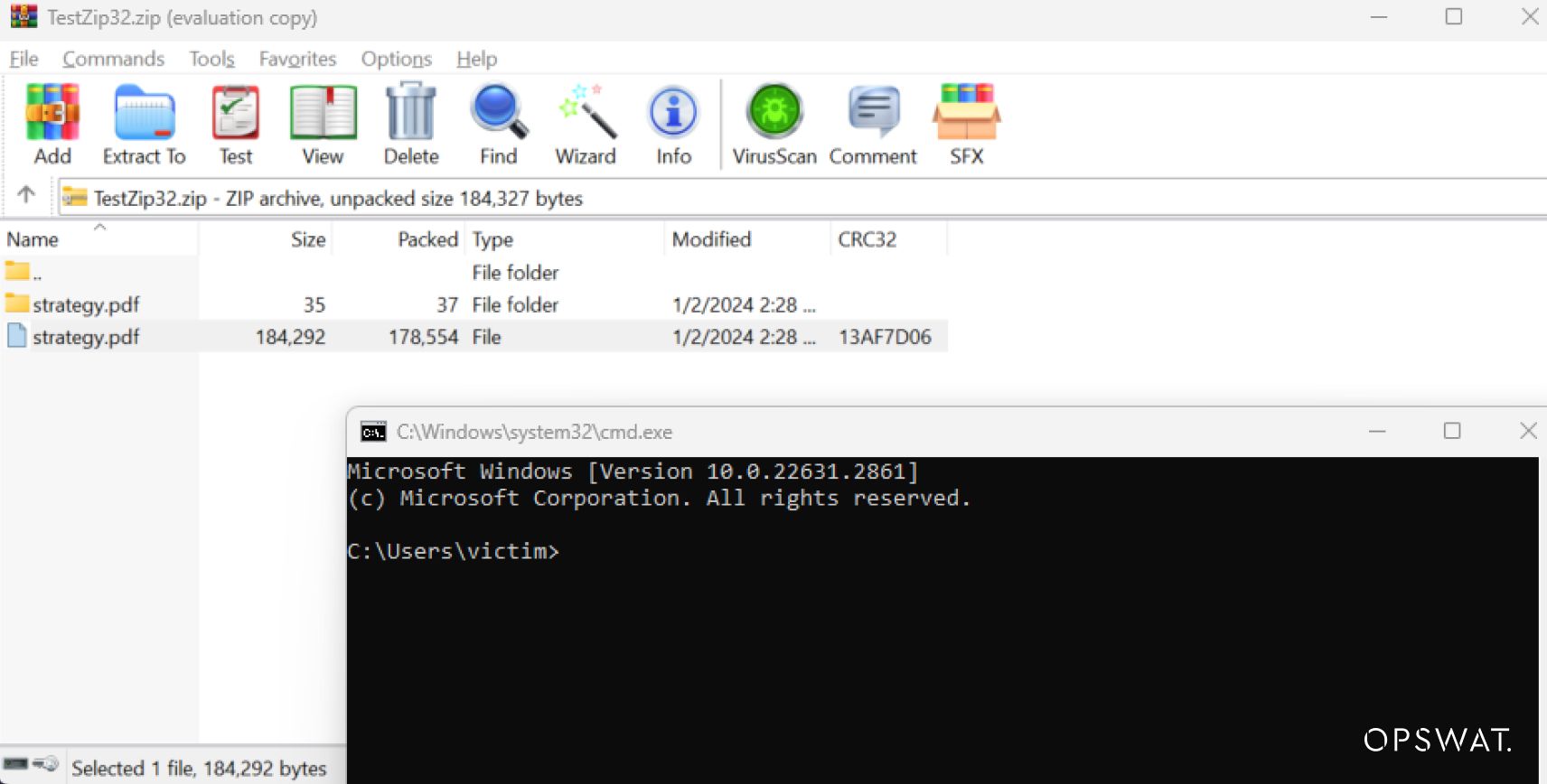

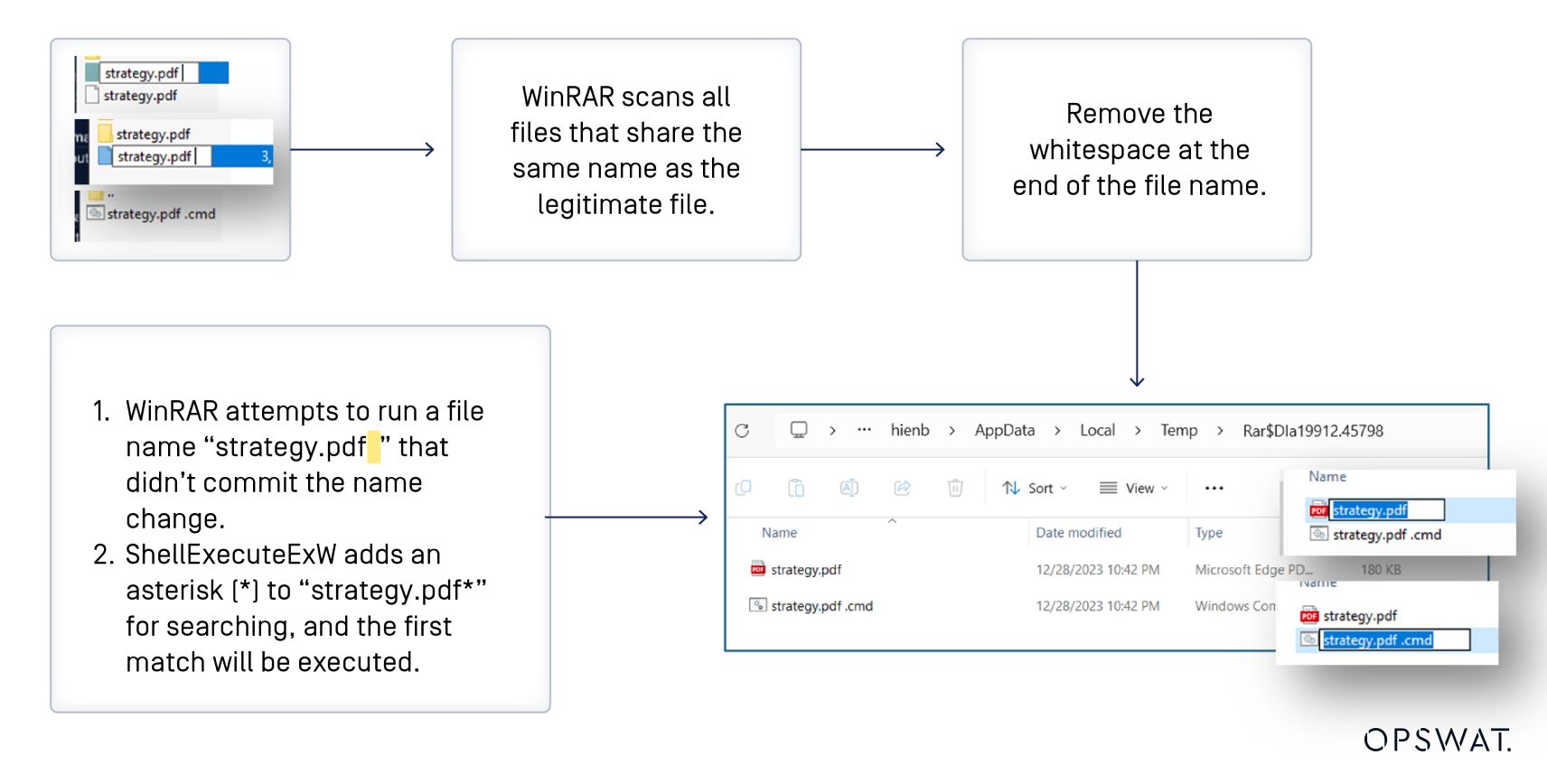

當使用者嘗試使用 WinRAR 開啟良性檔案「strategy.pdf 」時,WinRAR 會繼續擷取所有與目標檔案同名的檔案,並將它們存入 %TEMP% 路徑內的臨時目錄。

如果目錄與選取的檔案同名,解壓縮時,選取的檔案和該目錄中的檔案都會被解壓縮到暫存資料夾中。

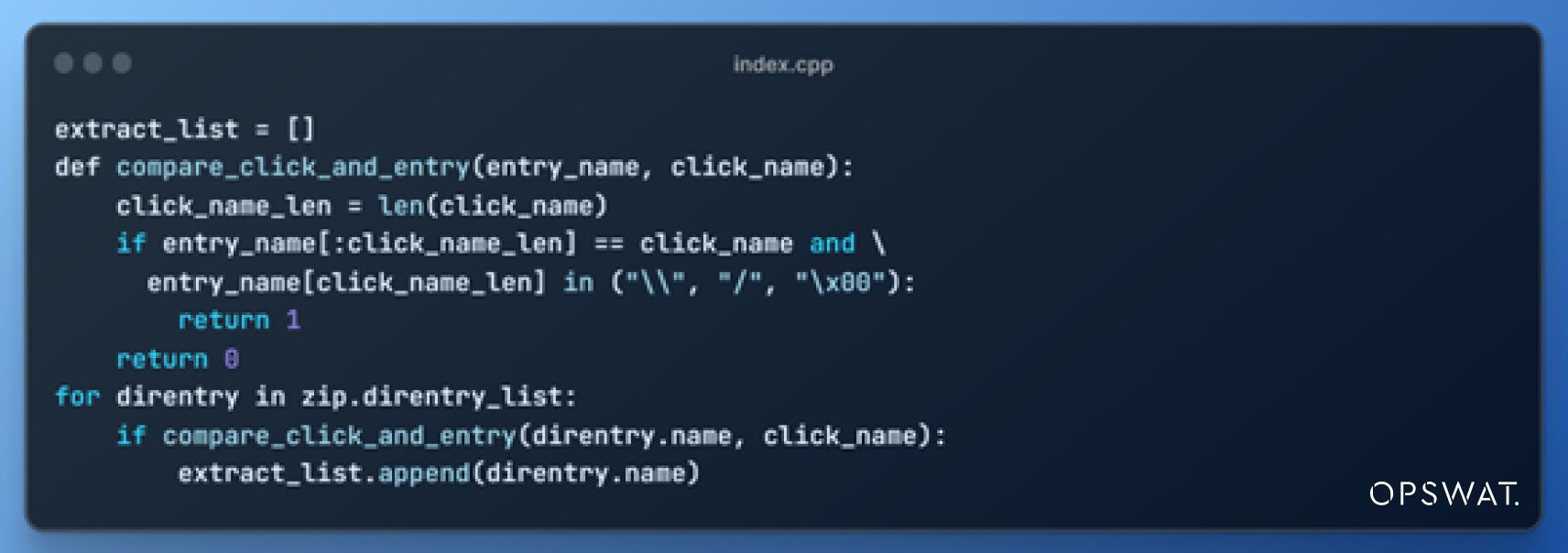

以下偽碼說明 WinRAR 的萃取邏輯,並決定是否要萃取存檔項目。

在寫入檔案內容的過程中,WinRAR 會透過一個稱為路徑規範化的程序,消除任何新增的空格來調整檔案路徑。

萃取完成後,WinRAR 會透過 ShellExecuteExW 觸發檔案執行。然而,該函式使用非標準化的路徑作為輸入。最後一個空格字元被誤解為星號,導致執行「strategy.pdf 」.cmd 檔案,而非原本選取的檔案。

使用OPSWAT MetaDefender進行模擬與偵測

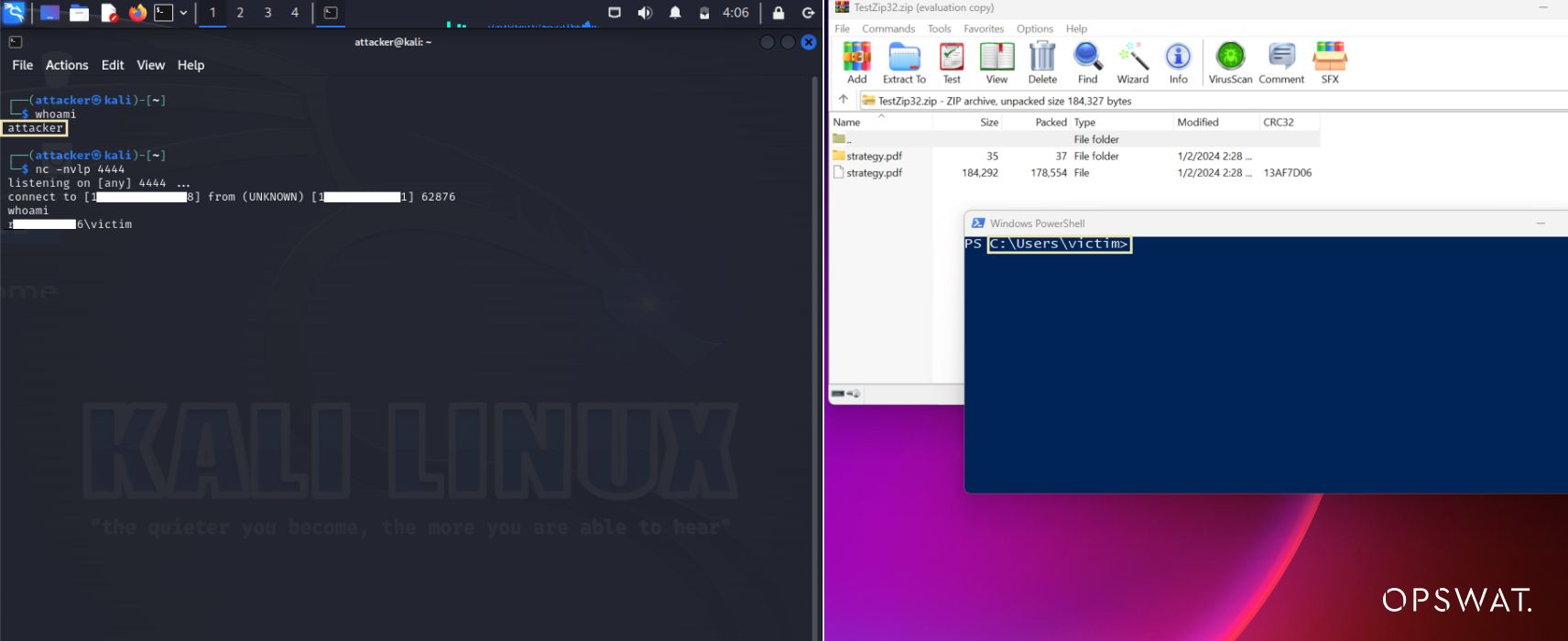

CVE-2023-38831 的概念驗證 (POC) 已推出一段時間,威脅份子在目前的攻擊活動中正積極利用此漏洞。為了模擬 CVE-2023-38831 漏洞,OSPWAT 研究生研究員利用MetaDefender 平台,提供對威脅偵測的真實洞察。

剝削機制

日常使用者面臨來自網路威脅的重大風險,尤其是當資訊分享管道持續擴大時。惡意行為者通常會利用這個弱點,將有害元素偽裝在可下載的檔案中,例如 ZIP 檔案,這些檔案會內嵌惡意連結。另一種常見的手法是電子郵件釣魚,使用者會收到寄到其電子郵件地址的有害附件。

開發流程

當使用者雙擊開啟檔案時,就會啟動惡意程式碼,進而建立反向軀殼,連回到威脅者。一旦成功建立連線,攻擊者就可以利用執行指令來完全入侵受害者的裝置。

弱點模擬流程

漏洞修復

有幾個關鍵策略可以修復此漏洞。

- 將 WinRAR 升級至版本 6.23 或更新版本,此版本會在萃取前正確消毒 ZIP 檔名,以阻止攻擊。

- 在升級前,透過群組原則或註冊表設定配置 ZIP 檔名篩選器,作為暫時的緩解措施。

- 在解壓縮前,使用防毒工具掃描從未知來源下載的 ZIP 檔案。

- 避免提取透過可疑電子郵件等未經請求的方式收到的 ZIP。

OPSWAT 覆蓋範圍

WinRAR CVE-2023-38831 可使用下列解決方案識別和偵測:

OPSWAT MetaDefender Core

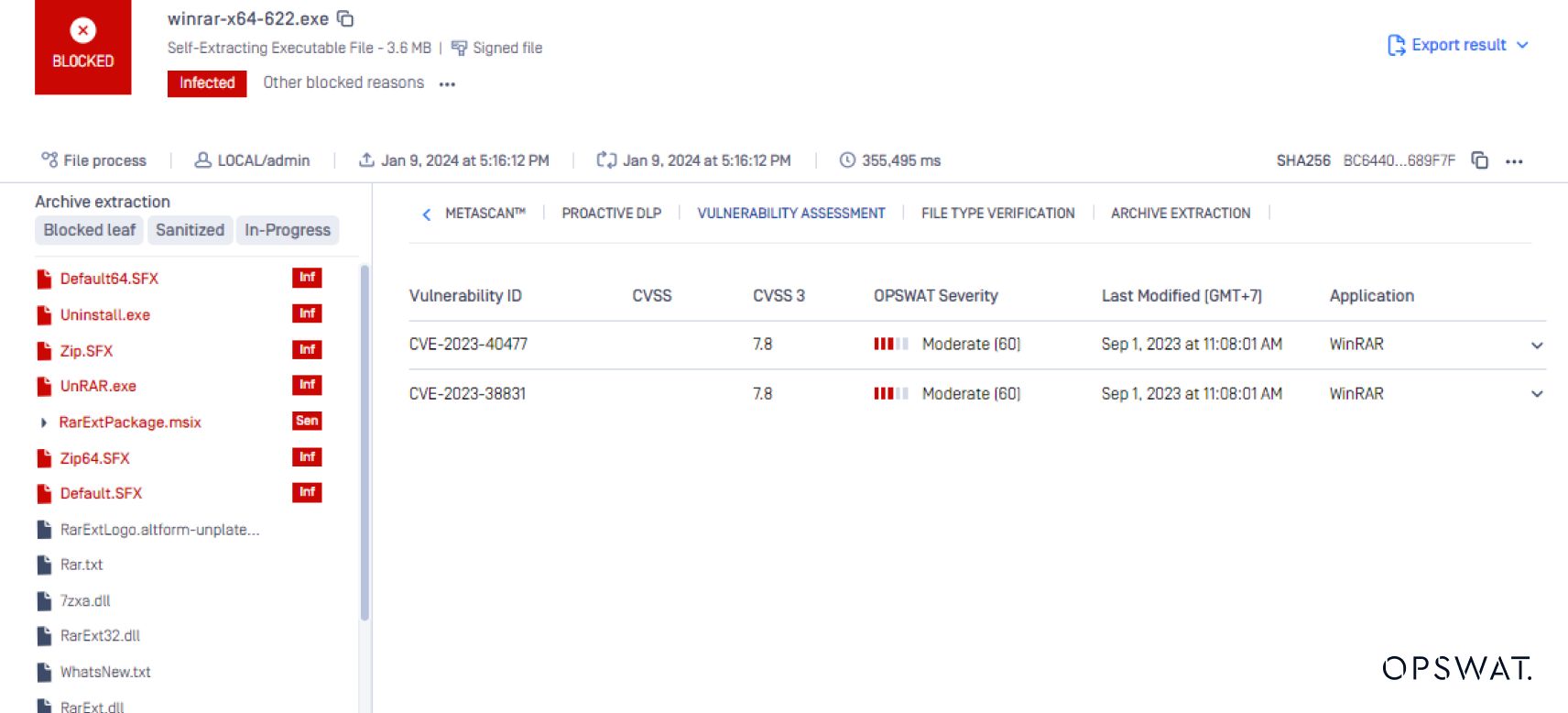

MetaDefender Core提供全面的檔案上傳安全性,以防止惡意軟體和資料外洩。OPSWAT 設計MetaDefender 是為了保護全球關鍵基礎設施,使其免受最複雜的檔案型威脅:進階逃避式惡意軟體、零時差攻擊和 APT(進階持續性威脅)。

MetaDefender Core 使用以下功能掃描和分析 WinRAR 安裝程式 File-based Vulnerability Assessment引擎來掃描和分析 WinRAR 安裝程式,以便在端點執行之前偵測已知的漏洞。為了對抗像 CVE-2023-38831 之類的偽造檔案攻擊,處理 ZIP 檔案時會透過 File Type Verification來處理 ZIP 檔案。這項技術會根據內容而非不可靠的副檔名來驗證檔案類型。MetaDefender Core 也利用 Multiscanning,使用 30 多個反惡意軟體引擎,利用簽名、啟發式技術和機器學習掃描 ZIP 檔案,主動識別 99% 以上的惡意軟體。這種多層次的方法有助於快速偵測與 CVE 相關的惡意軟體。

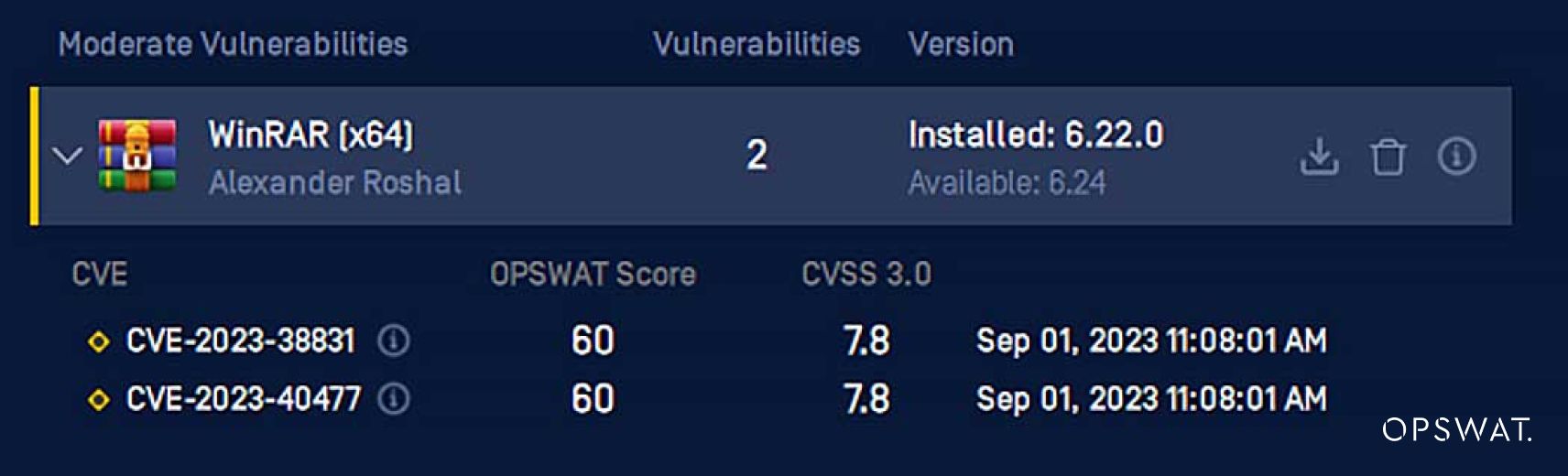

OPSWAT MetaDefender Endpoint

MetaDefender Endpoint偵測有風險的應用程式,並提供修復選項以解決潛在的安全問題。要確保組織的穩健安全性,就必須投入充足的時間進行修補。警覺地尋找攻擊的指標,並迅速識別嘗試利用或入侵的跡象是非常重要的。OPSWAT MetaDefender Endpoint 可作為您工具包中的一項資產,協助修補及更新弱點(如 WinRAR)至最新版本。

最後的思考

由於 WinRAR 的廣泛使用和易於利用,CVE-2023-38831 漏洞需要立即受到關注。及早偵測至關重要,而OPSWAT MetaDefender 提供先進的威脅偵測與減緩功能。身為網路安全專業人員,保持更新、執行強大的安全措施以及培養網路安全意識文化是最重要的。

欲了解更多OPSWAT 畢業生研究員計畫的 CVE 模擬專案,請訂閱和探索我們最新的文章封面。