我們很高興地介紹網路安全彈性的最新里程碑 - MetaDefender Sandbox v1.9.3. 此版本證明了我們致力於使組織能夠抵禦新出現的威脅。

Python 解包和解編譯:揭開隱藏的威脅

透過包含對 PyInstaller、Nuitka 和 py2exe 的 Python 解包和解編譯 支援, MetaDefender Sandbox v1.9.3揭示了以前隱藏的惡意專案。透過剖析和分析編譯的 Python 檔,組織可以發現隱藏的威脅並主動防禦它們。

擴展惡意軟體配置提取以支援 Cobalt Strike 惡意軟體系列:對抗高階威脅

增強的惡意軟體配置提取器現在支援 Cobalt Strike (CS) 惡意軟體系列。CS 的破解版本被威脅參與者廣泛使用,可以繞過磁碟交互,將記憶體中代理(稱為信標)部署到受害主機上。CS 信標透過各種協議促進命令和控制 (C2) 通訊, 提供大量功能,例如許可權升級, 憑據提取, 橫向移動, 和資料洩露.

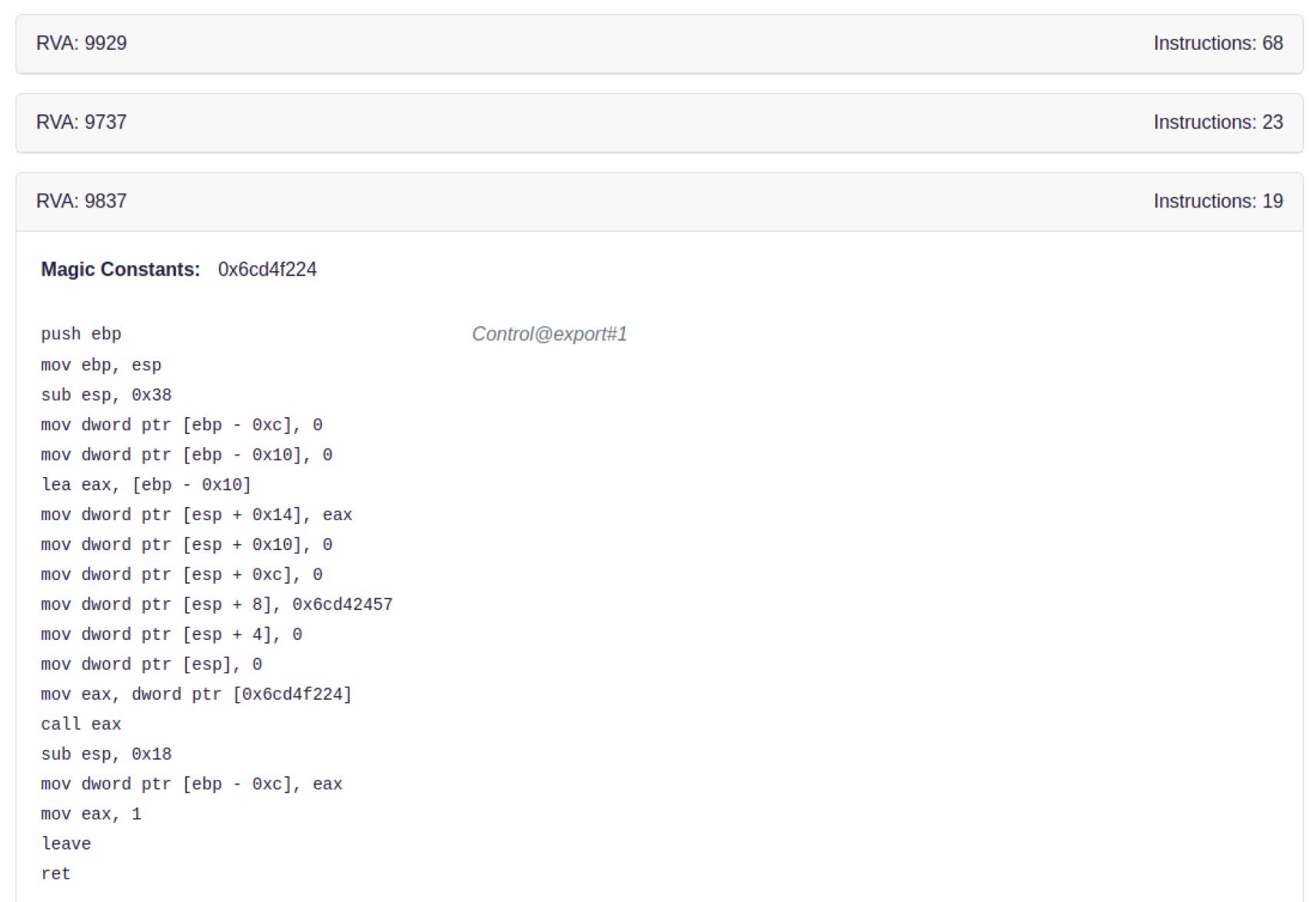

匯出函數的反彙編:瞭解 Windows 二進位檔

MetaDefender Sandbox 透過顯示二進位函數來查看檔在 Windows 環境中的行為以及執行哪些函數,這超出了表面分析的範圍。(例如,當導出的函數嘗試創建網路並打開惡意 URL 時)。現在,組織可以獲得有關其行為和潛在風險的新見解,使他們能夠做出明智的安全決策。

威脅指標優化:識別可疑活動

作為預防措施,我們的新威脅指示器將具有兩個不同部分的可執行檔案標記為同名;這些相同的部分名稱可能會混淆 AV 引擎。這項措施有助於組織在潛在的IOC升級之前識別它們。

VBA 宏代碼提取:揭示 DWG 檔中的惡意意圖

該版本包括從 DWG 檔中提取 VBA 宏代碼,從而更深入地瞭解 AutoCAD 檔案中隱藏的潛在威脅。AutoCAD檔可以執行「終止」功能,這可能表示惡意。透過發現 DWG 檔中嵌入的勒索軟體關鍵字之外的惡意代碼,組織可以降低與這些經常被忽視的攻擊媒介相關的風險。

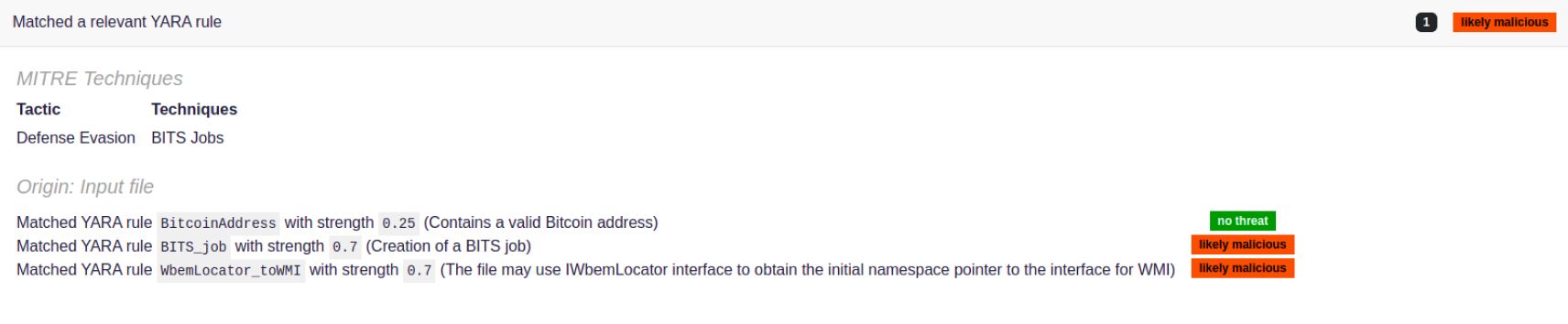

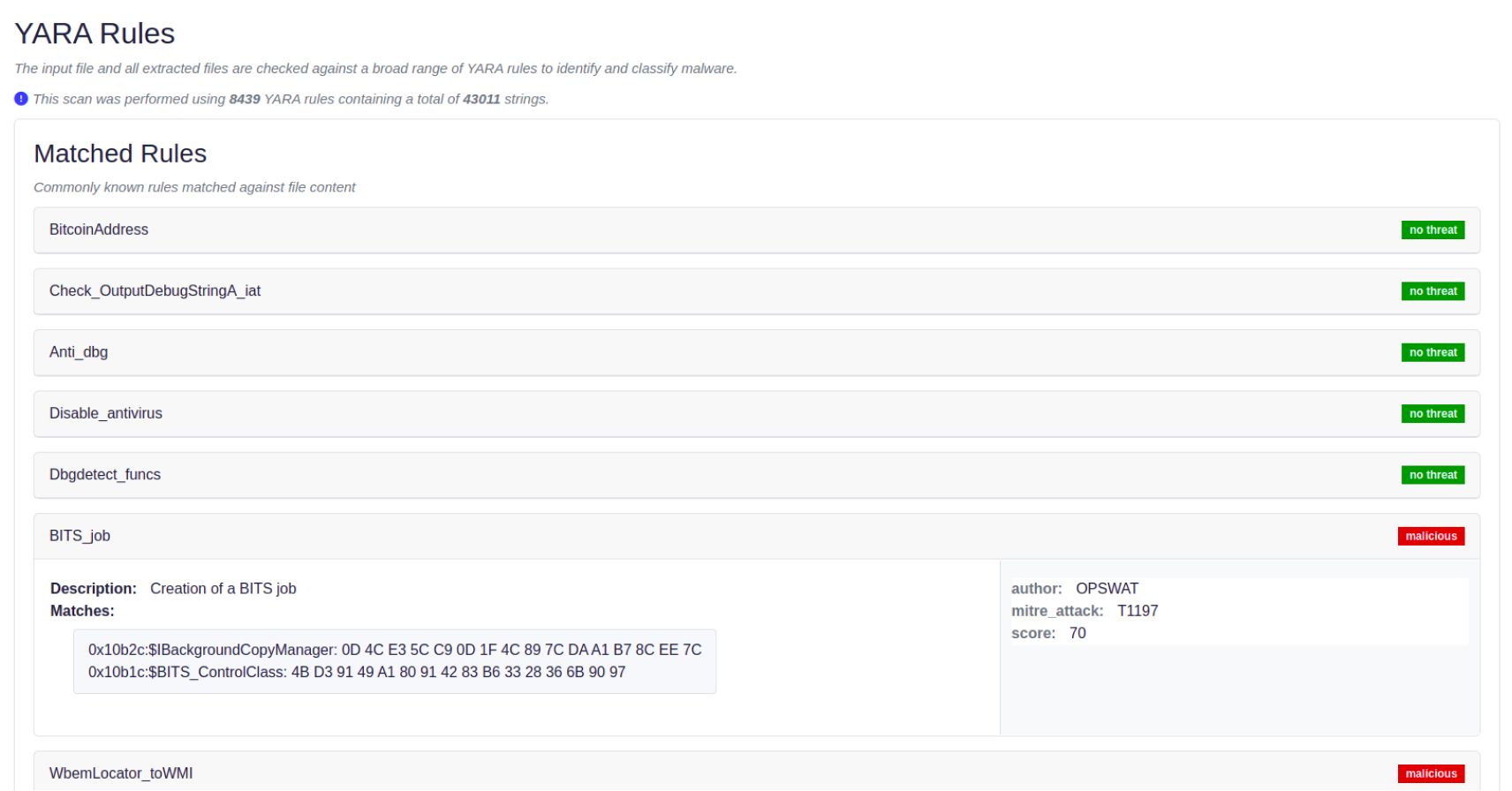

MITRE Att&ck 技術映射:與行業標準保持一致

MetaDefender Sandbox 現在支援從 YARA 規則元資料映射 MITRE Att&ck 技術。透過與行業標準保持一致,組織可以增強其 威脅情資 能力。

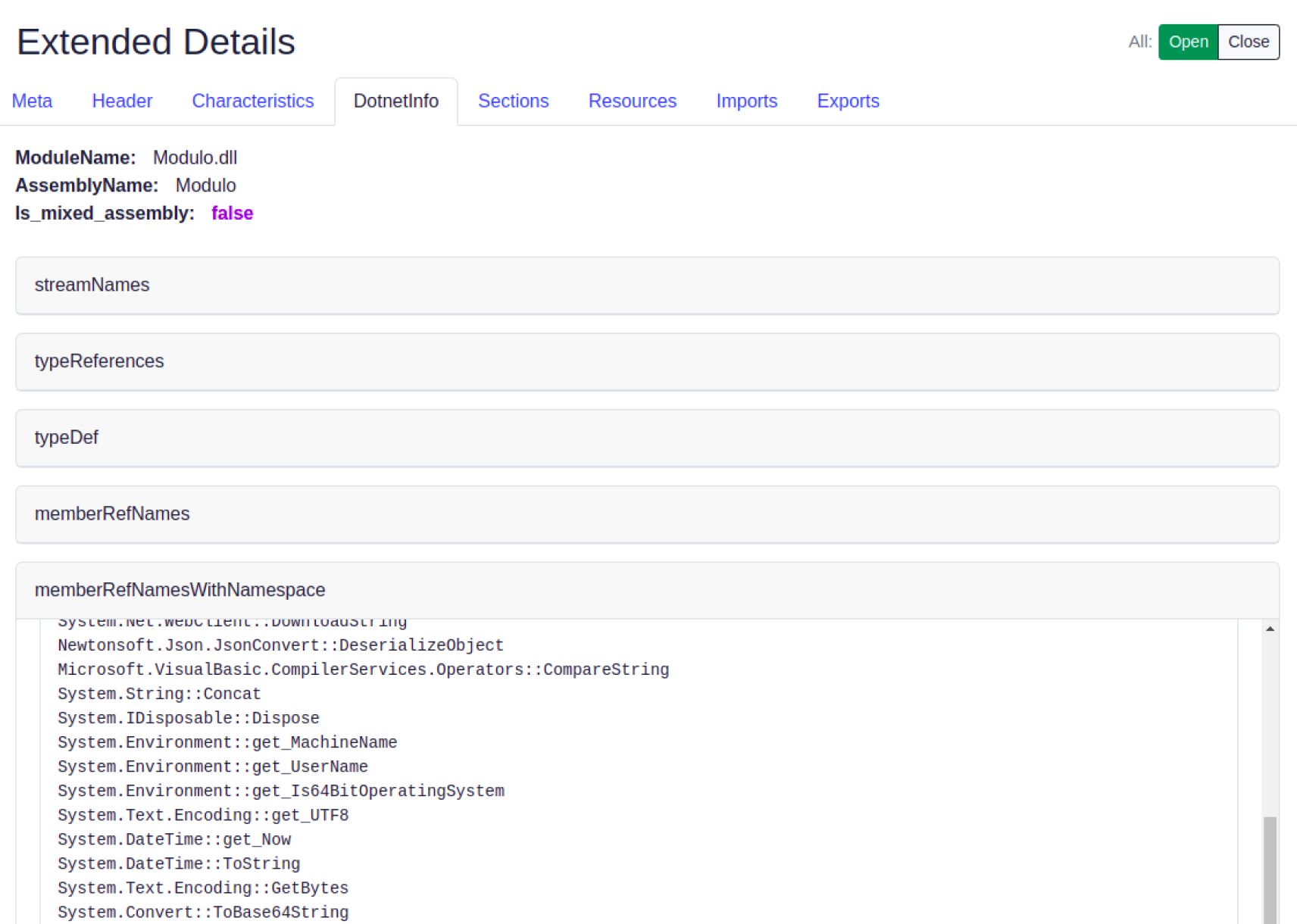

.NET 可執行檔的“檔案詳細資訊”部分中的新 DotnetInfo 選項卡

新的 DotInfo 選項卡直接迎合 Dotnet 的具體情況,便於拆卸並提供對功能的寶貴見解。我們 沙箱 擁有自己的一系列指標,從「殺戮」等果斷行動和進程“睡眠”等微妙操作,到避免靜態檢測的“載入”等戰略規避。

管理增強功能:簡化操作

除了高階威脅檢測功能外, MetaDefender Sandbox v1.9.3 引入了旨在簡化操作和提高效率的管理增強功能。從改進的代理處理到增強的佇列管理,這些功能確保了沙箱環境的平穩無縫運行。