MetaDefender Sandbox 現在為關鍵基礎設施中的ICS保護提供威脅分析和可見性

惡意軟體和攻擊技術的發展速度,加上全球地緣政治緊張局勢的加劇,已經 改變了公共和私營部門關於如何保護關鍵基礎設施免受大規模影響的對話 網路中斷。

歷史 IT 和 OT/ICS 系統已經完全相互隔離,但隨著數位化轉型 繼續,這兩個世界正在迅速融合。

因此,網路犯罪分子正在使用惡意軟體專門滲透到 OT 網路中,以挾持 各國依賴 – 知道目標無法承受勒索軟體襲擊時經常出現的停機時間 IT 業務方面。

對ICS的攻擊日益增加,危及依賴關鍵基礎設施的公眾的安全和保障 提供基本需求。我們已經看到伊朗人用Triton和SandWorm瞄準沙特的石油基礎設施 2015 年和 2016 年分別針對烏克蘭電力公司和 Industroyer。

瞭解漏洞

為了更好地理解如何 OT 惡意軟體的工作原理,瞭解漏洞所在的位置以及如何存在非常重要 他們被利用了。在大多數情況下,它位於與這些系統交互的 Windows 控制器中,並且 針對作業系統的指令。這些包括:

- 裝置: 人機介面 (HMI) 用戶端、資料歷史資料庫、SCADA 伺服器和工程工作站 (EWS)

- 平臺(ICS軟體): GE Proficy、霍尼韋爾HMIWeb等

- 網路: 透過公開操作協定(如西門子)直接存取ICS環境 S7、Omron FINS 和 EtherNet/IP,以及配置錯誤的 VNC 存取。這可能導致相對於SMB的橫向移動。

那麼,為什麼除了 IT 之外,還要專注於這些Industrial 情境?

民族國家行為者喜歡ICS惡意軟體,因為它符合他們破壞基礎設施和更廣泛的政治目標 工業環境中更深層次的攻擊服務使他們能夠這樣做。這些演員也是那些擁有 成功執行對ICS的攻擊所需的資源,因為這些攻擊通常需要比 可以使用「現成」元件和服務執行的勒索軟體攻擊。

了解攻擊方法

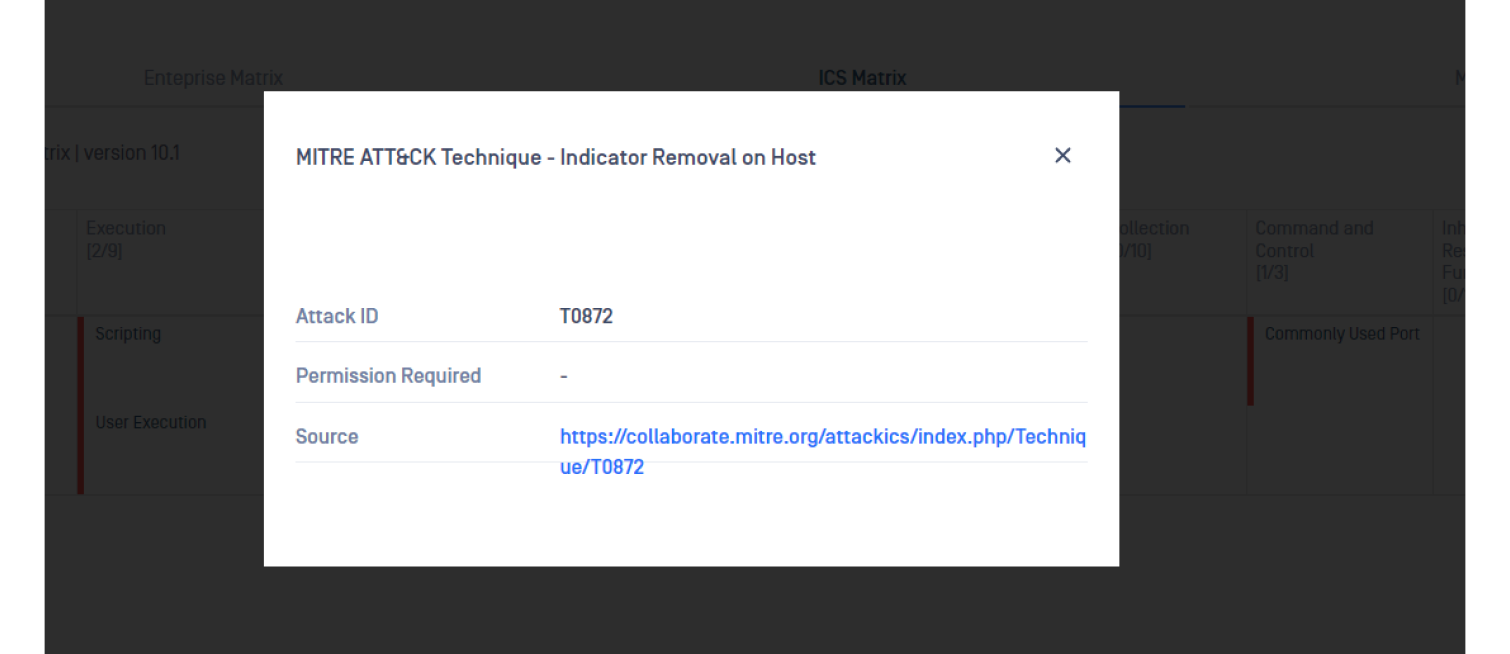

有一種更好的方法來了解這些攻擊背後的惡意軟體,並幫助關鍵基礎設施組織 透過將所有行為映射到ICS和YARA的MITRE ATT&CK框架來防止未來的行為——這兩個關鍵資源 網路安全專業人員應熟悉:

- 用於ICS的MITRE ATT&CK: 類似於廣泛採用的 MITRE ATT&CK 框架 IT,此框架對使用惡意軟體的攻擊行為進行建模 以工業控制系統為目標。透過將行為映射整合到 MITRE ATT&CK ICS 框架、工具 喜歡 MetaDefender Sandbox 可以幫助防禦者快速識別惡意軟體如何試圖攻擊他們的系統等 有效回應。

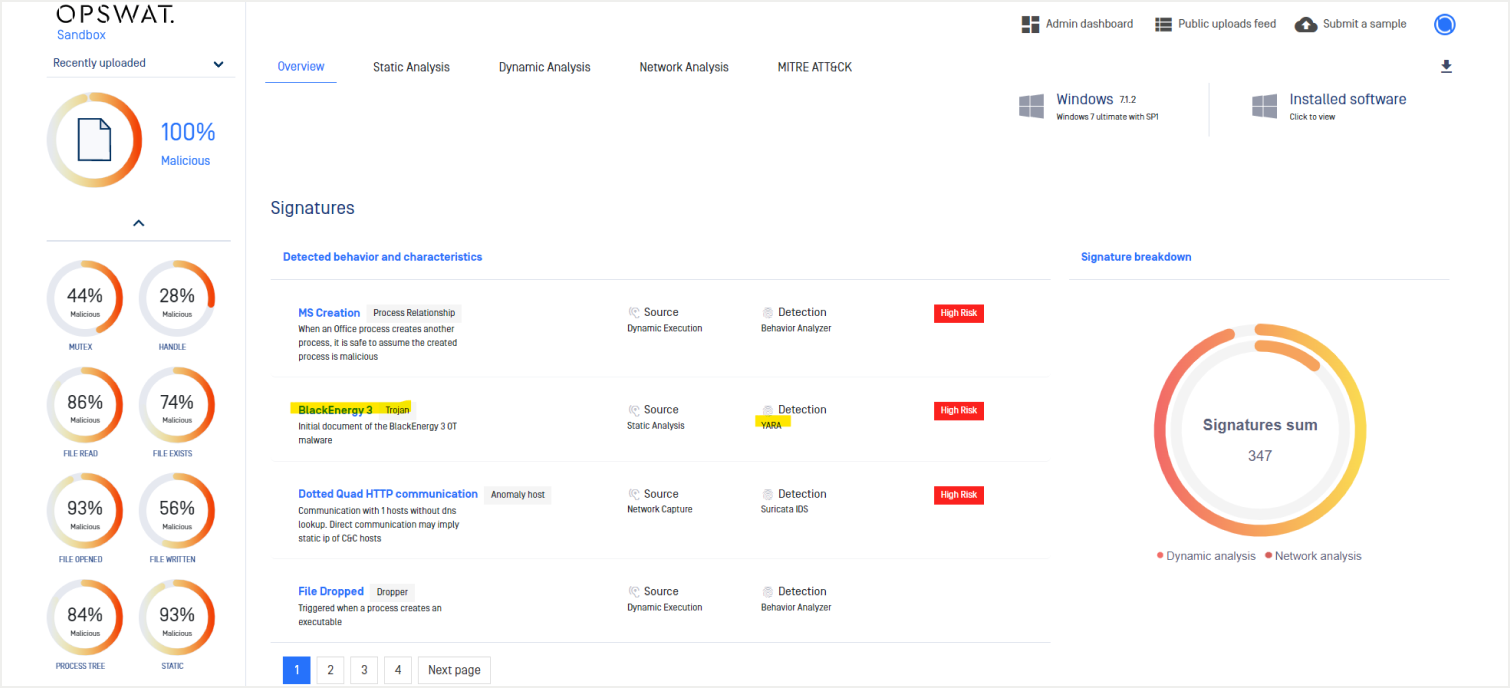

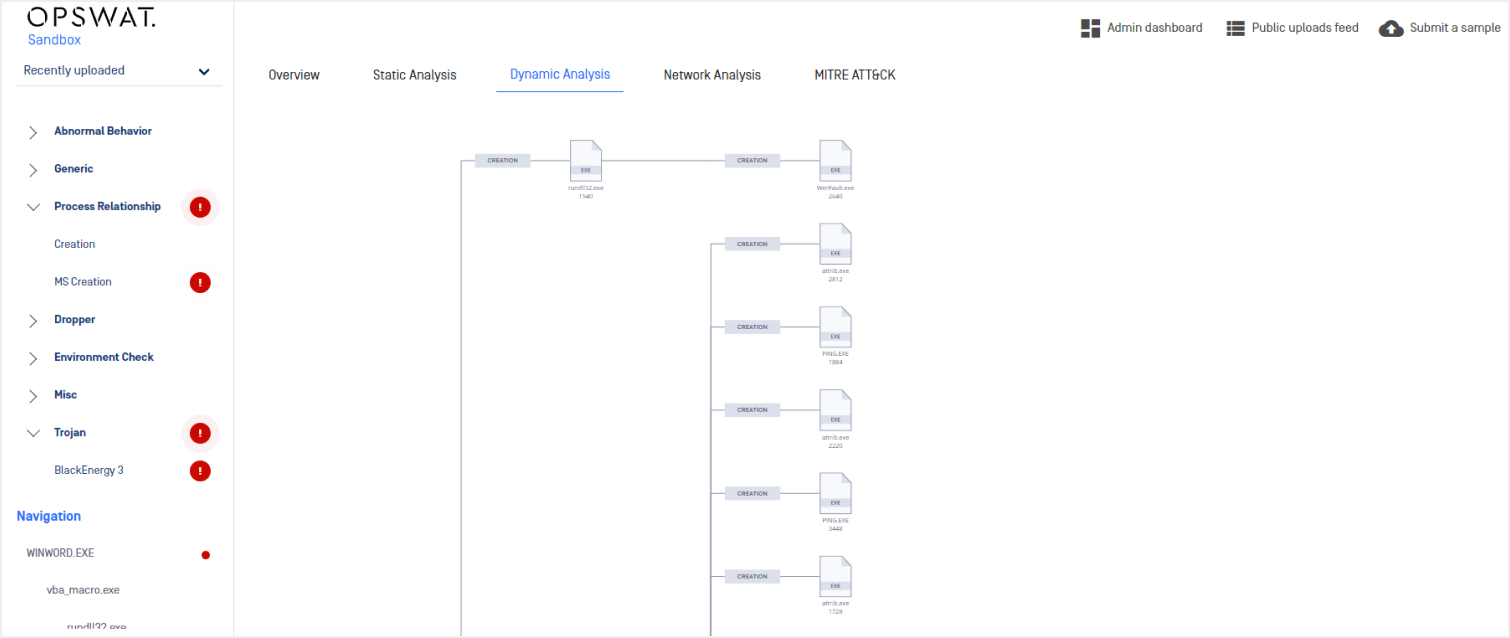

舉個例子,我們分析了沙箱中的黑能量,並看到了 特定於ICS的框架行為:

- 用於保護、檢測和威脅追蹤的 YARA:透過整合 Yara ICS 規則集、分析工具,包括 OPSWAT 沙箱,可以更有效地識別與已知惡意軟體匹配的惡意軟體屬性(包括靜態和動態屬性) ICS 惡意軟體的屬性。雖然惡意軟體檔本身經常被威脅行為者修改以逃避 檢測時,攻擊者需要利用現有的基礎設施和工具、策略和程式 (TTP) 才能 有效。攻擊者的基礎設施是他們需要重用的一大沉沒成本,因此TTP在 惡意軟體的不同變體。因此,多個惡意軟體樣本共有的TTP可以識別家庭並説明 在歸因中。

最新的 MITRE ATT&CK for ICS 提供了特定於針對操作技術的攻擊的 TTP 框架,例如 作為抑制反應函數。

在關鍵基礎設施中檢測特別規避的惡意軟體需要分析能力,這些能力應該 包括全面的靜態和動態分析,能夠標記特定於ICS攻擊的TTP,如下所示 下面對黑色能量的分析。

最近發佈的 OPSWAT 沙箱 v1.1.7 包括將IOC映射到ICS TTP,並具有可用的YARA規則和 OPSWAT MetaDefender Core,組織可以透過以下方式更好地保護自己免受惡意軟體威脅 OPSWAT的綜合 威脅情資 解決方案。